Как использовать autoruns для обнаружения и удаления вредоносных программ в windows

Содержание:

- Как использовать AutoRuns для выявления подозрительного программного обеспечения

- Зачем нужна автозагрузка

- Массовая проверка объектов автозапуска на вирусы в Autoruns

- Отличительные особенности

- Структурные блоки файла

- Introduction

- Introduction

- Introduction

- Introduction

- Работа с программой Autoruns

- Autorun-вирус. Источники заражения.

- Introduction

- Основное меню (menu bar) программы Autoruns .

- Autoruns for Windows 10

- Обзор вкладок в окне программы Autoruns

- Признаки заражения флешки

Как использовать AutoRuns для выявления подозрительного программного обеспечения

Теперь мы хорошо представляем, что может обнаружить AutoRuns, однако на всех скриншотах выше показаны исключительно записи исключительно легитимного программного обеспечения. Как мы узнаем, является ли программа, указанная в AutoRuns, надежной или требующей дополнительной проверки (в частности, вредоносным ПО)?

На изображении выше мы видим, что во вкладке Logon показан созданный ключ запуска для файла ARP Service (выделено красным), который можно найти в следующем месте в реестре:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

Это распространенный механизм персистентности, используемый вредоносными программами для «выживания» после перезагрузки. Также мы видим пустые ячейки в столбцах Description (описание) и Publisher (издатель). Само по себе отсутствие описания не означает, что файл является вредоносным, а вот отсутствие подписи и издателя являются поводом для расследования.

В столбце Image Path (путь к образу) можно увидеть место установки программы. В данном случае путь таков: program files\arp service\arpsv.exe.

Поиск этого пути в Google выдает всего два результата, что вызывает сомнения в легитимности программного обеспечения.

Во вкладке запланированных задач также можно увидеть увидеть две строки, относящиеся к программному обеспечению ARP Service, на которое мы обратили внимание

Нажав правой кнопкой мыши на интересующий файл, мы можем отправить его на сайт virustotal.com. Virustotal — это база данных вредоносных программ, в которой можно узнать о том, признан ли конкретный файл вредоносным разными поставщиками антивирусов.

После отправки файла в столбце Virus Total (общее количество вирусов) будет показано, сколько поставщиков антивирусов классифицировали данный файл как вредоносный. На изображении ниже видно, что 55 из 76 поставщиков определили этот файл как вредоносный.

Вот несколько основных советов по выявлению вредоносного ПО с помощью AutoRuns:

-

— ваш друг! В случае малейших сомнений выполните в Google поиск имени файла и его местоположения. Задайте себе вопрос: легитимное ли это ПО и в правильном ли месте оно находится?

-

Проверьте описание на наличие контрольных признаков (например, грамматические ошибки или предположительно случайно сгенерированный текст — это может указывать на то, что AutoRuns обнаружил программное обеспечение, требующее детального изучения.

-

Ищите временные папки. Вредоносные программы часто устанавливаются во временные папки файловой системы. Если у вас есть программа, которая запускается при загрузке устройства, почему она находится во временной папке?

-

Определите хеш файла и перейдите на сайт virustotal.com. Если вредоносное ПО было установлено от имени администратора, оно может храниться где угодно на диске. Убедитесь, что файл является вредоносным, на virustotal.

Зачем нужна автозагрузка

Автозагрузка (не путать с автозапуском — функцией автоматического открытия программ с подключенного диска или флешки) нужна для того, чтобы после включения компьютера запускались как программы, необходимые для работы Windows, так и посторонние программы. Например, антивирус обязан запускаться одним из первых, чтобы опередить возможные угрозы. Рабочий стол (explorer.exe) — тоже программа, часть операционной системы, запускается чуть ли не самым первым, даже раньше антивирусов.

Способов автоматического запуска программ много, их можно отследить специальными программами. О самой лучшей далее, но сначала о том, какие программы чаще всего прописываются в автозагрузку Windows.

Что бывает в автозагрузке

Антивирусы. Это наиболее частые программы, которые сидят в автозагрузке большинства компьютеров. Конечно, при условии, что вы заботитесь о безопасности компьютера.

Компоненты драйверов. Например, драйвер видеокарт Intel прописывают программы с малопонятными названиями hkcmd и igfxtray, предназначенные для работы горячих клавиш и отображения значка настроек в трее (возле часов). От AMD и nVidia тоже есть схожие программы.

Драйвера для цифровых камер любят прописывать в автозагрузке программы, отслеживающие факт подключения камеры и предлагающие что-нибудь сделать с фотографиями.

Драйвер звуковых карт Realtek дает прописку программе RAVCpl64.exe — это Диспетчер Realtek HD, без которого звук в некоторых случаях не будет направлен на подключенные наушники.

Полезность многого софта, идущего с драйверами, сомнительна, но нужно быть осторожным. К счастью, все можно включить обратно.

Программы для корректной работы ноутбука от производителя. Если Windows установлена на ноутбуке, то в автозагрузке будет n-ое количество программ для управления Wi-Fi, горячими клавишами, энергосбережением и так далее. От чего-то можно отказаться, что-то необходимо.

Если после переустановки Windows на ноутбуке половина функций не заработала даже после инсталляции нужных драйверов — проблема именно в отсутствующем вспомогательном софте. Идите на сайт производителя и скачивайте требуемое со странички вашей модели ноутбука.

Программы для корректной работы настольного ПК. Обладатели сборок ПК от именитых производителей Acer, Dell и других могут обнаружить софт, подобный вспомогательному для ноутбука. Чаще всего это программы для шифрования и резервного копирования информации, удаление которых работе компьютера не помешает.

Тулбары, рекламный софт, вирусы. Частые гости на компьютерах даже продвинутых пользователей. Выскакивает реклама при запуске браузера? Компьютер слащавым голосом обещает прибыль от вложений денег в очередную пирамиду? Ваш пароль от вконтакте постоянно крадут? Это все они — трояны и рекламная хр… фигня.

Особняком стоят службы. Программы, которые мы не видим, выполняющие важную (и не очень) работу. Стандартные службы Windows лучше не отключать, потому что это чревато, сторонние — можно. Например, популярный плеер PowerDVD устанавливает службу PowerDVD RC Service (PDVDServ.exe). Она нужна для управления воспроизведением видео с пульта управления. Вот только он есть далеко не всегда, службу можно отключить.

Системные программы. Без них ваш компьютер будет работать не так, как надо. Сюда относится программа Проводник (explorer.exe), по совместительству — Рабочий стол, службы и драйвера, являющиеся частью системы. Их легко отличить от посторонних, отключать не следует.

Зачем чистить автозагрузку?

Может, оставить все как есть?

Если вам лень, вы боитесь или все устраивает — закройте вкладку и живите спокойно дальше. Но если в вас живет мятежный дух, который хочет, чтобы ваш компьютер быстрее грузился, чтобы перестали появляться непонятные программы — очистка автозагрузки будет верным шагом. Просто будьте внимательны и делайте это на свежую голову.

Научившись чистить автозагрузку, вы сможете облегчить работу любому компьютеру (или ноутбуку), который попадет в ваши руки. Для этого нужно немного вашего времени, а также программа вроде Ускорителя компьютера или Autoruns.

Массовая проверка объектов автозапуска на вирусы в Autoruns

С помощью программы Autoruns можно запустить массовую проверку всех элементов автозапуска. Выполните следующие шаги:

- Откройте меню «Options» (Настройки).

- В контекстном меню выберите пункт «Scan Options…» (Настройки сканирования).

- В окне «Autoruns Scan Options» поставьте флажок в пункте «Check VirusTotal.com».

- Нажмите на кнопку «Rescan».

После завершения сканирования, в окне программы в столбце «VirusTotal» появятся результаты проверки элементов автозапуска.

Если в результате проверки обнаружится, что некоторые файлы не прошли проверку, не обязательно считать, что это вирус. Прежде, чем принять решение, поищите подробную информацию об объекте в интернете.

На изображении выше видно, что два антивирусных сканера, что-то нашли в программе Облако Mail.Ru. Понятно, что там вирусов нет, возможно, сканеры ругаются из-за каких-то рекламных предложений.

Отличительные особенности

В далеком 2002 году разработчики создали первую версию приложения, благодаря которой привлекли внимание рядовых пользователей и представителей Microsoft. Впоследствии знаменитая корпорация приобрела права на данный продукт.

Утилита настолько многофункциональна, что может работать в любой операционной системе, включая Windows 10.

Отслеживает потенциально опасное ПО и уведомляет пользователя об его наличии на ПК.

Интерфейс имеет большое количество различных вкладок и полностью переведен на русский язык.

Программа экономит ресурсы вашего компьютера и автоматически запускается вместе с Виндовс.

Отображение полного перечня свойств автозапускаемых объектов.

Можно останавливать и запускать выбранные программы прямо из интерфейса Autoruns.

Предусмотрено комплексное сканирование приложений, установленных на вашем ПК.

Наличие встроенного фильтра позволяет осуществлять поиск утилит в системном реестре или службах Виндовс 10.

Для запуска приложения не требуется его установка на компьютер — достаточно дважды кликнуть по ярлыку исполняющего файла, который вы сможете бесплатно скачать у нас.. Если вам хочется узнать больше полезной информации об Autoruns, то советуем потратить несколько минут на просмотр интересного видеоролика

Автор рассказывает о том, как использовать программу по назначению. Кроме того, с ее помощью можно управлять автоматической загрузкой операционки Windows 10 и искать вирусы. Получается, что программа выполняет функции встроенного антивирусника

Если вам хочется узнать больше полезной информации об Autoruns, то советуем потратить несколько минут на просмотр интересного видеоролика. Автор рассказывает о том, как использовать программу по назначению. Кроме того, с ее помощью можно управлять автоматической загрузкой операционки Windows 10 и искать вирусы. Получается, что программа выполняет функции встроенного антивирусника.

Структурные блоки файла

Параметр action отвечает за отображение текста в меню автозапуска (используется редко).

action=Текст Заголовка

Параметр icon назначает файл иконки для устройства.

icon=файл.ico

Параметр label

Этот параметр служит для указания «метки тома». Если применить метку label к диску, то реальная метка тома

будет скрыта (её можно посмотреть в свойствах).

label=ЛюбойТекст

Параметр open содержит путь к файлу программы, которая будет запускаться при подключении устройства или

попытке доступа к нему (открытие двойным щелчком). Этот параметр не следует использовать вместе с shellexecute

, возможно возникновение конфликта!

…

open=файл …]

Параметр UseAutoPlay

Этот параметр совместим только с ОС MS Windows XP и работает не только на оптических дисках, но и на других

сменных носителях. Допустимое значение одно — 1. Используется для включения обработки файла autoplay

. Используется очень редко, в основном для автозапуска с flash-дисков без запросов на выбор действия (открыть в

проводнике, ничего не делать и т. д.).

…

UseAutoPlay=1

Параметр shellexecute

Файл, указанный в этом параметре, открывается при автозапуске той программой, которая ассоциирована с этим типом

файлов в системном реестре Windows.

Этот параметр можно использовать вместо параметра «open», использовать эти два параметра вместе не

рекомендуется.

Данный параметр корректно работает на всех версиях ОС семейства Windows. В ОС MS Windows Vista

диск с этим параметром сразу определяется как диск с программным обеспечением или играми, и для него вызывается

соответствующее меню.

shellexecute=»Readme.txt»>

Параметр shellshell=ключ указывает команду по умолчанию (default) для контекстного меню диска.shell\ключ задаёт пункт контекстного меню.shell\ключ\command задаёт исполняемую команду для пункта меню «ключ».

shell\ключевое_слово\command=Файл.exe

shell\ключевое_слово=Заголовок_меню

Блок

В этом блоке используется всего три ключа: MusicFiles,

PictureFiles, VideoFiles, что соответствует типам данных на носителе:

музыка, изображения, видео.

Значениями для этих ключей могут быть только логическое true (истина) или false (ложь).Истина задаётся любым из данных значений: 1, y, yes, t, true.Ложь задаётся как: 0, n, no, f, false.

MusicFiles=Y

PictureFiles=0

VideoFiles=false

Блок DeviceInstall

Используется один параметр DriverPath, который указывает путь к драйверам. Используется очень редко и только в

MS Windows XP.

DriverPath=drivers\video

DriverPath=drivers\audio

Блок IgnoreContentPaths

При попытке определить тип содержимого на данном носителе информации, поиск файлов не будет производиться в

папках, указанных в этом блоке, и всех их подпапках. Путь задаётся в произвольном формате, приветствуются

относительные пути.

\Portable

\Documents

\Install

Introduction

This utility, which has the most comprehensive knowledge of

auto-starting locations of any startup monitor, shows you what programs

are configured to run during system bootup or login, and when you start

various built-in Windows applications like Internet Explorer, Explorer

and media players. These programs and drivers include ones in your

startup folder, Run, RunOnce, and other Registry keys.

Autoruns reports Explorer shell extensions, toolbars, browser helper

objects, Winlogon notifications, auto-start services, and much

more. Autoruns goes way beyond other autostart utilities.

Autoruns’ Hide Signed Microsoft Entries option helps you to zoom

in on third-party auto-starting images that have been added to your

system and it has support for looking at the auto-starting images

configured for other accounts configured on a system. Also included in

the download package is a command-line equivalent that can output in CSV

format, Autorunsc.

You’ll probably be surprised at how many executables are launched

automatically!

Introduction

This utility, which has the most comprehensive knowledge of

auto-starting locations of any startup monitor, shows you what programs

are configured to run during system bootup or login, and when you start

various built-in Windows applications like Internet Explorer, Explorer

and media players. These programs and drivers include ones in your

startup folder, Run, RunOnce, and other Registry keys.

Autoruns reports Explorer shell extensions, toolbars, browser helper

objects, Winlogon notifications, auto-start services, and much

more. Autoruns goes way beyond other autostart utilities.

Autoruns’ Hide Signed Microsoft Entries option helps you to zoom

in on third-party auto-starting images that have been added to your

system and it has support for looking at the auto-starting images

configured for other accounts configured on a system. Also included in

the download package is a command-line equivalent that can output in CSV

format, Autorunsc.

You’ll probably be surprised at how many executables are launched

automatically!

Introduction

This utility, which has the most comprehensive knowledge of

auto-starting locations of any startup monitor, shows you what programs

are configured to run during system bootup or login, and when you start

various built-in Windows applications like Internet Explorer, Explorer

and media players. These programs and drivers include ones in your

startup folder, Run, RunOnce, and other Registry keys.

Autoruns reports Explorer shell extensions, toolbars, browser helper

objects, Winlogon notifications, auto-start services, and much

more. Autoruns goes way beyond other autostart utilities.

Autoruns’ Hide Signed Microsoft Entries option helps you to zoom

in on third-party auto-starting images that have been added to your

system and it has support for looking at the auto-starting images

configured for other accounts configured on a system. Also included in

the download package is a command-line equivalent that can output in CSV

format, Autorunsc.

You’ll probably be surprised at how many executables are launched

automatically!

Introduction

This utility, which has the most comprehensive knowledge of

auto-starting locations of any startup monitor, shows you what programs

are configured to run during system bootup or login, and when you start

various built-in Windows applications like Internet Explorer, Explorer

and media players. These programs and drivers include ones in your

startup folder, Run, RunOnce, and other Registry keys.

Autoruns reports Explorer shell extensions, toolbars, browser helper

objects, Winlogon notifications, auto-start services, and much

more. Autoruns goes way beyond other autostart utilities.

Autoruns’ Hide Signed Microsoft Entries option helps you to zoom

in on third-party auto-starting images that have been added to your

system and it has support for looking at the auto-starting images

configured for other accounts configured on a system. Also included in

the download package is a command-line equivalent that can output in CSV

format, Autorunsc.

You’ll probably be surprised at how many executables are launched

automatically!

Работа с программой Autoruns

Интерфейс программы

После запуска окно программы будет выглядеть так:

Программа официально поддерживает только английский язык, но и так разобраться с программой несложно.

Все автозапускаемые сервисы в программе разбиты по разделам (1). Открыв вкладку с нужным разделом, в центре окна появится список относящихся к нему сервисов.

Если открыта вкладка Everything (отображение сервисов сразу со всех разделов), то в списке будет видно разделение по разделам (2). Некоторые сервисы отмечены жёлтым цветом (3). Это значит, что файла для запуска этой программы / службы / сервиса в Windows не существует и осталась лишь запись в реестре. Такие записи можно удалить без последствий. Розовым (4) выделены те сервисы, которые программа считает подозрительными. Однако, не стоит ориентироваться целиком на логику программы, поскольку она часто считает подозрительными даже реально безопасные программы.

Всё, что отмечено галочками (как правило, это более 90% из списка) у вас загружается автоматически либо при старте системы, либо при выполнении иных событий.

Удобнее всего пользоваться основным разделом Everything, поскольку через него выводится сразу всё. Отдельно, как правило, может потребоваться заглянуть в разделы:

- Scheduled Tasks. Программы, запуск которых запланирован через утилиту Windows «Планировщик задач».

- Services. Здесь перечисляются автозапускаемые службы Windows.

- Drivers. Тут будут отображаться загружаемые с Windows драйвера (программы для управления устройствами компьютера).

- Winlogon. Программы, запускаемые при загрузке Windows.

- Logon. Программы, запускаемые при входе пользователя в Windows.

Все остальные разделы проще смотреть через общую вкладку Everything.

Список вывода автозагрузки сделан в виде таблицы. Назначение колонок таблицы:

- Autorun Entry. Здесь указан сам автозапускаемый файл, драйвер, сервис.

- Description. В этой колонке выводится описание к каждому пункту автозагрузки, из которого часто можно увидеть, для чего служит тот или иной пункт.

- Publisher. Издатель файла, т. е. разработчик. Если указано в скобках Verified, значит, издатель проверен, т. е. это оригинальный файл, а не какой-то подменённый (например, вирусом).

- Image Path. Путь к файлу в проводнике Windows.

- Timestamp. Время модификации файла. Иногда здесь может отображаться некорректное время, например, в будущем.

- VirusTotal. Результат проверки файлов автозапуска на возможность заражения через сайт virustotal.com.

Настройка автозагрузки

Чтобы отключить нужные сервисы из автозагрузки просто снимите рядом с ними галочки. Изменения применяются сразу и при следующей загрузке Windows те сервисы, с которых вы ранее сняли галочки уже не будут загружаться.

Работать с автозагрузкой нужно очень внимательно! При отключении многих сервисов ваша система может в итоге не загрузиться!

Настоятельно рекомендую, перед тем как вы начнёте посредством отключения каких-то пунктов из автозагрузки искать источник проблемы, выключить в настройках отображение всех системных сервисов Windows, а именно от компании Microsoft. Для этого откройте меню Options и выберите Hide Microsoft Entries. Пункт Hide Windows Entries выключится автоматически.

Пункт Hide Empty Location оставляйте всегда включённым, поскольку он позволяет скрыть пустые записи.

При отключении сервисов из автозагрузки, соответствующие им записи в реестре Windows всё равно останутся. Чтобы полностью удалить сервис из автозагрузки, кликните по нему правой кнопкой мыши и выберите Delete.

Удалять следует только те пункты автозагрузки, которые остались после удаления самих программ! Удалив что-то из автозагрузки, восстановить это затем уже не получится! Поэтому прежде чем что-то основательно удалять, для начала проверьте работу компьютера просто отключив нужный сервис, не удаляя его.

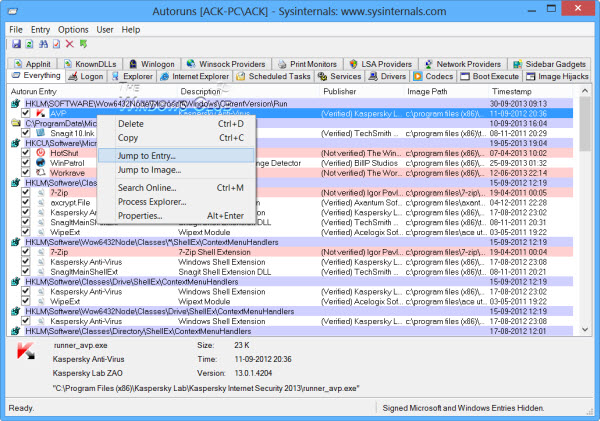

Чтобы посмотреть, к какому файлу и (или) записи в реестре Windows относится тот или иной пункт автозагрузки, кликните по нему правой кнопкой мыши и выберите один из вариантов: Jump to Entry или Jump to Image.

Выбрав первый вариант, откроется реестр Windows сразу на той записи, которая соответствует выбранному пункту автозапуска.

Выбрав второй вариант, откроется папка проводника Windows с тем файлом, который соответствует выбранному пункту автозапуска.

Это полезно тогда, когда вам нужно знать, что конкретно за файл находится в автозапуске и где он расположен наглядно в проводнике Windows.

Таким образом, вы можете отключать либо ненужные программы, сервисы, драйверы из автозапуска системы, либо методом последовательного отключения (например, по 5-10 шт.) и проверки, находить источник проблемы в работе Windows.

Autorun-вирус. Источники заражения.

Основными источниками заражения вирусом worm win32 autorun стали внешние накопители, так их стали использовать повсеместно и бесконтрольно. У каждого современного пользователя компьютером, есть своя флешка, свой цифровой плеер, цифровая камера с картой памяти и конечно же телефоны с микро-флешками. Проблема в том, что мы пользуемся этими устройствами бесконтрольно в различных местах и на различных компьютерах. Часто эти компьютеры не защищены антивирусом, не поддерживается актуальность антивирусных сигнатур. Таким образом любой из таких зараженных компьютеров может стать источником заражения вашего съёмного носителя, а в последствии и вашей системы. Источниками заражения к примеру могут быть:

- фотолаборатория, куда вы отдавали флеш-карту для распечатки фотографий;

- компьютер на работе;

- компьютер ваших друзей, где вы в гостях может быть подключали флешку;

- интернет-кафе и подобные публичные места.

Introduction

This utility, which has the most comprehensive knowledge of

auto-starting locations of any startup monitor, shows you what programs

are configured to run during system bootup or login, and when you start

various built-in Windows applications like Internet Explorer, Explorer

and media players. These programs and drivers include ones in your

startup folder, Run, RunOnce, and other Registry keys.

Autoruns reports Explorer shell extensions, toolbars, browser helper

objects, Winlogon notifications, auto-start services, and much

more. Autoruns goes way beyond other autostart utilities.

Autoruns’ Hide Signed Microsoft Entries option helps you to zoom

in on third-party auto-starting images that have been added to your

system and it has support for looking at the auto-starting images

configured for other accounts configured on a system. Also included in

the download package is a command-line equivalent that can output in CSV

format, Autorunsc.

You’ll probably be surprised at how many executables are launched

automatically!

Назначение некоторых пунктов меню утилиты Autoruns рассмотрено выше.

Пункты основного меню File

Find

— поиск текста в текущем окне выходных данных Autoruns.Load — открыть из файла ранее сохраненный отчет AutorunsSave — сохранить текущий журнал Autoruns.Compare — сравнение текущего отчета Autoruns с сохраненным ранее. Позволяет быстро определить новые элементы автозапуска, появившиеся с момента сохранения сравниваемого отчета. Новые элементы выделяются зеленым цветом.

Пункты основного меню Entry

Все пункты меню Entry

относятся к выделенному элементу отчета на текущем экране Autoruns. Все опции также доступны из контекстного меню, вызываемого правой кнопкой мышки.

Delete

— Удалить элемент автозапуска. Восстановить удаленный элемент средствами самой утилиты Autoruns невозможно. Бездумное удаление критически важных элементов автозапуска может привести к краху системы. Чтобы не удалять элемент, а только заблокировать его, нужно сбросить флажок (убрать галочку) в первой колонке строки данного элемента.Copy — Копирование данных выделенной строки в буфер обмена.Verify — Проверить цифровую подпись выделенного элемента.Jump to — как и в большинстве продуктов Sysinternals, позволяет быстро перейти к тому разделу реестра или каталогу Windows, который связан с данной точкой автозапуска. Очень удобный режим, позволяющий экономить время и нервы при анализе информации. Переход также можно выполнить двойным щелчком на выбранном элементе.Search Online — Autoruns выполнит запуск обозревателя Интернета и с его помощью выполнит поиск информации о точке автозапуска, связанной с текущим элементом отчета. Используется механизм поиска, на который настроем обозреватель, например, поиск ЯндексаProperties — Отобразить свойства исполняемого файла автоматически запускаемого процесса.Process Explorer — Запустить утилитуProcess Explorer от Sysinternals для отслеживания активности выбранного процесса. Программа Process Explorer должна присутствовать, и должна иметься возможность ее запуска с использованием пути в переменной окруженияpath

Autoruns for Windows 10

Autoruns will not just show the startup programs which are placed in your Startup folder, the Run, RunOnce or other registry keys, but it will also show you in details the File Explorer & Internet Explorer shell extensions, toolbars, Browser Helper Objects, context menu items that start, the Drivers which start up, the Services, Winlogon items, Codecs, WinSock providers and more! It thus also works as a context menu editor and lets you manage context menu items in File Explorer and in Internet Explorer.

Autoruns will display entries from the following location:

- Logon. This entry results in scans of standard autostart locations such as the Startup folder for the current user and all users, the Run Registry keys, and standard application launch locations.

- Explorer. This entry shows Explorer shell extensions, browser helper objects, explorer toolbars, active setup executions, and shell execute hooks.

- Internet Explorer. This entry shows Browser Helper Objects (BHO’s), Internet Explorer toolbars and extensions.

- Services. It shows all Windows services configured to start automatically when the system boots.

- Drivers. This displays all kernel-mode drivers registered on the system except those that are disabled.

- Scheduled Tasks. Task scheduler tasks configured to start at boot or logon.

- AppInit DLLs. This has Autoruns shows DLLs registered as application initialization DLLs.

- Boot Execute Native images (as opposed to Windows images) that run early during the boot process.

- Image Hijacks Image file execution options and command prompt autostarts.

- Known DLLs. This reports the location of DLLs that Windows loads into applications that reference them.

- Winlogon Notifications. Shows DLLs that register for Winlogon notification of logon events.

- Winsock Providers. Shows registered Winsock protocols, including Winsock service providers. Malware often installs itself as a Winsock service provider because there are few tools that can remove them. Autoruns can disable them, but cannot delete them.

- LSA Providers. Shows registers Local Security Authority (LSA) authentication, notification and security packages.

- Printer Monitor Drivers. Displays DLLs that load into the print spooling service. Malware has used this support to autostart itself.

- Sidebar. Displays Windows Sidebar gadgets.

Open this utility by clicking on Autoruns.exe. From Options > Filter options, you may want to first select the Verify Code Signatures and Hide Signed Microsoft Entries. Check these two and hit the Rescan button or F5 to refresh the scan.

If you don’t want an entry to activate the next time you boot or log in you can either disable or delete it. To disable an entry uncheck it. To delete it, right-click on the entry and select Delete.

The right-click menu also lets you directly jump to the concerned registry location in Windows Registry, or the file in File Explorer, if you select Jump to Entry or Jump to Image, respectively.

The download package also includes a command-line equivalent that can output in CSV format, Autorunsc.exe.

Not only will Autoruns verify the authenticity of everything being loaded into Windows through cryptographic signatures, but it also recognizes files that have been tampered with. Using the Hide all the Microsoft entries, and you can also spot potentially unwanted or dangerous entries, Crapware, and third-party auto-starting images that have been added to your system and easily disable it with this wonderful tool.

We have already seen several freeware to manage start up programs. Among third-party freeware, WinPatrol would more than suffice, as it also keeps a watch on the changes made to your system, But power users who are looking for a powerful tool to understand and control all that starts up with Windows – Autoruns would be a tool to go in for. Go get it at TechNet.

Обзор вкладок в окне программы Autoruns

Для удобства получения сведений о местах автозапуска, Autoruns распределяет запускаемые объекты по вкладкам, согласно их функционалу.

Вам также может быть интересно:

- Autorun Organizer — менеджер автозагрузки

- Автозагрузка Windows 10: как добавить или удалить программу из автозагрузки

В окне программы отображаются контейнеры (папки, файлы, параметры и ключи реестра), используемые для автозапуска, и содержимое контейнера. В столбцах находится информация об объектах автозапуска:

- В столбце «Autorun Entry» (Запись автозапуска) показан способ автозапуска. Если, напротив элемента стоит флажок, это значит, что автозапуск выполняется.

- В столбце «Description» (Описание) находится описание файла.

- В столбце «Publisher» (Издатель) можно получить информацию о производителе объекта автозапуска.

- В столбце «Image Path» (Путь к образу) указан путь к файлу (образу, объекту).

- Столбец «Timestamp» (Отметка времени) отображает время появления файла на компьютере.

- В столбце «VirusTotal» находится информация о проверке файла на сервисе VirusTotal.

Назначение всех вкладок программы:

- Everything (Все) — все записи в одном месте.

- Logon (Вход в систему) — все элементы автозагрузки текущего пользователя, программы из папки «Автозагрузка».

- Explorer (Проводник) — список программ и расширений, прописанных в контекстном меню Проводника.

- Internet Explorer — показаны элементы браузера Internet Explorer, расширения, тулбары.

- Scheduled Tasks (Назначенные задания) — отображены все задания по обслуживанию операционной системы Windows, полученные из Планировщика заданий.

- Services (Сервисы) — службы и сервисы Microsoft, запускаемые при старте системы.

- Drivers (Драйвера) — список драйверов в параметрах которых стоит автозагрузка.

- Codecs (Кодеки) — сведения о аудио и видео кодеках, запускаемых в системе, необходимых для воспроизведения мультимедиа файлов.

- Boot Execute (Выполнение при загрузке) — запускаемые приложения при загрузке Windows, например, проверка диска на ошибки.

- Image Hijacks (Подмена образов) — здесь отображены так называемые хайджекеры (угонщики, перехватчики), подменяющие образы. Они выполняются вместе с оригинальными файлами, подменяя настоящие образы. Используются вирусами.

- AppInit (Инициализация приложений) — отображены приложения, используемые программами.

- Known DLLs (Известные DLL) — список зарегистрированных DLL-библиотек.

- Winlogon (Запуск Windows) — библиотеки событий при загрузке системы.

- Winsock Providers (Поставщики Winsock) — компоненты, необходимые для работы сети.

- Print Monitors (Мониторы печати) — компоненты драйверов принтера.

- LSA Providers (Поставщики LSA) — обработка событий, связанных с безопасностью сети.

- Network Providers (Поставщики сети) — провайдеры, работающие с настройками сети.

- WMI (Инструментарий управления Windows) — элементы из базы данных WMI.

- Office (Офис) — элементы автозапуска Microsoft Office, если офисный пакет программ установлен на данном компьютере.

Совет. Для того, чтобы увидеть места автозапуска только сторонних приложений, не затрагивая системные объекты, поставьте флажок в параметре «Hide Windows Entries» (Скрыть записи Windows) в меню «Options» (Настройки). Этот параметр активирован по умолчанию. Можно активировать параметр «Hide Microsoft Entries» (Скрыть записи Майкрософт), эта настройка дополнительно включает параметр «Hide Windows Entries».

Признаки заражения флешки

Наличие файла автозапуска на CD диске с игрой означает скорее то, что на диске есть инсталлятор игры. Аналогично, как и на CD диске с фильмом присутствует меню с возможностью установить кодеки для просмотра видео. Однако, присутствие файла autorun.inf на флешке (mp3-плеере, цифровой камере или другом цифровом носителе) уже вызывает подозрение и с большой долей вероятности указывает на присутствие autorun червя на флешке.

Рассмотрим типичный пример зараженного съемного диска:

На рисунке явно видно, что на съемном диске (G:) присутствует скрытый файл autorun.inf и скрытая папка RECYCLER. Анализируя содержимое файла автозапуска, становится понятно, что при автозапуске съемного носителя запускается файл jwgkvsq.vmx (worm win32 autorun) из папки RECYCLER.

Разумеется, для просмотра скрытых файлов и папок в Проводнике, необходимо поставить соответствующую галочку в настройках вида папок (пункт Сервис в меню Проводника – Параметры папок – Вид).

Стоит напомнить, что не всегда файл автозапуска является признаком заражения вирусом worm win32 autorun. Возможно, на флешке присутствует автоматическое меню с набором портативных программ, или же файл autorun.inf указывает только на иконку устройства.

Если при попытке открытия файла autorun.inf система выдает сообщение о том, что доступ к файлу невозможен, скорее всего, система уже заражена и доступ к файлу заблокировал worm autorun.

Рассмотрим работу антивирусной утилиты Antirun в данном случае. При подключении устройства, зараженного вирусом autorun (файл jwgkvsq.vmx), программа Antirun предупредит пользователя о существующей угрозе в всплывающем диалоге в области над системным треем:

На данном диалоге видно, что Antirun распознал автоматически запускающийся файл (jwgkvsq.vmx) и предложил его удалить. Также из данного диалога можно безопасно открыть диск, не запуская файл вируса, просмотреть информацию о диске, либо безопасно извлечь устройство.