Лучшие бесплатные программы для взлома паролей или ключей на вашем пк

Содержание:

- Журнал событий сервера

- Кто еще пользуется вашим Wi-Fi

- Как «обойти» пароль BIOS?

- Фишинг

- Сканируем роутеры

- 7. Анализ добытых паролей

- Как узнать пароль wi-fi соседа через перехват «handshake»?

- Что будет, если узнать данные соседа

- Как читать логи сервера

- Часть 3: Как взломать пароль Windows 7 из командной строки

- Ручной и программный подбор пароля

- Ответственность за взлом. Что нужно знать?

- Что ломают

- Использование Shared Resource Scanner

- Перехват и взлом пароля

- 5. Как узнать, какие сайты работают на сервере

- Взлом с телефона

- «Можно ли взломать и использовать мой IP-адрес?»

- Как осуществить взлом со смартфона?

- 1. Поиск уязвимостей в веб-приложении

- Поиск уже взломанных беспроводных Точек Доступа

- 8. Промежуточный итог

Журнал событий сервера

Логи веб сервера могут содержать информацию или дать подсказку о том, как сайт был взломан.

Логи находятся на хостинг панели, в зависимости от используемого софта они могут называться по-разному: «Логи», «Журнал событий», «Метрики» или что-нибудь в этом роде. Обычно в этом разделе находятся 2 журнала: «Логи ошибок» и «Логи доступа». Лог ошибок сервера короче, поэтому начать можно с них, но они не показывают успешные попытки доступа.

Логи доступа содержат информацию об успешных попытках доступа, здесь больше вероятность найти следы взлома.

Записи в журнале хранятся на сервере определенное количество дней, после чего они автоматически удаляются. Скопируйте их на компьютер, пока они не были удалены с сервера.

Сохраните файлы на компьютер из хостинг панели или напрямую с сервера, и откройте в любой текстовой программе, например Notepad++ или Brackets.

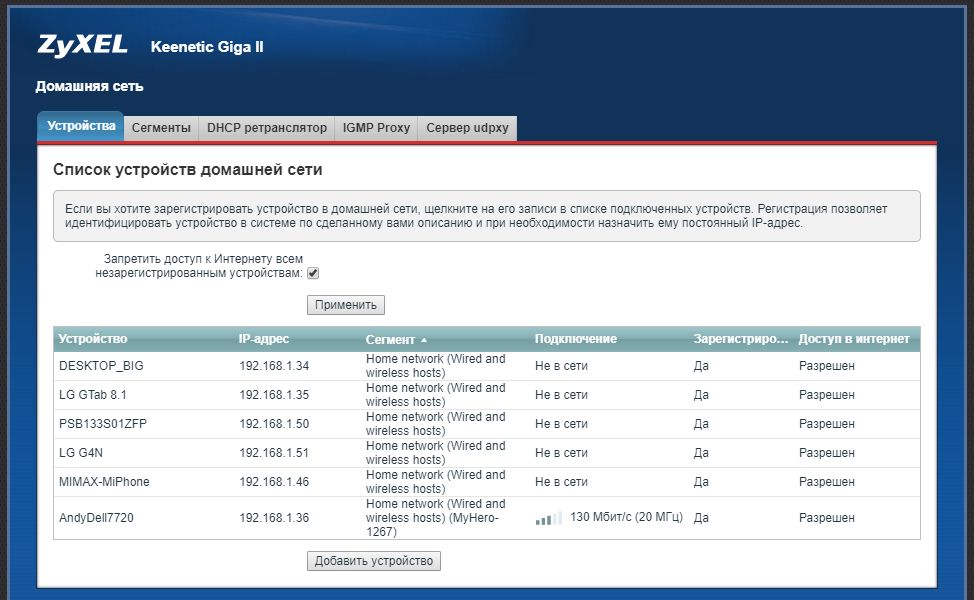

Кто еще пользуется вашим Wi-Fi

Бесплатный доступ в Интернет дома — это всегда хорошо, ведь не надо платить абонентскую плату. Особенно велик соблазн им воспользоваться, если сосед по подъезду с мощным сигналом роутера забыл или по каким-то причинам не сумел защитить беспроводную сеть паролем.

Однако, даже если ключ к доступу в домашнюю сеть имеется, он может быть недостаточно сложным, типа 123456 и другой простой популярной комбинацией на клавиатуре, которые легко подобрать простым перебором. В этом случае велик шанс заполучить несанкционированного пользователя в свою сеть.

Однако, даже если ключ к доступу в домашнюю сеть имеется, он может быть недостаточно сложным, типа 123456 и другой простой популярной комбинацией на клавиатуре, которые легко подобрать простым перебором. В этом случае велик шанс заполучить несанкционированного пользователя в свою сеть.

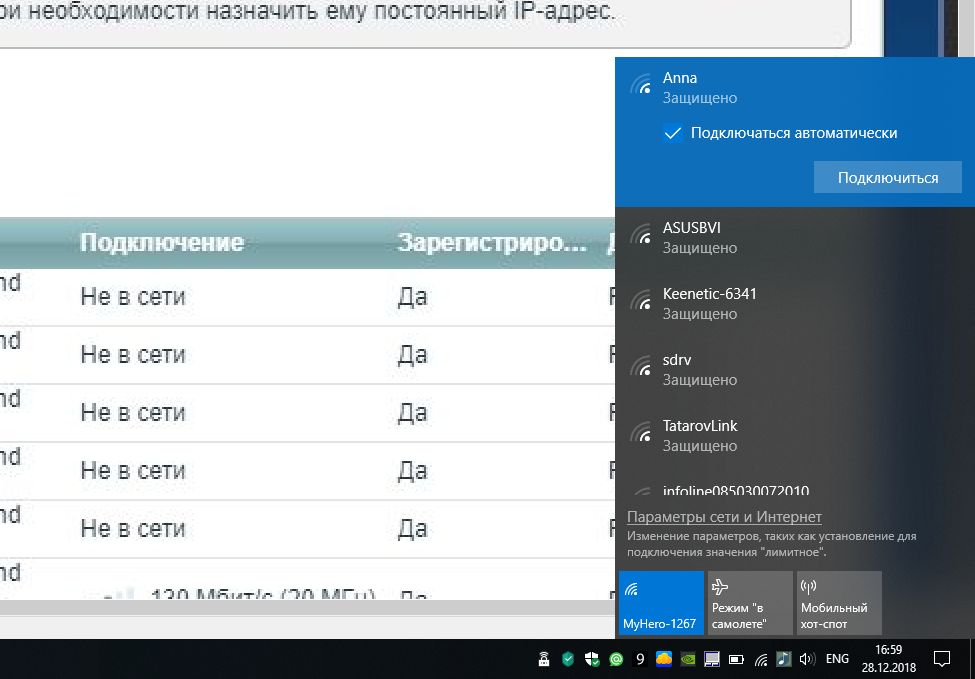

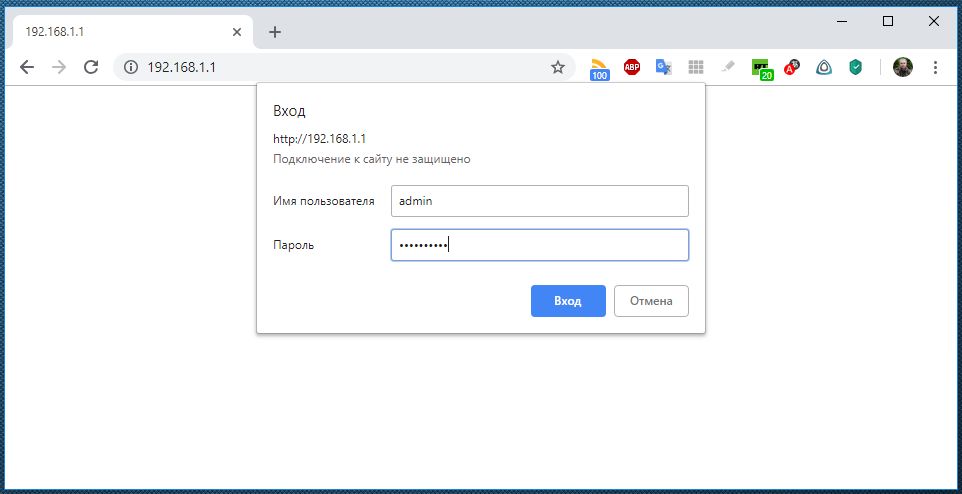

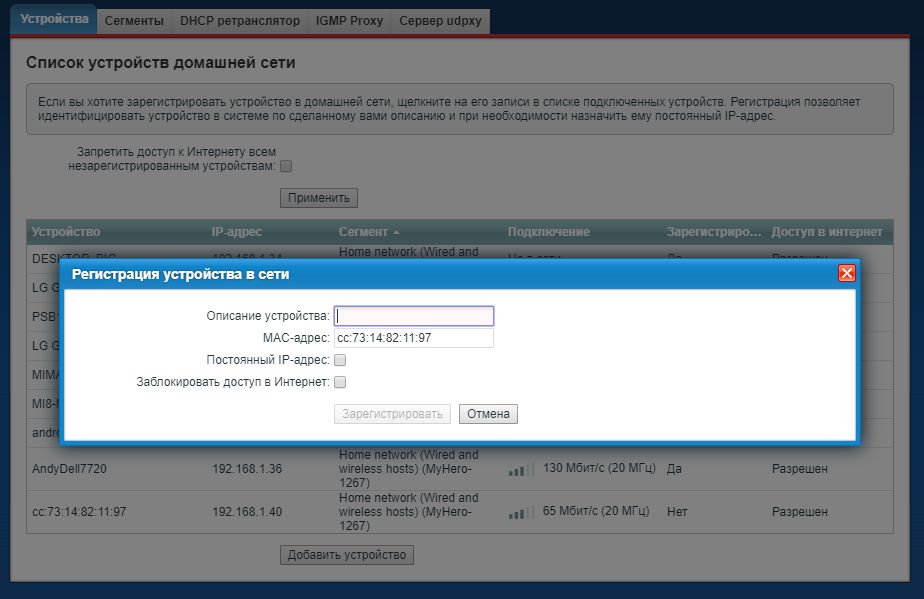

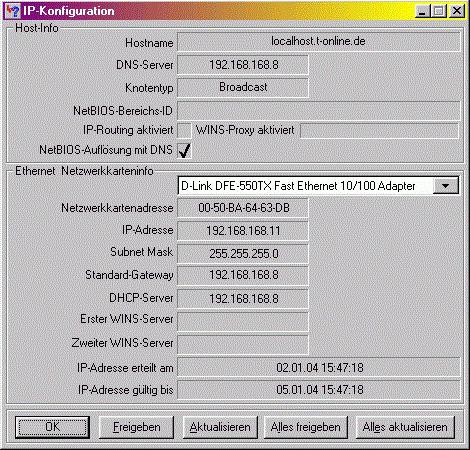

Проверить, нет ли в вашей wi-fi сети чужих довольно легко. Для этого нужно войти в настройки роутера, введя IP-адрес устройства. Есть и альтернативные способы: например, владельцам устройств Zyxel Keenetic Giga II достаточно набрать в адресной строке браузера my.keenetic.net.

Узнать IP можно либо на нижней стороне роутера, либо введя команду в окно командной строки.

Узнать IP можно либо на нижней стороне роутера, либо введя команду в окно командной строки.

- Чтобы запустить команду, нажмите одновременно клавиши «Win+R»

- Введите в окне запроса в ней команду «cmd»

- Выполните «ipconfig/all»

- В разделе «Основной шлюз» вы найдете искомый IP-адрес.

Для роутеров Keenetic обычно это 192.168.1.1. Теперь откройте свой браузер и в адресной строке введите этот IP.

|

|

Как «обойти» пароль BIOS?

Пароль BIOS — один из самых старых способов защиты компьютера от несанкционированного доступа и один из самых распространенных. Почему? Это одно из самых эффективных средств, если пользователь не имеет доступа к системному блоку. В противном случае, это все равно, что запереть дом на множество замков и оставить открытым окно.

Установки BIOS по умолчанию во всех системных платах не хранят информацию о паролях. Так что все, что нужно сделать, чтобы убрать пароль BIOS, — просто сбросить текущие установки, восстановив конфигурацию по умолчанию. Но помните, что сброс текущих настроек BIOS уничтожит не только пароль, но и все те настройки, которые вы устанавливали самостоятельно.

Есть два способа сбросить настройки BIOS. У большинства системных плат есть специальный джампер для очистки CMOS (память, в которой хранятся настройки BIOS). Обычно этот джампер находится около батарейки на системной плате, но для полной уверенности желательно обратиться к инструкции от материнской платы. На некоторых материнских платах вместо джампера есть просто два контакта, которые для сброса CMOS нужно замкнуть металлическим предметом, например, отверткой.

Если на вашей плате есть джампер, то для очистки CMOS выключите компьютер, установите перемычку так, чтобы она замыкала контакты джампера, и нажмите кнопку включения компьютера. Ваш компьютер не начнет загружаться, но установки в CMOS будут сброшены. Уберите перемычку и снова включите компьютер. Скорее всего, вы увидите на экране просьбу нажать F1, чтобы произвести установку параметров BIOS. Если вас устраивают установки по умолчанию, нажмите F1, а в меню BIOS выберите пункт ‘Save and exit’ (сохранить и выйти). После этого компьютер загрузится как обычно, за исключением пароля BIOS.

Если вы не знаете, где на вашей плате находится необходимый джампер или его вообще нет, что вполне возможно, придется пойти другим путем. На каждой системной плате есть батарейка, которая является источником питания для памяти CMOS, позволяя сохранять информацию. Как правило, это стандартная батарейка CR2032.

Чтобы очистить CMOS, выключите компьютер и извлеките батарейку (возможно, вам понадобится тонкая отвертка). Через 5-10 минут установите батарейку на место и включите компьютер. В BIOS будут установлены параметры по умолчанию, а пароля не будет. Для продолжения загрузки нужно будет нажать клавишу F1, и если вас устраивают установки по умолчанию, выбрать в появившемся меню BIOS пункт ‘Save and exit’.

Как вы убедились, все это очень просто на настольном компьютере, а вот с ноутбуком пароль BIOS может стать серьезной проблемой. Из-за частых краж портативных компьютеров, производители позаботились о том, чтобы получить доступ, минуя пароль, было практически невозможно. Так что, если вы забыли пароль BIOS у своего ноутбука, скорее всего, вам придется обратиться в сервисный центр производителя.

Фишинг

https://youtube.com/watch?v=TXRVJMmOY6I

Еще один интересный метод заключается в выводе у пользователя сети своей страницы… Да, такое можно провернуть и без подключения к сети. Но подмена может быть и замечена. Самый допустимый вариант:

- Создается точка доступа с одинаковым именем взламываемой сети.

- Хороший сигнал и название вынудят жертву рано или поздно подключиться к ней.

- После входа организуется ввод пароля, который успешно приходит к вам.

Метод рабочий, но тут без удачи не обойтись. Есть и доступные программные методы реализации, например, с помощью Wifiphisher.

Разберем чуть подробнее это приложение, т.к. вектор атаки интересный. Нам понадобится Kali Linux (да, ребятки, весь классный бесплатный софт для хака любого уровня лежит именно там, так что ставьте). В терминале запускаем:

Сразу после запуска программа начинает искать ближайшие сети (все программы с хаком сети так делают):

Обратите внимание на количество сетей. Найдите в этом списке нужную и введите ее номер

Далее будут предложены различные сценарии атаки:

Все варианты примерно похожи, вся разница лишь в том, что появится у пользователя чужой сети – авторизация или обновление софта

Рекомендую обратить внимание на следующие пункты:. Firmware Upgrade Page – будет предложено обновить ПО самого роутера

Выглядит интересно и правдоподобно, а всего лишь нужно ввести тот самый ключ:

Firmware Upgrade Page – будет предложено обновить ПО самого роутера. Выглядит интересно и правдоподобно, а всего лишь нужно ввести тот самый ключ:

А тем временем в консоли вот так прилетает пароль:

Вот и все. Примерное использование всех программ сводится к этому. Не буду подробно останавливаться на одной, иначе получится целая книга. Я обозначаю векторы атаки, даю подсказки – а вы уже самостоятельно изучайте каждое направление. В конце статьи дам интересный бонус от профессиональных хакеров, для тех, кто захочет углубиться.

Сканируем роутеры

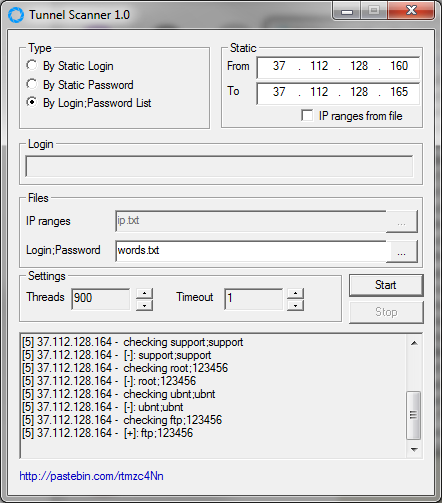

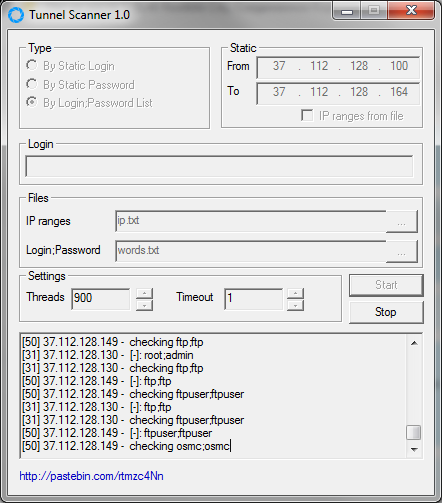

Для получения доступа хакеры используют простую, но эффективную программулину Tunnel Scanner. Параметр Type задает тип сканирования: по статическому логину, по статическому паролю, по списку логинов/паролей. Третий вариант (By Login;Password List), кaк правило, самый эффективный.

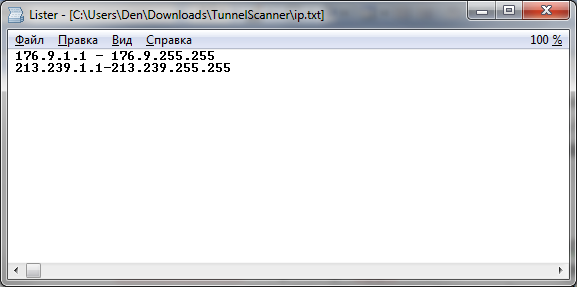

Параметр Static позволяет задать диапазон IP-адресов, который будет сканироваться. Если включить чекбокс IP ranges from file, то диапазон IP-адресов будет браться из файла, указанного в поле IP ranges (по умолчанию это файл с именем ip.txt). Диапазоны в нем указываются, как показано на скрине ниже.

Файл ip.txt — диапазоны IP-адресов

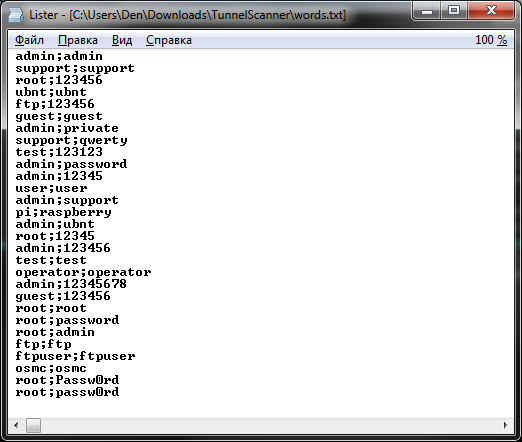

Список логинов и паролей задается параметром Login;Password. По умолчанию он берется из файла words.txt. Конечно, пример списка ниже довольно убогий, но, думаю, в Сети ты без проблем найдешь более продвинутый (или можно проявить смекалку и создать свой).

Списoк логинов и паролей

Параметр Threads задает количество одновременных потоков для брута. По умолчанию используется значение 900 — этого более чем достаточно. Параметр Timeout определяет тайм-аут в секундах между попытками.

Что ж, осталось нажать кнопку Start.

Программа Tunnel Scanner в работе

Как видишь, мы уже получили первые результаты. Проанализируем их:

37.112.128.160 - failed to connect 37.112.128.164 - checking admin;admin 37.112.128.163 - failed to connect 37.112.128.162 - failed to connect 37.112.128.165 - failed to connect 37.112.128.161 - failed to connect 37.112.128.164 - : admin;admin 37.112.128.164 - checking support;support 37.112.128.164 - : support;support 37.112.128.164 - checking root;123456 37.112.128.164 - : root;123456 37.112.128.164 - checking ubnt;ubnt 37.112.128.164 - : ubnt;ubnt 37.112.128.164 - checking ftp;123456 37.112.128.164 - : ftp;123456 …

Номер в квадратных скобках — это номер потока (для нас он не имеет значения). Далее указывается сканируемый IP-адрес. Строка означает, что порт SSH закрыт — или совсем, или для нас (брандмауэром). Строка вида сообщает, что SSH-порт открыт, однако пароль и/или логин не подошел. А вот аналогичная строка с говорит, что все удалось:

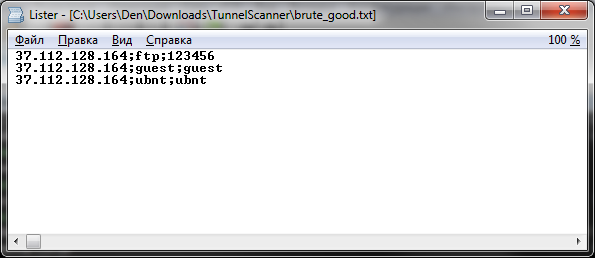

37.112.128.164 - : ftp;123456

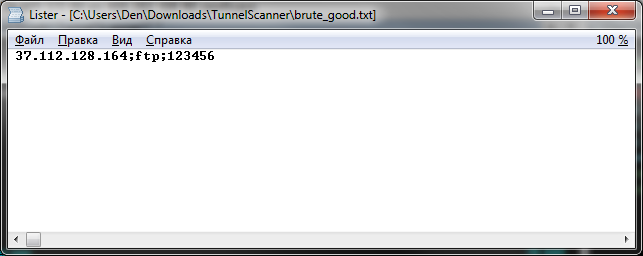

Это значит, что на машине с IP 37.112.128.164 крутится SSH, войти в систему можно, используя логин ftp и пароль 123456.

Результаты последнего удачного сканирования заносятся в файл brute_good.txt. С этим файлом нужно быть очень осторожным — программа перезаписывает его при каждом нажатии кнопки Scan. Поэтому после каждого «улова» нужно делать бэкап этого файла.

Результат удачного сканирования записывается в файл brute_good.txt

Напоследок привожу еще два скрина — сканирование диапазона 37.112.128.100–37.112.128.164

Обрати внимание, на скольких компах в этом диапазоне есть SSH. Сообщений «failed to connect» очень мало

Сканируем заданный диапазон

«Улов» сканeра

Сколько можно так насобирать? Знакомый говорит, что за один день можно получить до 13 000 строк логин/пароль. Это очень много и говорит о том, что даже в наши дни с безопасностью на многих роутерах все запущено

7. Анализ добытых паролей

База данных раскрыла много интересной информации. Но самая интересная — это список пользователей с паролями.

Это важно — пользователь имеет тенденцию использовать одинаковые пароли — это отдельная уязвимость, между прочим.

Но ещё интереснее анализ всех паролей пользователей — почти все они шестизначные числа! Видимо, учётные данные генерировал и выдавал администратор. У администратора склонность создавать однотипные пароли — учтём это. То есть если придётся брут-форсить службы на этом сервисе (а нам придётся ), то я уже знаю, каким будет словарь — это будет полный список чисел из шести цифр.

Ну и вообще — если пароли одинаковые, то есть смысл поискать другие службы — вдруг туда тоже подойдут уже имеющиеся у нас логины и пароли.

Как узнать пароль wi-fi соседа через перехват «handshake»?

Перехват «handshake», что переводится с английского как рукопожатие – является одним из наиболее распространенных методов при взломе wi- fi. Он включает перехват ключа и его расшифровку.

Если атака производится на ваш компьютер, то сеть на какое-то время разорвется, а ПК переподключится.

В это время ПК отправляет пароль на роутер снова. При верном пароле вай фай опять начнет работать. Пользователь даже не заметит, что его сеть использует кто-то другой.

Отправку ПК password и называют рукопожатием. Большой недостаток метода состоит в том, что пароли поступают зашифрованными, и их приходится расшифровывать. Но на этот процесс будет затрачено не больше времени, чем на автоматический подбор пароля.

Есть несколько программ, которые реально использовать для этого метода

- Aircrack осуществит захват «рукопожатия».

- HashCat – подберет пароль.

https://youtube.com/watch?v=ee7CNb3msII

Что будет, если узнать данные соседа

Рассматривая, как узнать пароль от WiFi соседа, важно задаться еще одним вопросом — что ждет нарушителя за неправомерное использование чужой сети. На сегодня ответственность за «компьютерные нарушения» оговорена в следующих статьях УК РФ:

- 272 — предусматривает ответственность за получение неправомерного доступа к данным при условии блокировки, удаления, изменения или копирования;

- 273 — прописывает наказание за применение или распространение ПО для удаления, блокировки, копирования или изменения данных

- 274 — ответственность за нарушение правил хранения, предоставления и обработки информации.

Как видно из приведенных статей, использование сети соседа не подпадает под наказание. Но есть нюанс. Если человек использует доступ к Вай-Фай продолжительное время и наносит ущерб в крупном размере, тогда может наступить наказание по статье 165. В ней идет речь о причинении имущественного ущерба. В таких обстоятельствах злоумышленника могут наказываться штрафом до 300 000 р, ограничением или лишением свободы на один или два года соответственно. К крупному относится ущерб на сумму свыше 250 000 рублей.

Но это в теории. На практике вряд ли кто-то накажет за подключение к чужому роутеру. Исключением являются ситуации, когда взлом осуществляется для кражи данных соседа. Кроме того, довести такое дело до суда трудно, ведь стороны всегда могут договориться.

Как читать логи сервера

Логи доступа и логи ошибок выглядят как трудночитаемое поле текста, но все записи организованы в определенную структуру.

Структура записи в Журнале ошибок:

- Дата и время

- Тип ошибки

- IP адрес пользователя

- Описание ошибки

- Путь к файлу страницы, на которой произошла ошибка

- URL сайта, с которого пользователь пришел на страницу с ошибкой

Большинство логов ошибок имеет такую структуру, но ваш лог может отличаться, это зависит от ПО сервера. Если ваш лог отличается, вы все равно увидите повторяющуюся структуру.

Логи событий тоже имеют стандартную структуру:

- IP адрес пользователя

- Дата и время

- Используемый HTTP метод и версия

- HTTP код ответа

- Количество полученных байтов

- Используемый софт (браузер или ОС посетителя)

- User agent

Часть 3: Как взломать пароль Windows 7 из командной строки

При доступе к безопасному режиму Windows 7 вы можете использовать командную строку вместо взлома пароля Windows 7. Это метод использования встроенной командной строки DOS для Изменение имени пользователя и пароль тоже. Чтобы использовать командную строку, у вас должны быть права администратора для учетной записи.

Шаг 1:

При перезагрузке компьютера нажмите клавишу F8 до появления логотипа Windows. Затем вы получите доступ к «Advanced Boot Options» для восстановления вашего компьютера.

Шаг 2:

Выберите «Безопасный режим с командной строкой», который открывает консоль MS-DOS. Затем нажмите клавишу Enter, чтобы использовать командную строку для взлома пароля Windows 7 соответственно.

Шаг 3:

Затем введите в командной строке net user, чтобы изменить пароль пользователя, затем нажмите клавишу Enter. После этого замените имя пользователя, которое хотите взломать, и дважды введите новый пароль при появлении запроса.

Шаг 4:

Теперь вы можете перезагрузить Windows 7, затем вы можете войти в систему с новым паролем. Это эффективный способ взломать и сбросить пароль Windows 7 с правами администратора.

Ручной и программный подбор пароля

Программы-менеджеры беспроводных сетей для Андроид и Виндовс

Этот способ отличается от автоматического тем, что требует ручного побора кодов доступа. Хорошо, если известны дни рождения соседей, их номера телефонов или значимые для них даты. Далее подбираются простые числовые комбинации и обязательно проверяются стандартные заводские коды. Так как пароль должен содержать минимум 8 символов, то можно проверить все комбинации с одинаковыми числовыми комбинациями.

Важно! Нет никаких гарантий того, что это сработает эффективнее, чем автоподбор, но попробовать ввести пару десятков популярных комбинаций бывает удобно

Ответственность за взлом. Что нужно знать?

Взлом чужого вай-фая – дело опасное. Что за это грозит можно узнать из статей УК РФ 272 «Неправомерный доступ к компьютерной информации» и 273 «Создание, хранение и использование вредоносных компьютерных программ».

Но что касается 272 статьи, то, во-первых, доказать, что именно вы стали виновником взлома весьма проблематично. Во-вторых, наказание грозит если осуществлен неправомерный доступ повлекший за собой модификацию, копирование, уничтожение и блокирование информации.

За само использование вай-фая без разрешения на то пользователя подвести под статью сложно. Однако даже из этических соображений, не пользуйтесь чужим интернетом. Это также нехорошо, как пользоваться украденной вещью.

Что ломают

На самом деле, ломают все, что могут взломать, вплоть до умных домов. Требование одно – устройство должно иметь доступ в интернет. Особый интерес для хакеров представляют компьютеры, сервера, мобильные устройства и роутеры, так как их легче монетизировать, иными словами, заработать на них деньги.

В первую очередь злоумышленнику интересно автоматически монетизировать взломанные устройства, например, можно взломать и зашифровать ваш компьютер. С высокой долей вероятности на компьютере у вас окажется информация, за расшифровку которой вы будете готовы заплатить. Все действия от сканирования сети до шифрования происходят автоматически, злоумышленнику остается только поддерживать работоспособность системы и выводить полученные от жертв средства.

Взломав вашу умную стиральную машину, не так просто монетизировать ее. С другой стороны, нам известны ботнеты, состоящие из умных вещей: стиральных машин, холодильников, телевизоров, чайников, кофемашин и другой бытовой техники, даже умных игрушек и видеокамер. Подобные ботнеты умеют и слать спам, и проводить DDoS-атаки (кстати, впечатляющей мощности), и майнить биткоины, хотя и сильно уступая взломанным персональным компьютерам.

Самый известный подобный ботнет – Mirai. Этот ботнет участвовал в мощнейшей атаке на эксперта в области безопасности Брайана Кребса, в результате которой его сайт был выведен из строя. Лучшим примером, демонстрирующим мощь ботнета Mirai, является известная атака на крупнейшего DNS-провайдера США 21 октября 2016 года, когда недоступны оказались некоторые сервисы вроде Twitter и Amazon, а по всему восточному побережью Штатов сеть работала с серьезными ограничениями. Да-да, настало то самое время, когда чайники и кофемашины могут атаковать целое государство, пока, правда, в интернете.

Позже Mirai был доработан для майнинга биткоинов на умных устройствах. Хотя эффективность умных устройств для майнинга биткоинов минимальна, она не требует от владельцев особых затрат. Mirai хотя и самый яркий, но далеко не единственный пример, подобным образом функционируют и другие ботнеты, например Hajime.

Итак, вы задались вопросом о том, как зайти на чужой «комп». Для начала можно применить один из самых простых способов, заключающийся в использовании утилиты Shared Resource Scanner 6.2.

Прежде чем приступать к работе, в (меню «Выполнить»), к примеру, в Windows XP необходимо ввести команду winipcfg, чтобы узнать собственный IP-адрес. Появится окно с вашим адресом. Его нужно запомнить.

Открываем программу и в верхнем поле вводим собственный IP с изменением последних двух цифр на «1». В нижнем поле прописываем тот же IP, только последние две цифры меняем на 255. Строка TimeOut (время истечения ожидания) должна содержать значение «80». Остается нажать кнопку старта сканирования.

По окончании процесса в окне приложения начнут появляться компьютеры, выделенные разным шрифтом. Тонкий шрифт — защищенный терминал, жирный — слабо защищенный, жирный красный — без защиты вообще. Остается выделить компьютер отмеченный красным жирным шрифтом и нажать кнопку «Открыть». О-па! На экране вашего «компа» появились диски и логические разделы чужого компьютера.

Перехват и взлом пароля

Как узнать на телефоне свой пароль от «вай-фай»

Получение доступа к чужой сети также осуществляется за счет ее перехвата или взлома. Сделать это можно следующим способом: скачивается и устанавливается приложение AirSlax на флеш накопитель. Запуск происходит через файл bootinst.bat. Таким образом у пользователя всегда будет на руках софт для быстрого подбора.

Порядок работы следующий:

- Запустить файл;

- Нажать Alt + F1;

- Выбрать пункт AiroScript;

- Выбрать требуемую сеть в списке доступных;

- Если подходящей нет, то список можно обновить, нажав комбинацию «1 + Enter»;

- После этого в командах следует выбрать автоматический режим и начать перехват трафика, который включает и сбор паролей в шифровании WEP.

5. Как узнать, какие сайты работают на сервере

Исходный код — это очень ценный трофей и он нам ещё во многом поможет. Но, как я уже сказал, на этом сервере много папок с сайтами — то есть и сайтов здесь много.

Список всех загруженных настроек и обработанных виртуальных хостов можно узнать опцией -S. А с помощью -t -D DUMP_INCLUDES можно увидеть все используемые файлы конфигурации. Правда есть проблема — исполнимый файл веб-сервера может называться или httpd, или apache2 в зависимости от системы. На производных Debian файл будет называться apache2. А на производных Arch Linux — httpd. В принципе, проблемы никакой нет попробовать обе команды и посмотреть, какая из них сработает:

httpd -S httpd -t -D DUMP_INCLUDES

И:

apache2 -S apache2 -t -D DUMP_INCLUDES

Как я уже сказал, в нормальных условиях эти опции должны показывать все конфигурационные файлы и все виртуальные хосты. Но, видимо, тот горе программист, который писал код для сайта, ещё взялся и за настройку веб-сервера — у меня вместо ожидаемой информации только выводится сообщение об ошибке в одном из конфигурационных файлов — не хватает SSL сертификата. Кстати, ведь это означает, что при перезапуске компьютера или только веб-сервера, — Apache, по идее, не запустится, так как это (вроде) фатальная ошибка.

Ладно, проверим вручную. Если бинарный файл называется apache2, значит конфигурационные файлы хранятся в /etc/apache2/.

Главным конфигурационным файлом Apache является /etc/apache2/apache2.conf.

В папке /etc/apache2/conf-available собраны другие конфигурационные файлы, а в папке /etc/apache2/conf-enabled можно узнать, какие из них подключены.

В папке /etc/apache2/mods-enabled можно посмотреть, какие модули Apache включены.

В папке /etc/apache2/sites-available можно узнать, настройки для каких сайтов предусмотрены, а в папке /etc/apache2/sites-enabled — какие из них активны в данный момент.

К сожалению, не могу вам показать содержимое, могу только сказать, в sites-available оказалось 18 конфигурационных файлов. В этих файлах для каждого сайта как минимум 2 обязательных директивы:

- ServerName — здесь имя хоста, фактически, домен сайта (иногда субдомен)

- DocumentRoot — путь до файлов на этом сервере для данного хоста

С помощью этой техники можно узнать, какие другие сайты хостит этот сервер, и где на сервере находится исходный код каждого из них.

Да чё уж там, берём всё, «дома разберёмся»:

tar czf /var/www/XX1/upload/apache_archive.tgz /etc/apache2/

Взлом с телефона

Все методы выше были в основном про использование ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux – там уже все предусмотрено. Крайний вариант – Windows. С телефонами намного сложнее. Пока готовил статью, начитался «соседних изданий» с рекомендациями воткнуть Кали на Эппл, или запуска свободного Aircrack-ng на них прямо в Android или iOS, да бонусом с приправкой странных ключевых слов – короче в жизни так не бывает. Хочешь ломать – ставь Kali, если есть только телефон – классного решения не будет.

В основном все рекомендации из сети на этом поле являются откровенным бредом. Моя рекомендация – введите в Google Play или App store что-то вроде «взлом wi-fi», и вам вывалится целая подборка программ. А там уже смотрите по отзывам и не ставьте всякую фэйковую дрянь. Основные категории софта здесь:

- Подбор пароля WPS по умолчанию.

- Базы точек.

Никакого подбора здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – хотите ломать с телефона, ставьте кали на ноутбук/компьютер. На некоторые модели смартфонов Kali устанавливается, но если вы не профи, даже не пытайтесь – бессмысленная затея.

https://youtube.com/watch?v=4-gPpiVd4V8

«Можно ли взломать и использовать мой IP-адрес?»

Не совсем. Хотя в интернете часто можно встретить много информации об IP-взломах.

Однако киберпреступник по факту не может взломать IP-адрес. Это просто цифра, а не программное или аппаратное обеспечение.

«Хорошо, так что хакер может сделать с моим IP-адресом?»

Ну, киберпреступник теоретически может воспользоваться вашим IP-адресом. Для этого им нужно будет взломать ваше устройство, чтобы получить доступ к его IP-адресу. Или они могут получить доступ к вашей домашней WiFi-сети, причем, сделать это с лёгкостью, если не защитили её должным образом.

После того, как доступ к вашей сети или устройству будет получен, они могут начать делать незаконные вещи, используя ваш IP-адрес. Например, угрожать убийством или загружать незаконные торренты, детскую порнографию или контент, который может угрожать национальной безопасности страны.

Как осуществить взлом со смартфона?

Для взлома с телефона подойдет приложение WPS Connect, главная задача которого – определение возможности взлома вай фая на роутере, использующем пин-код по умолчанию. Но программа станет работать только на рутованном девайсе.

Для Андроида годится также программа WIBR+, которая может подбирать одновременно пароли к двум сетям. Недостаток приложения состоит в том, что после завершения генерации очередного ключа, ему приходится снова подключаться к сети.

Читайте еще >>> Почему телефон не подключается к wifi: как поймать сеть роутера?

Существует еще одно приложение для Андроид WiHack mobile. Его плюс в том, что его можно использовать и на Виндоус. В самой простой версии используется брутфорс, но есть и полная, включающая анализ пакетов.

На часть смартфонов реально установить Кали, но это больше для профессионалов.

1. Поиск уязвимостей в веб-приложении

Сайт представлял собой написанное с нуля веб-приложение. Для использования функций требуется ввести логин и пароль, но предусмотрен гостевой вход, поэтому на сайте прямо на главной странице написаны гостевые учётные данные для входа.

Выполняемые действия сохраняются в Истории. У действия есть заголовок и определённый текст. Оказалось, что хранимые поля не фильтруются на специальные символы и слова, поэтому быстро удалось найти и подтвердить уязвимость XSS — то есть кода в поле вводишь что-нибудь вроде

<script>alert(1)</script>

а на странице сайта (в данном случае в История) показывает всплывающее окно JavaScript.

С помощью такой уязвимости можно, например, похитить кукиз других пользователей. Но проблема в том, что, видимо, История, у каждого пользователя своя. То есть максимум, что я могу сделать в этой ситуации, это захватить кукиз пользователей с точно такими же правами как у меня — то есть только у пользователей, выполнивших вход под гостевой учётной записью. Возможно, админу доступен список Истории всех пользователей — но не факт. Плюс надо ещё придумать, как спровоцировать его зайти в Историю — а то может получиться так, что в следующий раз он туда зайдёт через год, или через два, или никогда.

Поскольку видно, что специальные символы не фильтруются, а данные, скорее всего, хранятся в базе данных, то это может означать, что должна присутствовать уязвимость SQL-инъекция, которая позволяет получить базу данных сайта. Но я не успел это проверить — обнаружилась намного более лёгкая уязвимость — небезопасная выгрузка файлов.

Суть в том, что если я запускал новое действие, то мне для ввода были доступны несколько полей — в них я и обнаружил XSS и мог обнаружить SQL-инъекцию. Но при открытии сохранённого действия из Истории, на странице появлялось ещё одно поле — для загрузки файла!!!

У меня появилась умеренная радость: с одной стороны, на множество сайтов можно загружать файлы, но благодаря ограничению на расширения загружаемых файлов, а также способу доступа к ним, практически невозможно загрузить код, который можно выполнить на сервере. Но безалаберность с фильтрацией данных в текстовых полях вселяла некоторую надежду.

Я создал файл

<?php phpinfo();

В чём ошибки программиста:

Такой безалаберный стиль программирования нельзя совмещать с публичной учётной записью. То есть если бы на главной странице не были написаны учётные данные для входа, то поиск и эксплуатация этих уязвимостей сильно бы затянулись.

И более главное: при написании кода всегда нужно фильтровать данные и ограничивать файлы, которые можно загружать на сервер. Даже если вы программируете «для себя» и держите файлы на локальном сервере у себя на компьютере, всё равно может случиться неприятность — кто-то может подключиться к вашему веб-серверу по локальной сети (при использовании публичным Интернетом), или ваш компьютер может быть доступен напрямую по белому IP. Очевидно, что для публичного сайта код должен писаться с постоянной мыслью о безопасности.

Поиск уже взломанных беспроводных Точек Доступа

Это самый простой метод, он не требует беспроводного режима, но требует Интернет-подключения.

Подробности смотрите в статье «Как быстро узнать пароль от Wi-Fi рядом (без режима монитора)».

После окончания сканирования, когда происходит проверка увиденных ТД по базе данных, Wi-Fi адаптер (выполнявший сканирование) уже не используется. То есть пока проходит проверка, можно перейти к следующей атаке.

Если у вас есть другой, не гостевой аккаунт 3WiFi, то в самом скрипте замените API и уберите строку

sleep 15;

В этом случае скрипт не будет делать пауз между проверками.

В Windows для просмотра BSSID вы можете использовать программу Router Scan by Stas’M, а затем искать по 3WiFi. Подробности смотрите в статье «Сервис 3WiFi: пароли от точек доступа Wi-Fi». Если не ошибаюсь, Router Scan может в автоматическом режиме проверять увиденные им Точки Доступа по базе данных 3WiFi.

8. Промежуточный итог

Итак: сервер скомпрометирован через уязвимое веб-приложение.

Уже на данном этапе:

- Получен доступ в файловую систему

- Получен доступ к исходному коду сайта

- Есть возможность редактировать файлы веб-сайтов

- Получен пароль от СУБД, получен доступ к базам данных, есть возможность редактировать базы данных

- Получены пароли пользователей от сервисов

- Анализ паролей выявил в них явную закономерность

- Найдены другие сайты и получен их исходный код

Можно уже сейчас составлять отчёт для владельца-заказчика и завязывать с этой оценкой безопасности.

Краткое содержание отчёта: всё плохо.

Но у этой истории будет ещё и вторая часть. Смотрите продолжение «Как взламывают сайты (часть 2)».