Обновление политик ad с командой powershell invoke-gpupdate

Содержание:

- Открытие оснастки и изменение пользовательского интерфейса

- Как обновить GPO через PowerShell

- Установка

- Примеры использования

- Как удаленно обновить групповые политики в windows server 2021 | виртуализация и облачные решения

- Текущий статус инфраструктуры GPO

- Как Windows 10 сбросить настройки локальной групповой политики.

- Обновление GPO через PSexec

Открытие оснастки и изменение пользовательского интерфейса

Также есть альтернативный способ установки данного компонента – использование командной строки и утилиты управления конфигурацией сервера. В командной строке, запущенной с правами администратора введите ServerManagerCmd -install gpmc. При желании вы можете вывести результат установки в xml файл, используя параметр –resultPath.

Для того чтобы открыть оснастку «Управление групповой политикой», выполните любое из следующих действий:

- Нажмите на кнопку «Пуск», выберите меню «Администрирование», а затем откройте «Управление групповой политикой»;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Управление групповой политикой и откройте приложение в найденных результатах;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Управление групповой политикой» и нажмите на кнопку «Добавить», а затем нажмите на кнопку «ОК».

На следующей иллюстрации изображена оснастка «Управление групповой политикой»:

Рис. 1. Оснастка «Управление групповой политикой»

Содержимое оснастки «Управление групповой политикой» предоставляет множество средств, предназначенных для обеспечения централизованного управления инфраструктурой организации. Но если вас не устраивает интерфейс данной оснастки, вы можете его изменить, используя функционал редактирования параметров пользовательского интерфейса. Для того чтобы изменить отображение некоторых элементов оснастки, откройте меню «Вид» и выберите команду «Параметры». В диалоговом окне «Параметры» вы можете настроить элементы, параметры которых располагаются в следующих вкладках:

- Вкладка «Столбцы». На этой вкладке вы можете изменить отображение и порядок столбцов для основных таблиц текущей оснастки, а именно: «Наследование групповой политики», «Начальные объекты групповой политики», «Объекты групповой политики», «Связанные объекты групповой политики» и «Фильтры WMI». Вам достаточно просто выбрать из раскрывающегося списка редактируемую таблицу, в поле «Столбцы отображаются в следующем порядке» снять флажки с наименований лишних столбцов и установить их порядок, используя кнопки «Вверх» или «Вниз». Также вы можете изменять порядок столбцов непосредственно из таблицы, меняя их местами так, как вам удобно. Для того чтобы ваши изменения были сохранены при повторном открытии оснастки, в окне параметров установите флажок «Сохранять порядок и размеры изменяемых столбцов», как показано на следующей иллюстрации:Рис. 2. Вкладка «Столбцы» параметров оснастки

- Вкладка «Отчет». Используя эту вкладку, вы можете изменить папку, которая используется по умолчанию для расположения ADM-файлов. Следует помнить, что изменения, которые проводятся на данной вкладке, будут распространяться только на устаревшие ADM-файлы, а расположение файлов ADMX, которые используются в операционных системах Windows Vista и Windows 7 останется без изменений. Если переключатель будет установлен на параметре «По умолчанию», то поиск файлов ADM изначально будет проводиться в папке Windows и в том случае, если файл не будет найден, консоль GPMC будет просматривать папку объектов групповой политики (GPO), находящуюся в папке Sysvol. Если установить переключатель на параметр «настраиваемое», то консоль GPMC изначально будет искать файлы adm в той папке, которая будет указана вами, а затем в расположениях по умолчанию. Настройки данной вкладки изображены ниже:Рис. 3. Вкладка «Отчет» параметров оснастки

- Вкладка «Общие». На вкладке «Общие» настраиваются параметры, которые распространяются на отображение лесов и доменов только с двухсторонними отношениями доверия, отображения имени контроллеров домена, а также для отображения диалогового окна подтверждения для различия между объектами групповой политики и связи этих объектов. Эта вкладка отображена на следующей иллюстрации:Рис. 4. Вкладка «Общие» параметров оснастки

Как обновить GPO через PowerShell

Оболочка PowerShell так же имеет отдельный командлет, который легко может инициировать запрос на обновление групповой политики, называется он Invoke-GPUpdate.

Invoke-GPUpdate — это командлет обновляющий параметры групповой политики, включая настройки безопасности, которые установлены на удаленных компьютерах с помощью планирования хода выполнения команды Gpupdate. Вы можете комбинировать этот командлет по сценарию, чтобы запланировать команду Gpupdate на группе компьютеров. Обновление может быть запланировано для немедленного запуска параметров политики или ожидания в течение определенного периода времени, максимум до 31 дня. Чтобы избежать нагрузки на сеть, время обновления будет смещено на случайную задержку.

Давайте запросим обновление политик GPO на моем тестовом сервере с Windows Server 2021, для этого запускаем оболочку PowerShell и вводим команду:

Invoke-GPUpdate –RandomDelayInMinutes 0

Ключ –RandomDelayInMinutes 0 установит задержку в выполнении на ноль секунд, в противном случае обновление будет выполнено рандомно, через некоторое время.

Обратите внимание, что командлет не выдает никаких результатов, если все работает нормально. В некоторых случаях ваши пользователи могут увидеть всплывающее окно командной строки с заголовком taskeng.exe, которое отображает сообщение «Политика обновления»

Через секунду окно исчезает.

Если нужно произвести обновление на удаленном компьютере, то нужно воспользоваться ключом -Computer, команда примет вот такой вид:

Invoke-GPUpdate -Computer dc01.root.pyatilistnik.org –RandomDelayInMinutes 0

Если нужно выполнить принудительно без запроса подтверждения пользователя, то укажите ключ -Force.

Если нужно указать явно, что необходимо запросить политики только для пользователя или компьютера, то можно использовать ключ -Target, который имеет значения User или Computer. Кстати если удаленный компьютер не отвечает, то вы получите ошибку:

Invoke-GPUpdate : Компьютер «dc01.root.pyatilistnik.org» не отвечает. Целевой компьютер выключен или отключены правила брандмауэра удаленного управления запланированными задачами (Invoke-GPUpdate : Computer «dc01.root.pyatilistnik.org» is not responding. The target computer is either turned off or Remote Scheduled Tasks Management Firewall rules are disabled.). Имя параметра: computer строка:1 знак:1 + Invoke-GPUpdate -Computer dc01.root.pyatilistnik.org -Target User –Ra … + ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ + CategoryInfo : OperationTimeout: (:) , ArgumentException + FullyQualifiedErrorId : COMException,Microsoft.GroupPolicy.Commands .InvokeGPUpdateCommand

Еще одним преимуществом командлета PowerShell является то, что у вас есть больше возможностей в выборе машин, которые вы хотите обновить. Например, с помощью приведенной ниже команды вы должны выбрать все компьютеры, которые начинаются с «Note*«.

Get-ADComputer –Filter ‘Name -like «Note*»‘ | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Если нужно выбрать все компьютеры, то ставим звездочку «*»

Get-ADComputer –Filter * | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

При желании вы можете найти все компьютеры по версиям операционных систем и сделать обновление групповых политик по данному критерию.

Не забываем, что можно ограничить поиск отдельным организационным подразделением, для этого есть ключ -Searchbase и команда примет вот такой вид:

Get-ADComputer –Filter * -Searchbase «OU=Windows10,OU=Компьютеры,OU=Оргструктура,DC=root, DC=pyatilistnik,DC=org» | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Еще вы можете подготовить текстовый файл со списком серверов, который так же можно через цикл обработать, вот по такому принципу:

$comps = Get-Content «C:\temp\comps.txt» foreach ($comp in $comps) { Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0 }

Я также добавил здесь параметр -Force, чтобы обеспечить повторное применение параметров групповой политики, даже если клиент замечает, что новые версии GPO недоступны. Таким образом, когда мы говорим о принудительном обновлении групповой политики, мы на самом деле имеем в виду две разные вещи. Без параметра Force мы просто незамедлительно инициируем обновление; если мы добавим параметр Force, мы форсируем обновление, даже если обновлять нечего. Параметр Force вступает в игру, если вы считаете, что что-то пошло не так в предыдущем обновлении объекта групповой политики.

Установка

Разберем установку, а также безболезненный переход к новым версиям LibreOffice средствами Active Directory и групповых политик.

Подготовка дистрибутива

Сначала нужно подготовить дистрибутив для установки из сетевого ресурса.

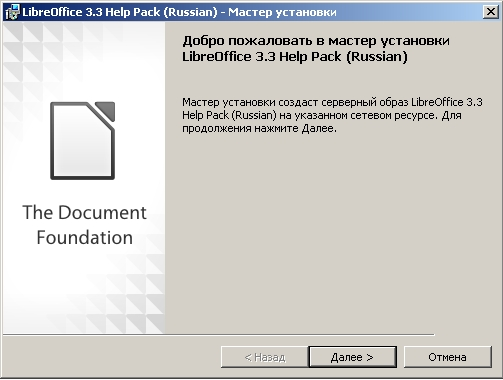

Для этого необходимо распаковать архив LibreOffice и запустить инсталляционный файл типа setup.exe с атрибутом /a (например, из cmd или TotalCommander) — запустится административная установка

Далее укажите сетевой ресурс в котором в дальнейшем будут располагаться все дистрибутивы устанавливаемых программ средствами AD, с предварительно открытым общим доступом, как указано в следующем пункте, для размещения серверного образа — оттуда впоследствии и будет производиться установка приложения.

Данный пункт необходимо выполнить для самого дистрибутива LibreOffice и для Help Pack к нему.

Установка разрешений доступ и настройка безопасности

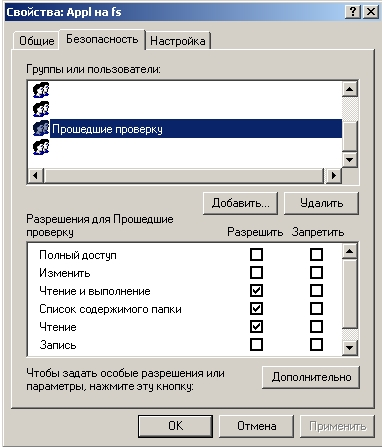

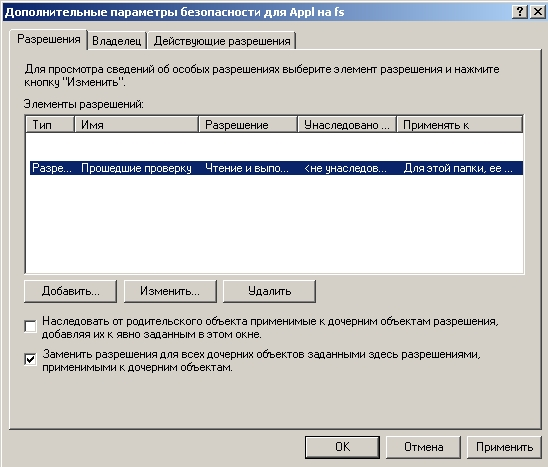

Теперь необходимо, если это еще не сделано, открыть общий доступ к папке с серверным образом дистрибутивов и установить необходимые параметры безопасности для того, чтобы локальная машина имела доступ к файлам установки (достаточно галок чтение, список содержимого папки, чтение и выполнение для пользователя «прошедшие проверку»).

А также на вкладке дополнительно поставить галку «заменить разрешения для всех дочерних объектов заданными здесь разрешениями, применимым к дочерним объектам», чтобы данные настройки безопасности распространились на все подпапки и файлы в них.

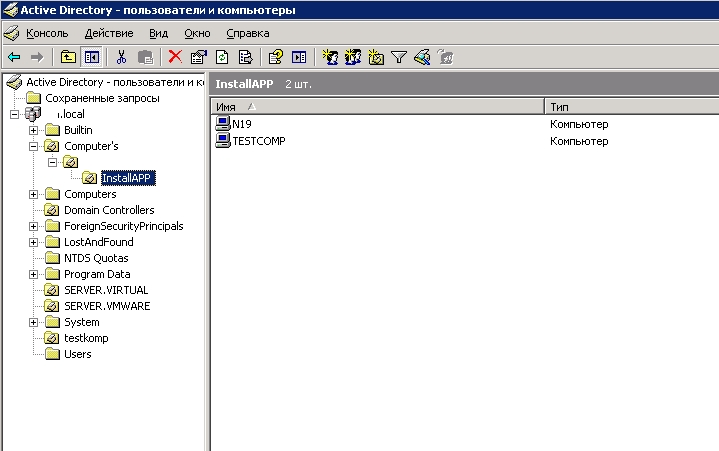

Создание административной единицы в Active Directory

Переходим непосредственно к установкам в AD и GPO.

Создаем в «Active Directory — пользователи и компьютеры» отдельную организационную единицу (OU) и помещаем в нее компьютеры, на которые и будет устанавливаться программное обеспечение (вполне возможно, что такая OU уже существует).

Создание групповой политики

Установка приложений возможна через назначения компьютера (в таком случае установка будет происходить сразу после загрузки, до входа в систему) или пользователя (возможна установка при первом запуске программы). Мы рассмотрим первый вариант.

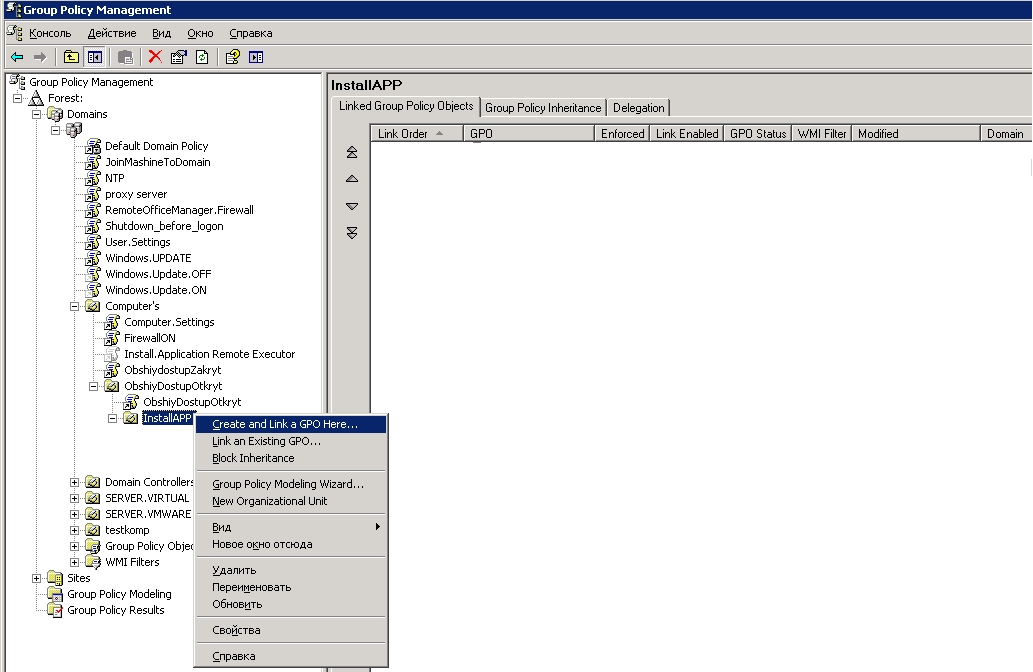

Запускаем Group Policy Management и переходим к нашей OU, создаем и подключаем к ней политику (можно сделать через AD — Свойства OU — вкладка Group Policy).

Создание установочного пакета

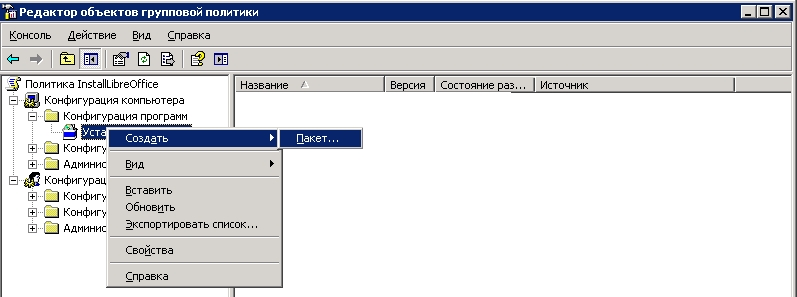

После создания Групповой политики редактируем ее — правой клавишей — edit, откроется «Редактор объектов групповой политики». В нем раскрываем Конфигурация компьютера — конфигурация пользователя — установка программ, правой клавишей создать — пакет.

Выбираем путь до установочного файла LibreOffice с расширением *.msi

Через групповые политики установка осуществляется только через файлы msi, так что если вам необходимо установить другую программу, которая по умолчанию не содержит msi, то нужно переконвертировать файл exe (или др.) в msi с помощью любого конвертера.

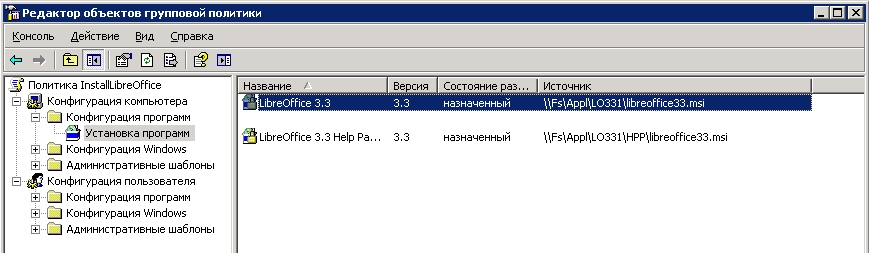

Продолжаем: тип развертывания выбираем назначенный (чтобы установка начиналась сразу после загрузки до входа в систему), также обратите внимание на вкладку безопасность в свойствах созданного пакета, тут опять же должны быть необходимые разрешения на чтение для применения групповой политики, например, также на пользователя «Прошедшие проверку» галка «чтение».

Таким же образом создаем пакет для установки Help Pack.

После этого на локальной машине в нашей OU должны примениться групповые политики (можно ускорить, запустив в cmd команду gpupdate /force) и после следующей перезагрузки должна произвестись установка LibreOffice и Help Pack. Если приложение не установилось — смотрим логи компьютера, вкладка приложения. Распространенные проблемы — нет доступа к сетевому ресурсу с установочным файлом и не применение групповой политики.

Однако, для нормальной работы LibreOffice необходима Java. Ее также можно установить через GPO. Лучше на каждое приложение создавать отдельную политику для независимости и удобства обновления приложений.

Итак, полдела сделано — приложение автоматически установлено на необходимых машинах, но вот выходит следующая версия LibreOffice и тут также не обойтись без GPO.

Примеры использования

Перейдем к использованию редактора локальной групповой политики. Я покажу несколько примеров, которые позволят увидеть, как именно производятся настройки.

Разрешение и запрет запуска программ

Если вы пройдете в раздел Конфигурация пользователя — Административные шаблоны — Система, то там вы обнаружите следующие интересные пункты:

- Запретить доступ к средствам редактирования реестра

- Запретить использование командной строки

- Не запускать указанные приложения Windows

- Выполнять только указанные приложения Windows

Два последних параметра могут быть полезными даже обычному пользователю, далекому от системного администрирования. Кликните дважды по одному из них.

В появившемся окне установите «Включено» и нажмите по кнопке «Показать» около надписи «Список запрещенных приложений» или «Список разрешенных приложений», в зависимости от того, какой из параметров меняется.

Укажите в строчках имена исполняемых файлов программ, запуск которых нужно разрешить или запретить и примените настройки. Теперь, при запуске программы, которая не разрешена, пользователь будет видеть следующее сообщение об ошибке «Операция отменена из-за ограничений, действующих на этом компьютере».

Изменение параметров контроля учетных записей UAC

В разделе Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности имеется несколько полезных настроек, одну из которых можно и рассмотреть.

Выберите параметр «Контроль учетных записей: поведение запроса на повышение прав для администратора» и дважды кликните по нему. Откроется окно с параметрами этой опции, где по умолчанию стоит «Запрос согласия для исполняемых файлов не из Windows» (Как раз поэтому, всякий раз, при запуске программы, которая хочет изменить что-то на компьютере, у вас запрашивают согласие).

Вы можете вообще убрать подобные запросы, выбрав параметр «Повышение без запроса» (только этого лучше не делать, это опасно) или же, напротив, установить параметр «Запрос учетных данных на безопасном рабочем столе». В этом случае, при запуске программы, которая может внести изменения в системе (а также для установки программ) каждый раз потребуется вводить пароль учетной записи.

Сценарии загрузки, входа в систему и завершения работы

Еще одна вещь, которая может оказать полезной — скрипты загрузки и выключения, которые вы можете заставить выполняться с помощью редактора локальной групповой политики.

Это может пригодиться, например, для запуска раздачи Wi-Fi с ноутбука при включении компьютера (если вы реализовывали ее без сторонних программ, а создав Wi-Fi сеть Ad-Hoc) или выполнения операций резервного копирования при выключении компьютера.

В качестве скриптов можно использовать командные файлы .bat или же файлы сценариев PowerShell.

Сценарии загрузки и выключения находятся в Конфигурация компьютера — Конфигурация Windows — Сценарии.

Сценарии входа в систему и выхода — в аналогичном разделе в папке «Конфигурация пользователя».

Например, мне нужно создать сценарий, выполняемый при загрузке: я дважды кликаю по «Автозагрузка» в сценариях конфигурации компьютера, нажимаю «Добавить» и указываю имя файла .bat, который следует выполнить. Сам файл должен находится в папке C:\WINDOWS\System32\GroupPolicy\Machine\Scripts\Startup (этот путь можно увидеть по нажатию кнопки «Показать файлы»).

В случае, если сценарий требует ввода каких-то данных пользователем, то на время его исполнения дальнейшая загрузка Windows будет приостановлена, до завершения работы скрипта.

Как удаленно обновить групповые политики в windows server 2021 | виртуализация и облачные решения

В данной статье мы покажем простой способ удаленного обновления групповых политик на клиентах (компьютерах и серверах) домена Active Directory, без необходимости доступа к консоли удаленной машине и без использования команды .

Одной из самых сложных проблем в управлении групповыми политиками AD является — тестирование политик «на лету», без перезагрузки компьютера или доступа к локальному компьютеру и запуску команды gpupdate /force.

Функция Remote Group Policy Update предоставляет возможность использовать одну консоль управления GPO (GPMC.msc) как для создания, изменения, так и применения и тестирования групповых политик.

Функционал удаленного обновления групповых политик впервые появился в Microsoft Windows Server 2021, во всех последующих версия (Windows Server 2021, Microsoft Windows 10), этот функционал и его стабильность постепенно улучшался.

Требования для работы Remote Group Policy Update:

Требования к серверному окружению:

- Windows Server 2021 и выше

- Либо Windows 10 с установленными инструментами управления RSAT (Management tools)

Требования к клиентам:

Требования к сетевому взаимодействию (файерволам) между сервером и клиентами

- Должен быть открыт TCP Port 135

- Включена служба Windows Management Instrumentation (служба управления Windows)

- Служба Task Scheduler (служба планировщика заданий)

В том случае, если ваше окружение соответствует данным требованиям, откройте консоль управления групповыми политиками (GPMC.msc), выберите OU (контейнер), в котором расположены целевые компьютеры, на которых нужно принудительно обновить GPO.

Щелкните правой кнопкой мыши по нужному контейнеру и выберите пункт Group Policy Update.

В открывшемся окне появится информация о количестве объектов в данном OU, на которых будет произведено обновление GPO. Для подтверждения действия щелкните по кнопке «Yes».

В окне Remote Group Policy update results вы увидите статус выполнения обновления политик, а также статус данной операции (успех/ ошибка, код ошибки). Естественно, если какой-то компьютер выключен, или доступ к нему ограничен файерволом, появится соответствующая ошибка.

Текущий статус инфраструктуры GPO

В Windows 2000 Resource Kit была маленькая утилита Gpotool.exe ( уже не поддерживается ). Она сообщала,что части SYSVOL и AD групповой политики были согласованы на данном контроллере домена, а также между другими контроллерами домена в домене. Если возвращалось сообщение “Политика ОК”, то проверка была пройдена.

К сожалению, маленькая Gpotool была не очень честной – она проверяла только gpt.ini файлы в папке SYSVOL. Те администраторы,которые управляют групповой политикой на предприятии знают,что каждая GUID папка объекта GPO в SYSVOL содержит большое количество файлов которые имеют решающее значение для применения групповой политики.Само существование Gpt.ini не имеет значения, если файл registry.pol не существует, или его версия устарела.

Если мы загрузим Windows Server Beta “8”и запустим редактор управления групповой политикой с локального сервера или RSAT, затем перейдем к узлу домены , мы заметим новую вкладку Status (Group Policy Infrastructure Status tool). Редактор управления групповой политиками установит соединение с доступным в сети контроллером домена как источником исходных данных для сравнения. По умолчанию первым производится подключение к PDC эмулятору контроллера домена.

При нажатии кнопки Обнаружить GPMC непосредственно обратится ко всем контроллерам домена в этом домене, используя LDAP и SMB протоколы. Редактор сравнит все объекты групповой политики в папке SYSVOL: хэши файлов , их количество , ACL, и GPT версии относительно базового сервера. Консоль также проверяет каждый контроллер домена на соответствие объектов групповой политики – количество, версии и ACL от базового уровня. И все это мы получаем прямо в интерфейсе!

Если же что-то не так, мы получим:

Обратите внимание, на отчет предоставленный выше. Если столбцы Active Directory и SYSVOL пустые, версии контейнера GPT и AD совпали между собой, и это значит, что файлы хэша либо безопасности рассинхронизированы (по крайней мере это показатель задержки репликации), в противном случае вы увидите версию сообщения

Если служба FRS или DFSR не запущена на контроллере домена, или ресурс SYSVOL не является общим, оповещение об изменении SYSVOL будет недоступным. При отключении контроллера домена или службы NTDS в поле службы каталогов Active Directory появится запись”изменения недоступны” (Inaccessible). Если вы просто удалите или добавите объект групповой политики поле Active Directory изменится на количество объектов групповой политики.

Конечно, этот новый инструмент не дает разрешение на полное отключение мозга. Это совершенно нормально для AD и SYSVOL – быть не синхронизированными между контроллерами домена в течение определенного времени. Не думайте, что если вы видите прогресс репликации сервера ,то это ошибка, – вот почему он специально не показывает “ошибка” в консоли редактора управления групповыми политиками. Наконец, имейте в виду, что это новая версия функции GPMC в публичной бета-версии, и,естественно,она может быть немного неустойчива, поэтому не стесняйтесь сообщать о проблемах сервера в раздел форумы Windows 8 Beta вместе с подробными шагами воспроизведения текущей проблемы, и мы можем поговорить о вашей проблеме и вместе решить ее. Например, остановите службу DFSR эмулятора PDC, а затем выберите пункт Обнаружить (Detect Now).

Двигаемся дальше…

Как Windows 10 сбросить настройки локальной групповой политики.

Редактор групповой политики это важный инструмент ОС Windows с его помощью системные администраторы могут настраивать тонкие параметры системы. Он имеет несколько вариантов конфигурации и позволят вам внести коррективы производительности, настройки безопасности для пользователей и компьютеров.

Иногда после неудачной настройки вашего редактора групповой политики ваш компьютер начинает вести себя не лучшим образом. Это значит, что пришло время, сбросить все настройки групповой политики и вернуть значения по умолчанию, тем самым сэкономив время и нервы вместо переустановки Windows. В этом руководстве мы покажем вам , как сбросить все настройки групповой политики по умолчанию в операционной системе Windows 10.

Сброс групповой политики к значениям по умолчанию

Настройки Групповой политики могут различаться между несколькими конфигурациями, как персонализация, настройки брандмауэра, принтеры, политики безопасности и т.д. Мы рассмотрим несколько способов с помощью которых вы можете сбросить соответствующие политики в состояние по умолчанию.

Выполните следующие действия, чтобы сбросить измененные параметры объекта групповой политики.

1. Нажмите Клавиша Windows + R на клавиатуре, для запуска аплета Выполнить. Введите в строку gpedit.msc и нажмите Enter, чтобы открыть редактор локальных групповых политик.

2. Перейдите к следующему пути на левой боковой панели окна редактора групповой политики:

Политика Локальный компьютер> Конфигурация компьютера> Административные шаблоны> Все Параметры

3. Теперь, в правой стороне окна, упорядочить параметры политики с помощью столбца Состояние , так что все политики, которые включены / отключены можно получить в верху списка.

4. Далее вы должны изменить параметры политик с включена / отключена , на не заданна и применить настройки.

5. Повторите то же самое для пути указанного ниже:

Политика локальный компьютер> Конфигурация пользователя> Административные шаблоны> Все Параметры

6. Это позволит восстановить все параметры групповой политики в состояние по умолчанию. Однако, если вы столкнулись с некоторыми серьезными проблемами, как потеря привилегий администратора или проблемы входа в систему, то вы можете попробовать метод ниже.

Восстановление локальных политик безопасности по умолчанию

Политики безопасности о вашей учетной записи администратора в Windows 10, находятся в другой консоли управления — secpol.msc (Локальная политика безопасности). Эта оснастка параметр безопасности расширяет групповые политики и помогает определить политики безопасности для компьютеров в домене.

Выполните следующие действия, чтобы изменить политику безопасности на вашей машине:

1. Нажмите КлавишиWindows + X на клавиатуре, запустив Quick Link меню. Выберите Командная строка (Admin) , чтобы открыть командную строку с повышенными правами.

2. Введите следующую команду в окне командной строки и нажмите клавишу ВВОД:

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

3. После завершения задачи, перезагрузите компьютер, чтобы изменения вступили в силу.

Сброс объектов групповой политики с помощью командной строки

Данный метод включает в себя удаление папки параметров групповой политики с диска, на котором установлена операционная система. Выполните следующие действия, чтобы сделать это с помощью командной строки от имени администратора.

1. Откройте командную строку как администратор

2. Введите следующие команды в CMD и выполнять их одну за другой.

RD /S /Q «%WinDir%\System32\GroupPolicyUsers» RD /S /Q «%WinDir%\System32\GroupPolicy» gpupdate /force

3. После этого, перезагрузите компьютер.

Примечание: Убедитесь, что вы создали точку восстановления системы перед внесением изменений в реестр или объектов групповой политики.

Обновление GPO через PSexec

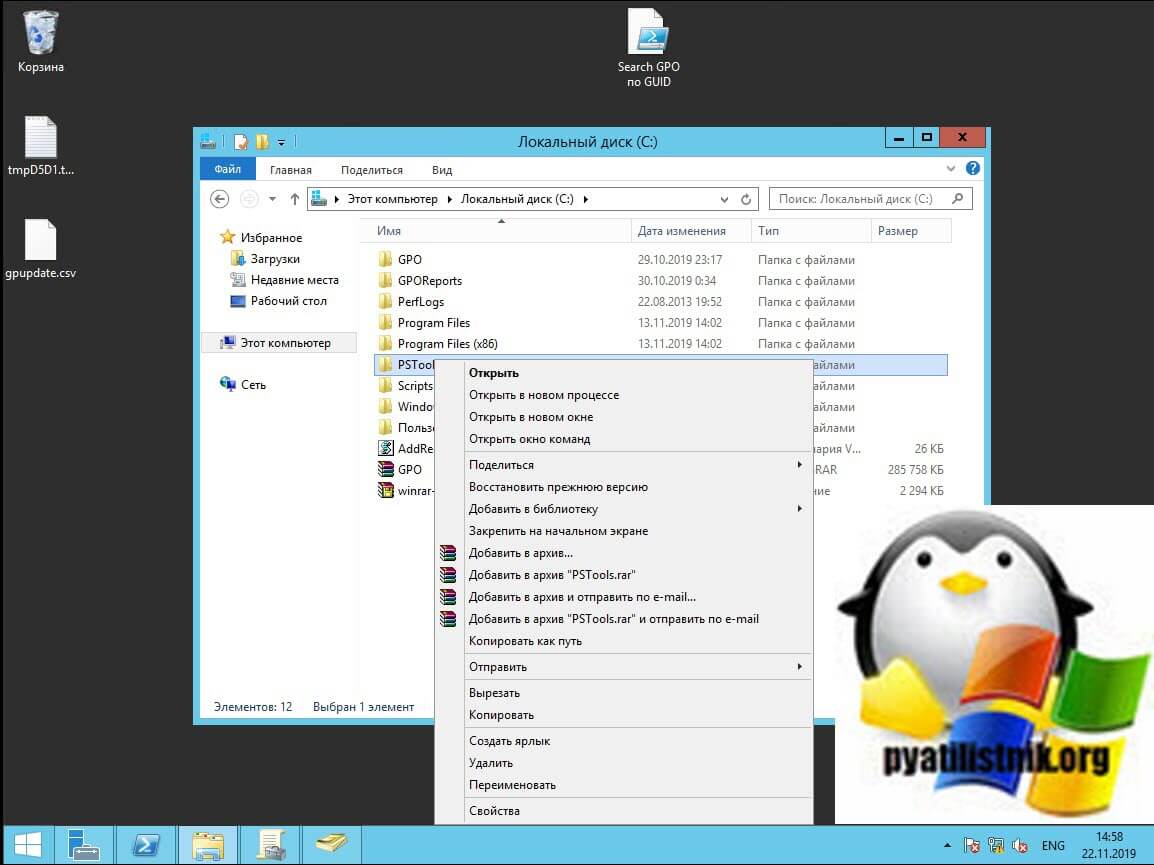

Я вам очень часто рассказываю в своих примерах из моей практики, об утилите PSexec и сборнике SysInternals от Марка Руссиновича. Суть метода в том, что с помощью специальной утилиты вы сможете выполнить удаленную команду, ранее я так удаленно включал RDP на сервере или клиентской машинке.

Далее вы распаковываете архив, если он в таком виде и открываете папку с утилитами SysInternals в командной строке, напомню сделать, это можно через команду cd или через правый клик с зажатым Shift по нужной папке, выбрав пункт «Открыть окно команд».

Обращаю внимание, что у вас должны быть соблюдены несколько требований:

- Как и в случае Invoke-GPUpdate, вы должны изменить настройки брандмауэра на своих клиентах. Поскольку PsExec использует протокол SMB, вам нужно открыть TCP-порт 445. Как открыть порт я уже подробно рассказывал, можете посмотреть, советую использовать для этого групповую политику.

- Второе, это наличие прав на удаленном компьютере, чтобы запустить там Gpupdate

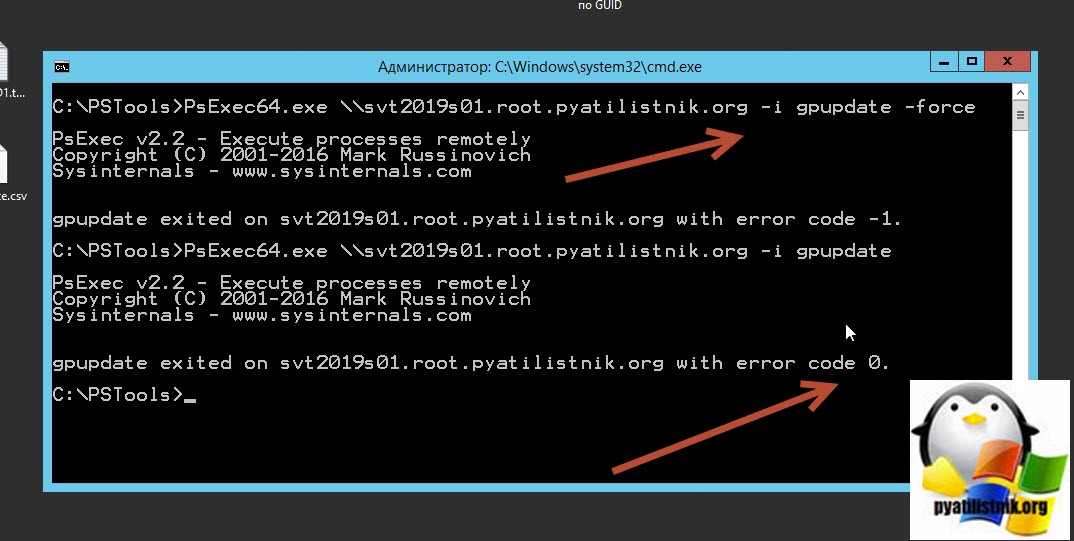

Теперь выполните команду:

Обратите внимание, что параметр -i здесь важен. Это гарантирует, что PsExec взаимодействует с удаленным рабочим столом, что необходимо для обновления пользовательских политик

Если этот параметр не указан, будут обновлены только конфигурации компьютера, хотя ни PsExec, ни gpupdate не выдадут сообщение об ошибке. Без параметра –i gpupdate обновит пользовательские настройки, только если вы вошли в систему с одинаковой учетной записью на исходном и целевом компьютере.

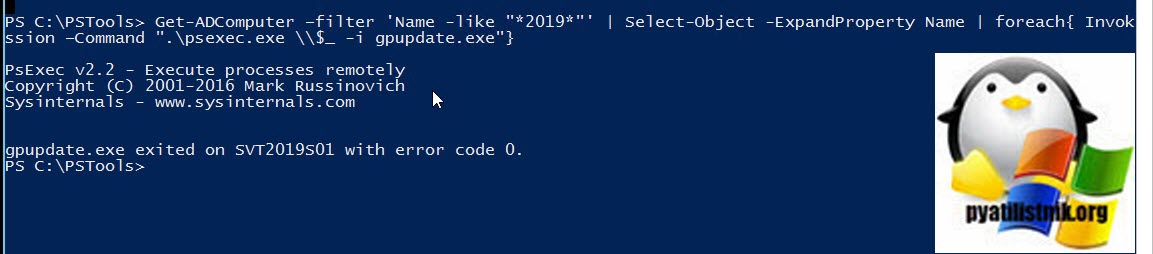

В результате будет удаленный запуск утилиты gpupdate, если все хорошо, то вы получите сообщение «gpupdate exited on svt2019s01.root.pyatilistnik.org with error code 0«.

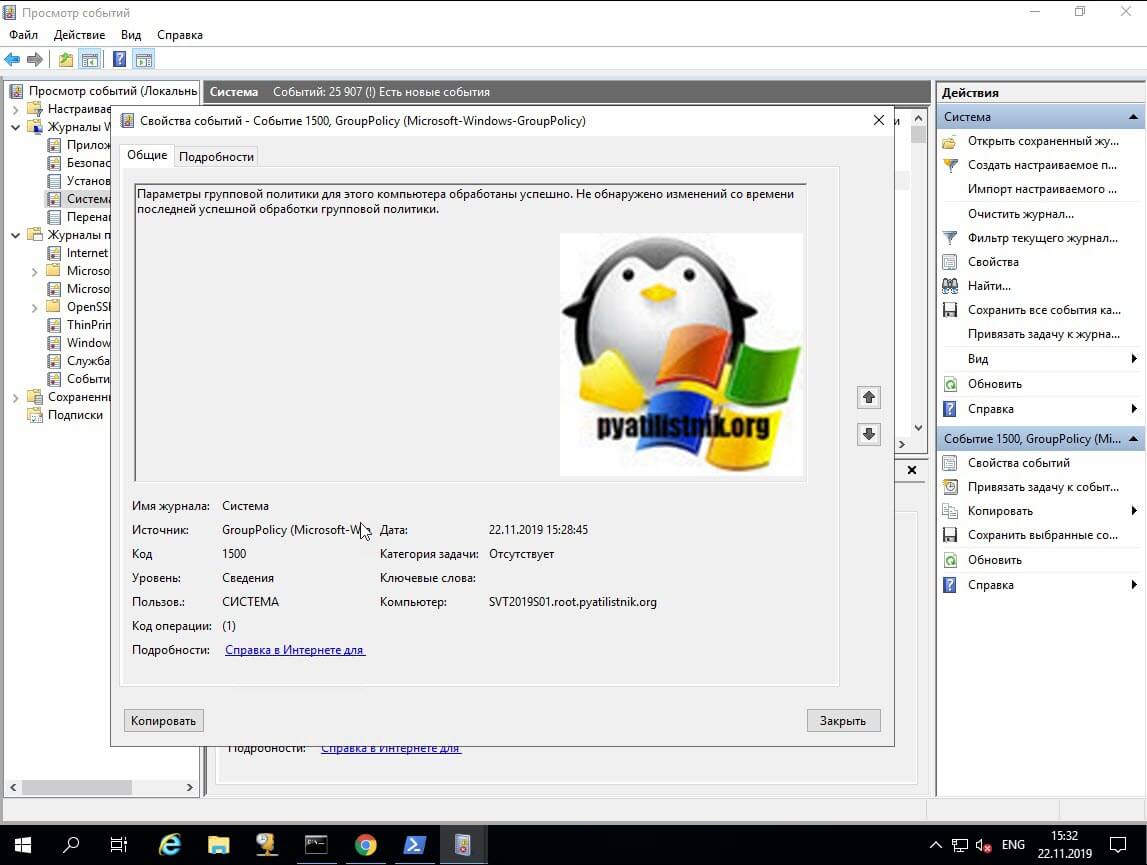

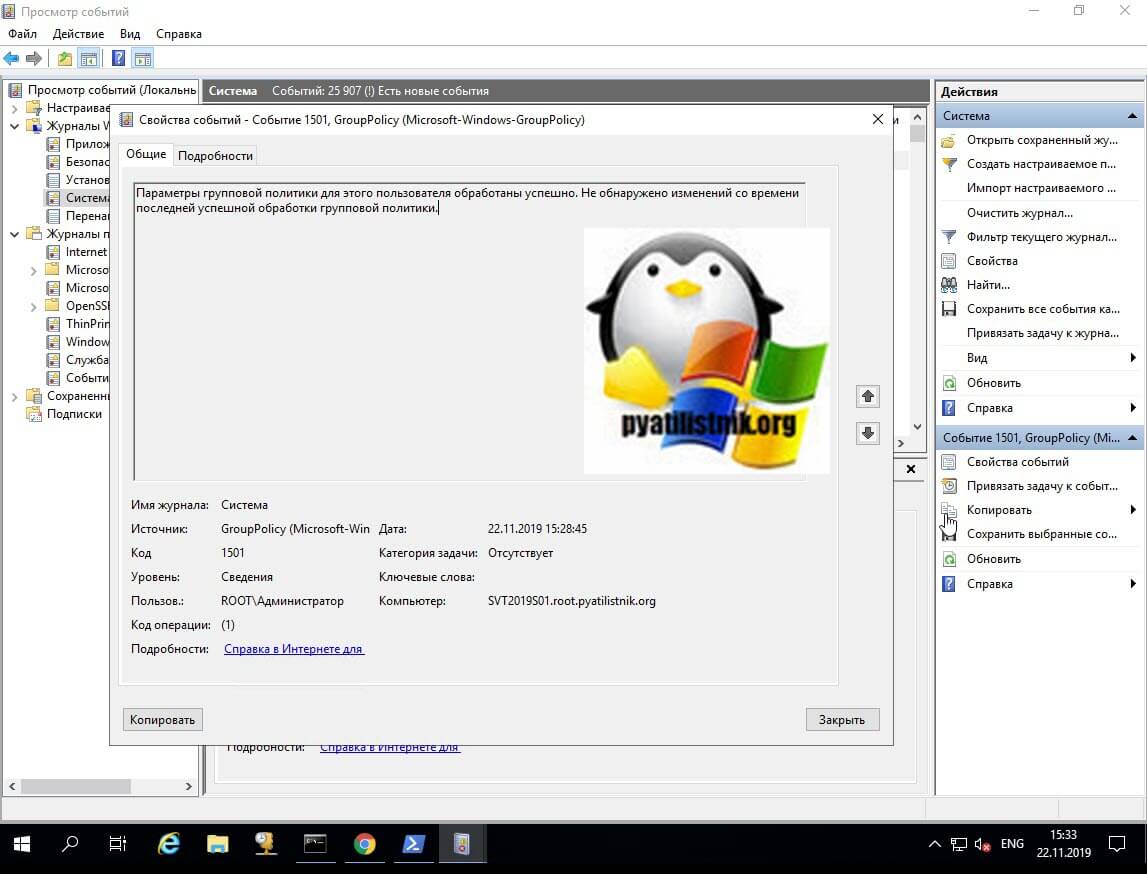

на удаленном компьютере в журналах системы вы увидите два события 1500 и 1501.

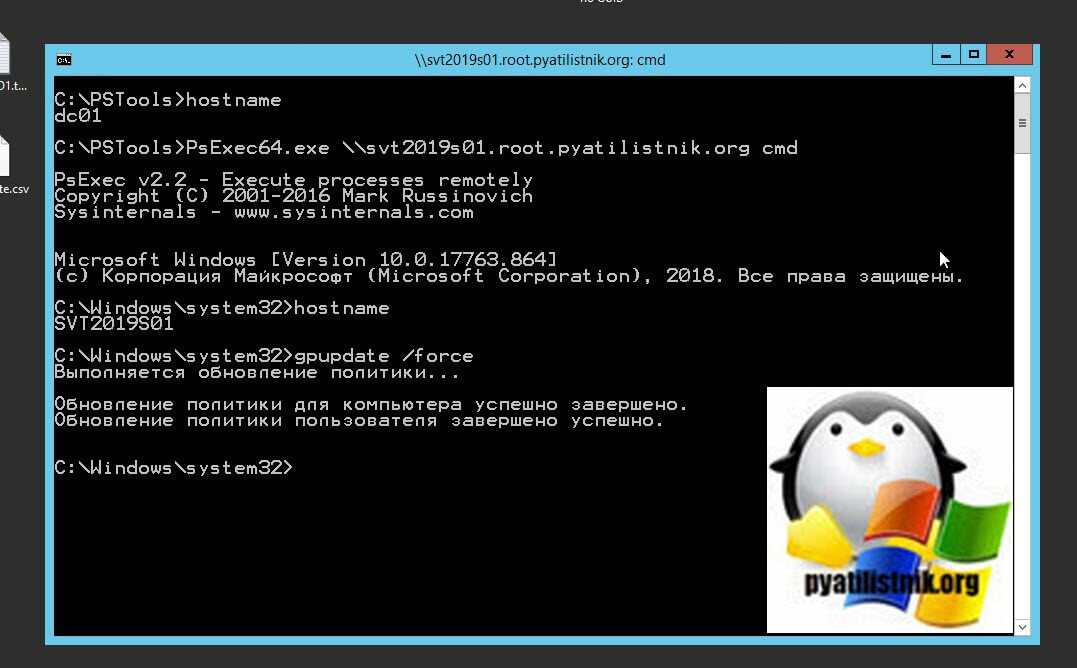

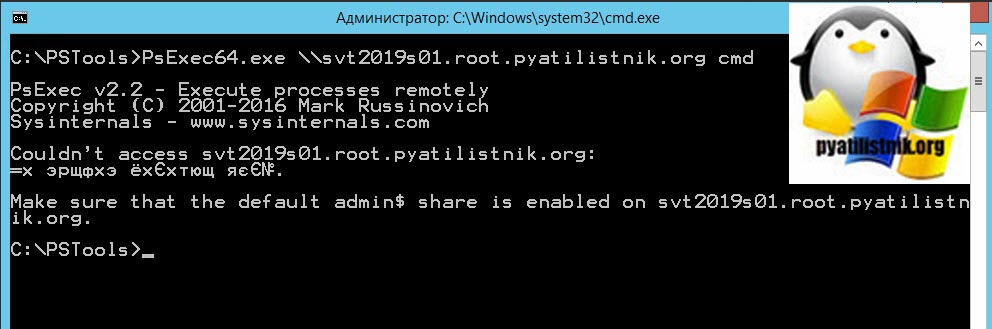

Так же вы можете подключиться вообще к удаленной командной строке, через команду:

Далее просто пишите gpupdate /force, обратите внимание я через команду hostname показал, что подключение идет с одного компьютера на другой. Если компьютер не подключен к сети, вы получите следующее сообщение об ошибке:

Если компьютер не подключен к сети, вы получите следующее сообщение об ошибке:

Чтобы массово обновить групповую политику на всех компьютерах домена, воспользуйтесь знаком звездочки «*»:

Если это не помогло и выскочила ошибка, то может воспользоваться через PowerShell. В оболочке перейдите в каталог с утилитами PSTools и выполните:

Или можно из конкретного OU добавив

Другой вариант — сначала экспортировать все имена компьютеров из контейнера Active Directory в текстовый файл с помощью командлета Get-ADComputer:

Обратите внимание, что мы должны кодировать выходной файл с помощью ASCII, чтобы мы могли прочитать его содержимое из пакетного файла следующим образом:

PsExec против Invoke-GPUpdate

Основным недостатком метода PsExec является то, что он относительно медленный. Это может занять от 3 до 4 секунд на компьютер, а для компьютеров, которые не подключены к сети, это может занять еще больше времени. PsExec иногда даже зависал во время моих тестов.

Разрешение входящих подключений через порт 445 является угрозой безопасности. Компьютерные черви могут использовать этот порт, а хакеры могут делать много неприятных вещей с помощью PsExec. Открытие порта планировщика заданий для Invoke-GPUpdate также проблематично, но я думаю, что порт 445 более популярен среди программистов вредоносных программ.

Таким образом, в большинстве сценариев Invoke-GPUpdate является лучшим вариантом. Однако, если вы все равно открыли порт 445 по другим причинам и не хотите открывать порты Invoke-GPUpdate, вы можете предпочесть PsExec для принудительного обновления групповой политики.