Протокол udp

Содержание:

- Атрибуты

- HTTP и HTTPS: основы

- Как открыть один порт

- Как в Windows узнать, какая программа прослушивает порт

- Как это работает?

- Порты TCP/UDP, используемые в среде Cisco CallManager

- Что есть MAC-адрес

- Первое, что нужно понимать — терминология

- Надежность и контроль перегрузок

- Некоторые порты могут использоваться для чего угодно, в то время как другие имеют давно установленные цели

- IP-адрес. Формат. Составляющие. Маска подсети

Атрибуты

UDP — это простой протокол транспортного уровня, ориентированный на сообщения , который задокументирован в RFC . Хотя UDP обеспечивает проверку целостности (с помощью контрольной суммы ) заголовка и полезной нагрузки, он не дает никаких гарантий протоколу верхнего уровня для доставки сообщений, а уровень UDP не сохраняет состояние отправленных сообщений UDP. По этой причине UDP иногда называют протоколом ненадежных датаграмм . Если требуется надежность передачи, она должна быть реализована в приложении пользователя.

Ряд атрибутов UDP делают его особенно подходящим для определенных приложений.

- Он ориентирован на транзакции и подходит для простых протоколов запроса-ответа, таких как система доменных имен или протокол сетевого времени .

- Он предоставляет дейтаграммы , подходящие для моделирования других протоколов, таких как IP-туннелирование или удаленный вызов процедур, а также сетевая файловая система .

- Он прост , подходит для начальной загрузки или других целей без полного стека протоколов , таких как DHCP и Trivial File Transfer Protocol .

- Он не имеет состояния , подходит для очень большого числа клиентов, например, в приложениях потокового мультимедиа, таких как IPTV .

- Отсутствие задержек ретрансляции делает его пригодным для приложений реального времени , таких как Voice Over IP , онлайн — игр , и многие протоколы с использованием Real Time Streaming Protocol .

- Поскольку он поддерживает многоадресного , он подходит для широковещательной информации , таких , как во многих видах обнаружения службы и общей информации , такие как Time Protocol Precision и Протокол информации о маршрутизации .

HTTP и HTTPS: основы

Как для пользователя, так и для владельца сайта хорошее онлайн-взаимодействие обычно подразумевает качественное шифрование данных. Чтобы разобраться, почему Google отдает предпочтение этому элементу, рассмотрим основные различия между протоколами HTTP и HTTPS.

HTTP (HyperText Transfer Protocol)

HTTP («протокол передачи гипертекста») — это система передачи и получения информации в интернете. HTTP является протоколом прикладного уровня, то есть, по сути, его интересует в первую очередь то, как информация передается пользователю, при этом ему безразлично, как данные попадают из пункта А в пункт Б.

Как продвигать финансовые проекты в интернете?

Спецпроект о цифровых инструментах, которые помогают банкам, стартапам и другим финкомпаниям. Тексты экспертов и ничего лишнего:

- какие инструменты и подходы использовать для маркетинга;

- как распределить рекламный бюджет и настроить воронку продаж;

- какие каналы пора освоить, пока этого не сделали конкуренты;

- как развиваться и адаптировать рекламу под горячий рынок финуслуг.

HTTP является протоколом «без сохранения состояния», то есть он не хранит никакой информации о предыдущей сессии пользователя. Преимущество такого протокола, который не запоминает состояние, заключается в том, что требуется посылать меньше данных, соответственно, повышается скорость.

Когда целесообразно использование HTTP?

HTTP чаще всего применяется для доступа к HTML-страницам

При этом важно учитывать, что с помощью доступа к HTTP можно задействовать и другие ресурсы. Именно так создавали свои сайты те компании, которые не были связаны с конфиденциальной информацией (например, с данными о платежных картах)

HTTPS (Secure HyperText Transfer Protocol)

Протокол HTTPS, то есть «безопасный HTTP», был разработан для авторизации и защищенных транзакциях. Обмен конфиденциальной информацией должен быть безопасным, чтобы предотвратить несанкционированный доступ, именно для этого и нужен HTTPS. Во многих отношениях HTTPS идентичен HTTP. В обоих протоколах клиент (например, ваш браузер) устанавливает соединение с сервером через стандартный порт. Однако HTTPS обеспечивает дополнительный уровень защиты, поскольку применяет криптографический протокол SSL при обмене данными.

С технической точки зрения есть еще одно различие протоколов: в отличие от HTTP, для HTTPS по умолчанию используется 443 TCP-порт, т.е. протоколы HTTP и HTTPS используют два разных порта для коммуникации.

HTTPS работает совместно с криптографическим протоколом Secure Sockets Layer (SSL). Вместе они обеспечивают надежную передачу данных, и именно это отличие от HTTP учитывает Google.

Обратите внимание: протоколу HTTP важно ЧТО передается, то есть сохраняется целостность данных, но сами данные могут оказаться под угрозой перехвата. Для SSL важно КАК передаются данные, при этом безразличен вид содержания, но надежен процесс передачи. HTTPS — это HTTP, обернутый в SSL

Вот почему HTTPS действительно сочетает в себе лучшее: с одной стороны, он заботится о том, как пользователь видит данные, с другой стороны, обеспечивает дополнительный уровень защиты при передаче данных

HTTPS — это HTTP, обернутый в SSL. Вот почему HTTPS действительно сочетает в себе лучшее: с одной стороны, он заботится о том, как пользователь видит данные, с другой стороны, обеспечивает дополнительный уровень защиты при передаче данных.

Примечание: HTTPS и SSLчасто используются как взаимозаменяемые термины, но это неверно. HTTPS безопасен потому, что использует SSL для защищенного обмена данными.

Как открыть один порт

Рассмотрим синтаксис команды.

На практике аргумент -t опускается. Для первого примера откроем 80 port для протокола tcp.

Здесь:

- -A — добавить новое правило в цепочку;

- -p — протокол tcp;

- ACCEPT — разрешить.

После этого все внешние устройства смогут установить связь по порту 80 (для примера). Теперь сделаем тоже самое, только для протокола udp

При необходимости открыть порт для определенного устройства, пользователю нужно уточнить адрес внешнего устройства. В развернутом и конкретизированном виде эта команда будет выглядеть так:

После выполнения данного действия порт с указанным номером откроется на вашем ПК.

Открытие нескольких портов сразу

Для примера откроем диапазон портов с 18060:18071.

Что получится в результате? Теперь возможен прием входящих пакетов, передаваемых по протоколу на локальный ПК. Порты 18060-18071 открылись одновременно.

Далее мы рассмотрим пример команды, которая позволит разрешить прием пакетов через выбранный порт iptables. То есть, команду для входящего типа соединения. Для этого потребуется задать:

Теперь перейдем к настройкам исходящего коннекта. Пользователю нужно задать команду аналогичного вида. Единственная разница будет заключаться в изменении «INPUT» на «OUTPUT». Во всем остальном указанная схема остается без изменений.

Как проверить статус порта

На практике очень часто бывает так, что введенная команда не работает. Чтобы не попасть в такую ситуацию, необходимо проверить состояния порта. Для этих целей используется telnet.

Проверка порта осуществляется таким образом:

Как видно по заданной команде, система проверит порт под номером 8080 у компьютера с указанным IP-адресом. А теперь представим ситуацию, что порт 445 на удаленном устройстве открыт для входящего коннекта, а порт 445 на локальном устройстве открыт для исходящего коннекта. При таких условиях на экран будет выведено сообщение данного вида: «Connection closed by foreign host». В обратном случае выведенное сообщение будет носить иной характер. И это можно воспринять, как невозможность дальнейшего соединения.

Заключение

Открытие порта iptables на локальном устройстве вызывает множество различных трудностей у новичков. Внимательно следуя рекомендациям в данной статье, можно быстро приучиться к новшествам системы Линукс и решить все незакрытые вопросы. Воспользуйтесь подсказками, если вам потребуется открыть один или сразу несколько портов на своём ПК, закрыть его или проверить актуальный статус портов на нескольких машинах. Создайте новый коннект («NEW») или отточите своё мастерство при работе с уже установленными коннектами.

Как в Windows узнать, какая программа прослушивает порт

Открытых для прослушивания портов может оказаться достаточно много и обычно они используются легитимными программами

Поэтому при анализе полученных данных также важно знать, какая именно служба прослушивает определённый порт.. Для поиска службы, можно добавить к приведённой команде опцию -b, которая означает показать исполнимый файл, прослушивающий порт:

Для поиска службы, можно добавить к приведённой команде опцию -b, которая означает показать исполнимый файл, прослушивающий порт:

netstat -anb

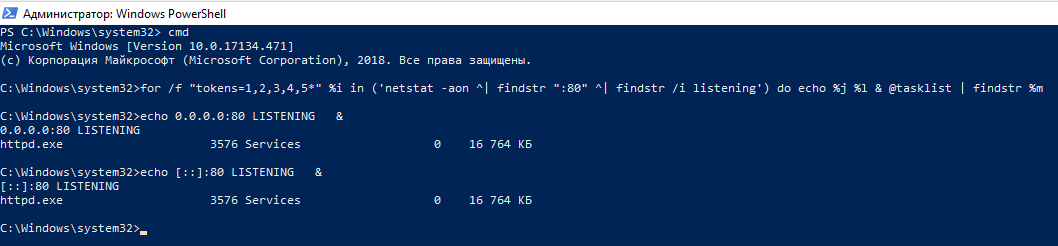

Также имеется альтернативный способ определения исполнимого файла, привязанного к порту. Для него откройте Командную строку Windows. Для этого нажмите сочетание клавиш Win+x, там выберите Windows PowerShell (Администратор). В открывшемся окне введите:

cmd

чтобы перейти в обычную командную строку.

Там запустите команду вида:

for /f "tokens=1,2,3,4,5*" %i in ('netstat -aon ^| findstr ":80" ^| findstr /i listening') do echo %j %l & @tasklist | findstr %m

Эта команда найдёт службы, которые прослушивают 80 порт. Чтобы найти информацию о другом порте, замените в команде цифру 80 на интересующий вас порт.

Пример вывода в моём случае:

C:\Windows\system32>echo 0.0.0.0:80 LISTENING & 0.0.0.0:80 LISTENING httpd.exe 3576 Services 0 16 764 КБ C:\Windows\system32>echo :80 LISTENING & :80 LISTENING httpd.exe 3576 Services 0 16 764 КБ

Запись 0.0.0.0:80 означает, порт 80 для любых IPv4 адресов прослушивает служба httpd.exe (веб-сервер Apache). А запись :80 — означает, что порт 80 для любых IPv6 адресов прослушивает та же самая служба httpd.exe (веб-сервер Apache). Мы ещё вернёмся к более подробному анализу данных далее в этой статье.

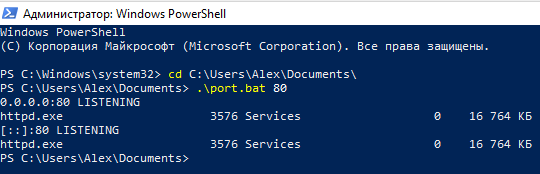

Менять порт в длинной команде не всегда удобно, поэтому рекомендую создать текстовый файл с именем port.bat, в этот файл скопируйте:

@ECHO OFF

for /f "tokens=1,2,3,4,5*" %%i in ('netstat -aon ^| findstr ":%1" ^| findstr /i listening') do echo %%j %%l & @tasklist | findstr %%m

Сохраните и закройте этот файл.

Теперь в Windows PowerShell или в командной строке Windows с помощью команды cd перейдите в папку, куда вы сохранили файл. Например, я его сохранил в папку C:\Users\Alex\Documents\, тогда для перехода туда я выполняю:

cd C:\Users\Alex\Documents\

Теперь запустите файл командой вида:

.\port.bat

Где замените на интересующий вас порт, например, меня интересует порт 80, тогда:

.\port.bat 80

Вновь получаю аналогичный результат.

Если у вас множество портов прослушивает процесс svchost.exe, то чтобы разобраться, какие именно это службы, смотрите статью «Почему svchost.exe прослушивает много портов? Как узнать, какие именно программы открыли порты».

Как это работает?

Если программа использует обмен данными через сеть, этот процесс может происходить следующим образом:

- У ОС запрашивается определенный номер порта. При этом система может как предоставить его программе, так и запретить передачу (это происходит в случаях, если этот номер порта уже используется другим приложением).

- У ОС запрашивается не конкретизированный номер порта, в любой свободный. Система сама выбирает его и предоставляет программе.

Как открыть порт (8080, 80 и так далее)? Внутри сети обмен информацией происходит согласно определенному протоколу (между двумя процессами). Чтобы соединение было установлено, требуется следующее:

- IP-адреса хостов получателя и отправителя (необходимы, чтобы между ними был построен маршрут);

- Номер протокола;

- Номера обоих портов (получателя и отправителя).

Если соединение происходит по протоколу TCP, то порт отправителя применяется как ОС получателя для передачи подтверждения о полученных данных, так и процессом получателем для передачи ответа.

Порты TCP/UDP, используемые в среде Cisco CallManager

В этой таблице представлены порты TCP/UDP, используемые в среде Cisco CallManager.

|

Протокол |

Удаленный исходящий порт |

Порт назначения CallManager |

Исходящий порт CallManager |

Порт назначения удаленного устройства |

Удаленные устройства |

Примечания |

|---|---|---|---|---|---|---|

|

DTC |

TCP 135 |

Устройства CallManager в одном кластере |

||||

|

SSH |

TCP 22 |

Клиент Secure Shell |

||||

|

Telnet |

TCP 23 |

Клиент Telnet |

||||

|

DNS |

UDP 53 |

Серверы DNS |

||||

|

DHCP |

UDP 68 |

UDP 67 |

Сервер DHCP |

|||

|

DHCP |

UDP 68 |

UDP 67 |

Клиент DHCP |

|||

|

TFTP |

UDP 69 |

Динамические порты, используемые после первого подключения |

||||

|

HTTP |

TCP 80 |

Веб-браузеры администратора / пользователя |

Страницы CCMAdmin и CCMUser |

|||

|

OSI (DAP, DSP, DISP) |

TCP или UDP 120 |

Каталог DCD |

||||

|

NTP |

UDP 123 |

|||||

|

WINS |

UDP 137-139 |

Сервер WINS |

Служба имен Интернет для Windows |

|||

|

SNMP |

UDP 161 |

|||||

|

Сообщение SNMP |

UDP 162 |

|||||

|

LDAP |

TCP 389 |

TCP 389 |

Службы каталога |

При интегрировании с Corporate Directory |

||

|

HTTPS / SSL |

TCP 443 |

|||||

|

SMB |

TCP 445 |

TCP 445 |

Несколько CallManager в одном кластере |

|||

|

Syslog |

TCP 514 |

UDP 514 |

Служба системного журнала |

|||

|

RMI |

TCP 1099-1129 |

Служба RMI. Консоль оператора |

||||

|

MS SQL |

TCP 1433 |

TCP 1433 |

Несколько CallManager в одном кластере |

|||

|

H.323 RAS |

UDP 1718 |

Обнаружение Привратника |

||||

|

H.323 RAS |

UDP 1719 |

Привратник RAS |

CallManager до версии 3.3. Cisco Conference Connection |

|||

|

H.323 RAS |

UDP 1024-4999 |

UDP 1719 |

Привратник RAS |

CallManager версии 3.3 |

||

|

H.323 H.225 |

TCP 1720 |

TCP 1720 |

Шлюзы H.323 / анонимное устройство Cisco Conference Connection / неуправляемая Привратником магистраль H.323 |

|||

|

H.323 H.225/ICT |

TCP 1024-4999 |

Магистрали H.323, управляемые Привратником CallManager |

CallManager версии 3.3 |

|||

|

H.323 H.245 |

TCP 1024-4999 |

TCP 1024-4999 |

Шлюзы H.323 CallManager / анонимное устройство / магистрали H.323 |

|||

|

H.323 H.245 |

TCP 11000-65535 |

Шлюзы IOS H.323 Cisco Conference Connection |

||||

|

SCCP |

TCP 2000 |

Skinny-клиенты (IP-телефоны) |

||||

|

Skinny-шлюз (аналоговый) |

TCP 2001 |

Аналоговый Skinny-шлюз |

Устарело |

|||

|

Skinny-шлюз (цифровой) |

TCP 2002 |

Цифровой Skinny-шлюз |

Устарело |

|||

|

Управление MGCP |

UDP 2427 |

Управление шлюзом MGCP |

||||

|

Соединение с MGCP |

TCP 2428 |

Соединение со шлюзами MGCP |

||||

|

RTS Serv |

2500 |

|||||

|

Cisco Extended Service |

TCP 2551 |

Определение активного / резервного |

||||

|

Cisco Extended Service |

TCP 2552 |

Уведомление об изменении DB |

||||

|

Сборщик данных RIS |

TCP 2555 |

Связь между RIS |

||||

|

Сборщик данных RIS |

TCP 2556 |

Используется клиентами (IIS) для связи с RIS |

||||

|

CTI/QBE |

TCP 2748 |

Приложения TAPI/JTAPI |

Подключается к CTI Manager. Используется приложениями IVR, CCC, PA, Cisco Softphone, CRS, ICD, IPCC, IPMA, Attendant Console и любыми другими, которые используют TAPI или плагин J/TAPI / TSP. |

|||

|

Служба IPMA |

TCP 2912 |

Консоль помощника IPMA |

||||

|

Приложение потоковой передачи медиаинформации |

UDP 3001 |

Уведомление об изменении |

||||

|

SCCP |

TCP 3224 |

Медиаресурсы |

Мосты для конференций / Xcoder |

|||

|

Терминальные службы MS |

TCP 3389 |

Терминальные службы Windows |

||||

|

Агент HID Entercept |

TCP 5000 |

Консоль обнаружения несанкционированного доступа к хосту |

||||

|

CallManager SIP |

TCP/UDP 5060 |

TCP 5060 |

Порт по умолчанию магистрали SIP |

Может использовать TCP 1024 — 65535 |

||

|

Помощник VNC http |

TCP 580x |

Удаленное управление |

||||

|

VNC Display |

TCP 690x |

Дисплей компьютера виртуальной сети |

Удаленное управление |

|||

|

Уведомление об изменениях CallManager |

TCP 7727 |

Уведомление об изменении CallManager. Монитор уровня базы данных Cisco, Cisco TFTP, Cisco IP поток медиаданных, Cisco TCD, Cisco MOH |

Уведомление об изменении RealTime |

|||

|

Служба IPMA |

TCP 8001 |

IP Manager Assistant |

Уведомление об изменении |

|||

|

ICCS |

TCP 8002 |

TCP 8002 |

Несколько CallManager в одном кластере |

Внутрикластерная связь |

||

|

CTIM |

TCP 8003 |

|||||

|

Cisco Tomcat |

TCP 8007 |

Веб-запросы |

||||

|

Cisco Tomcat |

TCP 8009 |

Веб-запросы |

||||

|

Cisco Tomcat |

TCP 8111 |

IIS, веб-запросы рабочего потока IPMA |

||||

|

Cisco Tomcat |

TCP 8222 |

IIS, веб-запросы рабочего потока приложения EM |

||||

|

Cisco Tomcat |

TCP 8333 |

IIS, веб-запросы рабочего потока приложения WebDialer |

||||

|

DC Directory |

TCP 8404 |

Встроенные службы каталога |

Используется для служб каталога. Аутентификация / настройка приложения. Журнал SoftPhone. Журнал пользователя. |

|||

|

Cisco Tomcat |

TCP 8444 |

IIS, веб-запросы рабочего потока службы EM |

||||

|

Cisco Tomcat |

TCP 8555 |

IIS, веб-запросы рабочего потока Apache SOAP |

||||

|

Cisco Tomcat |

TCP 8998 |

Веб-запросы |

||||

|

Cisco Tomcat |

TCP 9007 |

IIS, веб-запросы рабочего потока CAR |

||||

|

RTP |

UDP 16384-32767 |

UDP 16384-32767 |

Голосовое медиа |

IP IVR Media. CCC IVR Media, Cisco SoftPhone, приложение Media Streaming |

||

|

Агент Cisco SNMP |

UDP 61441 |

Интерфейс аварийных сигналов Cisco |

Принимает некоторые аварийные сигналы SNMP в формате XML. |

Другие продукты AVVID

Описание других портов, используемых преимущественно между Microsoft Exchange и Cisco Unity и не приведенных в данной таблице см. в документе Cisco Unity и Quality of Service (QoS). Фактические голосовые порты Cisco Unity регистрируются у поставщика услуг TAPI (TSP) с использованием Skinny-протокола (порт TCP 2000).

Что есть MAC-адрес

Дело в том, что пересылаемые пакеты в сети адресуются компьютерам не по их именам и не на IP-адрес. Пакет предназначается устройству с конкретным адресом, который и называется MAC-адресом.

MAC-адрес — это уникальный адрес сетевого устройства, который заложен в него изготовителем оборудования, т.е. это этакий проштампованный номер Вашей сетевой карты. Первая половина MAC-адрес представляет собой идентификатор изготовителя, вторая — уникальный номер данного устройства.

Как правило MAC-адрес бывает требуется для идентификации, скажем, у провайдера (если провайдер использует привязку по мак-адресу вместо логина-пароля) или при настройке маршрутизатора.

Первое, что нужно понимать — терминология

Прежде чем приступить к процессу и получить ответ на вопрос «как открыть порт», стоит определиться с терминологией. Порт, грубо говоря – это адрес приложения, запущенного на локальном компьютере, который привязывают к ip-адресу и записывают, к примеру, так: 192.168.1.7:80. В данном случае «192.168.1.7» — это ip-адрес, а «80» — это порт. Порты нужны для того, чтобы было удобно определять, для какой программы предназначалась информация, полученная из сети. Часть портов, из 65 536-ти, зарезервирована. Например, порт «80» используется серверами для работы с HTTP, а порт «443» — для работы с HTTPS. Если у вас появилась идея создать свой собственный вэб-сервер, то оба или один из этих портов вам придётся открыть для входящих и исходящих подключений.

Кстати, порты используются двумя протоколами: TCP и UDP. Разница у этих протоколов в том, что TCP позволяет создавать подключения, в котором все данные проверяются и доходят до адресата гарантировано, без ошибок. А UDP передаёт данные без проверки целостности и не гарантирует доставки, что не совсем хорошо, но за счёт ненадёжности этого протокола снижается нагрузка на сервер, работающий с UDP, и поэтому его часто используют в онлайн играх, где одновременно участвуют очень много игроков. Этот же протокол используется для передачи потокового видео. К примеру, программой «Скайп». Но так как порты, помимо полезных программ, могут использоваться вирусами для удалённого подключения и передачи данных пользователей на серверы злоумышленников, существуют программы, призванные фильтровать трафики и контролировать порты.

Как открыть порт в этом случае? Они могут называться по-разному: брандмауэр, фаерволл, межсетевой экран и так далее. Но цель у таких программ одна – не дать вирусам нормально работать и, наоборот, сделать всё возможное, чтобы обычные программы работали корректно. Например, если ваш компьютер подключён к интернету через роутер, и этот роутер имеет фаерволл, а на компьютере у вас установлен брандмауэр, и правилами этих двух межсетевых экранов запрещено принимать и получать трафик, к примеру, на порту «5000», то пока вы не настроите оба этих фильтра, у вас не будет корректно работать программа или вирус, использующие этот порт.

Надежность и контроль перегрузок

Не обладая надежностью, приложения UDP должны быть готовы принять некоторую потерю пакетов, переупорядочение, ошибки или дублирование. При использовании UDP приложения конечного пользователя должны обеспечивать любое необходимое квитирование, например подтверждение в реальном времени, что сообщение было получено. Приложения, такие как TFTP , могут при необходимости добавлять элементарные механизмы надежности на прикладной уровень. Если приложение требует высокой степени надежности, вместо него можно использовать такой протокол, как протокол управления передачей .

Чаще всего в приложениях UDP не используются механизмы надежности, и они могут даже мешать им. Потоковое мультимедиа , многопользовательские игры в реальном времени и передача голоса по IP (VoIP) — вот примеры приложений, которые часто используют UDP. В этих конкретных приложениях потеря пакетов обычно не является фатальной проблемой. В VoIP, например, задержка и дрожание являются основными проблемами. Использование TCP вызовет дрожание, если какие-либо пакеты были потеряны, поскольку TCP не предоставляет последующие данные приложению, пока оно запрашивает повторную отправку отсутствующих данных.

Некоторые порты могут использоваться для чего угодно, в то время как другие имеют давно установленные цели

Протокол управления передачей (TCP) использует набор каналов связи, называемых портами, для управления системным обменом сообщениями между несколькими различными приложениями, работающими на одном физическом устройстве. В отличие от физических портов на компьютерах, таких как USB-порты или Ethernet-порты, TCP-порты являются виртуально программируемыми записями, пронумерованными от 0 до 65535.

Большинство портов TCP являются каналами общего назначения, которые могут вызываться при необходимости, но в остальном бездействуют. Однако некоторые порты с меньшими номерами предназначены для определенных приложений. Хотя многие TCP-порты принадлежат приложениям, которые больше не существуют, некоторые из них очень популярны.

TCP порт 0

TCP фактически не использует порт 0 для сетевого взаимодействия, но этот порт хорошо известен сетевым программистам. Программы сокетов TCP используют порт 0 по соглашению, чтобы запросить доступный порт, который будет выбран и выделен операционной системой. Это избавляет программиста от необходимости выбирать («жесткий код») номер порта, который может не сработать в данной ситуации.

TCP-порты 20 и 21

FTP-серверы используют TCP-порт 21 для управления своей стороной сеансов FTP. Сервер прослушивает команды FTP, поступающие на этот порт, и отвечает соответствующим образом. В активном режиме FTP сервер дополнительно использует порт 20 для инициирования передачи данных обратно клиенту FTP.

TCP-порт 22

Secure Shell использует порт 22. Серверы SSH прослушивают на этом порту входящие запросы на вход от удаленных клиентов. Из-за характера такого использования порт 22 любого общедоступного сервера часто проверяется сетевыми хакерами и является предметом тщательного изучения в сообществе по сетевой безопасности. Некоторые защитники рекомендуют администраторам перенести установку SSH на другой порт, чтобы избежать этих атак, в то время как другие утверждают, что это лишь незначительный обходной путь.

TCP-порт 23

Порт 23 управляет telnet , текстовой системой для входа в удаленные системы. Хотя современные подходы к удаленному доступу основаны на Secure Shell на порте 22, порт 23 остается зарезервированным для более старого и менее безопасного приложения telnet.

TCP-порты 25, 110 и 143

На принимающей стороне порт 110 управляет протоколом почтовой связи версии 3, а порт 143 выделен для протокола доступа к почте через Интернет. POP3 и IMAP контролируют поток электронной почты с сервера вашего провайдера на ваш почтовый ящик.

Безопасные версии SMTP и IMAP различаются в зависимости от конфигурации, но порты 465 и 587 являются общими.

UDP порты 67 и 68

Серверы протокола динамической конфигурации хоста используют UDP-порт 67 для прослушивания запросов, в то время как клиенты DHCP обмениваются данными через UDP-порт 68.

TCP-порты 80 и 443

Возможно, самый известный порт в Интернете – TCP-порт 80 – это значение по умолчанию, которое веб-серверы HyperText Transfer Protocol прослушивают для запросов веб-браузера.

Порт 443 по умолчанию для безопасного HTTP.

UDP-порты 161 и 162

По умолчанию простой протокол управления сетью использует UDP-порт 161 для отправки и получения запросов в управляемой сети. Он использует UDP-порт 162 по умолчанию для получения прерываний SNMP от управляемых устройств.

TCP-порт 194

Несмотря на то, что такие инструменты, как приложения для обмена сообщениями на смартфонах, такие как Slack и Microsoft Teams, стали использовать Internet Relay Chat, IRC по-прежнему пользуется популярностью среди людей по всему миру. По умолчанию IRC использует порт 194.

Порты выше 1023

Номера портов TCP и UDP между 1024 и 49151 называются зарегистрированными портами . Управление по присвоению номеров в Интернете ведет список услуг, использующих эти порты, чтобы минимизировать конфликты при использовании.

В отличие от портов с меньшими номерами, разработчики новых служб TCP/UDP могут выбирать определенный номер для регистрации в IANA, а не назначать им номер. Использование зарегистрированных портов также позволяет избежать дополнительных ограничений безопасности, которые операционные системы накладывают на порты с меньшими номерами.

IP-адрес. Формат. Составляющие. Маска подсети

IP адрес — 32-битное число, которое в традиционном представлении записывается в виде чисел, от 1 до 255, разделенных между собой точками.

Вид IP адреса в различных форматах записи:

- Десятичный вид IP адреса: 192.168.0.10.

- Двоичный вид того же IP адреса: 11000000.10101000.00000000.00001010.

- Запись адреса в шестнадцатеричной системе счисления: C0.A8.00.0A.

Между ID сети и номером точки в записи нет разделительного знака, но компьютер способен их разделять. Для этого существует три способа:

- Фиксированная граница. При этом способе весь адрес условно делится на две части фиксированной длины побайтно. Таким образом, если под номер сети отдать один байт, тогда мы получим 28 сетей по 224 узлов. Если границу сдвинуть еще на байт вправо, тогда сетей станет больше — 216, а узлов станет меньше — 216. На сегодняшний день подход считается устаревшим и не используется.

- Маска подсети. Маска идет в паре с IP адресом. Маска имеет последовательность значений «1» в тех разрядах, которые отведены под номер сети, и определенное количество нулей в тех местах IP адреса, которые отведены на номер узла. Граница между единицами и нулями в маске — это граница между идентификатором сети и ID узла в IP-адресе.

- Метод классов адресов. Компромиссный метод. При его использовании размеры сетей не могут быть выбраны пользователем, однако есть пять классов — А, В, С, D, Е. Три класса — А, В и С — предназначены для различных сетей, а D и Е — зарезервированы для сетей специального назначения. В классовой системе каждый класс имеет свою границу номера сети и ID узла.