Настройка vlan на микротик

Содержание:

- Настройка VLAN на коммутаторах Cisco под управлением IOS

- Настройка статического Trunk

- Example 1

- Немного теории

- Транкинг и маршрутизация между vlan

- Назначение портов для сетей PVLAN

- What is IP trunking?

- Что же такое виртуальные частные сети VLAN и как они работают?

- Начало

- Настройка native VLAN

- Предварительные условия

- Для чего нужен vlan?

- Vlan: что это такое?

- Устранение неполадок

- What does trunk mean in networking?

Настройка VLAN на коммутаторах Cisco под управлением IOS

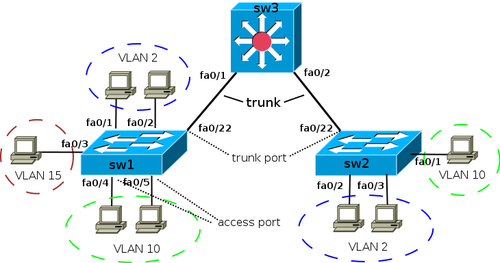

- access port – это порт, который принадлежит к одному VLAN, и может передавать нетегированный информационный трафик;

- trunk port – это коммутационный порт, посредством которого может передаваться тегированный трафик от одного либо нескольких VLAN.

Коммутаторы Cisco ранних версий работали с двумя протоколами: 802.1Q, ISL. Второй из них относится к проприетарному протоколу, который применяется в коммутационных платформах Cisco. Этот протокол позволяет инкапсулировать фрейм с целью передачи данных о причастности к тому или иному VLAN. Современные модели этот протокол не поддерживают, а работают только с 802.1Q.

Создается VLAN с идентификатором 2 и задается для него имя следующим образом:

Для удаления VLAN с идентификатором 2 используется:

Настройка статического Trunk

Чтобы создать статический trunk нужно:

sw1(config)# interface fa0/22

sw1(config-if)# switchport mode trunk

Модели коммутаторов, которые поддерживают ISL, после попытки перевода интерфейса в режим статического trunk могут выбрасывать следующую ошибку:

sw1(config-if)# switchport mode trunk

Command rejected: An interface whose trunk encapsulation is “Auto” can not be configured to “trunk” mode.

Ошибка генерируется потому, что процесс динамического определения инкапсуляции (выбор 802.1Q или ISL) может поддерживаться только с динамическим режимом trunk. Для настройки статического trunk нужно процедуру инкапсуляции также сделать статической. Этот тип коммутаторов предусматривает явное указание типа инкапсуляции для конкретного интерфейса:

sw1(config-if)# switchport trunk encapsulation dot1q

После этого повторно выполняется команда для настойки статического trunk – switchport mode trunk.

Example 1

Example flows for tagged and untagged packets.

Purple flow

An untagged packet arriving at Port3 is assigned VLAN 100 (the native VLAN) and flows to all egress ports that will send VLAN 100 (Port1 and Port4).

A tagged packet (VLAN 100) arriving at Port4 is allowed (VLAN 100 is allowed). The packet is sent out from Port1 and Port3. On Port3, VLAN 100 is the native VLAN, so the packet is sent without a VLAN tag.

Blue flow

An untagged packet arriving at Port 4 is assigned VLAN 300 (the native VLAN). Then it flows out all ports that will send Vlan300 (Port 3).

A tagged packet (VLAN 300) arriving at Port3 is allowed. The packet is sent to egress from Port4. VLAN 300 is the native VLAN on Port4, so the packet is sent without a VLAN tag.

Немного теории

VLAN ID — это идентификационный 12-битный набор цифр, благодаря которому можно создавать многоуровневые виртуальные сети, обходя любые физические препятствия, как, например, географическое положение, передавать определённую информацию на нужные девайсы. Технология «ВиЛан» присутствует в устройствах, которые и обеспечивают создание одной общей сети. Если говорить простым языком, «ВиЛан» ID — это адрес, на который специальные устройства, распознающие его (коммутаторы), отправляют пакеты данных.

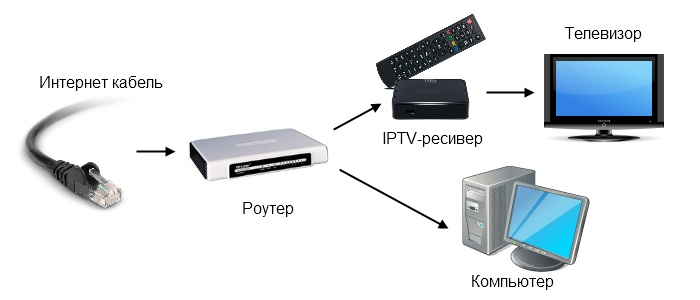

Технология довольно удобная, имеет свои как преимущества, так и недостатки, используется компанией «Ростелеком» для передачи данных: например, для цифрового телевидения (IPTV). То есть, если вы самостоятельно решили подключиться или настроить IPTV, то вам необходимо знать идентификатор. Как можно догадаться, российская компания использует эти специальные наборы цифр для того, чтобы люди по общему «адресу» могли использовать свои модемы/роутеры для просмотра IPTV. То есть, этот «маяк» позволяет получать одинаковую информацию разным людям.

Делается это не только для удобства и обхода физических границ. Идентификатор позволяет обезопасить доступ к различным виртуальным сетям. К примеру, отделить гостевые соединения от подключений предприятия или в случае с IPTV предоставить доступ только определённым пользователям.

IPTV-ресивер

Тегирующий трафик

Существуют тегированные и нетегированные порты. Это значит, что есть порты использующие теги, а есть не использующие. Нетегированный порт может передавать только личный VLAN, тегированный — может принимать и отдавать трафик из различных «маяков».

Теги «прикрепляются» к трафику для того, чтобы сетевые коммутаторы могли опознавать его и принимать. Теги применяются и компанией «Ростелеком».

Самое интересное, что позволяют теги — компьютеры могут быть подключены к одному коммутатору (свитчу), получать сигнал Wi-Fi с одной точки. Но при этом они не будут видеть друг друга и получать не одинаковые данные, если принадлежат к разным «маячкам». Это благодаря тому, что для одного «ВиЛан» используются определённые теги, а другой может быть, вообще, нетегирующим и не пропускать этот трафик.

Включить эту функцию

Включить этот идентификатор нужно для того, чтобы устройства, принимающие информацию, могли её видеть. В противном случае вся зашифрованная информация не будет видна.

Таким образом, стоит активировать VLAN для каждой конкретной услуги. Если он уже активирован, и делали это не вы, всё равно стоит знать свой «адрес».

Транкинг и маршрутизация между vlan

Термин “маршрутизатор на палочке” часто используется для описания подключения маршрутизатора и коммутатора, соединенных Ethernet линком, настроенным как транк по стандарту 802.1Q. В данном случае коммутатор настроен на использование нескольких vlan, а маршрутизатор выполняет все функции по маршрутизации между различными подсетями/vlan.

Для некоторых пользователей данный термин звучит немного странно, но он является очень популярным и повсеместно используется в сетях, в которых нет коммутаторов с функциями 3-го уровня сетевой модели OSI. Хорошим примером конфигурации «маршрутизатор на палочке» может быть установка Cisco CCME, что подразумевает необходимость отделить VoIP сеть, состоящую из ваших ip-телефонов, от общей сети, где находятся рабочие станции и сервера.

Назначение портов для сетей PVLAN

Совет. Перед выполнением данной процедуры выполните команду show pvlan capability mod/port (для CatOS), чтобы определить возможность преобразования порта в порт PVLAN.

Примечание. Перед выполнением шага 1 данной процедуры выполните команду switchport в режиме конфигурации интерфейса, чтобы настроить порт в качестве коммутируемого интерфейса уровня 2.

- Настройте порты хоста на всех соответствующих коммутаторах.

-

CatOS

Switch_CatOS> (enable)set pvlan primary_vlan_id secondary_vlan_id mod/port

!— Примечание. Эта команда должна вводиться в одной строке.

Successfully set the following ports to Private Vlan 100,101: 2/20 -

Программное обеспечение Cisco IOS Switch_IOS(config)#interface gigabitEthernet mod/port

Switch_IOS(config-if)#switchport private-vlan host primary_vlan_id secondary_vlan_id

!— Примечание. Эта команда должна вводиться в одной строке.

Switch_IOS(config-if)#switchport mode private-vlan host

Switch_IOS(config-if)#exit

-

CatOS

- Настройте случайный порт на одном из коммутаторов.

-

CatOS Switch_CatOS> (enable) set pvlan mapping primary_vlan_id secondary_vlan_id mod/port

!— Примечание. Эта команда должна вводиться в одной строке.

Successfully set mapping between 100 and 101 on 3/26Примечание. Для Catalyst 6500/6000 если модуль управления использует CatOS в качестве системного ПО, порт MSFC на модуле управления (15/1 или 16/1) должен быть случайным, если необходим коммутатор уровня 3 между сетями VLAN. -

Программное обеспечение Cisco IOS Switch_IOS(config)#interface interface_type mod/port

Switch_IOS(config-if)#switchport private-vlan mapping primary_vlan_id secondary_vlan_id!— Примечание. Эта команда должна вводиться в одной строке.

Switch_IOS(config-if)#switchport mode private-vlan promiscuous

Switch_IOS(config-if)#end

-

CatOS Switch_CatOS> (enable) set pvlan mapping primary_vlan_id secondary_vlan_id mod/port

What is IP trunking?

IP trunking is a transmission method for the large-scale use of Voice over Internet Protocol (VoIP). VoIP involves sending voices over the internet as data, rather than as electrical signals (as with traditional telephone landlines). When an organization wants to use VoIP, the data must be handled properly—especially because the connection between internal and external networks typically consists of just one link.

IP trunking means the service provider utilizes trunking to both send and receive switches for each call. The typical trunking configuration is the Privacy Branch Exchange (PBX). As the voices are digitized into IP packets, the PBX system can address and route the packets to the receiving endpoint—that is, to the other caller. This transmission process occurs over the caller’s unique IP address.

IP trunking may happen on the backend, but VoIP is still relevant for many MSPs. If your customers might be interested in moving their phone service to the data network, it’s worth understanding how IP trunking can make that possible. In other cases, you may wish to utilize VLAN trunking in order to optimize a customer’s network. When managing these many moving parts, consider taking advantage of SolarWinds RMM [https://www.solarwindsmsp.com/products/rmm] to utilize a comprehensive set of remote monitoring and management tools in a single dashboard.

Что же такое виртуальные частные сети VLAN и как они работают?

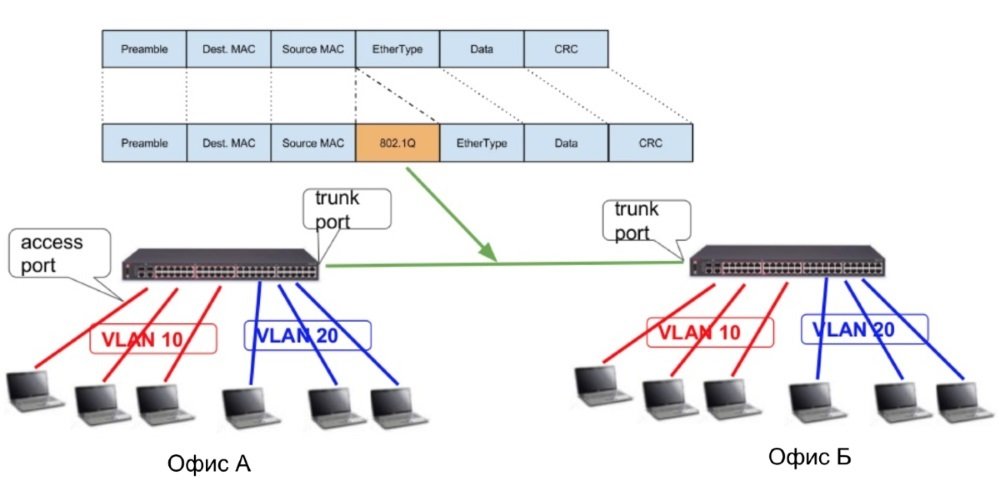

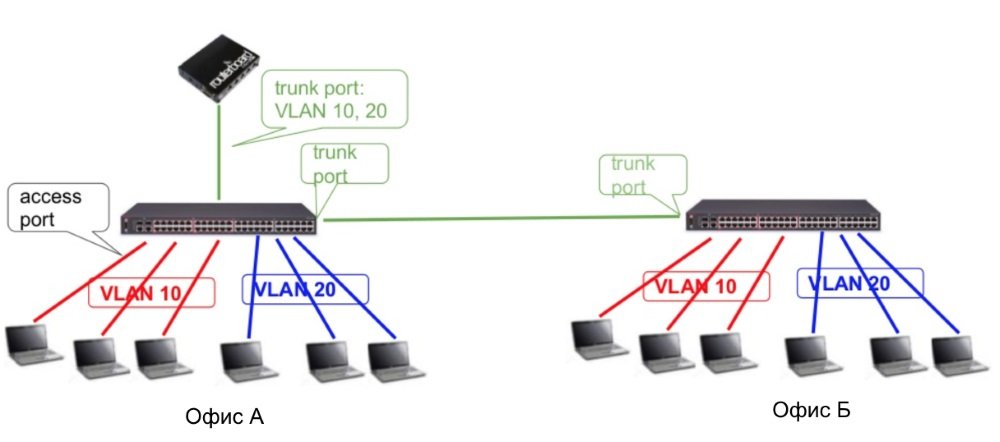

Концепции работы VLAN сетей уходит своими корнями к началу эпохи телекоммуникаций. Когда на коммутаторе настроены сегменту (VLAN10 и VLAN20), мы вставляем VLAN тег непосредственно перед отправкой кадра на магистральную линию (VLAN trunk). Этот тег указывает, к какому сегменту виртуальной сети принадлежит каждый frame. Поэтому, когда кадр прибывает на целевой Ethernet коммутатор, то он знает, в какой vlan он должен переслать сообщение.

Как работает Транк (trunk) соединение?

- В исходящих кадрах на 2 уровне сетевой модели OSI при пересылке через trunk порт происходит модификация заголовка

- Коммутатор добавляет VLAN тег 802.1Q между полями Source MAC и EtherType

Обратите внимание, что все эти процессы происходят на 2 уровне модели OSI (уровень передачи данных). Сетевой уровень в данном случае не задействован

Как происходит обмен трафиком между различными VLAN?

Вопрос аналогичен тому: как передается трафик внутри локальной сети Ethernet? Разделенные сегменты локальной сети 2 уровня (LAN) не могут передавать друг другу данные, если они не связаны с маршрутизатором. Маршрутизатор отвечает за перенаправление кадров в другие сегменты. Поскольку router является устройством 3 уровня, как следствие, все устройства должны использовать заголовок 3 уровня, например IP-адрес.

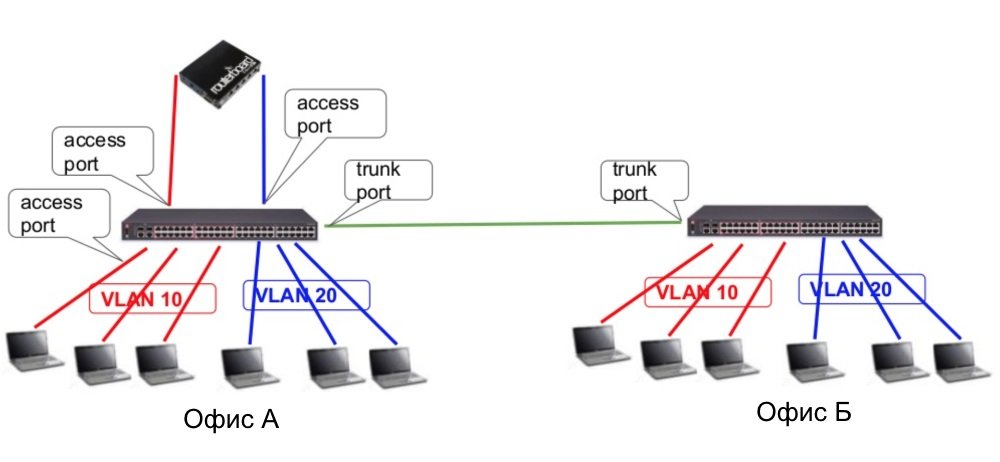

Все зависит от возможностей маршрутизатора. Если маршрутизатор не поддерживает VLAN, тогда нам нужны порты доступа, которые подключаются к его интерфейсам.

Маршрутизатор не поддерживает режим trunk и VLAN-тегирование

- 1 VLAN = 1 сегмент сети = 1 широковещательный домен

- Нам необходим маршрутизатор для пересылки пакетов между VLAN сегментами

- IP адрес маршрутизатора становится шлюзом по-умолчанию

Если маршрутизатор поддерживает VLAN, тогда мы можем подключить его к сети, используя один порт. Роутер обрабатывает входящие теги виртуальных сетей и добавляет теги VLAN в исходящий поток данных.

Маршрутизатор поддерживает транки и VLAN тегирование

- Маршрутизация VLAN трафика происходит с использование 1 порта

- Необходимо назначить IP адрес на VLAN интерфейсе роутера

Начало

Проблема локальных сетей и нескольких подсетей в том, что появляется угроза утечки информации. Давайте посмотрим на пример трех сетей: дирекция, бухгалтерия и отдел кадров. Конечно, в крупных компаниях сети куда больше, но мы рассмотрим более ужатый пример.

Представим себе, что все из этих компьютеров имеют одинаковую первую (1) подсеть, то есть – PC1 имеет адрес 192.168.1.2; PC2 имеет – 192.168.1.3; PC3 имеет адрес 192.168.1.4 и т.д. То есть все они находятся в одной подсети.

Подключены они все к разным коммутаторам. Если кто не знает, то коммутатор при отсутствии таблицы коммутации (при первом запуске) – отправляет приемный пакет на все порты. То есть если PC1 отправит пакет данных на компьютер PC2, то произойдет следующее:

- Пакет дойдет до Switch2, и он отправит его на PC2 и на центральный Switch

- Далее пакет дойдет до центрального Switch-а. Но Switch1 отправит пакеты на два других коммутатора: 3 и 4.

- Те в свою очередь отправят пакеты на все остальные PC: 3, 4, 5 и 6.

А почему же так происходит? А происходит все из-за того, что PC1 пока не знает MAC-адрес второго компа и отправляем специальный пакет по протоколу ARP, для так называемого «прозвона». Также отправляющий комп не знает адрес канального уровня – вспоминаем сетевую модель OSI.

И тут возникает две проблемы:

- Безопасность – трафик могут просто перехватить злоумышленники. В целом это можно сделать стандартными программами перехватчиками.

- Ненужный трафик – когда сеть небольшая, это не так заметно. Но представьте, что у вас сеть состоит из тысячи компьютеров. Все может привести к забитости канала и потери пакетов.

Как ни странно, но пример, который я привел был работоспособным почти в самом начале создания сетей, когда ещё интернет был слабым и юным. О проблеме знали все, и её постаралась решить компания Cisco, которая в своих лабораториях изобрела совершенно новый протокол ISL. После этого протокол Inter-Switch Link был прикручен к IEEE под кодовым названием 802.1q – именно это название вы и можете встречать в интернете или на коробке от коммутаторов.

Для начала взглянем на обычный «Ethernet-кадр», находящийся в своей привычной среде обитания:

А теперь взглянем на новый кадр 802.1q:

Что у нас в итоге получается – добавляется ещё один тег с нужной для нас информацией:

- TPID – всегда будет состоять из 2 байт и обычно равен 0x8100. В переводе с английского «Tag Protocol ID» – обозначает «Идентификатор тегированного протокола».

- PCP – в нем обычно записывается приоритет того или иного трафика. Чем приоритетнее трафик, тем больше шансов, что коммутатор обработает его первым. Полезная вещь в крупных сетях. Три буквы расшифровываются – как «Priority Code Point», а переводятся как – приоритет или значение приоритета

- CFI – может иметь только два значения: 0 и 1, – так как данное поле имеет размер в 1 бит.

- VID – определяет в каком VLAN находится выделенный кадр. Обычно состоит из 12 бит. Расшифровывается как VLAN ID.

Теперь мы подошли к одному очень интересному понятию. Как вы уже поняли, данный кадр 802.1q помогает правильно отправлять пакеты данных. Но вопрос в том, зачем добавлять кадр к пакету, который уже идёт на конечное устройство пользователя? Правильно – незачем.

Именно поэтому в маршрутизаторах и коммутаторах есть два понятия:

- Trunk port (магистральный порт) – порт, который идет на другое сетевое устройство: коммутатор, маршрутизатор и т.д. Из этого порта обычно отправляются тегированные пакеты, то есть пакеты с этим самым тегом.

- Access port (порт доступа) – открытый или последний порт, из которого информация льется прямиком на компьютер пользователя. Сюда бессмысленно добавлять тег, забивая размер пакета.

Нетегированный трафик – это пакеты данных, которые идут без кадра 802.1q. Тегирование VLAN как раз и происходит по двум портам: Trunk и Access. Если вам пока ничего не понятно, то не переживайте, дальше я все покажу на примере.

Настройка native VLAN

В режиме умолчания информационный трафик VLAN 1 передается нетегированым (VLAN 1 работает, как native). В этом случае для физического интерфейса маршрутизатора устанавливается адрес из сети VLAN 1.

Чтобы задать адрес для физического интерфейса:

R1(config-if)# ip address 10.0.1.1 255.255.255.0

Когда нужно создать подинтерфейс передачи нетегированного трафика, в нем указывается, что он принадлежит native VLAN. Как пример, для native VLAN 99:

R1(config)# interface fa0/0.99

R1(config-subif)# encapsulation dot1q 99 native

R1(config-subif)# ip address 10.0.99.1 255.255.255.0

источник

Предварительные условия

Требования

Убедитесь, что вы обеспечили выполнение следующих требований, прежде чем попробовать эту конфигурацию.

-

Сведения о режиме магистрального соединения IEEE 802.1Q

-

Сведения по конфигурации коммутаторов серии Catalyst 3560 и Catalyst 6500/6000 с использованием интерфейса командной строки (CLI).

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного и аппаратного обеспечения.

-

Коммутатор Catalyst 3560 с программным обеспечением Cisco IOS версии 12.2(25)SEA

-

Коммутатор Catalyst 6509 с программным обеспечением Cisco IOS версии 12.1(26)E1

Конфигурацию коммутатора Catalyst 3560, содержащуюся в этом документе, также можно использовать для коммутатора серии Catalyst 3550/3750 с программным обеспечением Cisco IOS. Конфигурацию коммутатора Catalyst 6500/6000, содержащуюся в этом документе, также можно использовать для коммутатора серии Catalyst 4500/4000 с программным обеспечением Cisco IOS.

Примечание. См. в этом документе информацию для изучения методов режима магистрального соединения, поддерживающихся различными коммутаторами Catalyst.

Системные требования для реализации магистрального соединения на коммутаторах Catalyst

Данные для документа были получены в специально созданных лабораторных условиях. При написании данного документа использовались только устройства с пустой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд.

Примечание. В данном документе рассматриваются только примеры файлов конфигурации для коммутаторов, а также результаты выполнения соответствующих команд show. Дополнительные сведения о настройке магистрали 802.1Q между коммутаторами Catalyst см. в следующем документе:

-

документа Настройка сетей VLAN — коммутаторы серий Catalyst 3560

-

документа Настройка коммутационных портов LAN для уровня 2 — коммутаторы серий Catalyst 6500 с программным обеспечением Cisco IOS

-

документа Настройка интерфейсов Ethernet уровня 2 — коммутаторы серий Catalyst 4500 с программным обеспечением Cisco IOS

Теоретические сведения

Режим магистрального соединения IEEE 802.1Q использует внутреннюю систему тегов. Устройство магистрального соединения устанавливает тег размером 4 байта, чтобы найти магистрали VLAN, которым принадлежит кадр, а затем перерассчитывает контрольную последовательность кадров (FCS). Дополнительные сведения см. в следующих документах:

-

Раздел документа Магистральное соединение между коммутаторами серий Catalyst 4500/4000, 5500/5000 и 6500/6000, использующих инкапсуляцию 802.1Q, с ПО Cisco CatOS

Примечание. Здесь содержатся несколько важных замечаний, которые следует иметь в виду во время настройки:

-

Любой интерфейс Ethernet на коммутаторе серии Catalyst 3550/3560/3750 может поддерживать инкапсуляцию 802.1Q и ISL. По умолчанию интерфейс Ethernet на коммутаторе Catalyst 3550 является портом уровня 2 (L2).

-

Любой порт Ethernet на коммутаторе серии Catalyst 6500/6000 поддерживает инкапсуляцию 802.1Q или ISL.

-

По умолчанию коммутатор серии Catalyst 4500 с программным обеспечением Cisco IOS поддерживает режимы магистрального соединения ISL и 802.1Q. Поддерживаются все интерфейсы, за исключением блокирующих портов Gigabit на модулях WS-X4418-GB и WS-X4412-2GB-T. Эти порты не поддерживают ISL и поддерживают только магистральное соединение 802.1q. Порты 3-18 являются блокирующими портами Gigabit в модуле WS-X4418-GB. Порты 1-12 являются блокирующими портами Gigabit в модуле WS-X4412-2GB-T.

Примечание. Порт является блокирующим, если соединение на задней панели перегружено (превышение подписки).

-

Главное различие между платформами Catalyst 6500/6000 и Catalyst 4500 состоит в конфигурации интерфейса по умолчанию. Коммутатор Catalyst 6500/6000 с ПО Cisco IOS обладает интерфейсами в режиме завершения работы, являющимися маршрутизируемыми портами по умолчанию уровня 3 (L3). У коммутатора Catalyst 4500/4000 с программным обеспечением Cisco IOS включены все интерфейсы. Эти интерфейсы являются коммутационными портами по умолчанию уровня 2 (L2).

-

При использовании инкапсуляции 802.1Q в интерфейсе магистрального соединения на коммутаторах Catalyst 3750 кадры с недопустимо маленькой величиной прослеживаются в выходных данных команды show interface, так как допустимые инкапсулированные пакеты 802.1Q размером 61-64 байта с q-тегом коммутатор Catalyst 3750 считает неполномерными кадрами, даже если такие пакеты пересылаются правильно. Для получения более подробной информации см. идентификатор ошибки CSCec14238 Cisco (только для зарегистрированных клиентов).

Для чего нужен vlan?

В сетях, основанных на широковещательном трафике, передающемся ко всем устройствам для нахождения пиров, с ростом количества пиров растет и количество широковещательного трафика (который потенциально может почти полностью вытеснить собой полезную нагрузку на сеть).

VLAN-ы же помогают снизить сетевой трафик формированием нескольких широковещательных доменов, разбивая большую сеть на несколько меньших независимых сегментов с небольшим количеством широковещательных запросов, посылаемых к каждому устройству всей сети в целом.

Технология VLAN также помогает создать несколько сетей 3-го уровня модели OSI в одной физической инфраструктуре. Например, если DHCP-сервер, раздающий ip-адреса, включен в коммутатор в определенном VLAN – устройства будут получать адреса только в рамках данного VLAN. Если же DHCP-сервер включен транком с набором из нескольких VLAN – устройства из всех этих VLAN смогут получить адреса.

VLAN работает на 2-м, канальном, уровне сетевой модели OSI, аналогично IP-подсетям, которые оперируют на 3-м, сетевом, уровне. Обычно каждому VLAN соответствует своя IP-подсеть, хотя бывают и исключения, когда в одном VLAN могут существовать несколько разных подсетей. Такая технология у Cisco известна как «ip secondary», а в Linux как «ip alias».

В старых сетевых технологиях пользователям присваивались подсети, основываясь на их географическом местоположении. Благодаря этому они были ограничены физической топологией и расстоянием. VLAN технология же позволяют логически сгруппировать территориально разрозненных пользователей в одни и те же группы подсетей, несмотря на их физическое местонахождение. Используя VLAN, можно легко управлять шаблонами трафика и быстро реагировать на переезд пользователей.

Технология VLAN предоставляет гибкую адаптацию к изменениям в сети и упрощает администрирование.

Vlan: что это такое?

VLAN – технология, позволяющая сконфигурировать несколько виртуальных широковещательных доменов в рамках одного физического широковещательного домена.

Другими словами, имея «плоскую» физическую сеть из нескольких или одного коммутатора, можно разделить ее на несколько изолированных друг от друга полноценных «плоских» сетей, таким образом разграничив ПК пользователей по признаку принадлежности к определенному отделу или же в случае с серверами – по определенным ролям и специфике их работы.

В таком случае решаются одновременно несколько проблем:

— уменьшается количество широковещательных запросов, снижающих пропускную способность сети;

- — улучшается безопасность каждого отдела предприятия, т.к. исключается возможность прослушивания трафика сторонними сотрудниками, не входящими в данный конкретный VLAN;

- — появляется возможность территориально разнести разные отделы и подразделения по признаку принадлежности. То есть, например, сотрудники Отдела кадров, не находясь в одном здании, смогут «видеть» друг друга в рамках своей подсети.

Сетевая архитектура использует VLAN для обеспечения сетевой сегментации сервисов, обычно осуществляемой маршрутизаторами, которые фильтруют широковещательный трафик между разными VLAN-ми, улучшают безопасность сети, выполняют агрегацию подсетей и снижают перегрузку в сети. Коммутаторы не могут передавать трафик между VLAN-ами ввиду ограничения, накладываемого широковещательным доменом.

Некоторые коммутаторы могут иметь функции 3-го сетевого уровня модели OSI, храня и используя таблицу маршрутизации для осуществления передачи трафика между подсетями. В таком случае на коммутаторе создается виртуальный интерфейс конкретного VLAN с определенным ip-адресом и маской подсети. Такой интерфейс выступает в роли шлюза по умолчанию для устройств, находящихся в данном VLAN.

Устранение неполадок

Проблема 1

Отображается следующее сообщение об ошибке. %PM-SP-3-ERR_INCOMP_PORT: <mod/port> is set to inactive because <mod/port> is a trunk port

Объяснение. Из-за ограничений аппаратного обеспечения модули коммутаторов Catalyst 6500/6000 10/100-Mbps ограничивают конфигурацию изолированного или общего порта VLAN, если порт в специализированной интегральной схеме одного COIL является магистралью, назначением SPAN или случайным портом PVLAN. (Специализированная интегральная схема COIL контролирует 12 портов на большинстве модулей и 48 портов на модуле Catalyst 6548.) В раздела данного документа представлены сведения об ограничении портов на модулях коммутаторов Catalyst 6500/6000 10/100-Mbps.

Процедура разрешения. Если нет поддержки на порте PVLAN, выберите порт в другой ASIC на данном или на другом модуле. Чтобы возобновить деятельность портов, удалите конфигурацию изолированного или общего порта VLAN и выполните команды shutdown и no shutdown.

Примечание. В ПО Cisco IOS версии 12.2(17a)SX и более поздних ограничение 12 портов не применяется к коммутирующим модулям WS-X6548-RJ-45, WS-X6548-RJ-21 и WS-X6524-100FX-MM Ethernet. Дополнительные сведения об ограничениях конфигураций сетей PVLAN с помощью других функций см. в разделе документа Конфигурация частных сетей VLAN.

Проблема 2

В процессе конфигурации PVLAN может отобразится одно из следующих сообщений.

Объяснение. Из-за ограничений аппаратного обеспечения модули коммутаторов Catalyst 6500/6000 10/100-Mbps ограничивают конфигурацию изолированного или общего порта VLAN, если порт в специализированной интегральной схеме одного COIL является магистралью, назначением SPAN или случайным портом PVLAN. (Специализированная интегральная схема COIL контролирует 12 портов на большинстве модулей и 48 портов на модуле Catalyst 6548.) В раздела данного документа представлены сведения об ограничении портов на модулях коммутаторов Catalyst 6500/6000 10/100-Mbps.

Процедура разрешения. Выполните команду show pvlan capability (CatOS), которая указывает преобразование порта в порт PVLAN. Если нет поддержки для PVLAN на определенном порте, выберите порт в другой ASIC на данном или на другом модуле.

Примечание. В ПО Cisco IOS версии 12.2(17a)SX и более поздних ограничение 12 портов не применяется к коммутирующим модулям WS-X6548-RJ-45, WS-X6548-RJ-21 и WS-X6524-100FX-MM Ethernet. Дополнительные сведения об ограничениях конфигураций сетей PVLAN с помощью других функций см. в разделе документа Конфигурация частных сетей VLAN.

Проблема 3

Не удается настроить PVLAN на некоторых платформах.

Решение. Проверьте, чтобы платформа поддерживала сети PVLAN. Чтобы определить, поддерживает ли платформа или версия ПО сети PVLAN перед началом конфигурации, см. раздел Матрица поддержки коммутаторов Catalyst на частных сетях VLAN.

Проблема 4

На MSFC коммутатора Catalyst 6500/6000 невозможно выполнить запрос ICMP-эхо на устройство, которое соединено с изолированным портом на данном коммутаторе.

Решение. На модуле управления проверьте, чтобы данный порт на MSFC (15/1 или 16/1) является случайным.

Также настройте интерфейс VLAN на MSFC, как указано в разделе данного документа.

Проблема 5

С помощью команды no shutdown невозможно активировать интерфейс VLAN для изолированных или общих сетей VLAN.

Решение. Из-за сущности сетей PVLAN невозможно активировать интерфейс VLAN для изолированных или общих сетей VLAN. Можно активировать только тот интерфейс VLAN, который относится к первичной VLAN.

Проблема 6

На устройствах Catalyst 6500/6000 с MSFC/MSFC2 записи ARP, полученные на интерфейсах PVLAN уровня 3 не устаревают.

Решение. Записи ARP, полученные на интерфейсах частных VLAN уровня 3, являются фиксированными и не устаревают. С помощью подключения нового оборудования с помощью IP-адреса создается сообщение. Запись ARP не создается. Таким образом, необходимо удалить ARP-записи порта PVLAN при изменении MAC-адреса. Чтобы добавить или удалить ARP-записи PVLAN вручную, выполните следующие команды.

Второй способ – выполнить команду no ip sticky-arp в ПО Cisco IOS версии 12.1(11b)E и более поздних.

What does trunk mean in networking?

A trunk is a single channel of communication that allows multiple entities at one end to correspond with the correct entity at the other end. It is a “link” that carries many signals at the same time, creating more efficient network access between two nodes. Trunking is perhaps best known in reference to telecommunications, where the method is used to connect switching centers and create multiple-signal links. But trunking is also important in computer networking, where it has two main advantages:

Link aggregation

Sometimes, trunking refers specifically to port trunking, also known as link aggregation or Ethernet bonding. This is a method of combining individual Ethernet links to act as one logical link, potentially making it possible to overcome certain bandwidth limitations. This allows you to connect several switches with Ethernet ports and allocate traffic among all the ports, relieving switch-switch or switch-to-server congestion. If failover occurs, link aggregration enables faster recovery, as the signals simply use another port while still routing to the correct endpoint. As a result, this simultaneous packet transmission may result in improved performance. The IEEE standard for link aggregation is referred to as 802.1AX.

VLAN trunking

What is VLAN trunking? To answer this question, it’s important to understand why networks have VLANs. VLANs came into use in part to mitigate some difficulties with switched networks, which replaced hubs. Switches offer enhanced control compared to hubs, including increased throughput, reduced collisions, and more. However, these switched networks have a flat topology that can create some congestion and redundancy issues. VLANs offer a solution.

A VLAN is a way to provide connectivity for subnets on a network. With a VLAN, it’s possible to configure a single switched network to better suit system requirements without making physical network changes. MSPs can assign switches to VLANs and create logical groups to partition communication. Network switches support VLANs and create a Layer 2 subnet implementation. On a practical level, this both prevents certain devices from interacting and allows others to connect more efficiently.