What is an ssl port? a technical guide for https

Содержание:

- Завершение перехода с HTTP на HTTPS

- Пример анализа открытых портов

- Какие порты я должен особенно защищать?

- Как открыть порт 443 на windows 7, 8.1 и 10

- Сетевые порты компьютера и их назначение, как открыть порт или закрыть.

- Как открыть порт 443 на windows 7 через командную строку

- Уязвимости HTTPS

- Выбор номера[править]

- How to Check for Listening Ports in Linux (Ports in use)

- Что такое открытый порт (порт прослушивания)

- Проверьте порты прослушивания с

- Проверьте порты прослушивания с

- Проверьте порты прослушивания с

- Что такое порт

- Как открыть порт 443 на windows 7, 8.1 и 10

- Что такое HTTPS и для чего он нужен

- Обслуживание соединения со стороны сервера

- Как открыть порт Windows.

Завершение перехода с HTTP на HTTPS

Проводим техническую настройку

После установки у вас впереди склейка зеркал, то есть копий сайта. Ссылочный вес нужно будет перенести на главное зеркало, это можно сделать в кабинетах вебмастеров поисковиков. Переход займет большое количество времени – до нескольких месяцев. Придется потерпеть, ускорить процесс никак нельзя, мы проверяли.

Пока идет склейка, сайт нужно оставить доступным по обоим адресам. При доступности обеих версий Google сразу будет показывать версию с HTTPS, а Яндекс будет делать это после склейки.

Кроме того, нужны некоторые завершающие действия:

1.Настройте постраничный 301 редирект.

Когда склейка завершится, следует настроить постраничный 301 редирект на страницы с новым протоколом.

Для перенаправления подойдут строчки кода в файле .htaccess:

RewriteCond %{SERVER_PORT} !^443$

RewriteRule ^(.*)$ <a href="<a href=" <a="">https://site.ru/</a>">https://site.ru/$1">https://site.ru/$1

Либо такой вариант:

RewriteEngine on

RewriteCond %{ENV:HTTPS} !on

RewriteRule (.*) <a href="about:blank">https://{HTTPS_HOST</a>}%{REQUEST_URI}

Код должен сработать для большинства серверов, если для вашего он не подошел, проконсультируйтесь с хостером.

2.Настройте robots.txt, чтобы роботы индексировали сайт только по одному новому протоколу, то есть укажите, что версия с HTTPS — главная. Для этого в файле robots в директиве host добавьте https://.

3.Настройте sitemap.xml, аналогично добавив https://.

4. Проверьте rel=»canonical» и rel=»alternate», там также должны быть ссылки с HTTPS.

5. Поработайте со внутренними ссылками, включая URL всех статических файлов. В HTML-коде абсолютных ссылок замените HTTP на HTTPS.

Это можно сделать при помощи специальных скриптов, но если вы не ищете легких путей, то вполне можно сделать и вручную. Для объемных ресурсов можно использовать также сервисы SEO-анализа сайтов.

6. Настройте метатег для реферального трафика.

Если на вашем сайте есть рекламные баннеры, ведущие на сайты без HTTPS, то метрики могут не распознавать ваш сайт с сертификатом как источник трафика. Переходы на такие сайты с вашего ресурса Яндекс.Метрика или Google Analytics могут относить к прямому трафику.

Чтобы такого не произошло, добавьте метатег на страницы до тега . Часть «origin» будет означать передачу протокола и домена.

Теперь об изменениях нужно оповестить поисковики – они должны быть в курсе смены протокола.

Оповещаем Яндекс и Google о смене протокола

Оповещаем поисковики. Яндексу о смене протокола можно рассказать

здесь:

Сделайте пометку на добавлении HTTPS

Сделайте пометку на добавлении HTTPS

А Google –

здесь:

Нужно добавить сайт с новым протоколом в Search Console

Добавьте в Search Console адрес сайта, использующего HTTPS. Помните, что Search Console расценивает страницы HTTP и HTTPS как разные, поэтому их данные не совпадают. Если на вашем сайте используются оба протокола, то в Search Console следует добавить два ресурса.

Основные действия вы завершили, теперь остается только ждать. И готовиться к снижению трафика и ТИЦ – при переходе это нормальная история. Не бойтесь, со временем позиции восстановятся и скорее всего улучшатся, благо лояльность поисковиков к HTTPS сайтам только повышается день ото дня.

Пример анализа открытых портов

Я начну с анализа открытых портов на Linux. Просто потому, что мне так проще, а затем мы постепенно перейдём изучить открытые порты на Windows.

Пример информации об открытых портах, полученных командой:

sudo ss -lntup

Пример прослушиваемых портов на Linux:

Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port

udp UNCONN 0 0 10.0.2.15%enp0s3:68 0.0.0.0:* users:(("NetworkManager",pid=318,fd=17))

udp UNCONN 0 0 127.0.0.1:5300 0.0.0.0:* users:(("tor",pid=359,fd=7))

tcp LISTEN 0 128 127.0.0.1:9040 0.0.0.0:* users:(("tor",pid=359,fd=8))

tcp LISTEN 0 128 127.0.0.1:8118 0.0.0.0:* users:(("privoxy",pid=362,fd=3))

tcp LISTEN 0 128 127.0.0.1:9050 0.0.0.0:* users:(("tor",pid=359,fd=6))

tcp LISTEN 0 128 127.0.0.1:9475 0.0.0.0:* users:(("httpd",pid=553,fd=5),("httpd",pid=552,fd=5),("httpd",pid=551,fd=5),("httpd",pid=550,fd=5),("httpd",pid=549,fd=5),("httpd",pid=360,fd=5))

tcp LISTEN 0 128 *:80 *:* users:(("httpd",pid=553,fd=4),("httpd",pid=552,fd=4),("httpd",pid=551,fd=4),("httpd",pid=550,fd=4),("httpd",pid=549,fd=4),("httpd",pid=360,fd=4))

tcp LISTEN 0 128 *:22 *:* users:(("systemd",pid=1,fd=55))

tcp LISTEN 0 128 *:443 *:* users:(("httpd",pid=553,fd=7),("httpd",pid=552,fd=7),("httpd",pid=551,fd=7),("httpd",pid=550,fd=7),("httpd",pid=549,fd=7),("httpd",pid=360,fd=7))

tcp LISTEN 0 80 *:3306 *:* users:(("mysqld",pid=427,fd=21))

В выводимых данных имеются следующие поля:

- Netid — протокол udp или tcp

- State — состояние, для протоколов TCP здесь будет LISTEN (поскольку мы явно указали в опциях показать только прослушиваемые порты), а для протоколов UDP здесь будет UNCONN, то есть состояние неизвестно, но, на самом деле, это тоже прослушиваемые порты, которые позволяют подключаться из вне

- Recv-Q — получено

- Send-Q — отправлено

- Local Address:Port — локальный адрес и порт, к которому привязана служба, то есть IP адрес и порт, которые прослушиваются

- Peer Address:Port — удалённый адрес и порт, к которым выполнено соединение.

Допустим запись 127.0.0.1:9050 для локального адреса и порта означает, что прослушивается порт 9050. Причём он прослушивается только для IP адреса 127.0.0.1. Адрес 127.0.0.1 относится к так называемым Loopback, то есть это замыкающийся на себя, закольцованный адрес. Сетевой интерфейс с этим адресом называется петлевым. Пакеты, которые отправляются с компьютера на этот адрес, приходят на этот же самый компьютер (точнее говоря, они никуда даже не уходят). Доступ к этому адресу может иметь только служба, работающая на этом же самом компьютере

Отсюда важное следствие: хотя порт 9050 прослушивается, никто другой не может к нему подключиться из любой сети. Это же относится и к адресам из диапазона ::1/128 — это такие же адреса, но уже для IPv6, тамошний аналог 127.0.0.1 это ::1 (тоже часто можно видеть в выводимой информации).

Если прослушиваются какие-либо адреса из локальных

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

- 127.0.0.0/8

то к таким портам могут подключиться только компьютеры, расположенные в этих самых локальных сетях (если не настроить особым образом маршрутизацию).

Какие порты я должен особенно защищать?

- Порт 21: используется протоколом FTP для передачи файлов.

- Порт 22: используется протоколом SSH для удаленного управления компьютерами.

- Порт 23: используется протоколом Telnet для удаленного управления компьютерами (небезопасно)

- Порты 80, 8080, 8088, 8888 и 443: мы должны закрыть все веб-ориентированные порты, если у нас нет веб-сервера, и если у нас есть, мы должны контролировать его должным образом, чтобы смягчить возможные веб-атаки, такие как атаки SQL-инъекций, XSS и другие.

- Порт 4444: этот порт обычно используется троянами и вредоносными программами в целом, рекомендуется всегда блокировать его.

- Порты 6660-6669: эти порты используются популярным IRC, если мы их не используем, мы не будем их открывать.

- Порт 161 UDP: он используется протоколом SNMP для просмотра конфигурации и управления различным оборудованием, таким как маршрутизаторы, коммутаторы, а также серверы. Желательно закрыть его, если вы не собираетесь им пользоваться.

- Порт 53 UDP: порт, используемый протоколом DNS, этот порт может использоваться для эксфильтрации информации в самих запросах DNS.

Конечно, все эти порты, которые мы объяснили, являются самыми простыми, но мы всегда должны следовать политике блокировки всего, кроме тех, которые используются, таким образом мы не забудем закрыть разные порты. Если мы заблокируем все (кроме тех, которые используются и разрешены), у нас будет хорошо защищенная система, так как наличие открытого порта — это первый шаг к вторжению.

Как открыть порт 443 на windows 7, 8.1 и 10

Я расскажу как открыть порт 443 на windows 7, но все описанное ниже, будет актуально и делаться один в один и на современных операционных системах Windows 10 и серверных редакциях. Порядок действий:

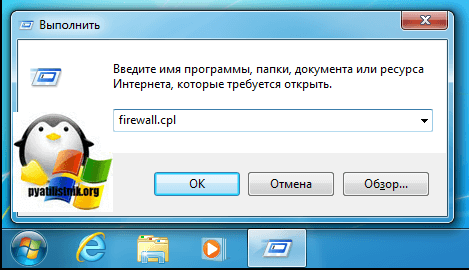

Нажмите Win+R и введите firewall.cpl, это быстрый вызов оснастки брандмауэр, полный список команд смотрите тут.

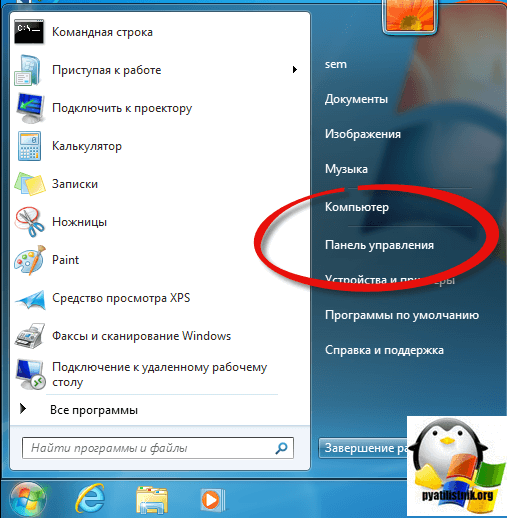

Либо же вы можете использовать классический путь, это открыть кнопку «Пуск» и перейти в панель управления Windows

Выбираем в правом верхнем углу, классический вид с крупными значками и щелкаем по значку брандмауэра.

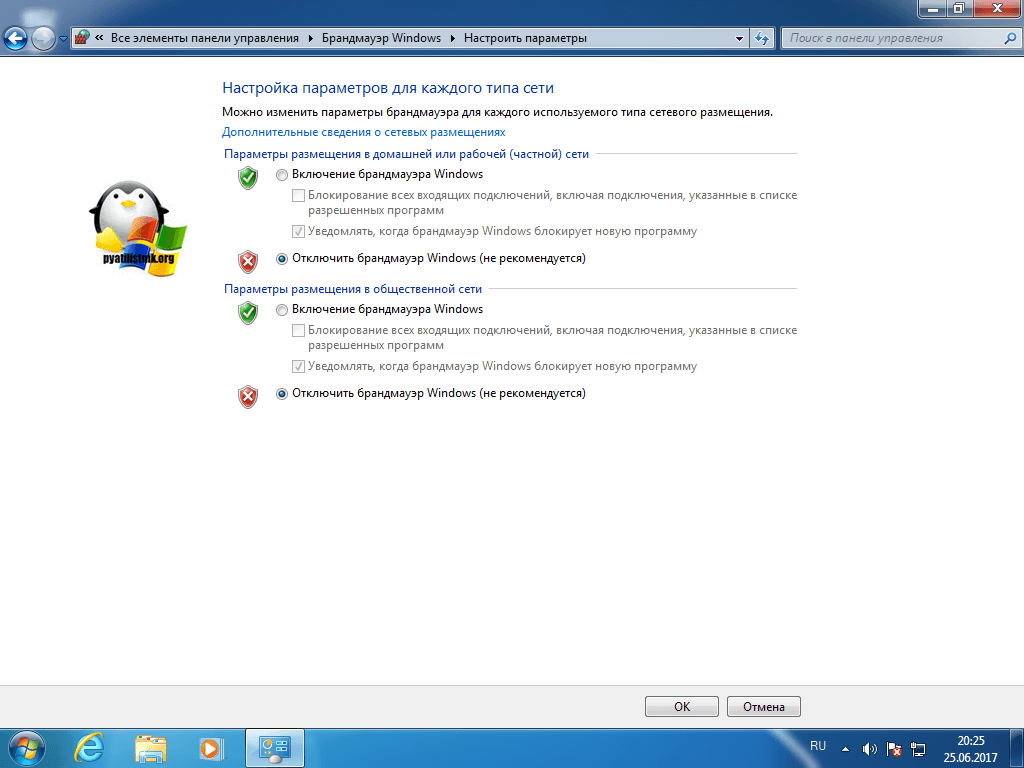

Если вам нужно быстро протестировать 443 соединение, то я вам советую полностью отключить брандмауэр, особенно если подпирает время, для этого открываем соответствующий пункт.

Для отключения, выберите соответствующие пункты, по сути теперь будут открыты все порты Windows 7. После тестирования не забываем все включить.

А теперь правильный вариант, перейдите в дополнительные параметры фаэрвола. Вы попадете в повышенный режим безопасности, именно тут можно открыть порт 443 windows.

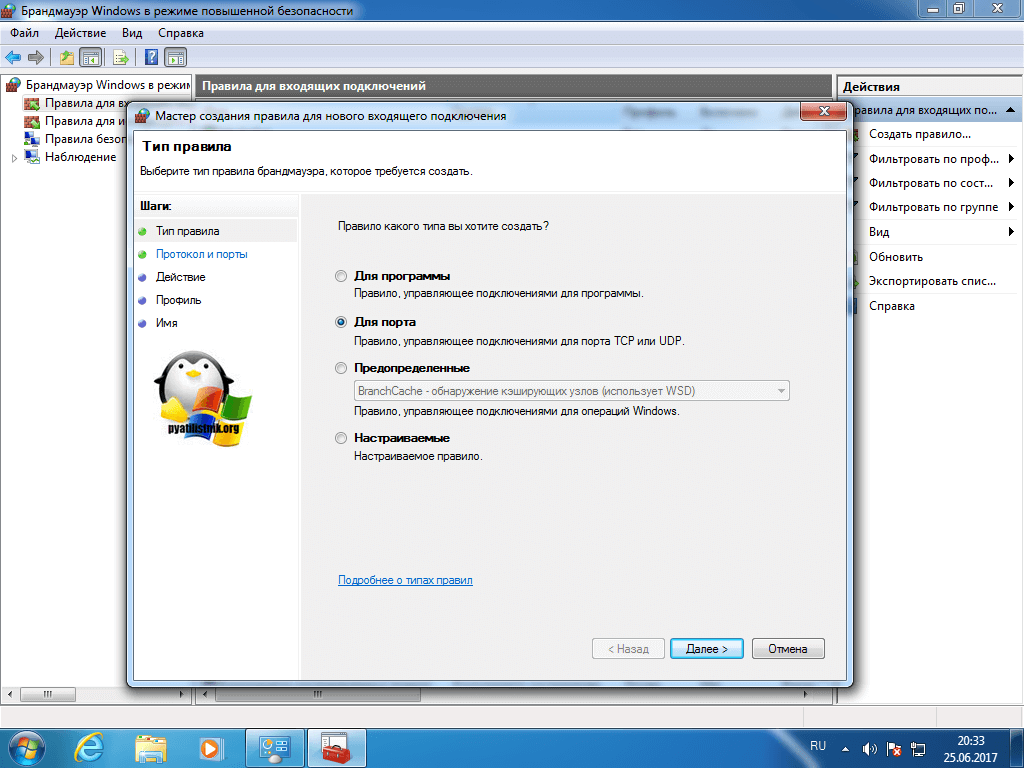

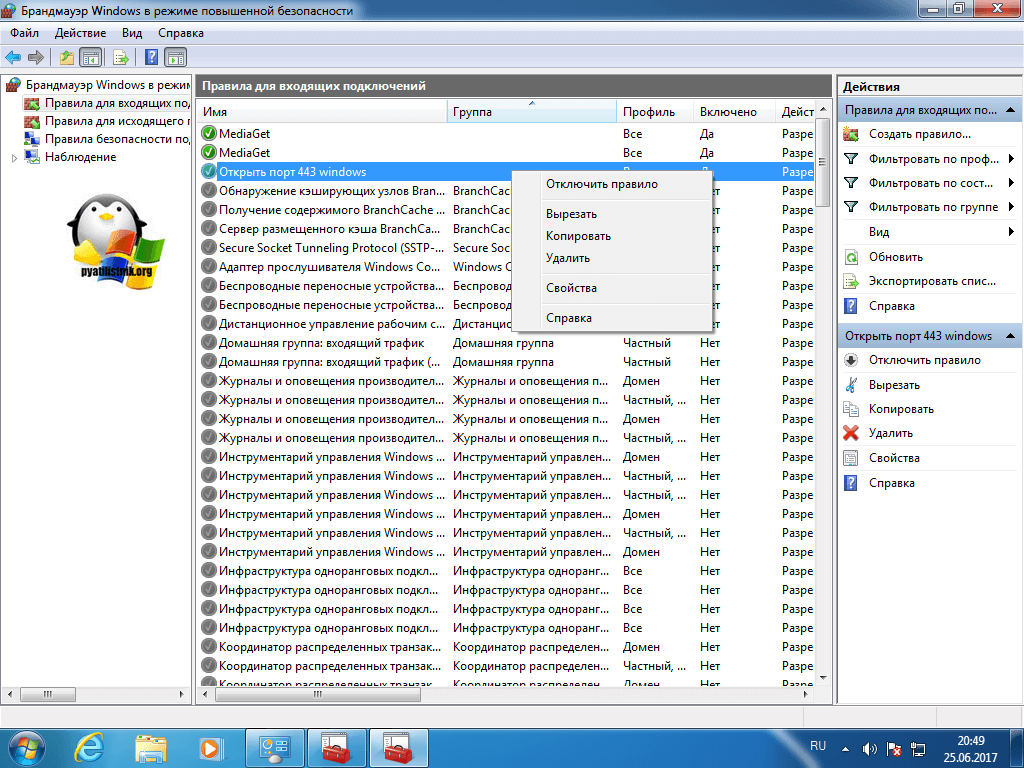

Переходим в «Правила для входящих подключений», если нужно чтобы к вам подключались по 443 соединению, если нужно, чтобы вы могли подключаться, при условии, что он закрыт, то выберите «Правила исходящих подключений». Щелкаем правым кликом и выбираем «Создать правило»

Тут нам интересны два пункта, первый это «Для программы», удобен тем, что вы разрешаете конкретной программе все подключения через фаэрвол, из недостатков, то что если у нее есть зависимые программы, то работать может не полностью или вообще не будет, второй вариант для порта, удобен тем, что единожды открыв нужный порт, вам не нужно думать какая для какой программы вам его разрешать. Простой пример вы используете 80 сокет, сначал он работал на Apache, потом вы его заменили на IIS, в брандмауэре ничего не пришлось менять.

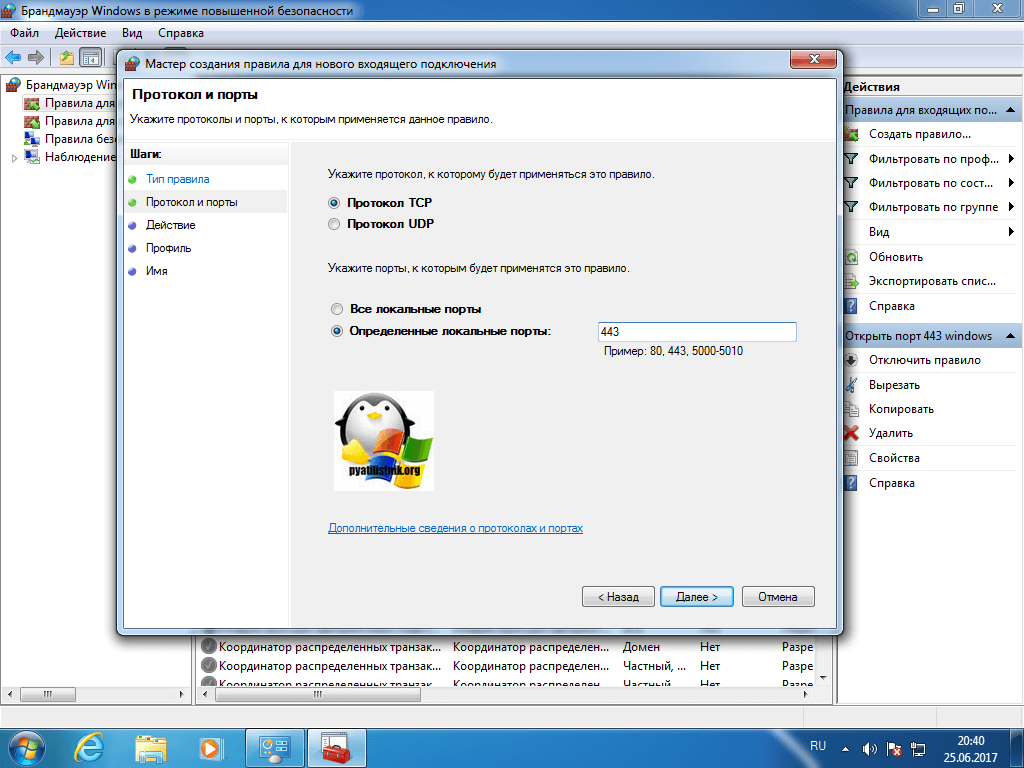

Если выбрали второй вариант, то указываем протокол TCP или UDP (для большей безопасности)

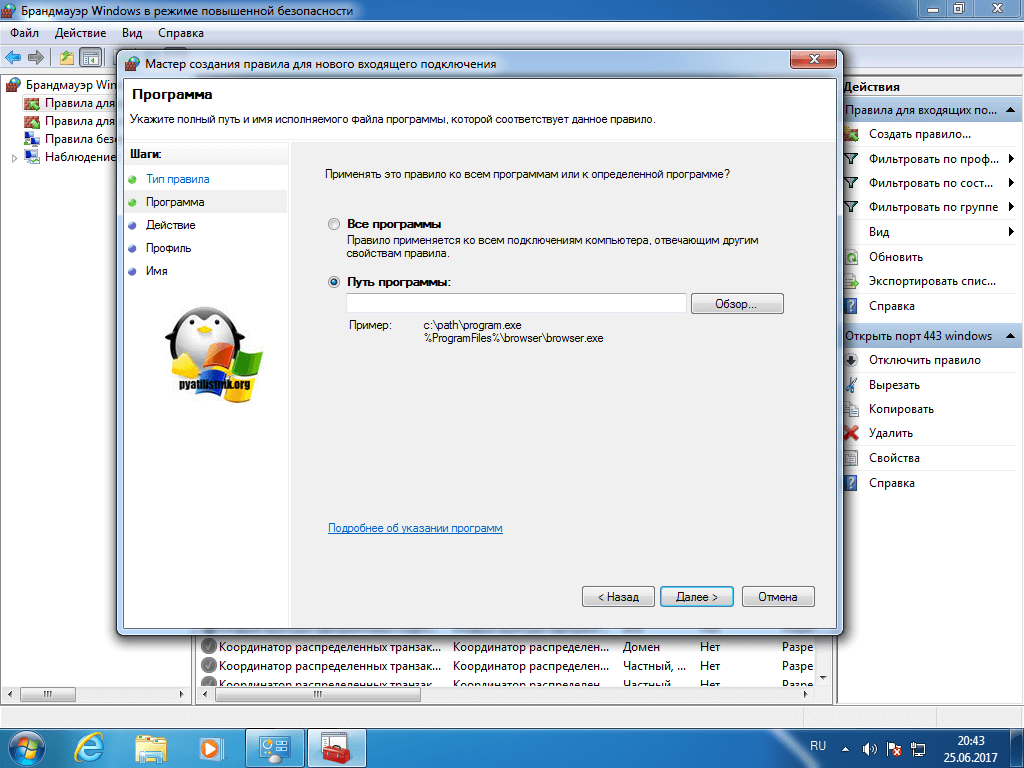

Если выбрали первый пункт с программой, то вам необходимо указать до нее путь, до файла exe.

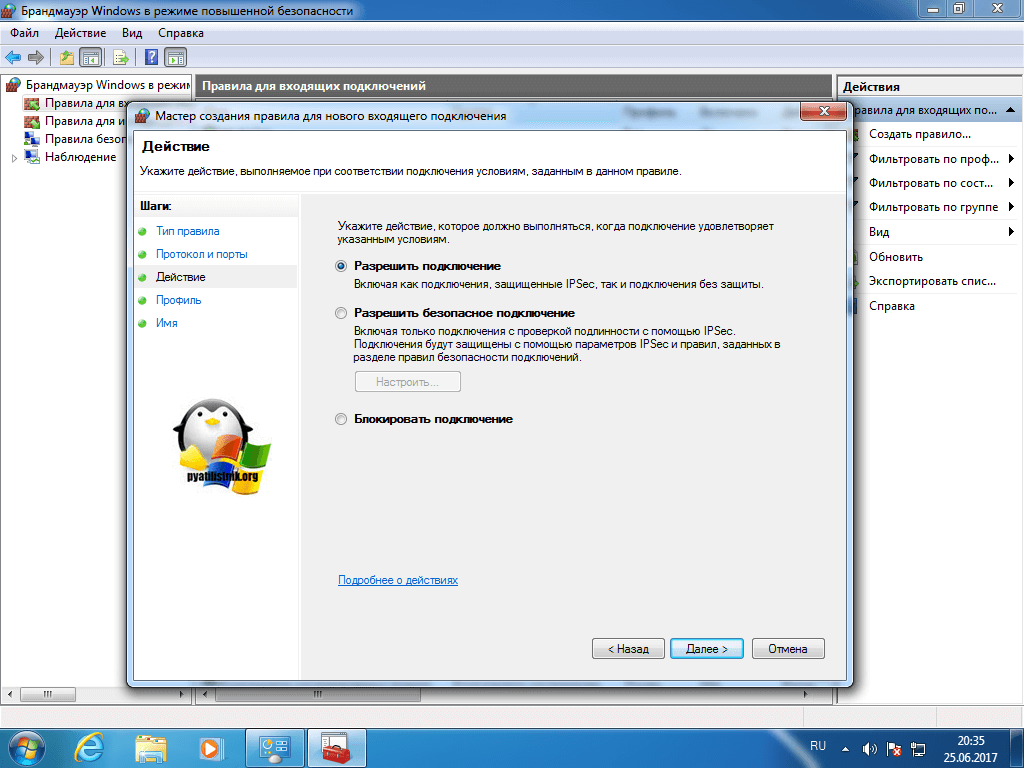

Указываем действие, в данном случае «разрешить», так как на нужно открытие порта 443.

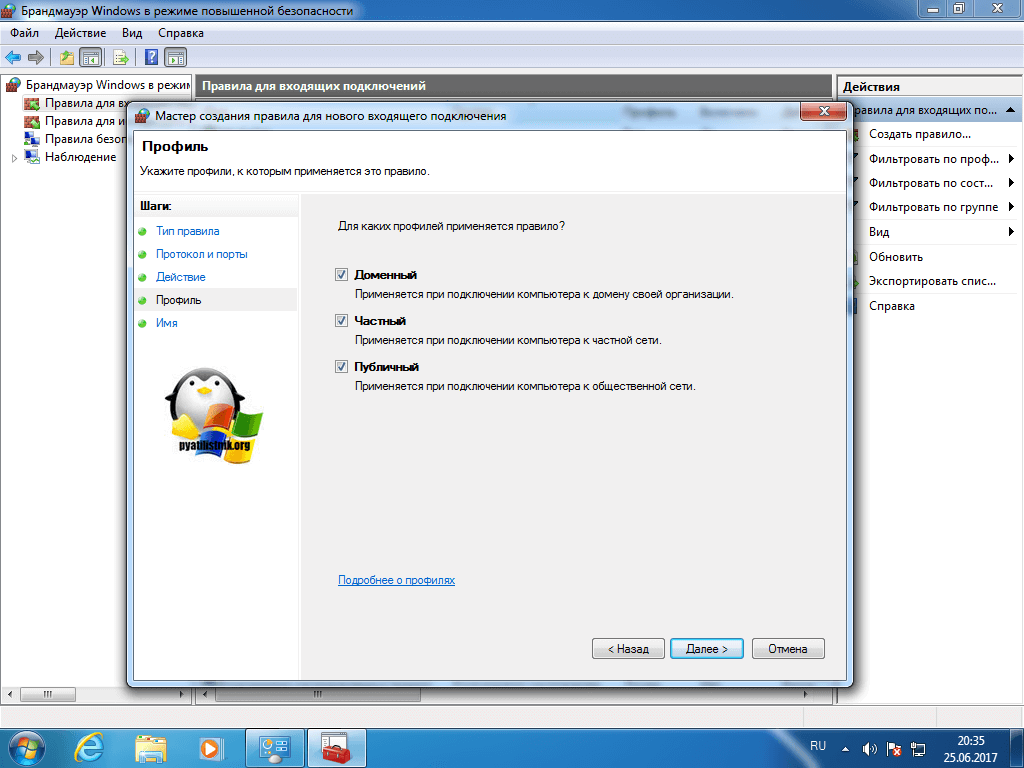

Далее указываем на какой сетевой профиль будет оно применяться, доменный это для локальных сетей организаций, частный для домашних сетей, а публичный, для внешнего мира.

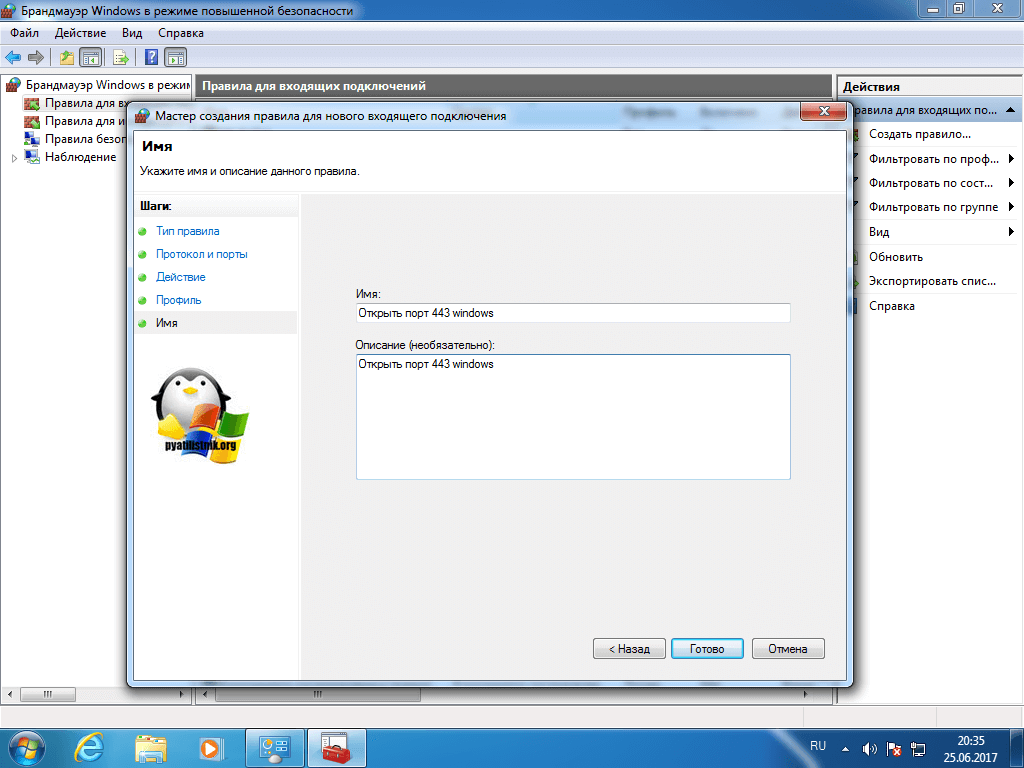

Все задаем имя для создаваемого правила и нажимаем готово.

Если вы допустили ошибку или, что-то поменялось, то вы всегда можете изменить настройки через свойства.

Сетевые порты компьютера и их назначение, как открыть порт или закрыть.

Привет, друзья ! В одной из прошлых статей мы касались компьютерных портов. Сегодня у нас на очереди порты программные, виртуальные. Нет таких прикладных программ сегодня, которые не используют в своей работе сетевые протоколы для обмена данными. Для их передачи данных используются транспортные протоколы, самые популярные — это TCP/IP и UDP. Чтобы ваш браузер «понял», что некая информация поступила для него, она должна попасть на программный порт, который и «прослушивает» ваш браузер.

Важнейшей функцией TCP/IP и UDP является идентификация программы (или процесса), которая сгенерировала переносимые данные. Для этого и используется номер порта, который назначен данному процессу организацией IANA. Тут тоже давно существуют свои стандарты и номера портов опубликованы в RFC 1700. На компьютере список портов можно найти в файле SERVICES клиента TCP/IP.

Когда пакет достигает цели, протокол транспортного уровня (в нашем случае TCP/IP), принимает дейтаграмму, считывает номер порта из соответствующего поля и передает эту информацию программе (или протоколу), которая начинает работу с полученными данными.

Всем основным приложениям в Интернет присвоены определенные номера портов, которые называют «хорошо известными портами». Например, стандартный порт WEB — сервера идет под номером 80, прокси-сервер может иметь номер 8080, FTP сервер работает с портом 21 или 20.

Кратко перечислю хорошо известные номера портов в разрезе сервисов:

- ftp-data. Канал данных файлового транспортного протокола, используется для передачи файлов между системами по протоколу TCP. Используется 21 порт;

- ftp. Управляющий канал FTP. Используется участниками сеанса этого канала для обмена командами и откликами на них по протоколу TCP. Использует 20 порт;

- telnet. Используется для выполнения команд на удаленном компьютере через порт № 23 через протокол TCP;

- SMTP. Или — простой почтовый протокол для передачи данных по email. Раньше использовался порт под номером 25, сейчас используется шифрование и номер порта уже другой. Зависит от поставщика услуг;

- Domain. Использует 53 порт по протоколам UDP и TCP для получения запросов на разрешение имен хостов;

- http. Транспортный протокол для гипертекстовой разметки. Используется для передачи запросов от браузера (например, ваши запросы в Яндексе). Используется 80 порт;

- POP3 (почтовый офисный протокол версии 3). Используется для получения электронной почты. до шифрования использовал 110 порт, сейчас номер изменился. Номера портов нужно уточнять у поставщика услуг.

Когда трафик перенаправляется другой системе, TCP/IP использует комбинацию IP адреса и определенного порта. Такая связка называется «Сокет». К примеру, из Интернета или локальной сети можно получить доступ к папке фтп-сервера, указав через двоеточие IP- адрес и порт: 192.168.0.3:21.

Хорошо известные номера портов не являются чем-то жестко регламентируемым. Их можно менять своему усмотрению. В этом случае в настройках программы прописывается нужный порт, а при обращении к нему через браузер его так же нужно указывать в адресной строке. Это необходимо делать для проверки на открытость или закрытость того или иного порта.

Как открыть порт 443 на windows 7 через командную строку

Когда вы набьете руку и вам надоест щелкать однотипные окна в брандмауэре Windows или вы захотите, все автоматизировать, то вам в этом поможет, командная строка запущенная с правами администратора. Вам необходимо выполнить такую команду:

- netsh advfirewall firewall add rule – добавление правила

- name – имя

- protocol – тип протокола

- localport – открываемый порт

- action – действие

- dir – тип соединения (входящий или исходящий)

Проверяем добавление нашего правила.

Как быть если порт закрыт?

Сейчас мы говорим. про ситуации когда 443 соединение блокируется системным администратором или интернет провайдером. В обоих случаях необходимо связываться с вышестоящими инстанциями и рассказывать, что вам необходимо открыть открыть порт 443 windows, своими силами вы уже не обойдетесь. Еще очень частым вопросом, бывает, как проделать все те же действия на сетевых устройствах, однозначного ответа нет, так как у всех это делается по разному, изучайте документацию. По своей практике могу точно сказать, что провайдеры любят лочить 25 SMTP подключения, чтобы спам не рассылали. Уверен, что вы теперь знаете, как все открывать и сможете это использовать на практике.

Как правило, о существовании такого понятия, как закрытый порт, люди узнают не при самых приятных обстоятельствах. Чаще всего это происходит в том случае, когда какая-либо компьютерная программа отказывается работать как следует. Сообщение о необходимости открытия 443 порта может возникнуть в окне самой программы. Также его можно найти на форуме, посвященном данной проблеме. В любом случае, предлагаем вам немного углубиться в данную тему и, соответственно, понять, что такое порт 443, как его открывать и нужно ли это делать.

Уязвимости HTTPS

Совместное использование HTTP и HTTPS

Когда сайты используют смешанную функциональность HTTP и HTTPS, это потенциально приводит к информационной угрозе для пользователя. Например, если основные страницы некоторого сайта загружаются, используя HTTPS, а CSS и JavaScript загружаются по HTTP, то злоумышленник в момент загрузки последних может подгрузить свой код и получить данные HTML-страницы. Многие сайты, несмотря на такие уязвимости, загружают контент через сторонние сервисы, которые не поддерживают HTTPS. Механизм HSTS позволяет предотвратить подобные уязвимости, заставляя принудительно использовать HTTPS соединение даже там, где по умолчанию используется HTTP.

Атаки с использованием анализа трафика

В HTTPS были обнаружены уязвимости, связанные с анализом трафика. Атака с анализом трафика — это тип атаки, при которой выводятся свойства защищённых данных канала путём измерения размера трафика и времени передачи сообщений в нём. Анализ трафика возможен, поскольку шифрование SSL/TLS изменяет содержимое трафика, но оказывает минимальное влияние на размер и время прохождения трафика. В мае 2010 года исследователи из Microsoft Research и Университета Индианы обнаружили, что подробные конфиденциальные пользовательские данные могут быть получены из второстепенных данных, таких например, как размеры пакетов. Анализатор трафика смог заполучить историю болезней, данные об использовавшихся медикаментах и проведённых операциях пользователя, данные о семейном доходе и пр. Всё это было произведено несмотря на использование HTTPS в нескольких современных веб-приложениях в сфере здравоохранения, налогообложения и других.

Человек посередине. HTTPS

Рис.1 Стандартная конфигурация сети. Пользователь на хосте клиента (CH) хочет осуществить безопасную транзакцию, но уязвим для атаки «человек в середине».

Основная статья: Человек посередине

При атаке «человек посередине» используется то, что сервер HTTPS отправляет сертификат с открытым ключом в браузер. Если этот сертификат не заслуживает доверия, то канал передачи будет уязвимым для атаки злоумышленника. Такая атака заменяет оригинальный сертификат, удостоверяющий HTTPS-сервер, модифицированным сертификатом. Атака проходит успешно, если пользователь пренебрегает двойной проверкой сертификата, когда браузер отправляет предупреждение. Это особенно распространено среди пользователей, которые часто сталкиваются с самозаверенными сертификатами при доступе к сайтам внутри сети частных организаций.

На рис. 1 представлена ситуация, когда злоумышленник является шлюзом между клиентом, осуществляющим безопасную транзакцию, и сервером. Таким образом через злоумышленника проходит весь трафик клиента и он может перенаправить его по своему усмотрению. Здесь делаются следующие шаги:

- Злоумышленник встраивается между клиентом и сервером

- Пересылает все сообщения от клиента серверу без изменений

- Перехват сообщений от сервера, посланных по шлюзу по умолчанию

- Создание самозаверенного сертификата и подмена им сертификата сервера

- Отправление ложного сертификата клиенту

- Когда клиент подтвердит сертификат, будут установлены защищённые соединения: между злоумышленником и сервером и другое — между злоумышленником и клиентом.

В итоге такой атаки клиент и сервер думают, что осуществляют безопасное соединение, однако злоумышленник теперь также имеет закрытый ключ и может расшифровать любое сообщение в канале.

Выбор номера[править]

Порт — это просто любое условное число от 0 до 65535. Теоретически номер порта ни на что не влияет

Важно только, чтобы этот порт был свободен. Впрочем, если ваша программа при запуске обнаружит, что указанный вами порт занят (то есть его уже слушает какая-то другая программа на вашем компьютере), то она вам сразу пожалуется сама.

На практике некоторые номера выбирать не сто́ит. Некоторые номера, особенно небольшие, могут быть заняты системными службами вашего компьютера. Некоторые номера могут специально блокироваться интернет-провайдерами.

Если вам не важен с эстетической точки зрения номер порта, то рекомендуется выбрать какой-нибудь порт выше 5000. Некоторые пользователи рекомендуют выбирать порт выше 42000.

- Для системных и некоторых популярных программ выделены порты с номерами от 0 до 1023, называемые системными или общеизвестными.

- Порты с номерами 1024 — 49151 называются пользовательскими или зарегистрированными.

- Порты с номерами 49152 — 65535 называются динамическими, эфемерными или частными.

См. также: Список портов TCP и UDP

How to Check for Listening Ports in Linux (Ports in use)

4 Апреля 2020

|

Терминал

При устранении неполадок сетевого подключения или проблем, связанных с конкретным приложением, в первую очередь следует проверить, какие порты фактически используются в вашей системе, а какое приложение прослушивает определенный порт.

Что такое открытый порт (порт прослушивания)

Сетевой порт идентифицируется его номером, соответствующим IP-адресом и типом протокола связи, таким как TCP или UDP.

Порт прослушивания — это сетевой порт, который прослушивает приложение или процесс, выступая в качестве конечной точки связи.

Каждый порт прослушивания может быть открыт или закрыт (отфильтрован) с помощью брандмауэра. В общих чертах, открытый порт — это сетевой порт, который принимает входящие пакеты из удаленных мест.

Вы не можете иметь две службы, прослушивающие один и тот же порт на одном и том же IP-адресе.

Например, если вы используете веб-сервер Apache, который прослушивает порты, и вы пытаетесь установить Nginx, позднее не удастся запустить, потому что порты HTTP и HTTPS уже используются.

Проверьте порты прослушивания с

это инструмент командной строки, который может предоставить информацию о сетевых подключениях

Чтобы получить список всех прослушиваемых портов TCP или UDP, включая службы, использующие порты и состояние сокета, используйте следующую команду:

Параметры, используемые в этой команде, имеют следующее значение:

- — Показать порты TCP.

- — Показать порты UDP.

- — Показать числовые адреса вместо разрешения хостов.

- — Показывать только порты прослушивания.

- — Показать PID и имя процесса слушателя. Эта информация отображается, только если вы запускаете команду от имени пользователя root или sudo .

Вывод будет выглядеть примерно так:

Важными столбцами в нашем случае являются:

- — Протокол, используемый сокетом.

- — IP-адрес и номер порта, на котором слушает процесс.

- — PID и название процесса.

Если вы хотите отфильтровать результаты, используйте команду grep . Например, чтобы узнать, какой процесс прослушивает TCP-порт 22, вы должны набрать:

Выходные данные показывают, что на этой машине порт 22 используется сервером SSH:

Если вывод пуст, это означает, что ничего не прослушивает порт.

Вы также можете отфильтровать список на основе критериев, например, PID, протокола, состояния и т. Д.

устарел и заменен на и , но все же это одна из наиболее часто используемых команд для проверки сетевых подключений.

Проверьте порты прослушивания с

новый . В нем отсутствуют некоторые функции, но он предоставляет больше состояний TCP и работает немного быстрее. Параметры команды в основном одинаковы, поэтому переход с на не сложен.

Чтобы получить список всех прослушивающих портов , наберите:

Вывод почти такой же, как тот, о котором сообщили :

Проверьте порты прослушивания с

это мощная утилита командной строки, которая предоставляет информацию о файлах, открытых процессами.

В Linux все это файл. Вы можете думать о сокете как о файле, который пишет в сеть.

Чтобы получить список всех прослушивающих TCP-портов, введите:

Используются следующие параметры:

- — Не конвертируйте номера портов в имена портов.

- — Не разрешайте имена хостов, показывайте числовые адреса.

- — Показывать только сетевые файлы с состоянием TCP LISTEN.

Большинство имен выходных столбцов говорят сами за себя:

- , , — имя, ИДП и пользователь , запустив программу , связанную с портом.

- — номер порта.

Чтобы узнать, какой процесс прослушивает определенный порт, например, порт, который вы используете:

Выходные данные показывают, что порт используется сервером MySQL:

Для получения дополнительной информации посетите страницу руководства lsof и прочитайте обо всех других мощных опциях этого инструмента.

Мы показали вам несколько команд, которые вы можете использовать для проверки того, какие порты используются в вашей системе, и как найти процесс, который прослушивает определенный порт.

Что такое порт

Порт (port) — это число в десятичной системе счисления от 0 до 65 535, которое записывается в заголовках протоколов транспортного уровня модели OSI, это те же, TCP, UDP и т.д. Применяется для идентификации программы или процесса для обмена пакетами данных в рамках одного IP-адреса. Т.е. по сути — айпи это уникальный адрес узла (устройства), а порт — это идентификатор его приложений или процессов, выходящих в сеть.

Теперь более понятным языком. Как вам известно еще из статьи про TCP/IP протокол — каждое устройство, которое подключается к сети имеет свой собственный и уникальный идентификатор — айпи адрес. Все программы и процессы, которые работают на этом устройстве используют этот уникальный IP. И как они будут идентифицировать друг друга при выходе в сеть? Таким образом, каждая программа или процесс использует свой порт, так они различают друг друга в сети.

Существует ряд стандартных портов, которые используются по умолчанию. Их зарегистрировала организация IANA (Internet Assigned Numbers Authority). Именно IANA ответственна за ресурсы интернет-протоколов. Всего было зарезервировано 1 024 значения, от 0 до 1 023. Это значительно упростило маршрутизацию в интернете, т.к. они используются приложениями по умолчанию. Вот их небольшой список:

Именно на них устанавливаются соединения по умолчанию, например, сейчас с браузера вы просматриваете этот сайт по порту 443, т.к. сайт работает по https, если бы он был просто на http, то он был бы 80 или 8080.

Как это работает

Когда вы устанавливаете соединение с каким-либо сервером, программой или другим компьютером — генерируется случайный PORT для соединения и вашей идентификации. В дальнейшем обмен пакетами данных будет происходить именно по нему.

Для примера возьмем интернет-сервер со своим уникальным IP-адресом. На нем есть: веб-сервер, почтовый сервер, FTP-сервер. Если нам потребуется соединится с этим сервером, чтобы отправить почту просто по ИП адресу, то, как он поймет, что мы хотим почту? А вот PORT нам в этом, как раз и поможет.

Так, чтобы соединиться с каким-либо сервером, нам надо знать не только его айпи, но и номер порта. И в то же время, чтобы кто-либо извне смог подключиться к нам, к приложению на нашем ПК для получения данных, он должен знать такие же данные. Благо все это происходит автоматически и нам это делать вручную не надо.

Вопрос безопасности

Так, как во многих программах бывают дыры, а используют они для связи, как раз порты, рекомендую использовать, какой-либо Firewall, во избежание потенциального взлома, например, Comodo Firewall. Необходимо в принципе контролировать их доступность и естественно работающие программы.

В заключение

Вот вы и узнали, что это такое, зачем он нужен и как используется. Как видите, все довольно легко и понятно. Хорошего вам серфинга в сети, в скором времени выйдет еще много материала на тему работы сетей.

Как открыть порт 443 на windows 7, 8.1 и 10

Я расскажу как открыть порт 443 на windows 7, но все описанное ниже, будет актуально и делаться один в один и на современных операционных системах Windows 10 и серверных редакциях. Порядок действий:

Нажмите Win+R и введите firewall.cpl, это быстрый вызов оснастки брандмауэр, полный список команд смотрите тут.

Либо же вы можете использовать классический путь, это открыть кнопку «Пуск» и перейти в панель управления Windows

Выбираем в правом верхнем углу, классический вид с крупными значками и щелкаем по значку брандмауэра.

Если вам нужно быстро протестировать 443 соединение, то я вам советую полностью отключить брандмауэр, особенно если подпирает время, для этого открываем соответствующий пункт.

Для отключения, выберите соответствующие пункты, по сути теперь будут открыты все порты Windows 7. После тестирования не забываем все включить.

А теперь правильный вариант, перейдите в дополнительные параметры фаэрвола. Вы попадете в повышенный режим безопасности, именно тут можно открыть порт 443 windows.

Переходим в «Правила для входящих подключений», если нужно чтобы к вам подключались по 443 соединению, если нужно, чтобы вы могли подключаться, при условии, что он закрыт, то выберите «Правила исходящих подключений». Щелкаем правым кликом и выбираем «Создать правило»

Тут нам интересны два пункта, первый это «Для программы», удобен тем, что вы разрешаете конкретной программе все подключения через фаэрвол, из недостатков, то что если у нее есть зависимые программы, то работать может не полностью или вообще не будет, второй вариант для порта, удобен тем, что единожды открыв нужный порт, вам не нужно думать какая для какой программы вам его разрешать. Простой пример вы используете 80 сокет, сначал он работал на Apache, потом вы его заменили на IIS, в брандмауэре ничего не пришлось менять.

Если выбрали второй вариант, то указываем протокол TCP или UDP (для большей безопасности)

Если выбрали первый пункт с программой, то вам необходимо указать до нее путь, до файла exe.

Указываем действие, в данном случае «разрешить», так как на нужно открытие порта 443.

Далее указываем на какой сетевой профиль будет оно применяться, доменный это для локальных сетей организаций, частный для домашних сетей, а публичный, для внешнего мира.

Все задаем имя для создаваемого правила и нажимаем готово.

Если вы допустили ошибку или, что-то поменялось, то вы всегда можете изменить настройки через свойства.

Что такое HTTPS и для чего он нужен

Что такое HTTPS

HTTPS (HyperText Transfer Protocol Secure) — это расширение HTTP-протокола, его используют, чтобы защитить от мошенников конфиденциальные данные, которые пользователи вводят на сайте. Сайтам с протоколом HTTPS доверяют больше, потому что пользоваться им безопаснее.

С июля 2018 года в браузере Google Chrome 68 все сайты с HTTP будут иметь пометку как ненадежные, как

написано в блоге компании. Этот браузер довольно популярен, так что стоит озаботиться переходом на HTTPS, чтобы избежать пометки.

У небезопасных сайтов появится пометка

Из-за этого сайты постепенно переходят на новый протокол, с каждым годом тенденция сохраняется .

Данные из блога Chromium на февраль 2018 года:

- 64% трафика Chrome на Android и Windows защищены протоколом безопасности. В 2017 году было 64% трафика.

- Более 78% трафика Chrome на ChromeOS и Mac защищены. В прошлом году было 75%.

- 81 из 100 лучших сайтов используют HTTPS по умолчанию, в прошлом году их было 71.

Судя по росту показателей с каждым годом, процесс перехода сайтов будет продолжаться.

Чем HTTPS отличается от HTTP

Главное отличие — HTTPS перед передачей транспортным протоколом шифрует данные, используя криптографические протоколы SSL и TLS.

Протокол SSL (Secure Sockets Layer) нужен для защиты данных, он гарантирует безопасное соединение браузера пользователя и сервера. Для него требуется установка SSL-сертификата.

А TLS (

Transport Layer Security ‒ безопасность на транспортном уровне) обеспечивает информации три уровня защиты:

1.Шифрование. Данные шифруются, чтобы злоумышленники не смогли узнать, какую информацию передают посетители, и перехватить ее.

2.Сохранность. Все намеренные или ненамеренные изменения данных фиксируются.

3.Аутентификация. Пользователи попадут именно на тот сайт, который им нужен,и будут защищены от

атаки посредника.

Зачем нужен HTTPS-протокол

Рекомендуем переход на HTTPS, потому что это даст преимущества перед HTTP:

- Мошенники не смогут получить доступ к данным, которые передаются через сайт.

- Google Chrome помечает сайты с HTTP как небезопасные, поэтому их репутация ниже.

- Пользователи больше доверяют безопасным сайтам.

- В 2018 HTTPS становится стандартом.

- В перечне факторов ранжирования есть наличие HTTPS.

Обязательно переходить на HTTPS нужно в первую очередь сайтам, на которых вводятся личные данные: платежные реквизиты, регистрационные данные и так далее. Это нужно, чтобы обезопасить данные пользователей от перехвата мошенниками.

HTTPS делает пользование сайтом безопаснее и влияет на ранжирование, к тому же все ресурсы постепенно переходят на этот протокол, а поисковики это поощряют. Значит, пора переводить и свой сайт.

Обслуживание соединения со стороны сервера

В основном сервер прослушивает входящие сообщения и обрабатывает их по мере поступления запросов. Операции сервера включают в себя:

- создание сокета для начала прослушивания 80-го (или другого) порта,

- получение запроса и анализ сообщения,

- обработку ответа,

- установку заголовка ответа,

- отправку ответа клиенту,

прерывание соединение, если возникло сообщение: Connection: close.

Естественно, это далеко не полный перечень операций. Для создания наиболее индивидуальных ответов веб-сайты и программы должны “понимать”, кто посылает запросы. За это отвечают процессы идентификации и аутентификации.

Как открыть порт Windows.

Как открыть порты на Windows 7, 8, 8.1, знают далеко не все, зато слышали о них, наверное, многие пользователи ПК . Однако для некоторых онлайн-игр или программ, требующих доступа к интернету, открытие дополнительных подключений становится необходимым. Иногда требуется открыть или проверить уже открытые порты.

Порт — это определённый числовой код, позволяющий системе обмениваться данными с хостингами из интернета. Это своего рода тропинка, помогающая необходимым данным проверить и добраться с удалённого сервера именно на ваш компьютер , точно по адресу.

Какие-то приложения не требуют открытия дополнительного подключения, так как оно заранее открыто. Но для некоторых закрытых ресурсов, игр (например, Minecraft), делать это приходится вручную.

Способы открытия

Самый простой общий способ

Самый доступный метод довольно прост. Ниже изложен алгоритм действий, которые требуется выполнить:

В «Панели управления» находим пункт «Система и безопасность», затем открываем «Брандмауэр Windows».

Открываем Брандмауэр Windows

Выбираем «Правила для входящих подключений»

- Далее необходимо создать правило, нажимаем на соответствующий значок.

- Тип правила «Для порта», жмём кнопку «Далее», ставим маркер на «Протокол TCP» и вводим номер (необходимо его точно проверить). Снова жмём «Далее».

Ставим маркер на «Протокол TCP»

Оставляем все галочки — они определяют, к каким профилям будет относиться правило.

Оставляем все галочки

После нужно будет придумать имя и, если вам это требуется, описание. Нажимаем «Готово».

Указание имени

Всё — у вас появилось новое правило, теперь компьютер сможет подключиться к нужному серверу.

Подключение для программы

Этот способ может потребоваться, если предыдущий не смог обеспечить необходимому приложению требуемую сетевую активность. То есть, попросту, нужная программа до сих пор не соединяется с интернетом.

- По предыдущему алгоритму доходим до того места, где нужно выбрать тип правила, выбираем тип правила «Для программы»

- Ставим маркер на «Путь программы», выбираем при помощи кнопки «Обзор» либо вбиваем вручную адрес программы.

- Нажимаем «Далее», ставим «Разрешить подключение».

- Затем повторяем всё то же самое, что делали при предыдущем способе.

В итоге для этой программы будет разрешено соединение с сетью.

Сам по себе может часто блокировать многие соединения, поэтому в каких-то случаях можно просто попробовать отключить его. Однако если на вашем компьютере не установлено никаких антивирусов, то пользование интернетом с отключенным брандмауэром может быть опасно для компьютера.

Чтобы отключить брандмауэр, нужно просто зайти в него, выбрать пункт «Включение и отключение брандмауэра Windows», в настройках параметров поставить маркеры на «Отключить брандмауэр Windows» и нажать «ОК».

Не всегда нужно вбивать новый номер и выбирать протокол, иногда достаточно знать, как проверить, открыт ли порт. Сделать это можно при помощи специальной