Что такое межсетевые экраны + особенности выбора

Содержание:

- Политики

- Реализация

- Разновидности сетевых экранов

- Разрешаем запуск программ через брандмауэр

- 10.8.1 Что такое межсетевой экран?

- Вдобавок к вышесказанному

- Ограничения межсетевого экрана

- Реализация межсетевых экранов

- Настройка брандмауэра Windows 7

- Назначение межсетевых экранов

- Функции брандмауэра Windows

- Требования к межсетевым экранам ФСТЭК

- Недостатки МСЭ

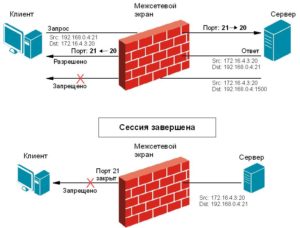

- Шлюзы сеансового уровня

- Порядок обеспечения защиты информации при взаимодействии с информационными сетями общего пользования.

- Другие файрволы для Windows 10

- Настройка брандмауэра

- Отключение брандмауэра Windows через командную строку

- Назначение межсетевых экранов

- Отключение межсетевого экрана Windows.

- Настройка брандмауэра в режиме повышенной безопасности

Политики

Один из наиболее часто используемых терминов в случае сетевой безопасности и, в частности, распределенного межсетевого экрана — это политика

Важно знать о политике. «Политика безопасности» определяет правила безопасности системы

Без определенной политики безопасности невозможно узнать, какой доступ разрешен или заблокирован. Простой пример брандмауэра:

- Разрешить все подключения к веб-серверу .

- Запретить любой другой доступ.

Распределение политики может быть различным и зависит от реализации. Его можно либо прямо подтолкнуть к конечным системам, либо при необходимости вытащить.

Техника тяги

Хосты при загрузке отправляют эхо-запросы к центральному серверу управления, чтобы проверить, включен ли и активен ли центральный сервер управления. Он регистрируется на центральном сервере управления и запрашивает свои политики, которые он должен реализовать. Центральный сервер управления предоставляет хосту свои политики безопасности. Например, сервер лицензий или сервер допуска может быть запрошен, следует ли разрешить определенный обмен данными. Обычный брандмауэр может сделать то же самое, но ему не хватает важных знаний о контексте запроса. Конечные системы могут знать такие вещи, как задействованные файлы и их уровни безопасности. Такую информацию можно передать по сетевому протоколу, но только за счет усложнения.

Техника толчка

Метод проталкивания используется, когда политики обновляются на стороне централизованного управления администратором сети, и узлы должны быть обновлены немедленно. Эта технология push гарантирует, что хосты всегда будут иметь обновленные политики в любое время. Язык политики определяет, какие входящие и исходящие соединения на любом компоненте домена сетевой политики разрешены, и может влиять на решения политики на любом уровне сети, включая отклонение или передачу определенных пакетов или применение политик на уровне приложений .

Реализация

Существует два варианта исполнения межсетевых экранов — программный и программно-аппаратный. В свою очередь программно-аппаратный вариант имеет две разновидности — в виде отдельного модуля в коммутаторе или маршрутизаторе и в виде специализированного устройства.

В настоящее время чаще используется программное решение, которое на первый взгляд выглядит более привлекательным. Это вызвано тем, что для его применения достаточно, казалось бы, всего лишь приобрести программное обеспечение межсетевого экрана и установить на любой имеющийся в организации компьютер. Однако, как показывает практика, в организации далеко не всегда находится свободный компьютер, да ещё и удовлетворяющий достаточно высоким требованиям по системным ресурсам. После того, как компьютер всё-таки найден (чаще всего — куплен), следует процесс установки и настройки операционной системы, а также, непосредственно, программного обеспечения межсетевого экрана. Нетрудно заметить, что использование обычного персонального компьютера далеко не так просто, как может показаться. Именно поэтому всё большее распространение стали получать специализированные программно-аппаратные комплексы, называемые security appliance, на основе, как правило, FreeBSD или Linux, «урезанные» для выполнения только необходимых функций. Достоинствами данных решений являются:

- Простота внедрения: данные устройства имеют предустановленную и настроенную операционную систему и требуют минимум настроек после внедрения в сеть.

- Простота управления: данными устройствами можно управлять откуда угодно по стандартным протоколам, таким как SNMP или Telnet, либо посредством защищённых протоколов, таких как SSH или SSL.

- Производительность: данные устройства работают более эффективно, так как из их операционной системы исключены все неиспользуемые сервисы.

- Отказоустойчивость и высокая доступность: данные устройства созданы выполнять конкретные задачи с высокой доступностью.

Разновидности сетевых экранов

Сетевые экраны подразделяются на различные типы в зависимости от следующих характеристик:

- обеспечивает ли экран соединение между одним узлом и сетью или между двумя или более различными сетями;

- происходит ли контроль потока данных на сетевом уровне или более высоких уровнях модели OSI;

- отслеживаются ли состояния активных соединений или нет.

В зависимости от охвата контролируемых потоков данных сетевые экраны делятся на:

- традиционный сетевой (или межсетевой) экран — программа (или неотъемлемая часть операционной системы) на шлюзе (сервере передающем трафик между сетями) или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями.

- персональный сетевой экран — программа, установленная на пользовательском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера.

Вырожденный случай — использование традиционного сетевого экрана сервером, для ограничения доступа к собственным ресурсам.

В зависимости от уровня, на котором происходит контроль доступа, существует разделение на сетевые экраны, работающие на:

- сетевом уровне, когда фильтрация происходит на основе адресов отправителя и получателя пакетов, номеров портов транспортного уровня модели OSI и статических правил, заданных администратором;

- сеансовом уровне (также известные как stateful) — отслеживающие сеансы между приложениями, не пропускающие пакеты нарушающих спецификации TCP/IP, часто используемых в злонамеренных операциях — сканировании ресурсов, взломах через неправильные реализации TCP/IP, обрыв/замедление соединений, инъекция данных.

- уровне приложений, фильтрация на основании анализа данных приложения, передаваемых внутри пакета. Такие типы экранов позволяют блокировать передачу нежелательной и потенциально опасной информации, на основании политик и настроек.

Некоторые решения, относимые к сетевым экранам уровня приложения, представляют собой прокси-серверы с некоторыми возможностями сетевого экрана, реализуя прозрачные прокси-серверы, со специализацией по протоколам. Возможности прокси-сервера и многопротокольная специализация делают фильтрацию значительно более гибкой, чем на классических сетевых экранах, но такие приложения имеют все недостатки прокси-серверов (например, анонимизация трафика).

В зависимости от отслеживания активных соединений сетевые экраны бывают:

- stateless (простая фильтрация), которые не отслеживают текущие соединения (например, TCP), а фильтруют поток данных исключительно на основе статических правил;

- stateful, stateful packet inspection (SPI) (фильтрация с учётом контекста), с отслеживанием текущих соединений и пропуском только таких пакетов, которые удовлетворяют логике и алгоритмам работы соответствующих протоколов и приложений. Такие типы сетевых экранов позволяют эффективнее бороться с различными видами DoS-атак и уязвимостями некоторых сетевых протоколов. Кроме того, они обеспечивают функционирование таких протоколов, как H.323, SIP, FTP и т. п., которые используют сложные схемы передачи данных между адресатами, плохо поддающиеся описанию статическими правилами, и, зачастую, несовместимых со стандартными, stateless сетевыми экранами.

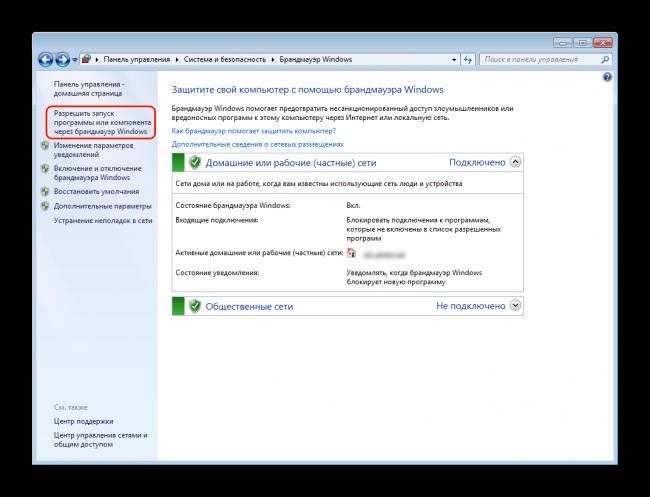

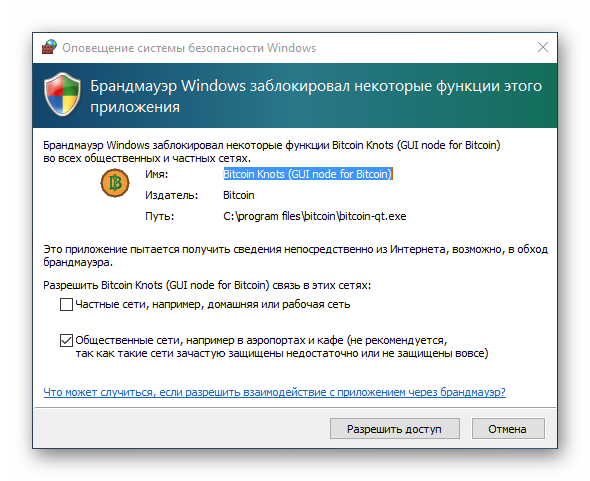

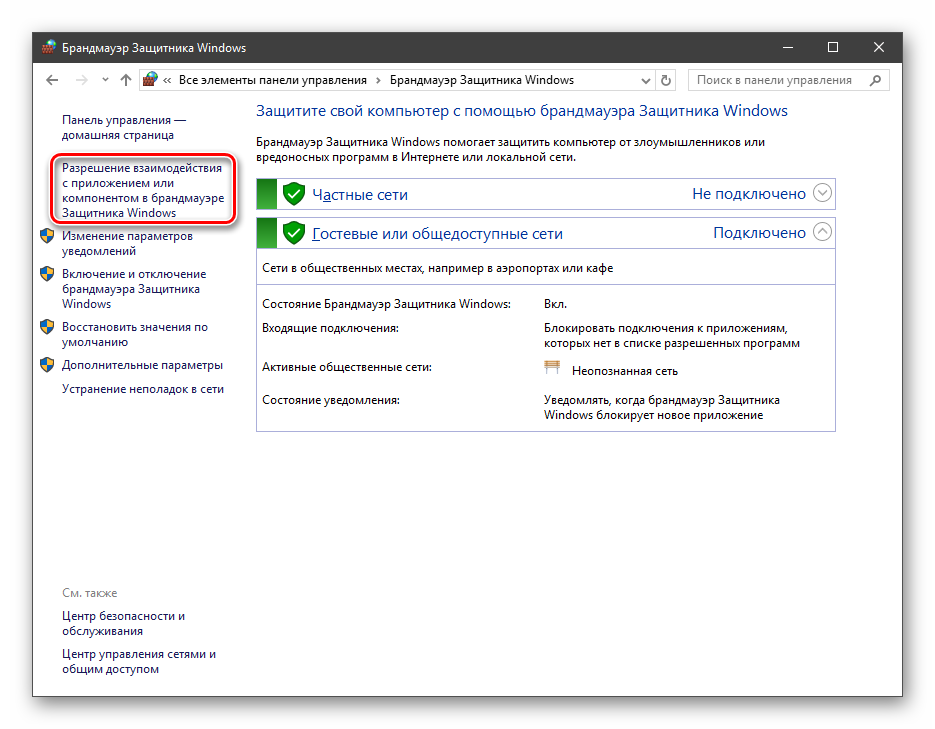

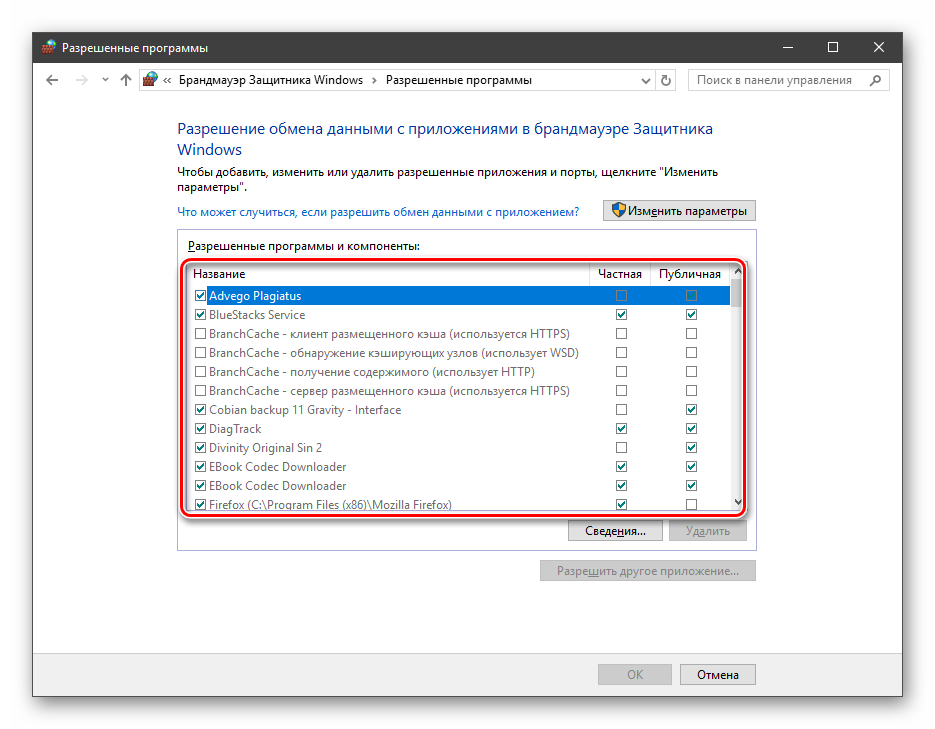

Разрешаем запуск программ через брандмауэр

Работа межсетевого экрана не всегда корректна, и он может заблокировать вполне безобидную программу, требующую доступ к Сети. Такое часто случается при установке и первом запуске клиента онлайн-игры или загрузчика. В настройках можно самостоятельно добавить программу в исключения брандмауэра, но только если вы уверены в ее источнике.

Делается это следующим образом:

- Переходим в меню исключения брандмауэра по пути, описанному выше, и кликаем по отмеченной ссылке.

- В открывшемся окне разрешаем (или запрещаем) программе работать в той или иной сети, отмечая галочками нужный пункт. Подтверждаем свои действия кнопкой «ОК».

- Если вы не нашли нужный продукт в этом списке, то кликайте по кнопке внизу «Разрешить другую программу». Для добавления в исключения вам будут доступны все установленные программы и утилиты.

Но если и тут не оказалось искомого exe-файла ‒ укажите путь к нему через «Обзор».

- Используя меню «Типы сетевых размещений», вы сразу можете указать, для какой сети применяется исключение.

После подтверждения этих изменений перезагружать компьютер необязательно.

10.8.1 Что такое межсетевой экран?

Есть два четко различающихся типа межсетевых экранов, повседневно

используемых в современном интернет. Первый тип правильнее называть

маршрутизатор с фильтрацией пакетов. Этот тип

межсетевого экрана работает на машине, подключенной к нескольким сетям

и применяет к каждому пакету набор правил, определяющий переправлять

ли этот пакет или блокировать. Второй тип, известный как

прокси сервер, реализован в виде даемонов,

выполняющих аутентификацию и пересылку пакетов, возможно на

машине с несколькими сетевыми подключениями, где пересылка

пакетов в ядре отключена.

Иногда эти два типа межсетевых экранов используются вместе, так

что только определенной машине (известной как защитный

хост (bastion host)) позволено отправлять пакеты через

фильтрующий маршрутизатор во внутреннюю сеть. Прокси сервисы работают

на защитном хосте, что обычно более безопасно, чем обычные механизмы

аутентификации.

FreeBSD поставляется с встроенным в ядро фильтром пакетом

(известным как IPFW), ему будет посвящена оставшаяся часть раздела.

Прокси серверы могут быть собраны на FreeBSD из программного

обеспечения сторонних разработчиков, но их слишком много и невозможно

описать их в этом разделе.

10.8.1.1 Маршрутизаторы с фильтрацией пакетов

Маршрутизатор это машина, пересылающая пакеты между двумя или

несколькими сетями. Маршрутизатор с фильтрацией пакетов

запрограммирован на сравнение каждого пакета со списком правил

перед тем как решить, пересылать его или нет. Большинство

современного программного обеспечения маршрутизации имеет

возможности фильтрации, и по умолчанию пересылаются все пакеты.

Для включения фильтров, вам потребуется определить набор

правил.

Для определения того, должен ли быть пропущен пакет, межсетевой

экран ищет в наборе правило, совпадающее с содержимым заголовков

пакета. Как только совпадение найдено, выполняется действие,

присвоенное данному правилу. Действие может заключаться в

отбрасывании пакета, пересылке пакета, или даже в отправлении

ICMP сообщения в адрес источника. Учитывается только первое

совпадение, поскольку правила просматриваются в определенном

порядке. Следовательно, список правил можно назвать

«цепочкой правил».

Критерий отбора пакетов зависит от используемого программного

обеспечения, но обычно вы можете определять правила, зависящие от

IP адреса источника пакета, IP адреса назначения, номера порта

источника пакета, номера порта назначения (для протоколов,

поддерживающих порты), или даже от типа пакета (UDP, TCP, ICMP,

и т.д.).

Вдобавок к вышесказанному

Из нашей статьи вы узнали, что такое брандмауэр Виндоус, почему он так важен для безопасности системы, где он находится и как настраивается. По традиции мы дадим вам полезный совет: не отключайте сетевой экран Windows без острой необходимости, так как он является первой и последней «линией обороны» на пути червей, троянов и прочей шпионской заразы, попадающей к нам из интернета. Даже при заражении компьютера вредоносная программа в большинстве случаев будет блокирована и не сможет осуществлять передачу данных.

- https://serverspace.by/support/help/firewall-nastrojka-servera/

- https://www.pc-school.ru/kak-vklyuchit-i-nastroit-brandmauer-v-windows/

- https://pcfaq.info/soft/brandmaujera-windows.html

Ограничения межсетевого экрана

Если межсетевой экран не может интерпретировать данные, их фильтрация просто не проводится. В таком случае пользователь сам задаёт действия с данными, которые остались неопознанными. Для этого используют файлы конфигурации. К таким пакетам относят трафик из следующих протоколов:

- TLS — средство для решения множества проблем;

- SSH;

- IPsEC;

- SRTP. Общий у них только принцип работы, конкретные параметры отличаются.

Для скрытия содержимого чаще всего используют различные методы криптографии. Данные прикладного уровня шифруются специальными протоколами:

- сертифицированный Open PGP;

- S/MIME. У каждого решения своё назначение.

Обратите внимание! Фильтрация туннелирования трафика тоже часто становится невозможной, особенно если сам межсетевой экран не смог разобраться с ключевыми механизмами. Но сейчас разрабатываются UTM-системы, исправляющие существующие недостатки

Реализация межсетевых экранов

Межсетевые экраны бывают программными либо программно-аппаратными. Программные выполняются в двух основных вариантах:

- специальное устройство;

- отдельный модуль в маршрутизаторе или коммутаторе.

Программным межсетевым экранам предпочтение отдают чаще всего. Для их эксплуатации достаточно установить специальное программное обеспечение, что редко вызывает трудности у тех, кому интересен телекоммуникационный обмен данными.

Программно-аппаратные комплексы специального назначения — выбор крупных предприятий. Они получили название и обозначение Security Appliance.

Обратите внимание! Работа чаще всего ведётся на основе FreeBSD или Linux. Эти системы решают определённые задачи, с чем связаны некоторые ограничения

У подобных систем имеются следующие преимущества:

- отказоустойчивость. Вероятность сбоя практически исключается, система продолжает работать эффективно, что является важным критерием для многих в бизнесе;

- высокие показатели производительности. Операционная система во время работы выполняет одну-единственную функцию. Любые посторонние сервисы исключаются. Сертифицировать подобные решения удалось уже давно;

- простое управление. Настроить без труда можно любой параметр. Для контроля разрешается использовать любой протокол, соответствующий действующим стандартам. Допускаются и защищённые варианты. Маршрутизатор такого разнообразия не предполагает.

Настройка брандмауэра Windows 7

Если вы используете брандмауэр Windows и имеете проблемы с подключением в Firefox:

- На левой стороне панели брандмауэра Windows нажмите Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows. Появится панель Разрешенные программы.

Найдите Mozilla Firefox в списке программ. Если он есть, щёлкните по нему для его выбора. Если нет, то пропустите следующий шаг.

Выбрав Mozilla Firefox (или firefox.exe), щёлкните по кнопке Удалить . Подтвердите, что вы хотите удалить запись.

Щёлкните по кнопке Разрешить другое приложение. . Появится окно Добавление программы.

В окне Добавление программы нажмите кнопку Обзор. .

Перейдите в каталог программы Firefox (т.е. C:Program FilesMozilla Firefox ) и дважды щёлкните на firefox.exe.

Нажмите кнопку Добавить .

Нажмите кнопку OK для закрытия панели Разрешенные Программы.

Назначение межсетевых экранов

Межсетевые экраны ( МСЭ ) или файрволы — это аппаратные и программные меры для предотвращения негативных воздействий извне. Файрвол работает как фильтр: из всего потока трафика просеивается только разрешенный. Это первая линия защитных укреплений между внутренними сетями и внешними, такими как интернет. Технология применяется уже на протяжении 25 лет.

Необходимость в межсетевых экранах возникла, когда стало понятно, что принцип полной связности сетей больше не работает. Компьютеры начали появляться не только в университетах и лабораториях. С распространением ПК и интернета возникла необходимость отделять внутренние сети от небезопасных внешних, чтобы уберечься от злоумышленников и защитить компьютер от взлома.

Для защиты корпоративной сети устанавливают аппаратный межсетевой экран — это может быть отдельное устройство или часть маршрутизатора. Однако такая практика применяется не всегда. Альтернативный способ — установить на компьютер, который нуждается в защите, программный межсетевой экран. В качестве примера можно привести файрвол , встроенный в Windows.

Имеет смысл использовать программный межсетевой экран на корпоративном ноутбуке, которым вы пользуетесь в защищенной сети компании. За стенами организации вы попадаете в незащищенную среду — установленный файрвол обезопасит вас в командировках, при работе в кафе и ресторанах.

Функции брандмауэра Windows

В отличие от обычных браузерных или самостоятельных фаерволов, препятствующих проникновению вирусов извне в систему, брандмауэр работает в обе стороны. Он запрещает установленным на ПК программам обращаться к Сети без полученного на то разрешения от администратора или при отсутствии сертификатов безопасности. Проще говоря, если программа подозрительна и требует неоправданно больших полномочий ‒ она будет блокирована.

Данный защитный инструмент включен во все современные версии Windows, начиная с XP Service Pack 2. Помимо программ, брандмауэр проверяет запущенные службы и останавливает их при обнаружении опасной активности. Отдельным плюсом является то, что опытный пользователь может самостоятельно устанавливать правила проверки для определенного перечня IP-адресов, портов, сетевых профилей.

Несмотря на все преимущества, брандмауэр не заменяет антивирусное ПО, а лишь «купирует» деятельность вредоносного софта, поэтому не стоит целиком полагаться на него.

Требования к межсетевым экранам ФСТЭК

Основных требований со стороны ФСТЭК по отношению к межсетевым экранам не так уж и много.

Их список выглядит следующим образом:

- выдача предупреждающих сообщений пользователям, благодаря чему облегчается блокировка доступа к нежелательному контенту. Роутер при этом не имеет значения;

- переход в режим аварийной поддержки;

- ведение таблиц состояний каждого соединения с указанием статуса. Называться они могут по-разному;

- создание, назначение различных профилей с разными настройками;

- дополнительная поддержка для администраторов. Идентификация, аутентификация тоже относятся к необходимым действиям. Таким образом, разблокировать доступ легко;

- регистрация, учёт по выполнению различных проверок. Обязательна функция по чтению таких записей. То же касается поиска, фильтрации информации по записям;

- разрешение либо запрет на информационные потоки по результатам проверок;

- проверка каждого пакета по таблице состояний. Настраивать работу должен тот, кому оборудование принадлежит;

- фильтрация пакетов с использованием различных показателей;

- фильтрация любого сетевого трафика. Проверять нужно по заранее заданным параметрам.

Требований не так много, но и они нуждаются в доработке.

Обратите внимание! Многие вещи ещё не настроены таким образом, чтобы администратору было максимально удобно работать. Межсетевые экраны созданы для дополнительной защиты от злоумышленников

Главное — серьёзно отнестись к настройкам программного обеспечения. Любая ошибка при указании параметров может привести к серьёзному ущербу. Из-за этого сеть теряет работоспособность, передача трафика останавливается, особенно когда он нужен

Межсетевые экраны созданы для дополнительной защиты от злоумышленников. Главное — серьёзно отнестись к настройкам программного обеспечения. Любая ошибка при указании параметров может привести к серьёзному ущербу. Из-за этого сеть теряет работоспособность, передача трафика останавливается, особенно когда он нужен.

Недостатки МСЭ

Межсетевые экраны обороняют сеть от злоумышленников. Однако необходимо серьезно отнестись к их настройке. Будьте внимательны: ошибившись при настройке параметров доступа, вы нанесете вред и файрвол будет останавливать нужный и ненужный трафик, а сеть станет неработоспособной.

Применение межсетевого экрана может стать причиной падения производительности сети. Помните, что они перехватывают весь входящий трафик для проверки. При крупных размерах сети чрезмерное стремление обеспечить безопасность и введение большего числа правил приведет к тому, что сеть станет работать медленно.

Зачастую одного файрвола недостаточно, чтобы полностью обезопасить сеть от внешних угроз. Поэтому его применяют вместе с другими программами, такими как антивирус.

http://dic.academic.ru/dic.nsf/ruwiki/39168

http://meliorit.ru/blog/kak-rabotayet-mezhsetevoy-ekran/

Шлюзы сеансового уровня

Использование сетевого экрана позволяет исключить прямое взаимодействие внешних серверов с узлом – в данном случае он играет роль посредника, называемого прокси. Он проверяет каждый входящий пакет, не пропуская те, что не принадлежат установленному ранее соединению. Те пакеты, которые выдают себя за пакеты уже завершённого соединения, отбрасываются.

Шлюз сеансового уровня – единственное связующее звено между внешней и внутренней сетями. Таким образом, определить топологию сети, которую защищает шлюз сеансового уровня, становится затруднительно, что значительно повышает её защищённость от DoS-атак.

Тем не менее, даже у этого решения есть значительный минус: ввиду отсутствия возможности проверки содержания поля данных хакер относительно легко может передать в защищаемую сеть трояны.

Порядок обеспечения защиты информации при взаимодействии с информационными сетями общего пользования.

Подключение ЛВС предприятия (учреждения) к Сети должно осуществляться через средства разграничения доступа в виде межсетевого

экрана (МЭ). Не допускается подключение ЛВС к Сети в обход МЭ. МЭ должны

быть сертифицированы по требованиям безопасности информации.

Доступ к МЭ, к средствам его конфигурирования должен осуществляться только выделенным администратором с консоли.

Абонентский пункт (АП) с помощью МЭ должен обеспечивать создание сеансов

связи абонентов с внешними серверами Сети и получать с этих серверов только

ответы на запросы абонентов. Настройка МЭ должна обеспечивать отказ в

обслуживании любых внешних запросов, которые могут направляться на АП.

Коммуникационное оборудование (маршрутизаторы, коммутаторы, концентраторы и

пр.) и все соединения с локальными периферийными устройствами ЛВС должны

располагаться в пределах контролируемой зоны. При

конфигурировании коммуникационного оборудования) и прокладке кабельной

системы ЛВС рекомендуется учитывать разделение трафика по отдельным сетевым

фрагментам на производственной основе и видам деятельности предприятия.

При подключении ЛВС к АС с другим классом защищенности необходимо

использовать межсетевой экран в соответствии с НПА.

Если каналы связи выходят за пределы контролируемой зоны, необходимо

использование

защищенных каналов связи либо сертифицированных криптографических

средств защиты.

Другие файрволы для Windows 10

Альтернативных вариантов для вашего компьютера и данных множество. Из них выделяются несколько самых лучших. Эти программы имеют внушительный стаж, к тому же они пользуются популярностью во всех «компьютерных» кругах. Если вы хотите на сто процентов обезопасить себя, воспользуйтесь такими антивирусами, как:

- Kaspersky;

- Avast;

- Norton;

- Eset Nod32;

- или, в конце концов, McAffee.

Фотогалерея: варианты антивирусных программ для Windows 10

Avast antivirus — относительно недорогая антивирусная программаEset nod32 antivirus считается одним из самых «умных» и «интеллектуальных» решений безопасностиKaspersky antivirus — один из лидеров на российском рынке антивирусных программMcAffee antivirus — продукт, вызывающий споры на протяжении всего его существования, но с базовой защитой он также справитсяNorton antivirus -простой и удобный антивирус для домашнего компьютера

Эти фирмы всегда на слуху. Они отвечают не только за контроль данных, но и за оперативную и эффективную борьбу с программами-вирусами, которые вы можете подхватить в интернете. В том случае, если же вы всё-таки скачали вредоносную программу, с вероятностью 99% один из этих антивирусов сможет обезвредить её. Самым дорогим по стоимости программным обеспечением из перечисленных выше будет являться антивирус Касперского, но его цена обусловлена проверенным качеством. Как правило, стоимость антивирусных приложений напрямую зависит от широты их функциональности и эффективности.

Если же на такие мелочи, как антивирусы, не тратить деньги, всегда можно воспользоваться свободно распространяемыми (то есть бесплатными) программными продуктами. Например, 360 total security. Эта программа поможет обезопасить себя от различных угроз, таких, как фишинг (кража данных), кейлоггинг (вирусы, передающие данные всех введённых логинов и паролей злоумышленникам) и от различного рода червей. К тому же, этот софт показывает незащищенное соединение в интернете и даёт советы, стоит ли доверять определённому сайту или нет. Бесплатных антивирусов много, среди них 360 total security считается одним из лучших по оценкам пользователей ПК. Впрочем, попробуйте сами!

Брандмауэр Windows лучше всегда держать включённым во избежание проникновения на компьютер вредоносных программ. Если же вы всё-таки его отключаете, удостоверьтесь, что никаких угроз для безопасности на данный момент не существует, и только потом действуйте!

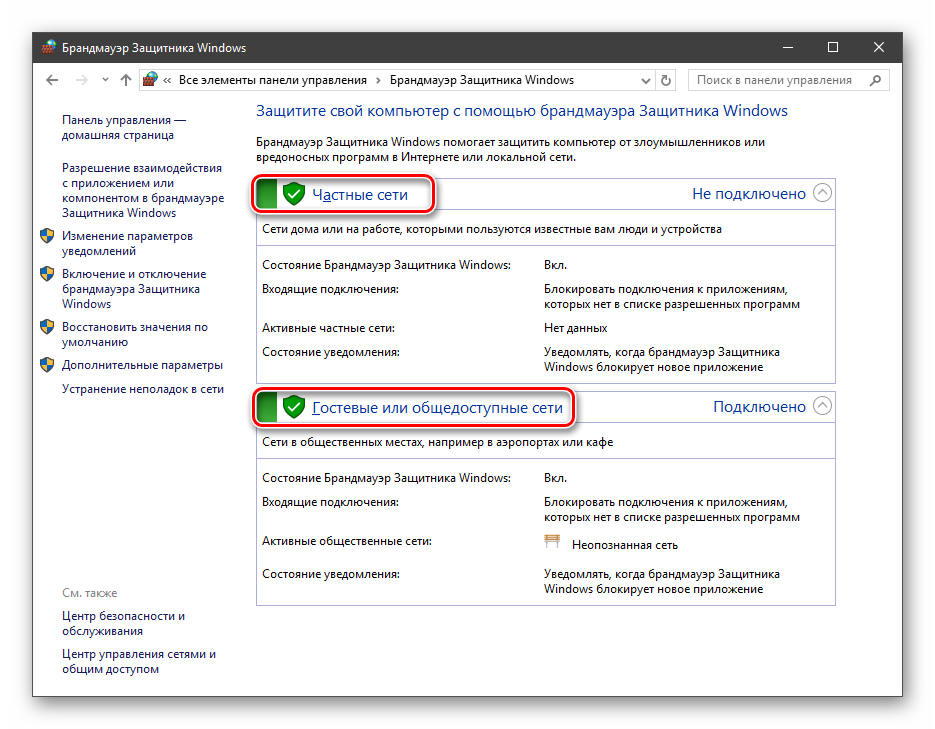

Настройка брандмауэра

Многие пользователи пренебрежительно относятся к встроенному файерволу, считая его неэффективным. Вместе с тем, данный инструмент позволяет значительно повысить уровень безопасности ПК с помощью простых инструментов. В отличие от сторонних (особенно бесплатных) программ, брандмауэр довольно легок в управлении, имеет дружественный интерфейс и понятные настройки. Добраться до раздела опций можно из классической «Панели управления» Windows.

-

Вызываем меню «Выполнить» комбинацией клавиш Windows+R и вводим команду

Жмем «ОК».

- Переключаемся на режим просмотра «Мелкие значки» и находим апплет «Брандмауэр защитника Windows».

Типы сетей

Различают два типа сетей: частные и общественные. Первыми считаются доверенные подключения к устройствам, например, дома или в офисе, когда все узлы известны и безопасны. Вторыми – соединения с внешними источниками через проводные или беспроводные адаптеры. По умолчанию общественные сети считаются небезопасными, и к ним применяются более строгие правила.

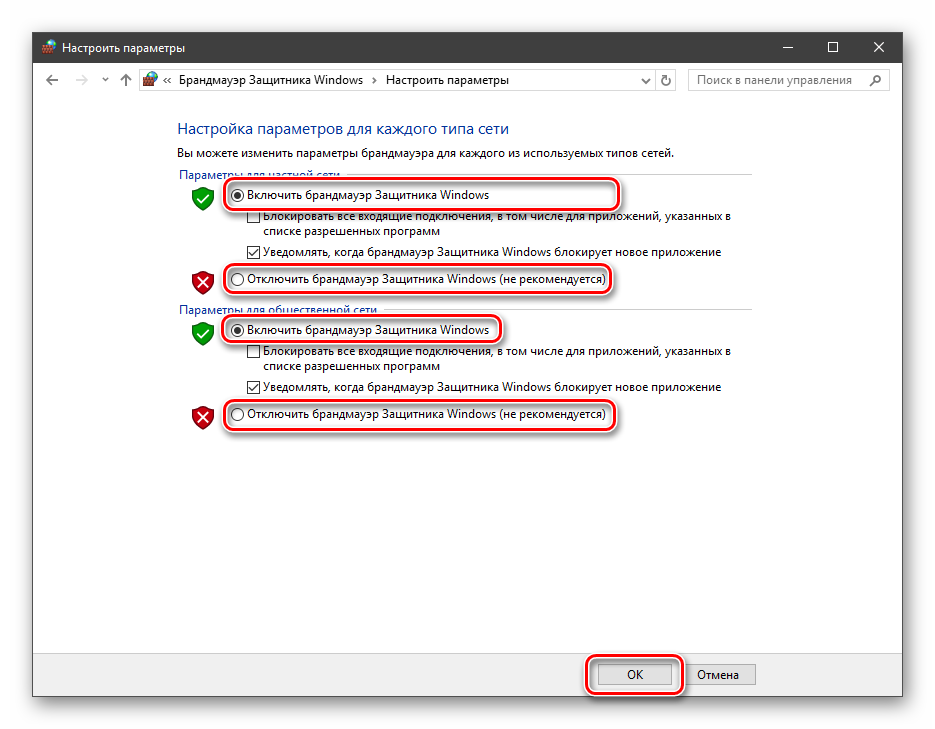

Включение и отключение, блокировка, уведомления

Активировать брандмауэр или отключить его можно, перейдя по соответствующей ссылке в разделе настроек:

Здесь достаточно поставить переключатель в нужное положение и нажать ОК.

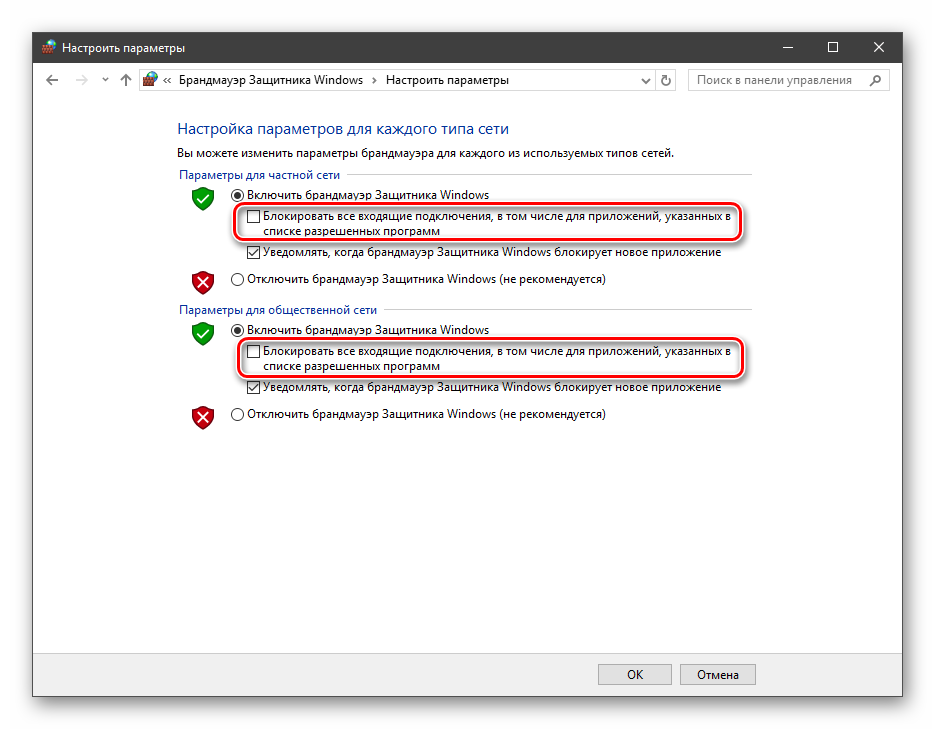

Блокировка подразумевает запрет всех входящих подключений, то есть любые приложения, в том числе и браузер, не смогут загружать данные из сети.

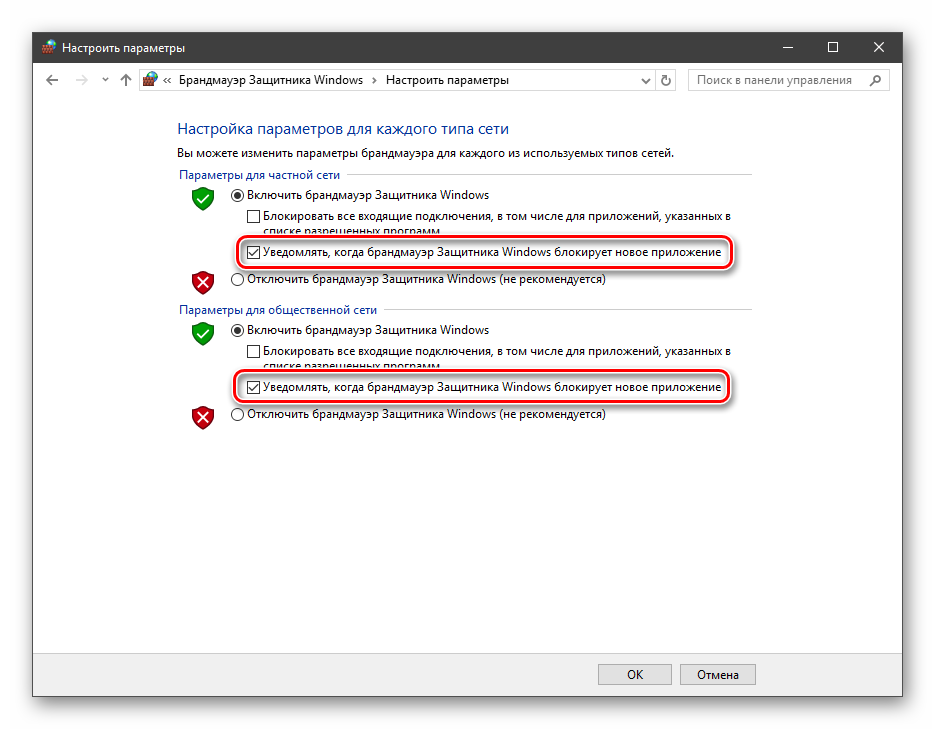

Уведомления представляют собой особые окна, возникающие при попытках подозрительных программ выйти в интернет или локальную сеть.

Функция отключается снятием флажков в указанных чекбоксах.

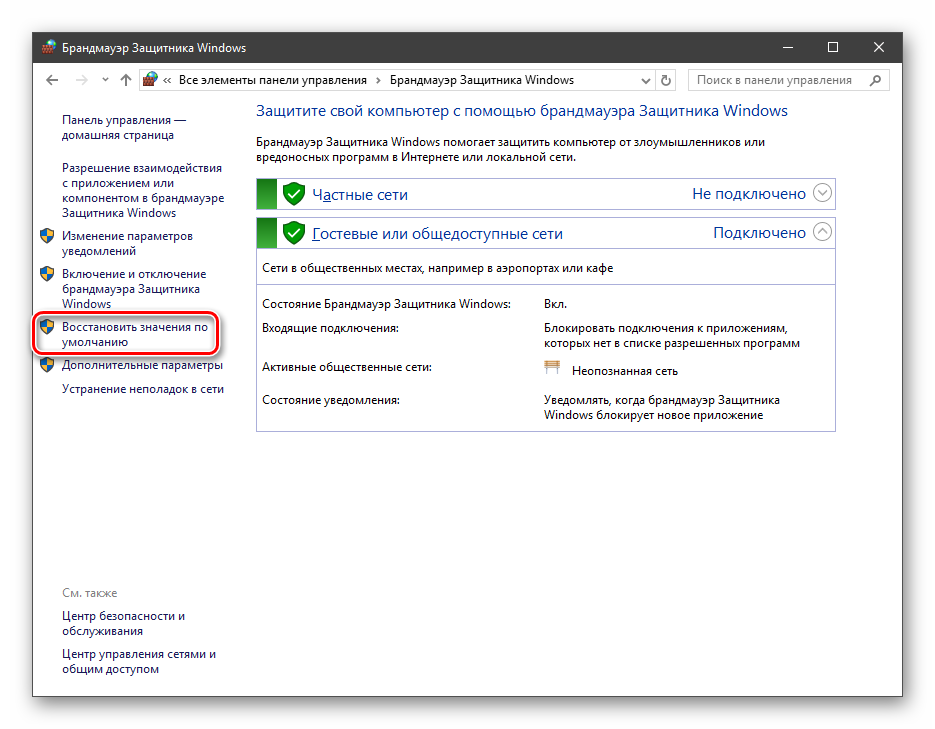

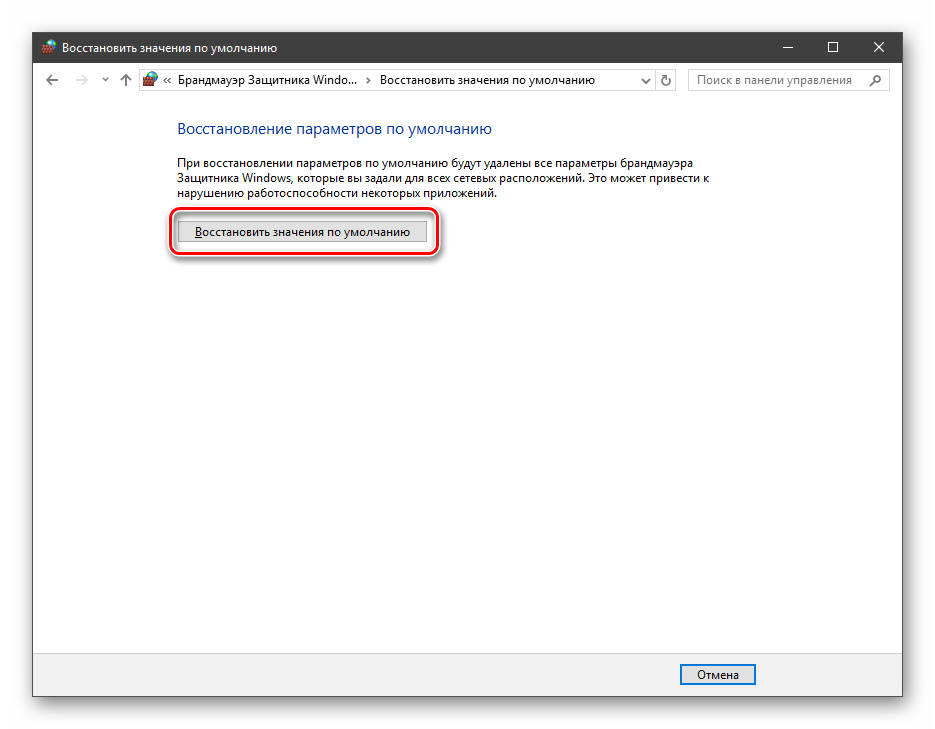

Сброс настроек

Данная процедура удаляет все пользовательские правила и приводит параметры к значениям по умолчанию.

Сброс обычно производится при сбоях в работе брандмауэра в силу различных причин, а также после неудачных экспериментов с настройками безопасности. Следует понимать, что и «правильные» опции также будут сброшены, что может привести к неработоспособности приложений, требующих подключения к сети.

Взаимодействие с программами

Данная функция позволяет разрешить определенным программам подключение к сети для обмена данными.

Этот список еще называют «исключениями». Как с ним работать, поговорим в практической части статьи.

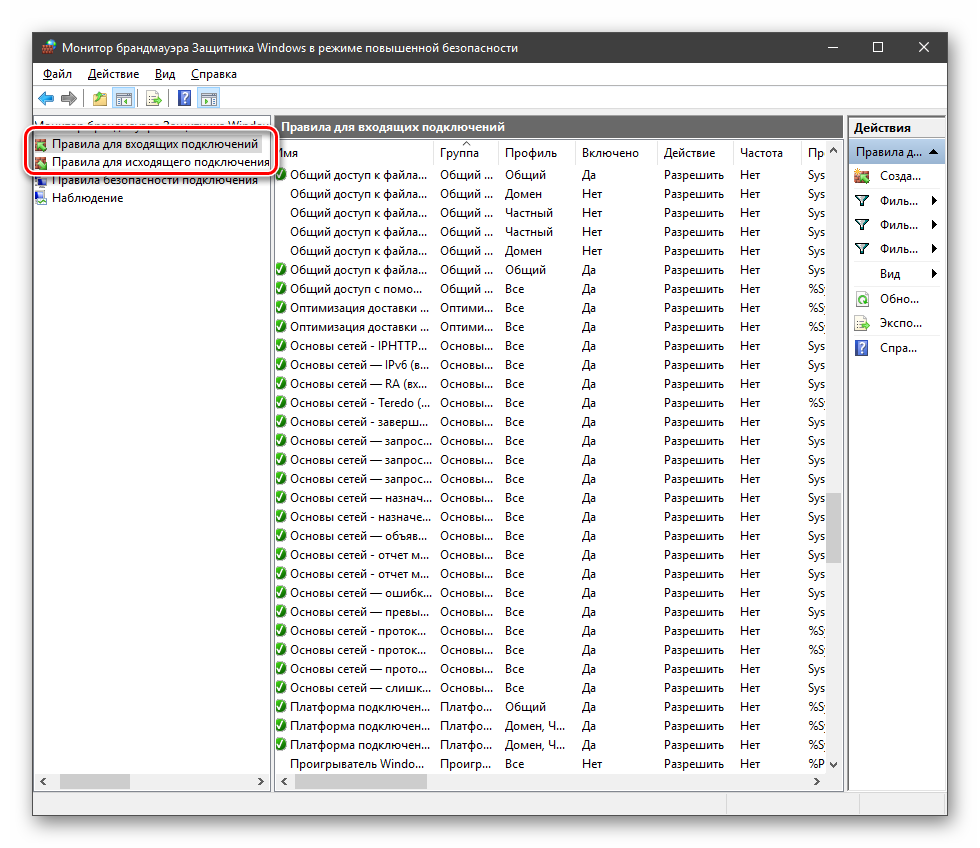

Правила

Правила – это основной инструмент брандмауэра для обеспечения безопасности. С их помощью можно запрещать или разрешать сетевые подключения. Эти опции располагаются в разделе дополнительных параметров.

Входящие правила содержат условия для получения данных извне, то есть загрузки информации из сети (download). Позиции можно создавать для любых программ, компонентов системы и портов. Настройка исходящих правил подразумевает запрет или разрешение отправки запросов на сервера и контроль процесса «отдачи» (upload).

Правила безопасности позволяют производить подключения с использованием IPSec – набора специальных протоколов, согласно которым проводится аутентификация, получение и проверка целостности полученных данных и их шифрование, а также защищенная передача ключей через глобальную сеть.

В ветке «Наблюдение», в разделе сопоставления, можно просматривать информацию о тех подключениях, для которых настроены правила безопасности.

Профили

Профили представляют собой набор параметров для разных типов подключений. Существуют три их типа: «Общий», «Частный» и «Профиль домена». Мы их расположили в порядке убывания «строгости», то есть уровня защиты.

При обычной работе эти наборы активируются автоматически при соединении с определенным типом сети (выбирается при создании нового подключения или подсоединении адаптера – сетевой карты).

Отключение брандмауэра Windows через командную строку

Этот способ, того как отключить брандмауэр Windows 10 возможно кому-то покажется более быстрым. Все что для этого нужно, это запустить командную строку и ввести соответствующую команду. Запуск командной строки можно произвести при помощи встроенной поисковой системы. Просто кликаем по значку в виде лупы рядом с кнопкой «Пуск» и в строке поиска вводим название утилиты «cmd», после чего запускаем ее от имени администратора.

Обратите внимание: отключение брандмауэра Windows через командную строку невозможно без прав администратора. Как их получить подробно описано в этой статье

Далее для деактивации брандмауэра Виндовс 10 введите команду «netsh advfirewall set allprofiles state off» и нажмите «Enter».

При успешном завершении операции система, как и прежде, выдаст соответствующее сообщение в области уведомлений.

Этим же способом можно вновь активировать брандмауэр. Для этого нужно всего лишь изменить концовку команды деактивации, где вместо слова «off» применить слово «on».

Деактивация службы брандмауэра Windows 10

В принципе, полностью отключить брандмауэр позволяют два выше упомянутых метода. Но если по каким-либо причинам необходимо принудительно отключить и активные службы данной системы защиты, то для этого можно воспользоваться тремя способами.

Воспользуемся все тем же командным интерпретатором «Выполнить» и командой запуска раздела конфигурации системы «msconfig».

Далее находим службу брандмауэра и отключаем ее.

Для того чтобы выполненные действия вступили в силу необходимо перезагрузить компьютер.

Так же открываем командный интерпретатор «Выполнить» и вводим команду «services.msc».

В открывшемся списке активных служб находим ту, что принадлежит брандмауэру и отключаем ее.

Ну и третий способ того, как отключить службу брандмауэра Windows 10 это зайти в раздел «Управление компьютером». Для этого правой клавишей мыши нажмите на ярлыке «Мой компьютер» и в появившемся контекстном меню выберите пункт «Управление».

Далее, в центральной колонке дважды кликаем по пункту «Службы и приложения».

После выбираем пункт «Службы».

Как и во втором способе находим интересующую нас службу и отключаем ее.

Добавление программ в исключения брандмауэра Windows 10

Итак, с процессом того, как отключить брандмауэр Windows 10 мы разобрались. Теперь давайте рассмотрим, как подружить некоторые программы с встроенной системой защиты. Для этого снова открываем панель управления, переходим в подраздел «Брандмауэр Windows» и слева выбираем инструмент, разрешающий взаимодействие с компонентами и приложениями в брандмауэре Windows.

Далее последовательно нажимаем кнопки «Изменить параметры» и «Разрешить другое приложение».

Далее указываем путь к исполнительному файлу блокируемой программы и нажимаем кнопку «Добавить».

Вот, пожалуй, и все, что хотелось сказать на счет работы с брандмауэром Windows 10 в рамках данной статьи.

Операционная система Windows гарантирует сохранность данных при определённых условиях. Основное из них — это использование стандартных средств по защите ПК: утилиты «Защитник Windows» и встроенный файервол «Брандмауэр защитника». Вторая утилита особенно важна, так как защищает ПК от разных сетевых угроз.

Назначение межсетевых экранов

Сетевой экран используется для защиты отдельных сегментов сети или хостов от возможного несанкционированного проникновения через уязвимости программного обеспечения, установленного на ПК, или протоколов сети. Работа межсетевого крана заключается в сравнении характеристик проходящего сквозь него трафика с шаблонами уже известного вредоносного кода.

Наиболее часто сетевой экран инсталлируется на границе периметра локальной сети, где он выполняет защиту внутренних узлов. Тем не менее, атаки могут инициироваться изнутри, поэтому при атаке на сервер той же сети, межсетевой экран не воспримет это как угрозу. Это стало причиной, по которой брандмауэры стали устанавливать не только на границе сети, но и между её сегментами, что значительно повышает степень безопасности сети.

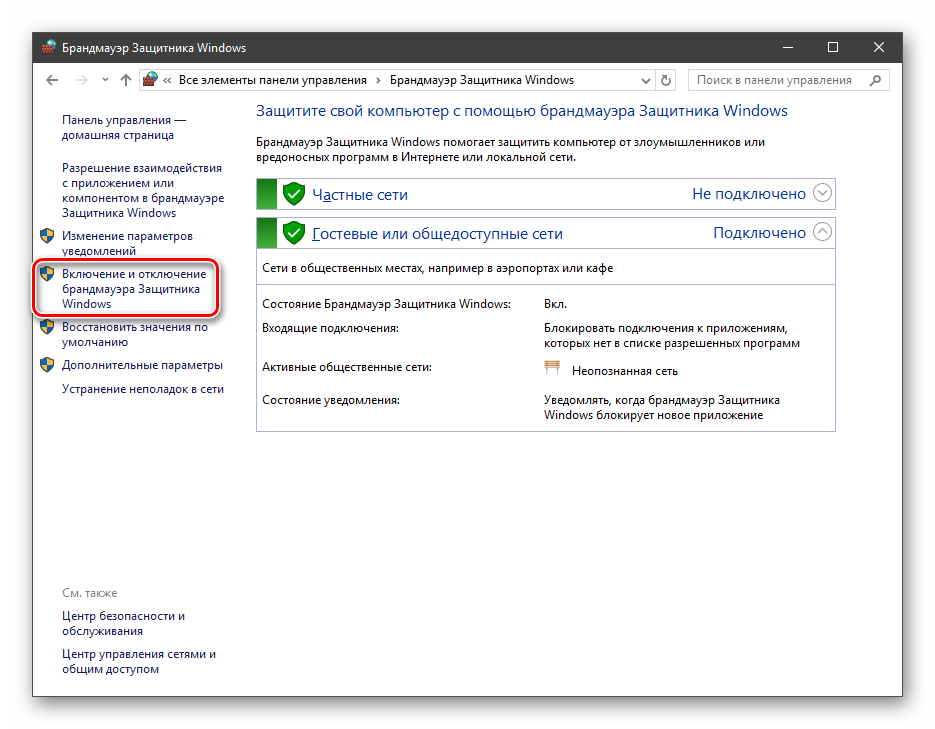

Отключение межсетевого экрана Windows.

На всех основных версиях Windows отключение брандмауэра осуществляется практически одинаково.

- А) Необходимо зайти в Панель управления.

- Б) Далее кликнуть по иконке «Брандмауэр Windows». (Если режим представления элементов установлен «По категориям» сперва нужно выбрать категорию «Система и безопасность»)

- В) В разделе «Брандмауэр Windows» появится окно с различными настройками фаерволла.

- Г) Найдите настройку Отключение\Включение Брандмауэра Windows.

- Д) И отключите работу Брандмауэра.

Более подробно об отключении системного фаерволла рассказано в статьях как отключить брандмауэр на windows 7 и отключение брандмауэра windows 10

Также рекомендуется отключить системную службу брандмауэра.

- А) Зайдите в «Панель управления».

- Б) Далее «Администрирование».

- В) Кликните на иконку «Службы».

- Г) Найдите службу «Брандмауэр Windows».

- Д) Отключите ее.

Однако самое простое решение не всегда является правильным, и вместо отключения межсетевого экрана лучше добавить нужные программы в исключения фаерволла, оставив при этом компьютер под надежной защитой.

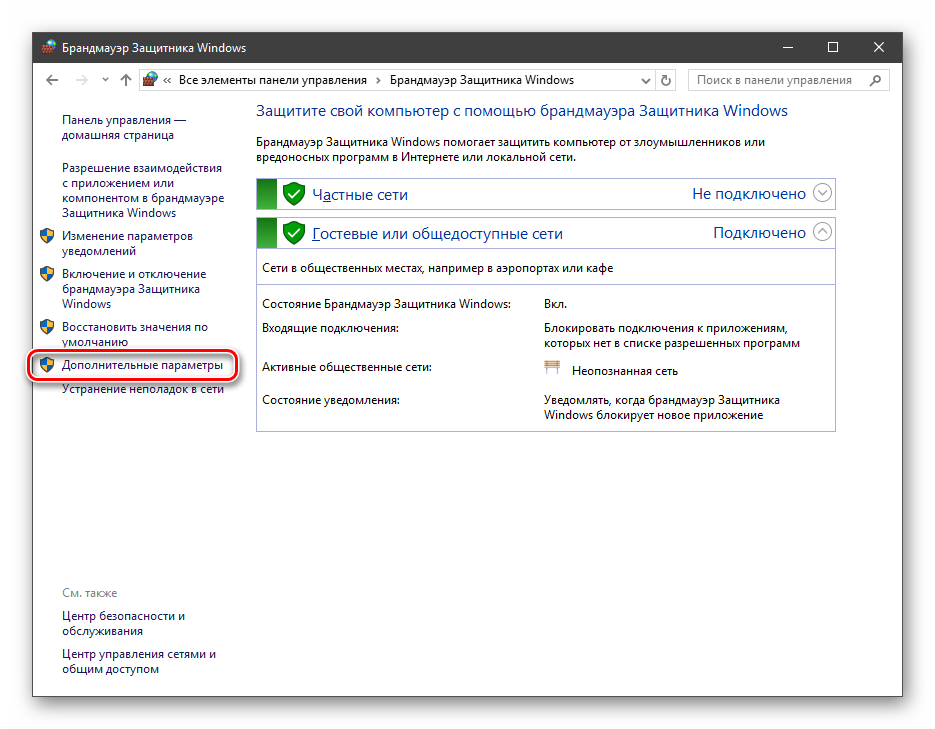

Настройка брандмауэра в режиме повышенной безопасности

Теперь стоит упомянуть альтернативный способ настройки брандмауэра, позволяющий, кроме всего прочего, открывать порты и устанавливать политику безопасности. В нем есть инструмент для создания новых правил ‒ алгоритмов действия межсетевого экрана при работе с некоторыми приложениями.

Чтобы попасть в расширенные настройки:

- Нажимаем левой кнопкой мыши по «Дополнительные параметры» в меню брандмауэра.

- Здесь вы можете увидеть статус каждого профиля подключения и ознакомиться с принципами их подробной настройки.

- Больше всего нас интересуют пункты правил для входящих и исходящих подключений.

- В меню «Свойства» каждый параметр настраивается до мелочей, но новичку обычно достаточно вкладки «Общие».

- Мастер создания правила для новых подключений вызывается пунктом «Создать правило» в правом верхнем углу окна режима повышенной безопасности.

Лучшие сборки кодеков для Windows