Как windows 10 использует доверенный платформенный модуль

Содержание:

- Как включить TPM в БИОС (UEFI)

- 1Включение модуля TPM в BIOS компьютера

- Device Encryption

- Что такое TPM?

- Критика [ править | править код ]

- Станьте владельцем папки Ngc и удалите её

- Как проверить включен ли TPM на компьютере

- Подтверждение работоспособности устройств

- Виртуальная смарт-карта

- ЭТАП А: ПОДГОТОВИТЕЛЬНАЯ СТАДИЯ

- fTPM и PTT

- Измените драйвер TPM 2.0 — код ошибки: 80090016

- Шесть больших потерь при эксплуатации оборудования

- TPM и компоненты Windows

- Как включить TPM через Windows 10

- Какие преимущества дает TPM

- Реализации TPM

- 2Инициализация модуля TPM в Windows

- Как очистить папку «Temp»

Как включить TPM в БИОС (UEFI)

Активация модуля на ноутбуках или материнских платах разных производителей имеет свои особенности, в основном различия в расположении соответствующего раздела. Обычно нужно изучать разделы Security, Advanced, и там высматривать строки, содержащие Trusted Computer, TPM или близкие слова.

В любом случае, для начала необходимо зайти в сам БИОС при старте ноутбука или в UEFI для современных моделей. Затем, после того, как нашлись нужные настройки, перевести пункт в положение Enabled.

На ноутбуке Lenovo находим пункт Security, далее заходим в Security Chip, переключаем в положение Active. Сохраняем изменения и перезагружаемся.

1Включение модуля TPM в BIOS компьютера

Для включения модуля зайдите в BIOS и перейдите в раздел, связанный с безопасностью. Хотя BIOS может существенно отличаться на разных компьютерах, как правило, раздел с настройками безопасности называется «Security». В этом разделе должна быть опция, которая называется «Security Chip».

Настройки безопасности в BIOS

Модуль может находиться в трёх состояниях:

- Выключен (Disabled).

- Включён и не задействован (Inactive).

- Включён и задействован (Active).

В первом случае он не будет виден в операционной системе, во втором – он будет виден, но система не будет его использовать, а в третьем – чип виден и будет использоваться системой. Установите состояние «активен».

Тут же в настройках можно очистить старые ключи, сгенерированные чипом.

Очистка памяти чипа TPM

Очистка TPM может пригодиться, если вы, например, захотите продать свой компьютер. Учтите, что стерев ключи, вы не сможете восстановить данные, закодированные этими ключами (если, конечно, вы шифруете свой жёсткий диск).

Теперь сохраните изменения («Save and Exit» или клавиша F10) и перезагрузите компьютер.

После загрузки компьютера откройте диспетчер устройств и убедитесь, что доверенный модуль появился в списке устройств. Он должен находиться в разделе «Устройства безопасности».

Чип TPM в диспетчере устройств Windows

Device Encryption

Device Encryption — это потребительская версия BitLocker, которая базируется на той же технологии. Принцип ее работы заключается в том, что если пользователь входит в учетную запись Майкрософт и система при этом соответствует требованиям к оборудованию текущего режима ожидания, функция BitLocker Drive Encryption автоматически включается в Windows 10. Ключ восстановления копируется в Microsoft Cloud, и пользователь может получить к нему доступ через свою учетную запись Майкрософт. На основании анализа требований к оборудованию текущего режима ожидания Windows 10 делает вывод, что данное оборудование подходит для развертывания Device Encryption, и позволяет использовать конфигурацию «только TPM» для упрощения процесса. Кроме того, оборудование текущего режима ожидания снижает вероятность изменения значений показателей и предлагает пользователю воспользоваться ключом восстановления.

Что касается показателей программного обеспечения, Device Encryption учитывает показатели служб, предоставляющих программные компоненты (на основании подписей кода от производителей, например, изготовителей оборудования или Microsoft), вместо того чтобы самостоятельно выполнять точное хэширование программных компонентов. Это позволяет обслуживать компоненты без изменения итоговых значений показателей. Что касается показателей конфигурации, используемые значения выбираются на основе политики безопасной загрузки, а не многочисленных других параметров конфигурации, записанных во время запуска. Эти значения также изменяются достаточно редко. В результате получается, что функция Device Encryption включается на соответствующем оборудовании удобным для пользователя способом, и при этом осуществляется защита данных.

Что такое TPM?

Доверенный платформенный модуль (TPM) (TPM) — это криптографический сопроцессор, включая возможности создания случайных чисел, безопасного создания криптографических ключей и ограничения их использования. Он также включает в себя такие возможности, как удаленная аттестация и запечатанное хранилище.

Техническая спецификация доверенного платформенного модуля — общедоступная, управляемая организация TCG (TCG). Последняя версия TPM 2,0 (выпущена 2014 октября) — это основная переработка спецификации, которая добавляет новые функции и устраняет недостатки прежней версии-TPM 1,2.

Критика [ править | править код ]

Проблема «доверия»

Trusted Platform Module критикуется некоторыми IT-специалистами за название. Доверие (англ. trust ) всегда должно быть обоюдным, в то время как разработчики TPM пользователю не доверяют, что приводит к ущемлению свободы. По мнению отдельных IT-специалистов, для доверенных вычислений больше подходит название «вероломные вычисления» (англ. treacherous computing ), поскольку наличие модуля гарантирует обратное — систематический выход компьютера из подчинения. Фактически, компьютер перестаёт фунционировать в качестве компьютера общего назначения, поскольку любая операция может потребовать явного разрешения владельца компьютера.

Потеря «владения» компьютером

Владелец компьютера больше не может делать с ним всё, что угодно, поскольку передаёт часть своих прав производителям программного обеспечения. В частности, TPM может мешать (из-за ошибок в ПО или намеренного решения разработчиков):

- переносить данные на другой компьютер;

- свободно выбирать программное обеспечение для своего компьютера;

- обрабатывать имеющиеся данные любыми доступными программами.

Потеря анонимности

Компьютер, оборудованный TPM, имеет уникальный идентификатор, зашитый в чипе. Идентификатор известен производителю программного обеспечения и его невозможно изменить. Это ставит под угрозу одно из естественных преимуществ Интернета — анонимность . На данный момент, если на компьютере нет троянских программ, в программном обеспечении нет явных ошибок, а cookie удалены, единственным идентификатором пользователя остаётся IP-адрес и заголовки HTTP. Наряду с повышением безопасности, наличие модуля TPM может иметь негативный эффект на свободу слова, что особенно актуально для развивающихся стран. Чтобы понять, к чему может привести удалённо читаемый и неизменяемый идентификатор компьютера, достаточно вспомнить аналогичную проблему с идентификационным номером процессора Pentium III.

Потенциальная угроза свободной конкуренции

Программа, ставшая лидером отрасли (как AutoCAD, Microsoft Word или Adobe Photoshop), может установить шифрование на свои файлы, делая невозможным доступ к этим файлам посредством программ других производителей, создавая, таким образом, потенциальную угрозу свободной конкуренции на рынке прикладного ПО.

Проблемы неисправности модуля TPM

В случае неисправности модуля TPM-контейнеры, защищённые им, становятся недоступными, а данные, находящиеся в них — невосстановимыми. Для полной гарантии восстановления данных в случае порчи модуля TPM необходимо осуществлять сложную процедуру резервного копирования. Для обеспечения секретности система резервного копирования (backup) также должна иметь собственные TPM-модули.

Станьте владельцем папки Ngc и удалите её

Ещё один простой способ устранить сбой TPM заключается в удалении папки Ngc. Её можно найти на диске C:\, но для удаления требуется быть владельцем папки. Вот как это можно сделать:

- Откройте проводник и перейдите:

C:\Windows\ServiceProfiles\LocalService\AppData\Local\Microsoft

- Найдите папку Ngc и нажмите на неё правой кнопкой мыши, затем выберите «Свойства».

- На вкладке «Безопасность» нажмите «Дополнительно».

- В разделе «Владелец» нажмите «Изменить». Для этого вам потребуются права администратора.

- В текстовом поле введите имя пользователя локальной учётной записи (которую вы используете в этот момент) и нажмите «Проверить имена».

- Нажмите ОК. Установите флажок «Заменить владельца подконтейнеров и объектов».

- Нажмите OK.

- Дважды нажмите, чтобы открыть папку Ngc и удалить все её содержимое.

- Перезагрузите компьютер.

Удаление учётных данных приложения из диспетчера учётных данных

Этот вариант применим для пользователей, которые сталкиваются с проблемой при запуске приложений Microsoft, таких как Outlook или Microsoft Office. Метод включает в себя удаление учётных данных соответствующего приложения с помощью диспетчера учётных данных:

- Нажмите кнопку «Пуск» и введите в поиск «диспетчер учётных данных». Откройте соответствующее окно.

- Нажмите «Учётные данные Windows».

- В разделе «Общие учётные данные» выберите все учётные данные Microsoft Office и нажмите стрелку вправо, чтобы развернуть их.

- Затем нажмите «Удалить» рядом с «Редактировать».

- Удаляйте данные по одному за раз.

- Перезагрузите компьютер.

Как проверить включен ли TPM на компьютере

Перед тем, как что-либо предпринимать, стоит уточнить текущее состояние TPM на вашем компьютере. Возможно, уже все включено и работает. В этом случае для обновления до Windows 11 ничего делать не придется.

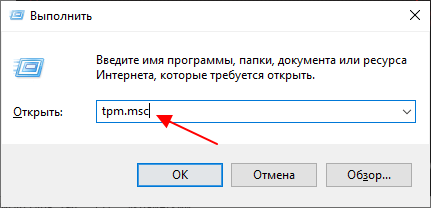

Чтобы узнать включен ли TPM на компьютере нужно воспользоваться программой «Управление доверенным платформенным модулем на локальном компьютере», которая входит в состав операционной системы Windows 10. Для этого нужно открыть меню «Выполнить» (комбинация клавиш Win-R) и ввести команду «tpm.msc».

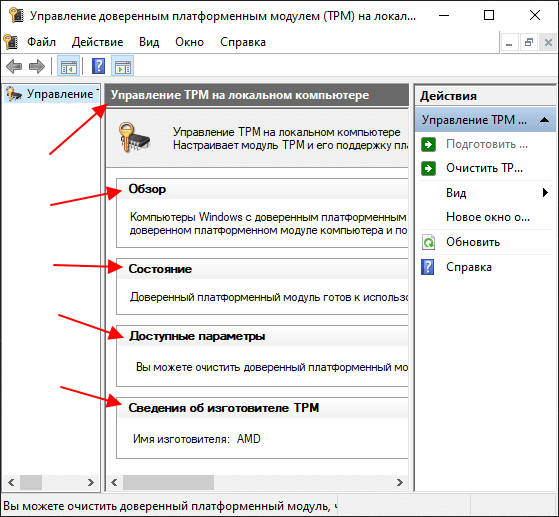

Если модуль включен и все работает, то вы увидите несколько блоков с информацией:

- Обзор;

- Состояние;

- Доступные параметры;

- Сведения об изготовителе.

Также в правой части окна будут кнопки «Подготовить» и «Очистить».

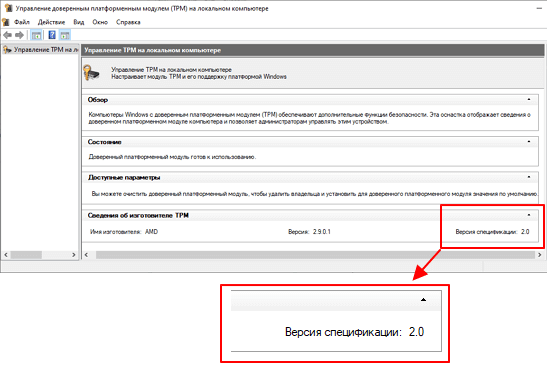

Самым интересным здесь является блок «Сведения об изготовителе». В нем должна быть указана версия спецификации, которой соответствует ваш TPM модуль. Для работы Windows 11 нужна версия 2.0.

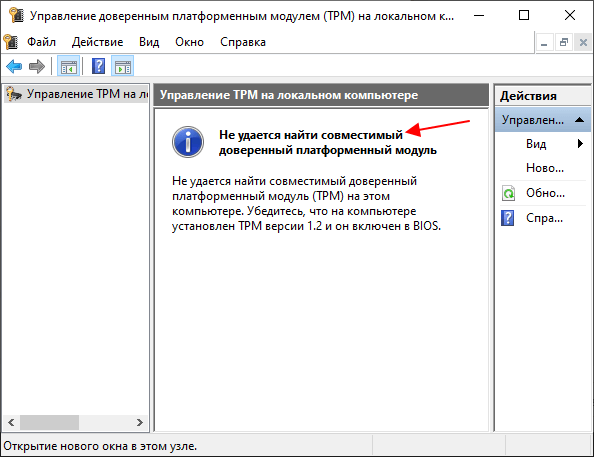

Если же у вас нет TPM модуля или он отключен, то в окне будет отображаться ошибка «Не удается найти совместимый доверенных платформенный модуль».

Наличие данной ошибки означает, что компьютер пока не готов к установке Windows 11. Вам нужно установить внешний модуль либо включить эмуляцию TPM в BIOS материнкой платы.

Подтверждение работоспособности устройств

Некоторые улучшения в Windows 10 помогают решениям по безопасности в выполнении сценариев удаленной аттестации. Корпорация Майкрософт представляет службу подтверждения работоспособности, которая может создавать сертификаты ключей удостоверения подлинности для TPM от других производителей, а также анализировать данные измеряемой загрузки для извлечения простых сведений системы безопасности, например, о том, включен или выключен BitLocker. Простые сведения системы безопасности можно использовать для оценки работоспособности устройства.

Решения по управлению мобильными устройствами (MDM) могут получать простые сведения системы безопасности от службы подтверждения работоспособности Microsoft для клиента, не применяя при этом сложные квоты или подробные показатели TPM. Решения MDM могут действовать на основании сведений о безопасности, помещая в карантин неработоспособные устройства или блокируя доступ к облачным службам, таким как Microsoft Office 365.

Виртуальная смарт-карта

Смарт-карты— это надежно защищенные физические устройства, на которых, как правило, хранится один сертификат и соответствующий закрытый ключ. Пользователи вставляют смарт-карту во встроенное или USB-устройство для чтения карт и вводит PIN-код для ее разблокировки. Windows может получить доступ к сертификату карты и использовать закрытый ключ для авторизации либо для разблокировки томов данных с защитой BitLocker. Смарт-карты популярны, поскольку они обеспечивают двухфакторную проверку подлинности, для которой нужно что-то, что имеется у пользователя (то есть смарт-карта), и что-то, что он знает (например PIN-код смарт-карты). Однако смарт-карты достаточно трудно использовать, поскольку пользователю для этого необходимо приобрести смарт-карты и устройства для чтения смарт-карт и выполнить развертывание.

В Windows благодаря функции виртуальной смарт-карты TPM может имитировать постоянно вставленную смарт-карту. TPM становится «чем-то, что имеется у пользователя», но при этом пользователю по-прежнему требуется PIN-код. И хотя физические смарт-карты имеют ограничения по количеству попыток ввода PIN-кода, при превышении которого карта блокируется и требуется перезагрузка, защита виртуальной смарт-карты основывается на системе защиты TPM от атак перебором по словарю, которая не допускает слишком большого количества попыток угадать PIN-код.

В случае использования виртуальных смарт-карт на базе доверенного платформенного модуля модуль защищает закрытый ключ сертификата во время его использования и хранения, не допуская его копирования или использования в каких-либо других целях. Использование компонента, являющегося частью системы, вместо отдельной физической смарт-карты позволит снизить общие эксплуатационные расходы, поскольку в этом случае исключены такие сценарии, как «карта утеряна» и «карта забыта дома», и при этом пользователь получает все преимущества многофакторной проверки подлинности с помощью смарт-карты. Виртуальные смарт-карты просты в использовании: для их разблокировки требуется только PIN-код. Виртуальные смарт-карты поддерживают те же сценарии, что и физические смарт-карты, в том числе вход в Windows или проверка подлинности для доступа к ресурсам.

ЭТАП А: ПОДГОТОВИТЕЛЬНАЯ СТАДИЯ

Шаг 1. Руководство предприятия официально объявляет о начале внедрения TPM в организации

О запуске TPM сотрудники должны узнавать не от кого-то из коллег, а из официального заявления высшего руководства. Верное понимание сущности и назначения концепции, заинтересованность и активное участие руководителей организации обеспечивает успех всей кампании. Но прежде чем объявлять персоналу о начале изменений, необходимо разработать ознакомительную программу о TPM для высшего руководства предприятия.

Шаг 2. Обучение основам TPM и его популяризация

Тренинги необходимо проводить с учетом потребности в обучении, поэтому начать целесообразно с оценки уровня осведомленности операторов, специалистов по техобслуживанию, контролеров о правилах ухода за оборудованием. Оценив результаты опроса, вы будете лучше представлять, какие пробелы нужно устранить в первую очередь. Обучение полезно проводить на практическом примере.

Шаг 3. Организация рабочих групп по TPM

TPM подразумевает вовлечение операторов в уход за оборудованием, ремонтно-техническое обслуживание, контроль качества, поэтому в состав рабочих групп необходимо включать сотрудников разных отделов: ремонтного, производственного, монтажного, а из отдела технического контроля.

Шаг 4. Разработка инструкций и постановка целей

Ваши сотрудники должны иметь четкое представление, к каким целям и в какие сроки они должны прийти. Разработайте рабочие инструкции и установите критерии, которым должно соответствовать оборудование после внедрения TPM.

Шаг 5. Генеральный план внедрения TPM

Руководство должно видеть в TPM не один из инструментов, нужный лишь на определенной стадии развития предприятия, а часть долгосрочной стратегии. Разработайте и представьте генеральный план стандартизации TPM и включения его в корпоративную культуру предприятия. Показателем успеха в данном случае является получение наград, например, TPM Award.

fTPM и PTT

fTPM (TPM микропрограмм) и PTT (Platform Trust Technology) – соответствующие названия AMD и Intel для «микропрограмм» TPM. Вместо выделенного чипа на материнской плате функциональность Trusted Platform Module существует во встроенном ПО ЦП. fTPM и TPP интегрированы в большинство современных процессоров AMD и Intel, но для работы функции необходимо активировать.

Здесь все может немного усложниться. Обычно производители материнских плат по умолчанию отключают функциональность TPM микропрограммы, но затем позволяют вам включить ее вручную в меню BIOS или UEFI. Однако, поскольку каждая марка и модель материнской платы могут отличаться, вам следует проверить руководство по материнской плате для получения конкретных инструкций по активации TPM микропрограммы.

В некоторых случаях, несмотря на то, что ваш процессор имеет функцию TPM микропрограммы, на вашей материнской плате может отсутствовать возможность ее включения. Некоторым недорогим материнским платам или материнским платам для игр может не хватать этой опции, потому что они не нацелены на бизнес-клиентов. Будем надеяться, что в свете требований Windows 11 большинство производителей материнских плат выпустят обновления прошивки для своих материнских плат, добавив эту функцию. Если нет, то вам, возможно, придется как минимум заменить материнскую плату.

Измените драйвер TPM 2.0 — код ошибки: 80090016

Один из наиболее распространённых кодов ошибки «Доверенный платформенный модуль неисправен» — 80090016. Для её устранения необходимо внести изменения в драйвер TPM.

Обновление драйвера TPM 2.0

Первым шагом в устранение этой ошибки является обновление драйвера TPM. Сделать это можно с помощью диспетчера устройств:

- Нажмите Windows Key + R, чтобы открыть окно «Выполнить». В текстовом поле введите devmgmt.msc и нажмите ввод, чтобы запустить диспетчер устройств.

- В окне диспетчера устройств перейдите к «Устройства безопасности» и разверните меню. Нажмите правой кнопкой мыши Trusted Platform Module 2.0 и выберите «Обновить драйвер».

- В появившемся окне нажмите «Автоматический поиск драйверов».

- Windows автоматически загрузит и установит последнюю версию драйвера TPM 2.0.

- Перезагрузите компьютер.

Удаление драйвера TPM 2.0

Если обновление TPM 2.0 не помогло, возможно, пришло время полностью удалить драйвер и позволить Windows переустановить его при следующей загрузке.

- Нажмите Windows Key + R, чтобы запустить окно «Выполнить». Введите devmgmt.msc в текстовое поле и нажмите ввод, чтобы запустить диспетчер устройств.

- В диспетчере устройств прокрутите вниз до «Устройства безопасности» и разверните меню.

- Нажмите правой кнопкой мыши Trusted Platform Module 2.0 и выберите «Удалить устройство».

- Нажмите «Удалить» в окне подтверждения.

- Перезагрузите компьютер.

Шесть больших потерь при эксплуатации оборудования

Оборудование в производстве используется в качестве основного средства получения добавленной стоимости. При этом эксплуатация оборудования довольно часто сопровождаются всевозможными проблемами: падение производительности и переработка, которые возникают вследствие аварийных отказов, поломок, частых переналадок и т.д.

Шесть больших потерь — наиболее распространённые причины потери производительности. Эти потери чрезвычайно важны для понимания, поскольку они составляют основу для борьбы с падением производительности оборудования.

| Шесть больших потерь | Описание |

|---|---|

| Незапланированные остановки | Остановки, возникающие в результате сбоя работы оборудования, отказов, незапланированного обслуживания и д. |

| Настройки, переналадка. регулировки | Любые значительные периоды времени, когда оборудование запланировано к производству, но не работает из-за длительной переналадки или настройки. Рекомендуется применение программы SMED. |

| Холостой ход или небольшие остановки | Включает остановки менее 5 минут, для которых не требуется обслуживающий персонал. Возникают в результате неправильной подачи материала, застревания материала, неправильных настроек, частой очистки и т.д. |

| Снижение скорости | Учитывается время, когда оборудование работает медленней, чем идеальное время цикла. В эту категорию потерь входит все, что не позволяет оборудованию работать с максимально возможной скоростью. |

| Производственные дефекты или брак | Брак, полученный в результате стабильности процесса. Возникает в результате ошибок оператора, истечение срока годности материала, некорректная настройка оборудования. |

| Уменьшение доли выхода годной продукции | Обычно наблюдается при первом запуске оборудования, например после переналадки. |

TPM и компоненты Windows

В следующей таблице указано, какие компоненты Windows нуждаются в поддержке доверенного платформенного модуля.

| Компоненты Windows | Требуется протокол TPM | Поддерживает TPM 1.2 | Поддерживает TPM 2.0 | Сведения |

|---|---|---|---|---|

| Измеряемая загрузка | Да | Да | Да | Измеренная загрузка требует TPM 1.2 или 2.0 и безопасной загрузки UEFI. TPM 2.0 рекомендуется, так как поддерживает более новые криптографические алгоритмы. TPM 1.2 поддерживает только отстает от алгоритма SHA-1. |

| BitLocker | Нет | Да | Да | TPM 1.2 или 2.0 поддерживается, но рекомендуется использовать TPM 2.0. включая поддержку TPM 2.0 |

| Шифрование устройства | Да | Н/Д | Да | Для шифрования устройства требуется сертификация текущего режима ожидания/режима ожидания с подключением, для которой необходим модуль TPM 2.0. |

| Защитник Windows Управление приложениями (Device Guard) | Нет | Да | Да | |

| Защитник Windows System Guard (DRTM) | Да | Нет | Да | Требуется прошивка TPM 2.0 и UEFI. |

| Credential Guard | Нет | Да | Да | Windows 10 версии 1507 (срок службы завершился в мае 2017 года) поддерживала только TPM 2.0 для Credential Guard. Начиная с Windows 10 версии 1511, поддерживаются TPM 1.2 и 2.0. В паре Защитник Windows System Guard TPM 2.0 обеспечивает повышенную безопасность для службы учетных данных. Windows 11 по умолчанию требуется TPM 2.0 для облегчения реализации этой расширенной системы безопасности для клиентов. |

| Аттестация работоспособности устройства | Да | Да | Да | TPM 2.0 рекомендуется, так как поддерживает более новые криптографические алгоритмы. TPM 1.2 поддерживает только отстает от алгоритма SHA-1. |

| Windows Hello/Windows Hello для бизнеса | Нет | Да | Да | Присоединение к Azure AD поддерживает обе версии TPM, но требует использования кода проверки подлинности сообщения с использованием хэширования с ключом (HMAC) и сертификата ключа подтверждения (EK) для поддержки аттестации ключей. TPM 2.0 рекомендуется в TPM 1.2 для улучшения производительности и безопасности. Windows Hello качестве аутентификации платформы FIDO будет использовать TPM 2.0 для хранения ключей. |

| Безопасная загрузка UEFI | Нет | Да | Да | |

| Поставщик хранилища ключей поставщика шифрования платформы TPM | Да | Да | Да | |

| Виртуальная смарт-карта | Да | Да | Да | |

| Хранилище сертификатов | Нет | Да | Да | Модуль TPM требуется только в случае хранения в нем сертификата. |

| Автопилот | Нет | Н/Д | Да | Если вы собираетесь развернуть сценарий, для которого требуется TPM (например, белая перчатка и режим самостоятельного развертывания), требуется прошивка TPM 2.0 и UEFI. |

| SecureBIO | Да | Нет | Да | Требуется прошивка TPM 2.0 и UEFI. |

Как включить TPM через Windows 10

Чтобы включить доверенный платформенный модуль (TPM) на вашем компьютере через настройки Windows 10, выполните следующие действия:

Предупреждение: изменение некоторых настроек прошивки может помешать правильному запуску вашего устройства. Вам следует обращаться к настройкам материнской платы только тогда, когда у вас есть веская причина. Предполагается, что вы знаете, что делаете.

Откройте Параметры.

Щелкните Обновление и безопасность.

Щелкните Восстановление.

В разделе «Особые варианты загрузки» нажмите кнопку Перезагрузить сейчас.

На синем экране выберите Поиск и устранение неисправностей.

Затем нажмите Дополнительные параметры.

Выберите «Параметры встроенного ПО UEFI» .

Обратите внимание: если у вас устаревшая версия BIOS, эта опция будет скрыта.

Нажмите кнопку Перезагрузить.

Откройте страницу настроек безопасности.

Краткое примечание: настройки UEFI различаются в зависимости от производителя и даже от модели компьютера. В результате вам может потребоваться посетить веб-сайт поддержки вашего производителя для получения более подробной информации, чтобы найти, где располагаются настройки безопасности.

Выберите параметр Trusted Platform Module (TPM) и нажмите Enter.

Выберите вариант Enabled и нажмите Enter.

Выйдите из настроек UEFI (клавиша Esc).

Подтвердите изменения, чтобы перезагрузить компьютер.. После выполнения этих шагов модуль безопасности позволит вам настроить и использовать такие функции, как BitLocker, или пройти проверку совместимости для установки Windows 11

После выполнения этих шагов модуль безопасности позволит вам настроить и использовать такие функции, как BitLocker, или пройти проверку совместимости для установки Windows 11.

Какие преимущества дает TPM

Как видим, TPM важен для безопасности. Мы уже знаем, что это фундаментальный фактор, и мы должны постоянно заботиться о нашем оборудовании, чтобы предотвратить кражу информации хакерами или нарушение ее нормальной работы

Следовательно, очень важно иметь всевозможные программы и функции, которые помогают улучшить эту защиту, особенно в устройствах, которые подключаются к сети и могут иметь больше проблем

Шифрование данных

Одним из преимуществ TPM является шифрование данных . Используя комбинацию программных и аппаратных алгоритмов, вы защищаете свои текстовые данные путем их шифрования. Способ защитить все, что мы храним на нашем компьютере, и, таким образом, предотвратить возможное нарушение конфиденциальности злоумышленником.

Шифрование данных — один из самых интересных способов защиты в сети

Например, когда мы собираемся размещать контент в облаке, мы можем принять во внимание этот вариант. Но также и на аппаратном уровне, когда мы шифруем диски компьютера

Избегайте вредоносного ПО в загрузчике

TPM также помогает защитить компьютер от специализированное вредоносное ПО которые могут заразить или перезаписать загрузчик еще до того, как какое-либо антивирусное ПО успеет сработать. Некоторые типы вредоносных программ могут даже виртуализировать операционную систему, чтобы шпионить за всем, не будучи обнаруженными онлайн-системами.

TPM может защищать, устанавливая цепочку доверия, поскольку он сначала проверяет загрузчик, а затем позволяет запускать антивирусную программу при запуске. Он заботится о том, чтобы наша операционная система не была взломана, и добавляет уровень безопасности. Если TPM обнаруживает компромисс, он просто предотвращает запуск системы.

Режим карантина

Еще одно преимущество TPM — автоматический переход на режим карантина в случае компромисса. Если микросхема TPM обнаруживает компромисс, она запускается в режиме карантина, чтобы вы могли устранить проблему. Это еще одна очень важная мера защиты, которую мы можем иметь в нашей команде.

Более безопасное хранилище

Мы также можем безопасно хранить наши ключи шифрования, сертификаты и пароли, которые используются для доступа к онлайн-сервисам в TPM. Это более безопасная альтернатива хранению их в программном обеспечении на жестком диске

Во многих случаях важно зашифровать весь контент, чтобы предотвратить его попадание в чужие руки и, таким образом, поставить под угрозу нашу конфиденциальность

Реализации TPM

Модуль Trusted Platform Module, установленный на материнской плате

| Разработчики) | Microsoft |

|---|---|

| Репозиторий | |

| Написано в | C , C ++ |

| Реализация TPM | |

| Лицензия | Лицензия BSD |

| Веб-сайт |

В 2006 году начали продаваться новые ноутбуки со встроенным чипом TPM. В будущем эта концепция может быть размещена на существующей микросхеме материнской платы в компьютерах или любом другом устройстве, где могут использоваться средства TPM, например, в мобильном телефоне . На ПК для подключения к микросхеме TPM используется шина LPC или SPI .

Trusted Computing Group (TCG) сертифицировала микросхемы TPM производства Infineon Technologies , Nuvoton и STMicroelectronics , присвоив идентификаторы поставщиков TPM компаниям Advanced Micro Devices , Atmel , Broadcom , IBM , Infineon, Intel , Lenovo , National Semiconductor , Nationz Technologies, Nuvoton. , Qualcomm , Rockchip , Standard Microsystems Corporation , STMicroelectronics, Samsung , Sinosun, Texas Instruments и Winbond .

Существует пять различных типов реализаций TPM 2.0 (перечислены в порядке от наиболее до наименее безопасного):

- Дискретные TPM — это специализированные микросхемы, которые реализуют функциональность TPM в собственном защищенном от несанкционированного доступа полупроводниковом корпусе. Теоретически они являются наиболее безопасным типом TPM, поскольку процедуры, реализованные на оборудовании, должны быть более устойчивыми к ошибкам по сравнению с подпрограммами, реализованными в программном обеспечении, а их пакеты должны обеспечивать некоторую защиту от несанкционированного доступа.

- Интегрированные TPM являются частью другого чипа. Хотя они используют оборудование, устойчивое к программным ошибкам, от них не требуется реализовывать защиту от несанкционированного доступа. Intel интегрировала TPM в некоторые из своих наборов микросхем .

- TPM с микропрограммным обеспечением (fTPM) — это решения на основе микропрограмм (например, UEFI ), которые работают в доверенной среде выполнения ЦП . Intel, AMD и Qualcomm внедрили микропрограммные модули TPM.

- TPM гипервизора (vTPM) — это виртуальные TPM, предоставляемые гипервизорами и полагающиеся на них , в изолированной среде выполнения, которая скрыта от программного обеспечения, работающего внутри виртуальных машин, для защиты своего кода от программного обеспечения на виртуальных машинах. Они могут обеспечить уровень безопасности, сопоставимый с микропрограммным TPM.

- Программные TPM — это программные эмуляторы TPM, которые работают с не большей защитой, чем обычная программа в операционной системе. Они полностью зависят от среды, в которой они работают, поэтому они не обеспечивают большей безопасности, чем та, которую может обеспечить обычная среда выполнения, и они уязвимы для собственных программных ошибок и атак, которые проникают в обычную среду выполнения. Они полезны для целей разработки.

Официальная эталонная реализация спецификации TPM 2.0 TCG была разработана Microsoft . Он под лицензией BSD License, а исходный код доступен на GitHub . Microsoft предоставляет решение Visual Studio и сценарии сборки автоинструментов Linux .

В 2018 году Intel представила программный стек Trusted Platform Module 2.0 (TPM2) с открытым исходным кодом с поддержкой Linux и Microsoft Windows. Исходный код размещен на GitHub и находится под лицензией BSD License .

Infineon профинансировал разработку промежуточного программного обеспечения TPM с открытым исходным кодом, которое соответствует спецификации расширенного системного API (ESAPI) Software Stack (TSS) TCG. Он был разработан Институтом безопасных информационных технологий Фраунгофера (SIT).

Программное обеспечение IBM TPM 2.0 — это реализация спецификации TCG TPM 2.0. Он основан на частях 3 и 4 спецификации TPM и исходном коде, предоставленном Microsoft. Он содержит дополнительные файлы для завершения реализации. Исходный код размещен на SourceForge и GitHub и находится под лицензией BSD License.

2Инициализация модуля TPM в Windows

Осталось инициализировать чип в операционной системе. Для этого нужно открыть оснастку управления модулем TPM. Нажмите кнопки Windows+R (откроется окно «Выполнить»), введите в поле ввода tpm.msc и нажмите «Ввод». Запустится оснастка «Управление доверенным платформенным модулем (TPM) на локальном компьютере».

Здесь, кстати, можно почитать дополнительную информацию – что такое TPM, когда его нужно включать и выключать, менять пароль и т.д.. Хороший цикл статей, посвящённый TPM, есть на сайте Microsoft.

В правой части оснастки находится меню действий. Нажмите «Инициализировать TPM…». Если эта возможность не активна, значит, ваш чип уже инициализирован. Если он инициализирован не вами, и вы не знаете пароль владельца, то желательно выполнить сброс и очистку памяти модуля, как описано в предыдущем пункте.

Оснастка для управления чипом TPM

Когда запустится мастер инициализации TPM, он предложит создать пароль. Выберите вариант «Автоматически создать пароль».

Инициализация модуля TPM через оснастку

Программа инициализации модуля TPM сгенерирует пароль. Сохраните его в файле или распечатайте. Теперь нажмите кнопку «Инициализировать» и немного подождите.

Пароль TPM сгенерирован, инициализация

По завершении программа сообщит об успешной инициализации модуля. После завершения инициализации все дальнейшие действия с модулем – отключение, очистка, восстановление данных при сбоях, сброс блокировки – будут возможны только с помощью пароля, который вы только что получили.

Пароль владельца для TPM создан

Теперь действие инициализации стало неактивным, зато появилась возможность отключить TPM, сменить пароль владельца и сбросить блокировку модуля, если это произошло (модуль блокирует сам себя для предотвращения мошенничества или атаки).

Инициализация TPM завершена

Собственно, на этом заканчиваются возможности управления модулем TPM. Все дальнейшие операции, которые будут требовать возможности чипа, будут происходить автоматически – прозрачно для операционной системы и незаметно для вас. Всё это должно быть реализовано в программном обеспечении. В более свежих операционных системах, например Windows 8 и Windows 10, возможности TPM используются более широко, чем в более старых ОС.

Как очистить папку «Temp»

Можно воспользоваться одним из трех способов.

- Вручную удалить все содержимое. Для этого просто зайдите в папку и выделите все файлы, нажав комбинацию клавиш Ctrl + A. Затем с помощью комбинации Shift + Del безвозвратно сотрите все выбранные файлы.

- Воспользоваться встроенными в операционную систему средствами. Зайдите в «Этот компьютер» и нажмите правой кнопкой мыши по системному разделу. Выберите пункт «Свойства», а затем утилиту «Очистка диска». В зависимости от объемов накопленного мусора и скорости жесткого диска, время запуска может варьироваться от пары секунд до нескольких минут. Те файлы, напротив которых будут стоять галочки можно смело удалять. Кроме того, по своему усмотрению вы можете очистить файлы загрузок, корзины и другие. Однако, временные данные, хранящиеся в папке «Temp», и которые сейчас не используются системой и программами — находятся под соответствующим пунктом «Временные файлы» (кто бы мог подумать). Поставьте нужные галочки и подтвердите операцию.

- Сторонний софт. Наверное, каждый уже слышал о популярной программе CCleaner, которая может не только избавить компьютер от системного мусора, а также: оптимизировать работу реестра, настроить автозагрузку, найти дубликаты файлов и многое другое. Это именно тот инструмент, который должен быть установлен у каждого пользователя. Утилита не ест много системных ресурсов, полностью поддерживает русский язык и находится в бесплатном доступе. В общем, must have. Качаем здесь.