Рекомендации по доверенному платформенному модулю

Содержание:

- 1 Включение модуля TPM в BIOS компьютера

- Включить безопасную загрузку

- Using TPM 1.2

- Practical applications

- Сообщества разработчиков

- Как настроить программный модуль TPM 2.0

- Как очистить папку «Temp»

- Атаки

- Versions

- Device health attestation

- Как работает Trusted Computing

- Как настроить программный модуль TPM 2.0

- Почему вам следует заботиться о TPM?

- Использует

- Как проверить компьютер на совместимость с Windows 11

- Как включить эмуляцию TPM в BIOS

- 4 способ проверки TPM: c помощью командной строки

1 Включение модуля TPM в BIOS компьютера

Для включения модуля зайдите в BIOS и перейдите в раздел, связанный с безопасностью. Хотя BIOS может существенно отличаться на разных компьютерах, как правило, раздел с настройками безопасности называется «Security». В этом разделе должна быть опция, которая называется «Security Chip».

Настройки безопасности в BIOS

Настройки безопасности в BIOS

Модуль может находиться в трёх состояниях:

- Выключен (Disabled).

- Включён и не задействован (Inactive).

- Включён и задействован (Active).

В первом случае он не будет виден в операционной системе, во втором – он будет виден, но система не будет его использовать, а в третьем – чип виден и будет использоваться системой. Установите состояние «активен».

Тут же в настройках можно очистить старые ключи, сгенерированные чипом.

Очистка памяти чипа TPM

Очистка памяти чипа TPM

Очистка TPM может пригодиться, если вы, например, захотите продать свой компьютер. Учтите, что стерев ключи, вы не сможете восстановить данные, закодированные этими ключами (если, конечно, вы шифруете свой жёсткий диск).

Теперь сохраните изменения («Save and Exit» или клавиша F10) и перезагрузите компьютер.

После загрузки компьютера откройте диспетчер устройств и убедитесь, что доверенный модуль появился в списке устройств. Он должен находиться в разделе «Устройства безопасности».

Чип TPM в диспетчере устройств Windows

Чип TPM в диспетчере устройств Windows

Включить безопасную загрузку

Помимо включения TPM в BIOS материнской платы, вам также необходимо включить безопасную загрузку.

Это позволит вам успешно завершить полную установку Windows 11. Вот необходимые шаги:

Если вы еще не в BIOS, войдите в него, нажав » F2 » или » Del » во время запуска.

2. Выбранный расширенный режим

Опять же, вам нужно выбрать » Расширенный режим «, чтобы включить безопасную загрузку. Расставьте точки по нему, нажав » F2 ″ или выбрав его из бокового меню.

При использовании расширенного режима просто нажмите опцию » Загрузка » в верхнем меню.

Просто перейдите на вкладку » Безопасная загрузка » и выберите ее.

5. Включите функцию безопасной загрузки

Наконец, выберите параметр » Безопасная загрузка » и измените его с » Отключено » на » Включено «. Как только вы закончите, просто нажмите кнопку » Сохранить и выйти » и перезагрузите компьютер.

Это включит на вашем компьютере как TPM, так и безопасную загрузку.

Using TPM 1.2

Drivers

TPM drivers are natively supported in modern kernels, but might need to be loaded:

# modprobe tpm

Depending on your chipset, you might also need to load one of the following:

# modprobe -a tpm_{atmel,infineon,nsc,tis,crb}

Usage

TPM 1.2 is managed by , a userspace daemon that manages Trusted Computing resources and should be (according to the TSS spec) the only portal to the TPM device driver. is part of the AUR package, which was created and released by IBM, and can be configured via .

To start tcsd and watch the output, run:

# tcsd -f

or simply start and enable .

Once is running you might also want to install AUR which provides many of the command line tools for managing the TPM.

Some other tools of interest:

tpmmanager — A Qt front-end to tpm-tools

opencryptoki — A PKCS#11 implementation for Linux. It includes drivers and libraries to enable IBM cryptographic hardware as well as a software token for testing.

Basics

Start off by getting basic version info:

$ tpm_version

and running a selftest:

$ tpm_selftest -l info

TPM Test Results: 00000000 ... tpm_selftest succeeded

Securing SSH keys

There are several methods to use TPM to secure keys, but here we show a simple method based on AUR.

First, create a new directory and generate the key:

$ mkdir ~/.simple-tpm-pk11 $ stpm-keygen -o ~/.simple-tpm-pk11/my.key

Point the config to the key:

~/.simple-tpm-pk11/config

key my.key

Now configure SSH to use the right PKCS11 provider:

~/.ssh/config

Host *

PKCS11Provider /usr/lib/libsimple-tpm-pk11.so

It is now possible to generate keys with the PKCS11 provider:

$ ssh-keygen -D /usr/lib/libsimple-tpm-pk11.so

Note: This method currently does not allow for multiple keys to be generated and used.

Accessing PCR registers

Platform Configuration Registers (PCR) contain hashes that can be read at any time but can only be written via the extend operation, which depends on the previous hash value, thus making a sort of blockchain. They are intended to be used for platform hardware and software integrity checking between boots (e.g. protection against Evil Maid attack). They can be used to unlock encryption keys and proving that the correct OS was booted.

| PCR | Use | Notes |

|---|---|---|

| PCR0 | Core System Firmware executable code (aka Firmware) | May change if you upgrade your UEFI |

| PCR1 | Core System Firmware data (aka UEFI settings) | |

| PCR2 | Extended or pluggable executable code | |

| PCR3 | Extended or pluggable firmware data | Set during Boot Device Select UEFI boot phase |

| PCR4 | Boot Manager | |

| PCR5 | GPT / Partition Table | |

| PCR6 | Resume from S4 and S5 Power State Events | |

| PCR7 | Secure Boot State | |

| PCR8 | Hash of the kernel command line | |

| PCR 9 to 10 | Reserved for Future Use | |

| PCR11 | BitLocker Access Control | |

| PCR12 | Data events and highly volatile events | |

| PCR13 | Boot Module Details | |

| PCR14 | Boot Authorities | |

| PCR 15 to 23 | Reserved for Future Use |

facilitates this check with an human observer and dedicated trusted devise.

# cat /sys/kernel/security/tpm0/ascii_bios_measurements

Practical applications

Certificates can be installed or created on computers that are using the TPM. After a computer is provisioned, the RSA private key for a certificate is bound to the TPM and cannot be exported. The TPM can also be used as a replacement for smart cards, which reduces the costs associated with creating and disbursing smart cards.

Automated provisioning in the TPM reduces the cost of TPM deployment in an enterprise. New APIs for TPM management can determine if TPM provisioning actions require physical presence of a service technician to approve TPM state change requests during the boot process.

Antimalware software can use the boot measurements of the operating system start state to prove the integrity of a computer running Windows 10 and later editions or Windows Server 2016. These measurements include the launch of Hyper-V to test that datacenters using virtualization are not running untrusted hypervisors. With BitLocker Network Unlock, IT administrators can push an update without concerns that a computer is waiting for PIN entry.

The TPM has several Group Policy settings that might be useful in certain enterprise scenarios. For more info, see TPM Group Policy Settings.

Сообщества разработчиков

Растущая актуальность компьютерной безопасности и особенно аппаратной безопасности сделала потенциальное использование TPM популярным среди разработчиков и пользователей. Есть несколько сообществ разработчиков, использующих TPM.

TPM.dev

В этом сообществе есть платформа, похожая на форум, где можно делиться информацией и задавать вопросы. На платформе можно найти статьи и видеоуроки от членов сообщества и гостей. Есть регулярный еженедельный онлайн-звонок

Основное внимание этого сообщества уделяется снижению барьера для внедрения TPM и существующих программных библиотек TPM. Особое внимание уделяется удаленной аттестации и доверенным приложениям.

tpm2-программное обеспечение

Это сообщество сосредоточено на использовании TPM с библиотекой tpm2-tss. Сообщество участвует в разработке этого и другого программного обеспечения, связанного с TPM 2.0, которое можно найти в их учетной записи GitHub. Также есть учебные пособия и внешний раздел со ссылками на доклады и презентации на конференциях.

Программное обеспечение IBM TPM

Номинально касаясь реализации программного обеспечения TPM 2.0 IBM, большинство обсуждений относится к разработке более общих приложений.

Keylime Project

Проект с открытым исходным кодом, в котором используется TPM 2.0 для загрузки и аттестации компьютеров и устройств во время выполнения.

Список рассылки по безопасности Linux

linux-integrity@vger.kernel.org — это большой список рассылки. Это больше подходит для проблем с драйверами устройств TPM, чем для общих вопросов HOWTO.

Как настроить программный модуль TPM 2.0

Чтобы включить программный модуль TPM, нужно зайти в BIOS. Сделать это можно, зажав определенную клавишу при включении компьютера. Обычно это Del, но может быть F2 или другая, в зависимости от производителя. Желательно перед этим установить свежую версию BIOS для вашего оборудования.

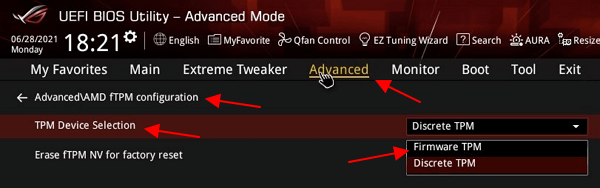

На материнских платах ASUS с логикой от AMD нужно сначала нажать клавишу F7, чтобы перейти к расширенным настройкам. Затем переключиться на вкладку Advanced и выбрать строку AMD fTPM configuration. Далее активируйте (enabled) строку AMD fTPM switch. На материнских платах под Intel путь немного отличается. На вкладке Advanced найдите строку PCH-FW Configuration, затем TPM Device Selection. Выставьте значение Enable Firmware TPM.

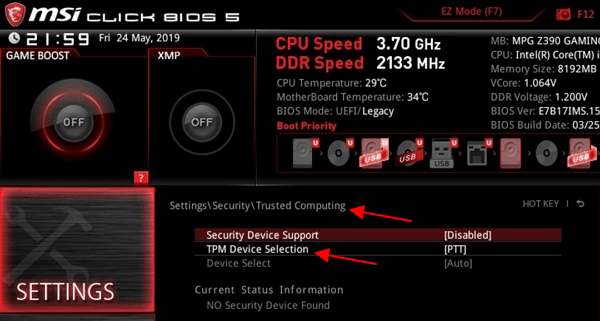

На материнских платах MSI с логикой от AMD нужно зайти в меню Security и далее Trusted Computing. В строке Security Device Support поставьте значение Enabled, в строке AMD fTPM switch выставьте AMD CPU fTPM. На Intel все почти так же: в строке Security Device Support поставьте значение Enabled, в строке TPM Device Selection нужно выбрать PTT.

На материнских платах ASRock с логикой от AMD зайдите в меню Advanced, далее пролистайте вниз и выберите строку AMD fTPM switch. Выставьте значение AMD CPU fTPM. На Intel все тоже очень просто: зайдите в Security и внизу экрана найдите строчку Intel Platform Trust Technology. Выберите параметр Enabled.

После этого сохраните настройки и перезагрузите компьютер. Снова выполните команду tpm.msc. Если вы все сделали правильно, предупреждения об отсутствии модуля в этот раз не будет. Далее проверьте еще раз статус в PC Health Check, если ошибка не ушла, проблема в чем-то еще. Например, отключенном параметре Secure Boot.

Кроме того, если такая возможность предусмотрена, то можно найти аппаратный модуль и установить его на материнскую плату. Но по понятным причинам этот способ не всем подойдет.

- Что нужно знать о Windows 11: новое меню «Пуск», быстрые загрузки игр и выросшие системные требования. Обновляться ли?

- Как настроить мониторинг MSI Afterburner в играх: узнаем температуру и загрузку процессора и видеокарты

- Как настроить Windows 10 для игр: максимальная производительность, игровой режим и другие советы

Как очистить папку «Temp»

Можно воспользоваться одним из трех способов.

- Вручную удалить все содержимое. Для этого просто зайдите в папку и выделите все файлы, нажав комбинацию клавиш Ctrl + A. Затем с помощью комбинации Shift + Del безвозвратно сотрите все выбранные файлы.

- Воспользоваться встроенными в операционную систему средствами. Зайдите в «Этот компьютер» и нажмите правой кнопкой мыши по системному разделу. Выберите пункт «Свойства», а затем утилиту «Очистка диска». В зависимости от объемов накопленного мусора и скорости жесткого диска, время запуска может варьироваться от пары секунд до нескольких минут. Те файлы, напротив которых будут стоять галочки можно смело удалять. Кроме того, по своему усмотрению вы можете очистить файлы загрузок, корзины и другие. Однако, временные данные, хранящиеся в папке «Temp», и которые сейчас не используются системой и программами — находятся под соответствующим пунктом «Временные файлы» (кто бы мог подумать). Поставьте нужные галочки и подтвердите операцию.

- Сторонний софт. Наверное, каждый уже слышал о популярной программе CCleaner, которая может не только избавить компьютер от системного мусора, а также: оптимизировать работу реестра, настроить автозагрузку, найти дубликаты файлов и многое другое. Это именно тот инструмент, который должен быть установлен у каждого пользователя. Утилита не ест много системных ресурсов, полностью поддерживает русский язык и находится в бесплатном доступе. В общем, must have. Качаем здесь.

Атаки

В 2010 году Кристофер Тарновски представил атаку против TPM на Black Hat Briefings , где он утверждал, что может извлекать секреты из одного TPM. Он смог сделать это после 6 месяцев работы, вставив зонд и проследив за внутренней шиной ПК Infineon SLE 66 CL.

В 2015 году в рамках разоблачений Сноудена выяснилось, что в 2010 году команда ЦРУ США заявила на внутренней конференции, что провела атаку с дифференциальным анализом мощности против TPM, которая могла извлекать секреты.

В случае физического доступа компьютеры с TPM уязвимы для атак холодной загрузки, пока система включена или может быть загружена без парольной фразы из выключения или гибернации , что является настройкой по умолчанию для компьютеров Windows с полным шифрованием диска BitLocker.

В 2021 году Dolos Group продемонстрировала атаку на дискретный TPM, где сам чип TPM имел некоторую защиту от взлома, а другие конечные точки его коммуникационной шины — нет. Они считывают ключ шифрования всего диска, передаваемый по материнской плате, и используют его для расшифровки SSD ноутбука.

Споры о поколении слабых ключей в 2017 году

В октябре 2017 года сообщалось, что библиотека кода, разработанная Infineon , которая широко использовалась в ее TPM, содержала уязвимость, известную как ROCA, которая генерировала слабые пары ключей RSA, которые позволяли выводить закрытые ключи из открытых ключей . В результате все системы, зависящие от конфиденциальности таких слабых ключей, уязвимы для взлома, например кражи личных данных или подделки.

Криптосистемы, которые хранят ключи шифрования непосредственно в TPM без ослепления, могут подвергаться особому риску для этих типов атак, поскольку пароли и другие факторы будут бессмысленными, если атаки могут извлекать секреты шифрования.

Infineon выпустила обновления прошивки для своих TPM производителям, которые их использовали.

Versions

There are two very different TPM specifications: 1.2 and 2.0, which also use different software stacks.

- TPM 1.2 uses the «TrouSerS» TSS (TCG software stack) by IBM, which is packaged as AUR (tcsd) and AUR (userspace). All software access the TPM through the tcsd daemon.

- TPM 2.0 allows direct access via (one client at a time), managed access through the resource manager daemon, or kernel-managed access via . There are two choices of userspace tools, by Intel and AUR by IBM.

TPM 2.0 requires UEFI boot; BIOS or Legacy boot systems can only use TPM 1.2.

Some TPM chips can be switched between 1.2 and 2.0 through a firmware upgrade (which can be done only a limited number of times).

Device health attestation

Device health attestation enables enterprises to establish trust based on hardware and software components of a managed device. With device heath attestation, you can configure an MDM server to query a health attestation service that will allow or deny a managed device access to a secure resource.

Some things that you can check on the device are:

-

Is Data Execution Prevention supported and enabled?

-

Is BitLocker Drive Encryption supported and enabled?

-

Is SecureBoot supported and enabled?

Note

Windows 11, Windows 10, Windows Server 2016, and Windows Server 2019 support Device Health Attestation with TPM 2.0. Support for TPM 1.2 was added beginning with Windows version 1607 (RS1). TPM 2.0 requires UEFI firmware. A computer with legacy BIOS and TPM 2.0 won’t work as expected.

Как работает Trusted Computing

Без Trusted Computing компьютер снабжается антивирусной защитой с помощью программного обеспечения. Специальное приложение наблюдает за всеми происходящими на ПК процессами и пытается отражать угрозы безопасности. Trusted Computing начинает работать задолго до того, как на ПК начнется вирусная активность.

Работа чипа происходит следующим образом. Первоначальное состояние оборудования и ПО сохраняется в TPM-чипе и при включении ПК шаг за шагом сравнивается с состоянием актуальным.

В первую очередь проверяется, были ли произведены какие-либо изменения в оборудовании. Например, может жесткий диск может отсутствовать или быть инфицированным вредоносным ПО. Если «низкоуровневые» проверки пройдут успешно, то «высокоуровневые» тесты будут считать, что все в порядке и приступят к своей работе.

После проверки оборудования сканируется BIOS, а после него — так называемый Загрузчик, элементы операционной системы и приложения.

Как настроить программный модуль TPM 2.0

Чтобы включить программный модуль TPM, нужно зайти в BIOS. Сделать это можно, зажав определенную клавишу при включении компьютера. Обычно это Del, но может быть F2 или другая, в зависимости от производителя. Желательно перед этим установить свежую версию BIOS для вашего оборудования.

На материнских платах ASUS с логикой от AMD нужно сначала нажать клавишу F7, чтобы перейти к расширенным настройкам. Затем переключиться на вкладку Advanced и выбрать строку AMD fTPM configuration. Далее активируйте (enabled) строку AMD fTPM switch. На материнских платах под Intel путь немного отличается. На вкладке Advanced найдите строку PCH-FW Configuration, затем TPM Device Selection. Выставьте значение Enable Firmware TPM.

На материнских платах MSI с логикой от AMD нужно зайти в меню Security и далее Trusted Computing. В строке Security Device Support поставьте значение Enabled, в строке AMD fTPM switch выставьте AMD CPU fTPM. На Intel все почти так же: в строке Security Device Support поставьте значение Enabled, в строке TPM Device Selection нужно выбрать PTT.

На материнских платах ASRock с логикой от AMD зайдите в меню Advanced, далее пролистайте вниз и выберите строку AMD fTPM switch. Выставьте значение AMD CPU fTPM. На Intel все тоже очень просто: зайдите в Security и внизу экрана найдите строчку Intel Platform Trust Technology. Выберите параметр Enabled.

После этого сохраните настройки и перезагрузите компьютер. Снова выполните команду tpm.msc. Если вы все сделали правильно, предупреждения об отсутствии модуля в этот раз не будет. Далее проверьте еще раз статус в PC Health Check, если ошибка не ушла, проблема в чем-то еще. Например, отключенном параметре Secure Boot.

Кроме того, если такая возможность предусмотрена, то можно найти аппаратный модуль и установить его на материнскую плату. Но по понятным причинам этот способ не всем подойдет.

- Что нужно знать о Windows 11: новое меню «Пуск», быстрые загрузки игр и выросшие системные требования. Обновляться ли?

- Как настроить мониторинг MSI Afterburner в играх: узнаем температуру и загрузку процессора и видеокарты

- Как настроить Windows 10 для игр: максимальная производительность, игровой режим и другие советы

Почему вам следует заботиться о TPM?

До недавнего времени единственные люди, которым нужно было заботиться о TPM, были те, кто работал в крупных компаниях, где сетевая безопасность является главным приоритетом. Люди работаю из дома на своих персональных компьютерах или тем, кто в основном использует свои компьютеры для игр и развлечений, не нужно было знать о TPM.

Однако с объявлением Windows 11, он внезапно стал одним из самых важных трехбуквенных сокращений в компьютерном мире. Это связано с тем, что для работы Windows 11 требуется наличие на компьютере доверенного платформенного модуля. В частности, для этого требуется TPM 2.0, хотя эти требования могут быть изменены по усмотрению Microsoft.

Поддержка Windows 10 заканчивается 14 октября 2025 г. Она больше не будет получать исправления безопасности для дальнейших обновлений от Microsoft. На этом этапе вам нужно либо отключить компьютер от Интернета, либо перейти на Windows 11.

В нынешнем виде вы просто не сможете выполнить обновление, а также не сможете продолжать использовать Windows 10! Если вы не перейдете на Linux (отличная идея!) Или другую альтернативу Windows, вам придется покупать новый компьютер. Это правда, даже если ваш существующий все еще в порядке! Microsoft может смягчить свою позицию в будущем, но сейчас такова реальность ситуации.

Теперь, когда вы знаете, почему проблема TPM так важна, давайте рассмотрим, что такое TPM.

Использует

Министерство обороны США (DoD) указывает , что «новые компьютерные активы (например, сервер, настольный компьютер, ноутбук, тонкий клиент, планшет, смартфон, персональный цифровой помощник, мобильный телефон) , закупленные для поддержки DoD будет включать в себя версию модуля TPM версии 1.2 или выше там, где это требуется Руководством по техническому внедрению безопасности (STIG) Агентства оборонных информационных систем (DISA ) и где такая технология доступна «. DoD ожидает, что TPM будет использоваться для идентификации, аутентификации, шифрования и проверки целостности устройства.

Целостность платформы

Основная задача TPM — обеспечить целостность платформы. В этом контексте «целостность» означает «вести себя так, как задумано», а «платформа» — это любое компьютерное устройство независимо от его операционной системы . Это необходимо для обеспечения того, чтобы процесс загрузки запускался с надежной комбинации оборудования и программного обеспечения и продолжался до тех пор, пока операционная система не загрузится полностью и не будут запущены приложения .

При использовании TPM микропрограмма и операционная система несут ответственность за обеспечение целостности.

Например, унифицированный расширяемый интерфейс микропрограмм (UEFI) может использовать TPM для формирования корня доверия : TPM содержит несколько регистров конфигурации платформы (PCR), которые позволяют безопасно хранить и составлять отчеты о связанных с безопасностью метриках. Эти метрики можно использовать для обнаружения изменений в предыдущих конфигурациях и принятия решения о дальнейших действиях. Хорошие примеры можно найти в Linux Unified Key Setup (LUKS), BitLocker и PrivateCore vCage для шифрования памяти. (См. ниже.)

Другой пример целостности платформы с помощью TPM — использование лицензирования Microsoft Office 365 и Outlook Exchange.

Примером использования TPM для обеспечения целостности платформы является технология Trusted Execution Technology (TXT), которая создает цепочку доверия. Он может удаленно подтвердить, что компьютер использует указанное оборудование и программное обеспечение.

Шифрование диска

Утилиты полного шифрования диска , такие как dm-crypt и BitLocker , могут использовать эту технологию для защиты ключей, используемых для шифрования запоминающих устройств компьютера, и обеспечения проверки целостности для надежного пути загрузки, который включает микропрограммное обеспечение и загрузочный сектор .

Другое использование и проблемы

Любое приложение может использовать микросхему TPM для:

- Управление цифровыми правами (DRM)

- Защитник Windows

- Вход в домен Windows

- Защита и обеспечение соблюдения лицензий на программное обеспечение

- Предотвращение накрутки в онлайн-играх

Существуют и другие варианты использования, некоторые из которых вызывают проблемы с конфиденциальностью . Функция «физического присутствия» TPM решает некоторые из этих проблем, требуя подтверждения на уровне BIOS для таких операций, как активация, деактивация, очистка или смена владельца TPM кем-то, кто физически присутствует на консоли машины.

Как проверить компьютер на совместимость с Windows 11

Сначала нужно свериться с официальными системными требованиями:

- процессор: 64-битный двухъядерный с тактовой частотой не менее 1 ГГц;

- оперативная память: 4 гигабайта;

- накопитель: 64 гигабайта;

- видео: с поддержкой DirectX 12 или более поздней версии и драйвером WDDM 2.0;

- дисплей: не менее 9 дюймов;

- прочее: модуль TPM 2.0 и поддержка Secure Boot.

Если ваше оборудование не соответствует им, то обновиться у вас не получится. Далее, нужно скачать программу PC Health Check для проверки совместимости.

Установите программу и запустите ее. На главном экране нажмите на большую синюю кнопку «Проверить сейчас». Если программа выдаст сообщение «Запуск Windows 11 на этом компьютере невозможен», скорее всего, ваш компьютер не соответствует системным требованиям. Со слабым железом сделать, к сожалению, ничего нельзя, только купить новый компьютер. А вот проблему с модулем TRP можно попробовать решить.

Хотя программа не указывает конкретную причину несовместимости, скорее всего, дело именно в модуле TRP. Чтобы узнать это наверняка, нажмите сочетание клавиш Win + R и выполните команду tpm.msc, которая откроет окно «Управление доверенным платформенным модулем на локальном компьютере». Если высветилось предупреждение «Не удается найти совместимый доверенный платформенный модуль», то причина в модуле TRP.

Как включить эмуляцию TPM в BIOS

Если у вас относительно новый компьютер (до 4-х лет), то есть большая вероятность, что ваша материнская плата поддерживает программную эмуляцию TPM 2.0. В BIOS данная функция называется:

- Intel PTT (Platform Trust Technology) — на платах для процессоров Intel;

- AMD fTPM (Firmware-based Trusted Platform Module) — на платах для AMD.

При наличии такой функции ее можно просто включить в настройках BIOS, без установки внешних модулей.

Процесс включения эмуляции TPM очень отличается в зависимости от производителя. Поэтому для получения точной информации необходимо обращаться к инструкции к материнской плате. Ниже мы рассмотрим несколько примеров, которые помогут сориентироваться с включением эмуляции TPM 2.0 на материнских платах GIGABYTE, ASUS и MSI.

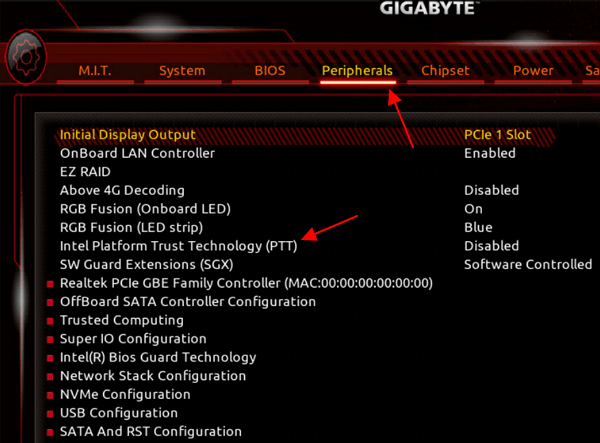

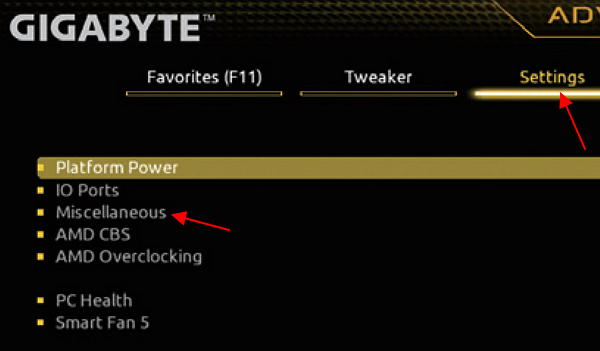

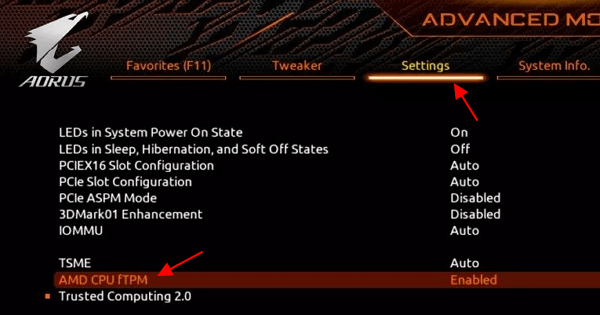

GIGABYTE

На платах GIGABYTE программная эмуляция доступна на материнских платах с чипсетами Intel X299, C621, C236, C232, C246, 200, 300, 400 и 500, а также платах с чипсетами AMD 300-й, 400-й, 500-й и TRX40-й серии. Ниже показано, как включить программную эмуляция TPM 2.0 на разных материнских платах GIGABYTE и GIGABYTE AORUS.

Peripherals – Intel Platform Trust Technology (PTT)

Settings – Intel Platform Trust Technology (PTT).

Settings – Miscellaneous – AMD CPU fTPM.

Settings – AMD CPU fTPM.

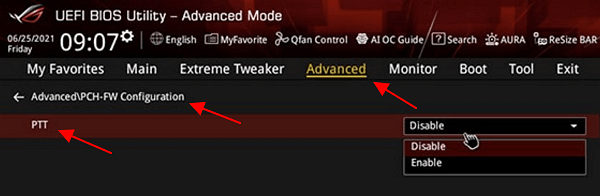

ASUS

На материнских платах ASUS программная эмуляция модуля работает на материнских платах с чипсетами Intel 300, 400, 500, X299, C246, C422, C621, W480, а также AMD 300, 400, 500, TRX40 и WRX80. Ниже примеры включения TPM 2.0 на разных материнских платах от ASUS.

Advanced – PCH-FW Configuration – PTT.

Advanced – AMD fTPM configuration – Firmware TPM.

MSI

На платах от MSI программная эмуляция модуля поддерживается материнскими платами с чипсетами Intel 100, 200, 300, 400, 500, X299, а также AMD 300, 400, 500, TRX40 и X399. Ниже показаны примеры включения TPM 2.0 на разных материнских платах от MSI.

Settings – Security – Trusted Computing – TPM Device Selection – PTT.

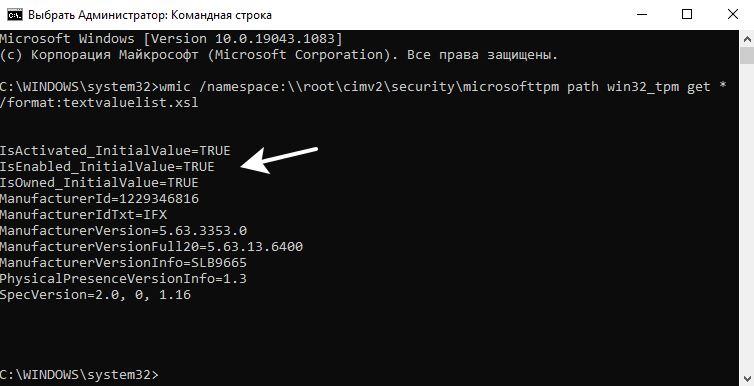

4 способ проверки TPM: c помощью командной строки

- Запустите командную строку с правами администратора.

- Введите в командной строке следующий текст: и нажмите на клавиатуре кнопку “Enter”.

- Если TPM модуль установлен, настроен и работает должным образом, вы увидите напротив параметров IsActivated, IsEnabled и IsOwned значения “TRUE” (Истина). Параметр “IsActivated” показывает, находится модуль TPM в активированном состоянии или нет. Параметр “IsEnabled” показывает, включён модуль TPM или нет. Параметр “IsOwned” показывает установлен ли владелец модуля TPM. Если напротив каких-то параметров вы видите значение “FALSE” (Ложь), значит модуль TPM необходимо будет дополнительно настроить, чтобы устранить возникшие проблемы.

- Если TPM модуль не установлен и не работает, при вводе соответствующей команды вы получите сообщение “Отсутствуют экземпляры”.