Как настроить wpa3 на маршрутизаторе wi-fi и безопасно подключиться

Содержание:

- Использование WEP/WPA/WPA2 на стороне клиента

- Смотрим пароль от своего Wi-Fi в настройках роутера

- SSID или имя сети Wi-Fi

- История

- Configure

- WPA и TKIP замедлят ваш Wi-Fi

- Пароль доступа Wi-Fi

- Как изменить ключ безопасности

- Оппортунистическое беспроводное шифрование (OWE)

- Как узнать ключ безопасности

- Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

- Configure

- Изменение режима работы

- Как создать сложный пароль

- Протокол обеспечения устройства (DPP)

- Сети Wi-Fi операторов сотовой связи

Использование WEP/WPA/WPA2 на стороне клиента

Когда вы впервые пытаетесь установить соединение с беспроводной сетью с поддержкой безопасности – будь то ваш ноутбуку, настольный компьютер, смартфон и т.д. – вам будет предложено ввести правильный ключ безопасности или фразу-пароль, чтобы получить доступ к сеть.

Этот пароль является кодом WEP/WPA/WPA2, который администратор маршрутизатора ввел в маршрутизатор при настройке безопасности сети. Если вы подключаетесь к бизнес-сети, он, скорее всего, предоставляется сетевым администратором.

В отличие от точки зрения администратора, настраивающего маршрутизатор на использование определенного протокола безопасности, вы, как пользователь, не можете ничего изменить в методе обеспечения безопасности. Когда вы вводите пароль для сети Wi-Fi, вы получаете доступ, используя любой уже активированный протокол.

По этой причине вы должны принять к сведению настройки безопасности сети после подключения, чтобы понять, что безопасно и небезопасно делать в этой конкретной сети.

Смотрим пароль от своего Wi-Fi в настройках роутера

Этот способ хорош тем, что только благодаря ему можно узнать пароль, который компьютер и вовсе не знает. Например, была переустановлена Windows, а пароль от своего вайфая вы не помните и теперь не можете подключиться. Так вот в этом случае поможет роутер.

Роутер – эта та штука, которая «раздает» Интернет. Выглядит он примерно так:

В его настройках среди прочего хранится пароль. Чтобы его найти, нужно подключить роутер к компьютеру через сетевой шнур (обычно он идет в комплекте).

Если компьютер помнит пароль и подключается к сети, то можно этого не делать.

1. Открываем браузер (программу для Интернета), в адресной строке печатаем 192.168.1.1 и нажимаем кнопку Enter на клавиатуре.

Чаще всего после этого появляется запрос логина/пароля. Если этого не произошло, попробуйте другие адреса: 192.168.0.0, 192.168.0.1,или 192.168.1.0. Но если и они не подходят, тогда возьмите роутер, переверните его и найдите на наклейке его IP адрес.

У меня, например, и на наклейке не было адреса. Тогда я переписал с нее модель роутера (в моем случае Huawei HG8245A) и вбил в поисковик запрос «huawei hg8245a ip адрес». Оказалось, что адрес по умолчанию другой, как, собственно, и логин с паролем.

2. В появившемся окне вводим логин admin и пароль admin.

Обычно эти данные подходят (если их никто специально не менял). Но могут быть и другие варианты, например, root или user. Они обычно написаны на самом роутере – на наклейке с другой стороны.

3. Открываем вкладку Wireless (Беспроводной режим) или WLAN и там ищем пароль. Часто он находится в пункте Wireless Security (Настройки безопасности или Защита беспроводного режима).

Как правило, пароль написан в графе, где есть слово Key, Password или Пароль. Часто, чтобы его увидеть, нужно снять галочку.

Кстати, бывает, он написан сразу же при открытии настроек роутера.

Если не помогло

Тогда можно сбросить все настройки роутера к заводским. Но в этом случае его придется самостоятельно настраивать: указывать параметры подключения к Интернету, имя сети и пароль.

Для сброса настроек на роутере есть маленькая глубоко запрятанная кнопочка Reset (обычно она находится сзади).

Зажимаем ее каким-нибудь острым предметом на секунд десять. После этого все установки будут сброшены, и роутер будет как новенький – останется только его настроить.

SSID или имя сети Wi-Fi

SSID (идентификатор набора служб) или имя сети служит для различения сетей Wi-Fi пользователями и другими устройствами Wi-Fi. В значении учитывается регистр.

Задайте значение: любое уникальное имя

Выбирайте уникальное для сети имя, которое не используется в близлежащих сетях и других сетях, с которыми может осуществляться взаимодействие

Если маршрутизатор поставляется с идентификатором SSID по умолчанию, крайне важно изменить его на другое уникальное имя. Распространенные стандартные имена SSID, которые не следует использовать: linksys, netgear, dlink, wireless, 2wire и default

Если SSID не является уникальным, на устройствах Wi-Fi возникнут проблемы с идентификацией сети. Это может привести к невозможности автоматического подключения к вашей сети или к подключению к другим сетям с таким же именем SSID. Кроме того, это может помешать устройствам Wi-Fi использовать все маршрутизаторы в вашей сети или все доступные диапазоны маршрутизатора.

История

В 1999 году использование WEP для обеспечения безопасности беспроводных сетей было адаптировано. Благодаря этому были реализованы специфические для конкретного поставщика усовершенствования WEP, такие как WEP+ и динамический WEP, чтобы попытаться исправить некоторые из недостатков WEP, но все эти технологии также считаются нежизнеспособными сегодня. В 2004 году WEP был заменен WPA или также известен как Wi-Fi защищенный доступ. Это стандарт безопасности для пользователей компьютерных устройств, оснащенных беспроводным доступом в Интернет. Позже WPA была заменена на WPA2. Это способ обеспечения безопасности сети с помощью этого метода с использованием аутентификации с помощью общего ключа, которая является необязательной. Он был разработан для пользователей дома без корпоративного сервера аутентификации.

Configure

Configuration with GUI

This procedure describes how to configure WPA and WPA2 with a PSK in the Cisco IOS software GUI:

- Set up the Encryption Manager for the VLAN defined for the Service Set Identifier (SSID). Navigate to Security > Encryption Manager, ensure Cipher is enabled, and select AES CCMP + TKIP as the cipher to be used for both SSIDs.

- Enable the correct VLAN with the encryption parameters defined in Step 1. Navigate to Security > SSID Manager, and select the SSID from the Current SSID List. This step is common for both WPA and WPA2 configuration.

- In the SSID page, set Key Management to Mandatory, and check the Enable WPA checkbox. Select WPA from the drop-down list in order to enable WPA. Enter the WPA Pre-shared Key.

- Select WPA2 from the drop-down list in order to enable WPA2.

Configuration with CLI

This is the same configuration done within the CLI:

sh runBuilding configuration...Current configuration : 5284 bytes!! Last configuration change at 04:40:45 UTC Thu Mar 11 1993version 15.2no service padservice timestamps debug datetime msecservice timestamps log datetime msecservice password-encryption!hostname ish_1262_1_st!!logging rate-limit console 9enable secret 5 $1$Iykv$1tUkNYeB6omK41S18lTbQ1!no aaa new-modelip cefip domain name cisco.com!!!dot11 syslog!dot11 ssid wpavlan 6authentication open authentication key-management wpambssid guest-modewpa-psk ascii 7 060506324F41584B56!dot11 ssid wpa2vlan 7authentication open authentication key-management wpa version 2wpa-psk ascii 7 110A1016141D5A5E57!bridge irb!!!interface Dot11Radio0no ip addressno ip route-cache!encryption vlan 6 mode ciphers aes-ccm tkip !encryption vlan 7 mode ciphers aes-ccm tkip !ssid wpa!ssid wpa2!antenna gain 0mbssidstation-role rootbridge-group 1bridge-group 1 subscriber-loop-controlbridge-group 1 spanning-disabledbridge-group 1 block-unknown-sourceno bridge-group 1 source-learningno bridge-group 1 unicast-flooding!interface Dot11Radio0.6encapsulation dot1Q 6no ip route-cachebridge-group 6bridge-group 6 subscriber-loop-controlbridge-group 6 spanning-disabledbridge-group 6 block-unknown-sourceno bridge-group 6 source-learningno bridge-group 6 unicast-flooding!interface Dot11Radio0.7encapsulation dot1Q 7no ip route-cachebridge-group 7bridge-group 7 subscriber-loop-controlbridge-group 7 spanning-disabledbridge-group 7 block-unknown-sourceno bridge-group 7 source-learningno bridge-group 7 unicast-flooding!interface Dot11Radio1no ip addressno ip route-cache!encryption vlan 6 mode ciphers aes-ccm tkip !encryption vlan 7 mode ciphers aes-ccm tkip !ssid wpa!ssid wpa2!antenna gain 0no dfs band blockmbssidchannel dfsstation-role rootbridge-group 1bridge-group 1 subscriber-loop-controlbridge-group 1 spanning-disabledbridge-group 1 block-unknown-sourceno bridge-group 1 source-learningno bridge-group 1 unicast-flooding!interface Dot11Radio1.6encapsulation dot1Q 6no ip route-cachebridge-group 6bridge-group 6 subscriber-loop-controlbridge-group 6 spanning-disabledbridge-group 6 block-unknown-sourceno bridge-group 6 source-learningno bridge-group 6 unicast-flooding!interface Dot11Radio1.7encapsulation dot1Q 7no ip route-cachebridge-group 7bridge-group 7 subscriber-loop-controlbridge-group 7 spanning-disabledbridge-group 7 block-unknown-sourceno bridge-group 7 source-learningno bridge-group 7 unicast-flooding!interface GigabitEthernet0no ip addressno ip route-cacheduplex autospeed autono keepalivebridge-group 1bridge-group 1 spanning-disabledno bridge-group 1 source-learning!interface GigabitEthernet0.6encapsulation dot1Q 6no ip route-cachebridge-group 6bridge-group 6 spanning-disabledno bridge-group 6 source-learning!interface GigabitEthernet0.7encapsulation dot1Q 7no ip route-cachebridge-group 7bridge-group 7 spanning-disabledno bridge-group 7 source-learning!interface BVI1ip address 10.105.132.172 255.255.255.128no ip route-cache!ip forward-protocol ndip http serverip http secure-server

WPA и TKIP замедлят ваш Wi-Fi

Параметры совместимости WPA и TKIP также могут замедлить работу вашей сети Wi-Fi. Многие современные маршрутизаторы Wi-Fi, поддерживающие 802.11n и более новые, более быстрые стандарты, будут замедляться до 54 Мбит/с, если вы включите WPA или TKIP. Они делают это, чтобы гарантировать совместимость со старыми устройствами.

Для сравнения, даже 802.11n поддерживает до 300 Мбит/с, если вы используете WPA2 с AES. Теоретически 802.11ac предлагает максимальную скорость 3,46 Гбит/с при оптимальных условиях (считайте: идеальных).

На большинстве маршрутизаторов, которые мы видели, параметры, как правило, включают WEP, WPA (TKIP) и WPA2 (AES) – с возможностью совместимости с WPA (TKIP) + WPA2 (AES). Если ваш маршрутизатор предлагает WPA2 в вариантах TKIP или AES, выберите AES. Почти все ваши устройства будут работать с ним, и это быстрее и безопаснее.

Пароль доступа Wi-Fi

Тут все просто. Пароль к вашей беспроводной точке доступа (роутеру) должен быть более 8 символов и содержать буквы в разном регистре, цифры, знаки препинания. И он никаким боком не должен ассоциироваться с вами. А это значит, что в качестве пароля нельзя использовать даты рождения, ваши имена, номера машин, телефонов и т.п. Так как сломать в лоб WPA2-AES практически невозможно (была лишь пара случаев смоделированных в лабораторных условиях), то основными методами взлома WPA2 являются атака по словарю и брут-форс (последовательный перебор всех вариантов паролей). Поэтому чем сложней пароль, тем меньше шансов у злоумышленников.

Самый популярный пароль

Человеческая лень и безответственность берут свое. Вот список самых популярных паролей:

- 123456

- qwerty

- 111111

- 123123

- 1a2b3c

- Дата рождения

- Номер мобильного телефона

- Имя

Правила безопасности при составлении пароля

- Каждому свое. То есть пароль маршрутизатора не должен совпадать с любым другим Вашим паролем. От почты например. Возьмите себе за правило, у всех аккаунтов свои пароли и они все разные.

- Используйте стойкие пароли, которые нельзя угадать. Например: 2Rk7-kw8Q11vlOp0

У Wi-Fi пароля есть один огромный плюс. Его не надо запоминать. Его можно написать на бумажке и приклеить на дно маршрутизатора.

Как изменить ключ безопасности

Чтобы поменять пароль на любом маршрутизаторе, необходимо зайти через браузер в меню его настроек (по умолчанию ip-адрес обычно 192.168.1.1 либо 192.168.0.1) и ввести логин/пароль для доступа: admin/admin (если пользователь не менял данные). Далее ход процесса будет немного отличаться в зависимости от модели роутера.

Вход в меню настроек модема

Вход в меню настроек модема

D-Link

После входа в настройки роутера D-Link рекомендуется поменять язык интерфейса на русский, чтобы не запутаться в пунктах меню.

Далее следует пройти путь: «Расширенные настройки»/«Система»/«Пароль администратора».

ZYXEL

В настройках модемов ZyXEL для смены пароля необходимо перейти на вкладку «Сеть Wi-Fi» и указать новую комбинацию в строке «Ключ сети».

Оппортунистическое беспроводное шифрование (OWE)

Описанное в этом техническом описании (RFC 8110), Opportunistic Wireless Encryption (OWE) — это новая функция в WPA3, которая заменяет «открытую» аутентификацию 802.11, которая широко используется в горячих точках и общественных сетях.

Это видео на YouTube содержит технический обзор OWE. Основная идея состоит в том, чтобы использовать механизм обмена ключами Диффи-Хеллмана для шифрования всей связи между устройством и точкой доступа (маршрутизатором). Ключ дешифрования для связи различен для каждого клиента, подключающегося к точке доступа. Таким образом, ни одно из других устройств в сети не может расшифровать эту связь, даже если они прослушивают ее (что называется прослушиванием). Это преимущество называется индивидуальной защитой данных — трафик данных между клиентом и точкой доступа «индивидуализирован»; поэтому, в то время как другие клиенты могут прослушивать и записывать этот трафик, они не могут его расшифровать.

Большим преимуществом OWE является то, что он защищает не только сети, для подключения которых требуется пароль; он также защищает открытые «незащищенные» сети, не требующие пароля, например, беспроводные сети в библиотеках. OWE обеспечивает эти сети шифрованием без аутентификации. Не требуется подготовка, согласование и учетные данные — это просто работает, когда пользователю ничего не нужно делать или даже не знать, что его просмотр теперь более безопасен.

Предостережение: OWE не защищает от «мошеннических» точек доступа (AP), таких как точки доступа honeypot или злые близнецы, которые пытаются обманом заставить пользователя соединиться с ними и украсть информацию.

Еще одна оговорка: WPA3 поддерживает, но не требует шифрования без аутентификации. Возможно, что производитель получит метку WPA3 без использования шифрования без проверки подлинности. Эта функция теперь называется Wi-Fi CERTIFIED Enhanced Open, поэтому покупатели должны искать эту метку в дополнение к метке WPA3, чтобы гарантировать, что приобретаемое ими устройство поддерживает шифрование без аутентификации.

Как узнать ключ безопасности

Поскольку надежные вай-фай пароли состоят из случайных комбинаций символов, то зачастую может случиться так, что сам владелец сети забудет ее ключ безопасности. Если имеется возможность доступа к маршрутизатору или подключенному к данной точке доступа смартфону или ноутбуку, то узнать заветную комбинацию не составит труда.

С помощью роутера

Посмотреть пароль, сохраненный на роутере, можно только если под рукой имеется устройство, подключенное к этой же Wi-Fi сети. Для этого необходимо:

- набрать в адресной строке браузера ip-адрес устройства;

- ввести логин и пароль от маршрутизатора в соответствующие поля и зайти в меню настроек;

- открыть разделы «Сеть», затем — «Безопасность» (названия пунктов могут отличаться в зависимости от модели роутера);

- нажать кнопку или активировать галочку «Показать пароль» (Display key).

Пароль беспроводной сети на роутере TP-Link

Пароль беспроводной сети на роутере TP-Link

С помощью компьютера

Узнать пароль через компьютер или ноутбук с ОС Виндовс, в котором активировано автоматическое подключение к данной точке доступа можно за несколько шагов:

- Кликнуть правой кнопкой мыши на значок подключения и выбрать строку «Открыть параметры сети и интернет».

- Перейти в раздел «Настройка параметров адаптера».

- Правым кликом по значку своего подключения активировать контекстное меню и перейти в раздел «Свойства».

- Во вкладке «Безопасность» активировать галочку «Отображать вводимые знаки».

Просмотр ключа безопасности, сохраненного в Windows

Просмотр ключа безопасности, сохраненного в Windows

На телефоне

Найти забытый код через мобильное устройство можно только при помощи телефона или планшета под управлением Андроид, с полными правами доступа, для этого:

- переходят по пути data/misc/wifi;

- находят папку wpa_supplicant.conf;

- открывают ее при помощи текстового документа или браузера;

- в строке PSK будет находиться искомый пароль.

На корпусе маршрутизатора

Если владелец сети не менял код доступа, то узнать его можно в инструкции к маршрутизатору или посмотрев наклейку на задней стороне корпуса устройства.

Дополнительные способы

Узнать заветную комбинацию при помощи компьютера реально, даже если устройство на данный момент не подключено к «забытой» вай-фай сети, для этого можно воспользоваться специальным программным обеспечением, например, WirelessKeyView.

Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

С теорией разобрались — переходим к практике. Поскольку стандартами WiFi 802.11 «B» и «G», у которых максимальная скорость до 54 мбит/с, уже давно никто не пользуется — сегодня нормой является 802.11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

WPA2/PSK — AES

Либо, на крайний случай, в качестве типа шифрования указывайте «Авто», чтобы предусмотреть все-таки подключение устройств с устаревшим WiFi модулем.

При этом ключ WPA, или попросту говоря, пароль для подключения к сети, должен иметь от 8 до 32 символов, включая английские строчные и заглавные буквы, а также различные спецсимволы.

Защита беспроводного режима на маршрутизаторе TP-Link

На приведенных выше скринах показана панель управления современным роутером TP-Link в новой версии прошивки. Настройка шифрования сети здесь находится в разделе «Дополнительные настройки — Беспроводной режим».

В старой «зеленой» версии интересующие нас конфигурации WiFi сети расположены в меню «Беспроводной режим — Защита

«. Сделаете все, как на изображении — будет супер!

Если заметили, здесь еще есть такой пункт, как «Период обновления группового ключа WPA». Дело в том, что для обеспечения большей защиты реальный цифровой ключ WPA для шифрования подключения динамически меняется. Здесь задается значение в секундах, после которого происходит смена. Я рекомендую не трогать его и оставлять по умолчанию — в разных моделях интервал обновления отличается.

На маршрутизаторах ASUS все параметры WiFi расположены на одной странице «Беспроводная сеть»

Защита сети через руотер Zyxel Keenetic

Аналогично и у Zyxel Keenetic — раздел «Сеть WiFi — Точка доступа»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

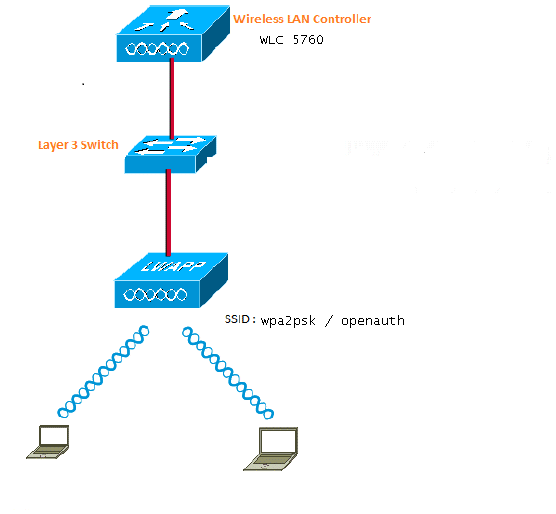

Configure

This illustration displays the network diagram:

Figure 1. Network Diagram

WPA2-PSK Configuration with CLI

This example describes the procedure to use the command-line interface (CLI) in order to configure DHCP snooping for the VLANs that are used for clients.

VLAN20 is used for clients and the pool is configured on the same WLC. The TenGigabitEthernet1/0/1 from the Cisco 5700 WLC is connected to the uplink switch. If the DHCP server is configured on the server beyond the WLC or on an external DHCP server, you must trust DHCP snooping and relay information.

ip device trackingip dhcp snooping vlan 12,20,30,40ip dhcp snooping!ip dhcp pool vlan20 network 20.20.20.0 255.255.255.0 default-router 20.20.20.1interface Vlan20 ip address 20.20.20.1 255.255.255.0interface TenGigabitEthernet1/0/1 switchport trunk native vlan 12 switchport mode trunk ip dhcp relay information trusted ip dhcp snooping trustwlan wpa2psk 1 wpa2psk client vlan 20 no security wpa akm dot1x security wpa akm psk set-key ascii 0 Cisco123 no shutdown

Note: If your configuration contains a space in the PSK password, then use the format «password PSK». The same format should be used if you configure with the GUI also.

Example

security wpa akm psk set-key ascii 0 "Cisco 123"

WPA2-PSK Configuration with GUI

Complete these steps in order to configure a WPA2 PSK in the WLC GUI:

- Navigate to Configuration > Wireless > WLAN > WLANs, and create a new WLAN:

- Enable WPA2, and map it to the desired interface:

- Click the Security tab, check the WPA2 Policy checkbox, and select AES as the WPA2 Encryption. In the Auth Key Mgmt drop-down list, select PSK. Enter the PSK that the client will use in order to connect:

Open Authentication Configuration with CLI

This is an example of how to use the CLI in order to configure DHCP snooping for the VLANs that are being used for clients; in this example, VLAN20 is used for clients. The pool is configured on the same WLC.

TenGigabitEthernet1/0/1 from the 5760 WLC is connected to the uplink switch. If you have the DHCP server configured on the server beyond the WLC or on an external DHCP server, you must trust DHCP snooping and relay information.

ip device trackingip dhcp snooping vlan 12,20,30,40ip dhcp snooping!ip dhcp pool vlan20 network 20.20.20.0 255.255.255.0 default-router 20.20.20.1interface Vlan20 ip address 20.20.20.1 255.255.255.0interface TenGigabitEthernet1/0/1 switchport trunk native vlan 12 switchport mode trunk ip dhcp relay information trusted ip dhcp snooping trustwlan open 5 open client vlan VLAN0020 no security wpa no security wpa akm dot1x no security wpa wpa2 no security wpa wpa2 ciphers aes session-timeout 1800 no shutdown

Open Authentication Configuration with GUI

This procedure describes how to configure open authentication in the WLC GUI:

- Navigate to Configuration > Wireless > WLAN > WLANs, and create a new WLAN:

- Click the Security tab. Under the Layer2 tab and the Layer3 tab, set everything to none. This is an example of the configuration results:

Изменение режима работы

Соединение зачастую отсутствует по причине того, что телефон, планшет или другая техника не поддерживает режим работы роутера. Существует три таких режима, все они называются латинскими буквами b, g, n. Если маршрутизатор установлен на работу в режиме n, а гаджет его не поддерживает, то вам не удастся их соединить.

Поэтому проведите эксперимент: измените способ работы устройства, для чего необходимо выполнить следующие действия:

- Зайдите в настройки оборудования, воспользуйтесь упомянутым ранее разделом Wireless, вкладка Wireless Settings.

- Остановитесь на строке под названием Mode.

- Теперь вам предстоит выбрать другой режим — используйте вариант с наличием всех трёх букв — b, g, n, чтобы вы могли подключаться к Wi-Fi со всех устройств, работающих, по крайней мере, в одном из этих режимов.

В моделях ASUS такие параметры вы увидите в меню «Беспроводная сеть», где есть вкладка с выбором режима — остановитесь на варианте Auto или Mixed.

Как создать сложный пароль

Пользователь, который знает, что такое ключ сети Wi-Fi должен понимать, что безопасность подключения и передаваемой информации полностью зависит от сложности ее пароля. Надежный код должен обязательно состоять из прописных и строчных букв, цифр и спецсимволов, расположенных в случайном порядке.

При этом шифр не должен содержать логических слов или предложений, либо простых последовательностей (например, 111111 или qwerty). Такую комбинацию можно придумать самостоятельно, либо получить при помощи специальных онлайн-генераторов.

Правильно подобранный пароль не позволит злоумышленникам проникнуть в сеть

Правильно подобранный пароль не позволит злоумышленникам проникнуть в сеть

Зная, что такое ключ безопасности сети вай-фай, как его определить на пользовательском устройстве и изменить на более защищенный (и применив данную информацию на практике), можно не сомневаться в том, что никто посторонний не получит доступа к личной сети и передаваемым через нее данным.

Все о IT

Самое интересное и полезное. информационно-коммуникационные технологии Ежедневно новое ПЕРЕЙТИ телеграмм канал ITUMNIK

Протокол обеспечения устройства (DPP)

Протокол обеспечения устройства Wi-Fi (DPP) заменяет менее защищенную настройку Wi-Fi Protected Setup (WPS). Многие устройства домашней автоматизации — или Интернета вещей (IoT) — не имеют интерфейса для ввода пароля и нуждаются в смартфонах для промежуточной настройки Wi-Fi.

Предостережение здесь еще раз заключается в том, что Wi-Fi Alliance не обязал использовать эту функцию для получения сертификации WPA3. Так что технически это не часть WPA3. Вместо этого эта функция теперь входит в их сертифицированную программу Wi-Fi Easy Connect. Так что ищите этот ярлык перед покупкой оборудования, сертифицированного WPA3.

DPP позволяет устройствам проходить аутентификацию в сети Wi-Fi без пароля, используя либо QR-код, либо NFC (связь по ближнему полю, та же технология, которая обеспечивает беспроводные транзакции для Apple Pay или Android Pay).

При использовании Wi-Fi Protected Setup (WPS) пароль передается с телефона на устройство IoT, которое затем использует пароль для аутентификации в сети Wi-Fi. Но с новым протоколом обеспечения устройств (DPP) устройства выполняют взаимную аутентификацию без пароля.

Сети Wi-Fi операторов сотовой связи

Сети Wi-Fi оператора сотовой связи настраиваются оператором и его партнерами. iPhone распознает их как известные сети и автоматически подключается к ним. Если в настройках Wi-Fi под именем сети оператора отображается «Предупреждение конфиденциальности», к вашей учетной записи в сотовой сети может быть получен несанкционированный доступ, если вредоносная точка доступа будет выдавать себя за сеть Wi-Fi вашего оператора.

Чтобы предотвратить автоматическое подключение к сетям Wi-Fi вашего оператора, нажмите «Настройки» > Wi-Fi. Нажмите рядом с именем сети и отключите параметр «Автоподключение».

Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного характера и не рекламируются компанией. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Помните, что использование любых сведений или продуктов, размещенных в Интернете, сопровождается риском. За дополнительной информацией обращайтесь к поставщику. Другие названия компаний или продуктов могут быть товарными знаками соответствующих владельцев.