Как быстро исправить ошибку аутентификации на телефоне

Содержание:

- Протоколы аутентификации

- Общий механизм HTTP авторизации

- Выучить больше

- Основные причины появления ошибки аутентификации

- Особенности аутентификации

- Архитектура ESET Secure Authentication

- Как устранить ошибку аутентификации, или «Сохранено, защита WPA/WPA2»

- Аутентификация на основе сессий

- Облегченные схемы против защищенных схем

- Схемы на основе паролей

- История и современное состояние

- Последствия нехватки безопасности API

- Понятие аутентификации

- Ошибка третья: токены API

- Выводы

Протоколы аутентификации

Процедура проверки подлинности требует использования специальных криптографических протоколов аутентификации, которые служат для защиты субъекта и владельца системы от несанкционированных действий злоумышленников.

В зависимости от принципа работы все протоколы можно условно разделить на три типа:

- Протоколы доступа к паролю (например PAP — Password Authentication Protocol). Самые простые протоколы.

- Протоколы, которые работают по принципу «вызов-ответ» (например CHAP — Challenge-Handshake Authentication Protocol).

- Протоколы взаимной аутентификации (например Kerberos).

Общий механизм HTTP авторизации

RFC 7235 определяет средства HTTP авторизации, которые может использовать сервер для запроса у клиента аутентификационной информации. Сценарий запрос-ответ подразумевает, что вначале сервер отвечает клиенту со статусом (Unauthorized) и предоставляет информацию о порядке авторизации через заголовок WWW-Authenticate (en-US), содержащий хотя бы один метод авторизации. Клиент, который хочет авторизоваться, может сделать это, включив в следующий запрос заголовок с требуемыми данными. Обычно, клиент отображает запрос пароля пользователю, и после получения ответа отправляет запрос с пользовательскими данными в заголовке .

В случае базовой авторизации как на иллюстрации выше, обмен должен вестись через HTTPS (TLS) соединение, чтобы обеспечить защищённость.

Этот же механизм запроса и ответа может быть использован для прокси-авторизации. В таком случае ответ посылает промежуточный прокси-сервер, который требует авторизации. Поскольку обе формы авторизации могут использоваться одновременно, для них используются разные заголовки и коды статуса ответа. В случае с прокси, статус-код запроса (Proxy Authentication Required) и заголовок Proxy-Authenticate (en-US), который содержит хотя бы один запрос, относящийся к прокси-авторизации, а для передачи авторизационных данных прокси-серверу используется заголовок Proxy-Authorization (en-US).

Если (прокси) сервер получает корректные учётные данные, но они не подходят для доступа к данному ресурсу, сервер должен отправить ответ со статус кодом . В отличии от статус кода или , аутентификация для этого пользователя не возможна.

Аутентификация с помощью изображений, загружаемых из разных источников, была до недавнего времени потенциальной дырой в безопасности. Начиная с Firefox 59, изображения, загружаемые из разных источников в текущий документ, больше не запускают диалог HTTP-аутентификации, предотвращая тем самым кражу пользовательских данных (если нарушители смогли встроить это изображение в страницу).

Браузеры используют кодировку для имени пользователя и пароля. Firefox использовал , но она была заменена с целью уравнения с другими браузерами, а также чтобы избежать потенциальных проблем (таких как баг 1419658).

WWW-Authenticate (en-US) и Proxy-Authenticate (en-US) заголовки ответа которые определяют методы, что следует использовать для получения доступа к ресурсу. Они должны указывать, какую схему аутентификации использовать, чтобы клиент, желающий авторизоваться, знал, какие данные предоставить. Синтаксис для этих заголовков следующий:

WWW-Authenticate: <type> realm=<realm> Proxy-Authenticate: <type> realm=<realm>

Here, is the authentication scheme («Basic» is the most common scheme and ). The realm is used to describe the protected area or to indicate the scope of protection. This could be a message like «Access to the staging site» or similar, so that the user knows to which space they are trying to get access to.

The and Proxy-Authorization (en-US) request headers contain the credentials to authenticate a user agent with a (proxy) server. Here, the type is needed again followed by the credentials, which can be encoded or encrypted depending on which authentication scheme is used.

Authorization: <type> <credentials> Proxy-Authorization: <type> <credentials>

The general HTTP authentication framework is used by several authentication schemes. Schemes can differ in security strength and in their availability in client or server software.

The most common authentication scheme is the «Basic» authentication scheme which is introduced in more details below. IANA maintains a list of authentication schemes, but there are other schemes offered by host services, such as Amazon AWS. Common authentication schemes include:

- Basic (see RFC 7617, base64-encoded credentials. See below for more information.),

- Bearer (see RFC 6750, bearer tokens to access OAuth 2.0-protected resources),

- Digest (see RFC 7616, only md5 hashing is supported in Firefox, see баг 472823 for SHA encryption support),

- HOBA (see RFC 7486 (draft), HTTP Origin-Bound Authentication, digital-signature-based),

- Mutual (see draft-ietf-httpauth-mutual),

-

AWS4-HMAC-SHA256 (see AWS docs).

Выучить больше

Серия видеороликов Learn Identity в документах Auth0 — это лекционная часть нового учебного курса по найму для инженеров в Auth0, представленного главным архитектором Витторио Берточчи. Если вы хотите лично узнать, как это делается в Auth0, она абсолютно бесплатна и доступна для всех.

Спецификации OAuth 2.0 и OpenID Connect являются сложными, но как только вы ознакомитесь с терминологией и получите базовые знания об идентификации, они будут полезны, информативны и станут намного более удобочитаемыми. Почитать их можно здесь: The OAuth 2.0 Authorization Framework и OpenID Connect Specifications..

JWT.io — это ресурс о JSON Web Token, который предоставляет инструмент отладчика и каталог библиотек подписи/проверки JWT для различных технологий.

OpenID Connect Playground — это отладчик, который позволяет разработчикам шаг за шагом исследовать и тестировать вызовы и ответы .

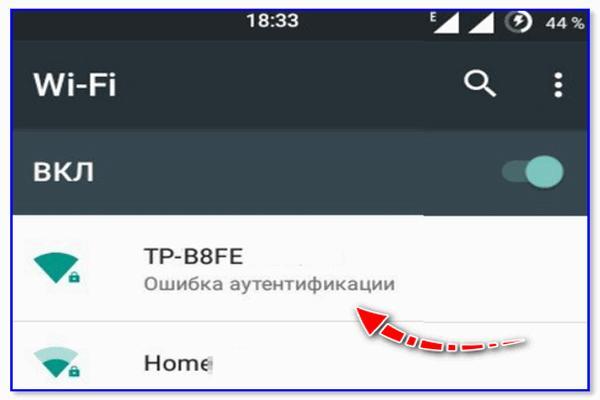

Основные причины появления ошибки аутентификации

Ошибка аутентификации вай-фая — распространенная проблема, из-за которой не удается подключиться к Интернету. Такая ошибка может появиться на любом устройстве, поэтому ее можно встретить, как на дорогих айфонах, так и на более дешевых смартфонах от Lenovo, LG, Xiaomi или Zte, которые работают на ОС андроид.

Выделяют несколько основных причин, почему не удается подсоединиться к Wi-Fi.

Неправильно набранный пароль

Неправильный пароль — основная причина проблем с аутентификацией

Наиболее распространенная причина появления ошибки — неправильное введение пароля. Чаще всего люди начинают неправильно вводят слишком сложные комбинации, которые трудно запомнить

При написании важно учитывать не только расположение букв и цифр, но еще и регистр вводимых символов. Поэтому рекомендуется записывать пароль к беспроводной сети в отдельном текстовом документе, чтобы всегда можно было вспомнить его правильное написание или скопировать

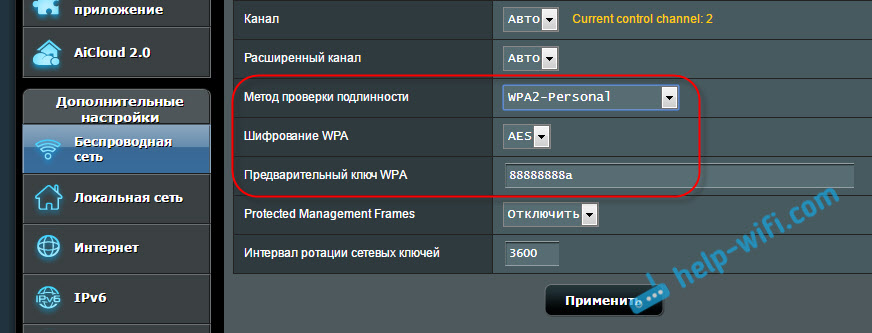

Несовместимые типы шифрования информации

Иногда надпись о том, что сеть Wi-Fi не подключена и требуется авторизация, появляется из-за использования несовместимых разновидностей шифрования передаваемых данных.

В большинстве современных моделей роутеров вся информация шифруется при помощи специального алгоритма AES. Старые смартфоны не совместимы с данной технологией, поэтому их не удается подключать к таким роутерам.

Важно! Прежде чем подсоединяться к вай-фай, нужно убедиться в том, что устройства совместимы и поддерживают одинаковые типы шифрования информации.

Особенности аутентификации

Аутентифика́ция (англ. authentication от греческого : αὐθεντικός authentikos, “реальный, подлинный,” от αὐθέντης authentes, “автор”) — процедура проверки подлинности, к примеру:

Аутентифика́ция (англ. authentication от греческого : αὐθεντικός authentikos, “реальный, подлинный,” от αὐθέντης authentes, “автор”) — процедура проверки подлинности, к примеру:

- проверка подлинности пользователя при помощи сравнения пароля, введённого им, с паролем, который сохранён в базе данных пользователей;

- подтверждение подлинности электронного письма при помощи проверки цифровой подписи письма по открытому ключу отправителя;

- проверка контрольной суммы файла на соответствие сумме, которая заявлена автором данного файла.

В русском языке термин применяют, в основном, в сфере информационных технологий.

Учитывая политику безопасности и степень доверия систем, производимая проверка подлинности может быть взаимной или односторонней. Она обычно производится при помощи криптографических способов.

Аутентификацию не нужно путать с авторизацией (процедурой предоставления определённых прав субъекту) и идентификацией (процедурой распознавания субъекта по идентификатору).

Перед людьми с древних времён стояла достаточно сложная задача — убедиться в достоверности важных сообщений. Придумывали сложные печати, речевые пароли. Возникновение методов аутентификации с использованием механических устройств значительно упрощало задачу, к примеру, обычный ключ и замок были придуманы достаточно давно. Пример системы аутентификации можно увидеть в старинной сказке «Приключения Али́-Бабы́ и сорока разбойников». В этой сказке повествуется о сокровищах, спрятанных в пещере. Пещера была загорожена камнем. Его можно было отодвинуть только при помощи уникального речевого пароля: «Сим-Сим, откройся!».

В связи с обширным развитием сетевых технологий в настоящее время автоматическая аутентификация повсеместно используется.

Архитектура ESET Secure Authentication

ESET Secure Authentication является полностью самостоятельным программным продуктом, предназначенным для корпоративного использования, и представляет собой набор отдельных модулей, которые позволяют внедрять двухфакторную аутентификацию.

В ESET Secure Authentication 2.8 можно выделить серверную и клиентскую часть, взаимодействие которых и обеспечивает реализацию двухфакторной аутентификации.

Серверная часть продукта поддерживает только операционные системы семейства Windows Server. При работе с учетными записями пользователей используется Microsoft Windows Active Directory или собственная база данных. Использование API позволяет внедрять ESA в любые системы аутентификации, такие как веб‑порталы, системы CRM, различные бухгалтерские системы и т. д., а использование пакета SDK позволяет встраивать двухфакторную аутентификацию в собственное программное обеспечение. Управление серверной частью продукта возможно при помощи веб-консоли ESA.

Клиентская часть ESET Secure Authentication совместима с актуальными мобильными платформами и устанавливается на мобильное устройство пользователя, что позволяет ему принимать push-уведомления и генерировать одноразовые пароли доступа. Если по каким-либо причинам использование клиентской части невозможно, то ESET Secure Authentication позволяет использовать аппаратные токены, работающие по стандарту OATH (Open Authentication), и аутентификаторы, соответствующие стандарту FIDO2.

Один из вариантов построения двухфакторной аутентификации при помощи ESET Secure Authentication 2.8 показан на рисунке 1.

Рисунок 1. Пример построения двухфакторной аутентификации при помощи ESET Secure Authentication 2.8

В состав ESET Secure Authentication 2.8 входят следующие компоненты:

- модуль ESA Web Application;

- модуль ESA Remote Desktop;

- модуль ESA Windows Login;

- сервер защиты ESA RADIUS Server;

- служба ESA Authentication Service;

- средство управления ESA Management Tools.

Каждый компонент реализует строго определенный набор функций, о чем мы поговорим далее в статье.

Как устранить ошибку аутентификации, или «Сохранено, защита WPA/WPA2»

Давайте разбираться с решениями. Начнем как обычно, с самых простых.

1

Проверяем пароль. Так как ошибка аутентификации чаще в всего появляется из-за неправильно указанного пароля, то его нужно проверить в первую очередь. На своем телефоне, или планшете, нажмите на Wi-Fi сеть, к которой не получается подключится, и удалите ее.

Теперь, нажав на нашу сеть, снова появится запрос пароля. Укажите пароль еще раз, убедитесь, что указываете все правильно. Если снова увидите ошибку аутентификации, то удалите сеть, посмотрите пароль в настройках роутера, или на компьютере, и попробуйте подключится заново.

Как вспомнить забытый ключ от Wi-Fi, я писал в статье: как узнать свой пароль от Wi-Fi, или что делать, если забыли пароль.

Лучше всего, посмотреть пароль в настройках маршрутизатора. В статье я писал как это сделать. И не забывайте, что пароль чувствителен к регистру букв. То есть, есть разница между большими и маленькими.

2

Меняем настройки безопасности Wi-Fi сети. Если вы уже уверены, что указываете правильный ключ, то нужно поэкспериментировать с настройками беспроводной сети на нашем маршрутизаторе. Особенно, с настройками безопасности.

Сначала проверьте, установлен ли у вас метод проверки подлинности WPA2 – Personal, шифрование WPA — «AES». Попробуйте на таких настройках. Если не поможет, задайте другие параметры.

Не забывайте после каждого изменения сохранять настройки, и перезагружать роутер. А на Android удалять Wi-Fi сеть, и пробовать подключаться заново.

3

Меняем пароль Wi-Fi сети. Попробуйте сменить пароль на какой-то другой. Советую попробовать поставить ключ из 8 символов, и только из цифр. В некоторых случаях, это помогает.

4

Смена канала, региона, ширины канала, и режима работы беспроводной сети. Если вышеописанные решения не помогают, то можно попробовать поэкспериментировать с настройками Wi-Fi сети. Все они находятся в панели управления маршрутизатором, на вкладке с настройками беспроводной сети.

Можно, например, попробовать поставить какой-то статический канал, вместо «Авто», сменить ширину канала, указать другой режим работы.

Не забывайте сохранять настройки, перезагружать роутер, и удалять сеть на мобильном устройстве (как это сделать, писал выше).

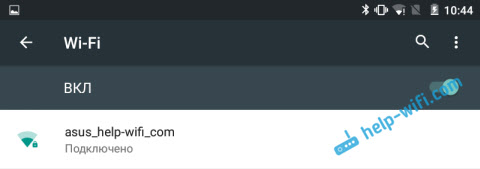

5

Перезагрузите свой Андроид смартфон, или планшет. Можно так же попробовать включить, и отключить режим полета. Видел еще советы, где рекомендуют включить режим модема (точки доступа), затем отключить его. Установив настройки точки доступа и сопряжения на IPv4 и IPv6.

В итоге, наш телефон должен подключится к Wi-Fi.

215

Сергей

Android (смартфоны/планшеты)

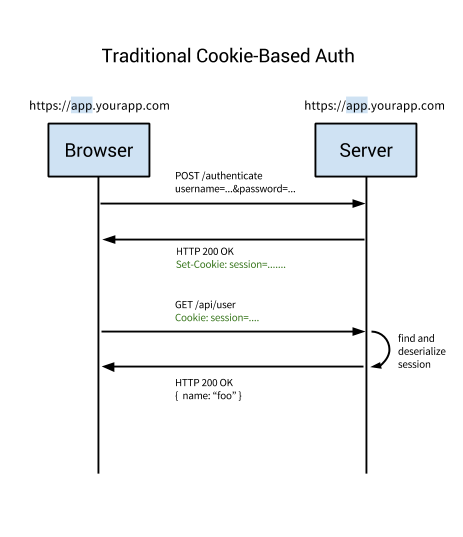

Аутентификация на основе сессий

Протокол HTTP не отслеживает состояния, и, если мы аутентифицируем пользователя с помощью имени и пароля, наше приложение не будет знать, тот ли это человек, что и в предыдущем запросе. Нам придётся аутентифицировать снова. При каждом запросе HTTP не знает ничего о том, что происходило до этого, он лишь передаёт запрос. Так что, если вам нужны личные данные, придётся снова логиниться, чтобы приложение знало, что это точно вы. Может сильно раздражать.

Чтобы избавиться от этого неудобства, придумали аутентификацию на основе сессий/кук, с помощью которых реализовали отслеживание состояний (stateful). Это означает, что аутентификационная запись или сессия должны храниться и на сервере, и на клиенте. Сервер должен отслеживать активные сессии в базе данных или памяти, а на фронтенде создаётся кука, в которой хранится идентификатор сессии. Это аутентификация на основе куки, самая распространённый и широко известный метод, используемый уже давно.

Процедура аутентификации на основе сессий:

- Пользователь вводит в браузере своё имя и пароль, после чего клиентское приложение отправляет на сервер запрос.

- Сервер проверяет пользователя, аутентифицирует его, шлёт приложению уникальный пользовательский токен (сохранив его в памяти или базе данных).

- Клиентское приложение сохраняет токены в куках и отправляет их при каждом последующем запросе.

- Сервер получает каждый запрос, требующий аутентификации, с помощью токена аутентифицирует пользователя и возвращает запрошенные данные клиентскому приложению.

- Когда пользователь выходит, клиентское приложение удаляет его токен, поэтому все последующие запросы от этого клиента становятся неаутентифицированными.

У этого метода несколько недостатков.

- При каждой аутентификации пользователя сервер должен создавать у себя запись. Обычно она хранится в памяти, и при большом количестве пользователей есть вероятность слишком высокой нагрузки на сервер.

- Поскольку сессии хранятся в памяти, масштабировать не так просто. Если вы многократно реплицируете сервер, то на все новые серверы придётся реплицировать и все пользовательские сессии. Это усложняет масштабирование. (Я считал, этого можно избежать, если иметь выделенный сервер для управления сессиями, но это сложно реализовать, да и не всегда возможно.)

Облегченные схемы против защищенных схем

Хотя упрощенные схемы и схемы безопасности не исключают друг друга, добавление этапа взаимной аутентификации к протоколам передачи данных часто может увеличить время выполнения и вычислительные затраты. Это может стать проблемой для сетевых систем, которые не могут обрабатывать большие объемы данных или тех, которые постоянно должны обновляться для получения новых данных в реальном времени (например, отслеживания местоположения, данных о состоянии здоровья в реальном времени).

Таким образом, желательной характеристикой многих схем взаимной аутентификации становится наличие облегченных свойств (например, малый объем памяти ), позволяющий приспособиться к системе, в которой хранится много данных. Многие системы реализуют облачные вычисления , которые обеспечивают быстрый доступ к большим объемам данных, но иногда большие объемы данных могут замедлить обмен данными. Даже при использовании граничных облачных вычислений, которые быстрее, чем обычные облачные вычисления, из-за более близкого расстояния между сервером и пользователем, упрощенные схемы обеспечивают большую скорость при управлении большими объемами данных. Одним из решений для упрощения схем во время процесса взаимной аутентификации является ограничение количества битов, используемых во время обмена данными.

Приложения, которые полагаются исключительно на связь между устройствами (D2D), когда несколько устройств могут обмениваться данными локально в непосредственной близости, удаляют стороннюю сеть. Это, в свою очередь, может ускорить время общения

Однако аутентификация по-прежнему происходит по незащищенным каналам, поэтому исследователи считают, что по-прежнему важно обеспечить взаимную аутентификацию, чтобы сохранить безопасную схему.

Схемы могут принести в жертву лучшее время выполнения или стоимость хранения при обеспечении взаимной аутентификации, чтобы сделать приоритетом защиту конфиденциальных данных.

Схемы на основе паролей

В схемах взаимной аутентификации, которые требуют ввода пароля пользователя как части процесса проверки, существует более высокая уязвимость для хакеров, поскольку пароль создается человеком, а не сертификатом, сгенерированным компьютером. Хотя приложения могут просто требовать от пользователей использования пароля, сгенерированного компьютером, людям неудобно его запоминать. Пользовательские пароли и возможность изменить свой пароль важны для того, чтобы сделать приложение удобным для пользователя, поэтому многие схемы работают, чтобы учесть характеристики. Исследователи отмечают, что протокол на основе паролей с взаимной аутентификацией важен, потому что идентификаторы пользователей и пароли по-прежнему защищены, поскольку сообщения доступны для чтения только двум вовлеченным сторонам.

Однако отрицательным аспектом аутентификации на основе пароля является то, что таблицы паролей могут занимать много места в памяти. Один из способов использования большого объема памяти во время схемы аутентификации на основе пароля — реализовать одноразовые пароли (OTP), которые представляют собой пароль, отправляемый пользователю по SMS или электронной почте. Одноразовые пароли чувствительны ко времени, что означает, что их срок действия истечет через определенное время, и что память не нужно хранить.

Многофакторная аутентификация

В последнее время все больше схем имеют более высокий уровень аутентификации, чем схемы на основе пароля. В то время как аутентификация на основе пароля считается «однофакторной аутентификацией», в схемах начинают реализовываться схемы аутентификации на основе смарт-карт ( двухфакторная ) или биометрическая (трехфакторная). Смарт-карты проще реализовать и легко аутентифицировать, но все же есть риск взлома. Биометрия стала более популярной по сравнению со схемами на основе паролей, потому что при использовании биометрии сложнее копировать или угадывать ключи сеанса, но может быть сложно зашифровать зашумленные данные. Из-за этих рисков и ограничений безопасности схемы могут по-прежнему использовать взаимную аутентификацию независимо от того, сколько факторов аутентификации добавлено.

История и современное состояние

Система тактической аутентификации NSA KAL-55B, используемая вооруженными силами США во время войны во Вьетнаме — Национальный криптологический музей

Исторически отпечатки пальцев использовались как наиболее авторитетный метод аутентификации, но судебные дела в США и других странах вызывают серьезные сомнения в надежности отпечатков пальцев. Было доказано, что и вне правовой системы отпечатки пальцев легко подделать , при этом высокопоставленный чиновник по компьютерной безопасности British Telecom отметил, что «немногие» считыватели отпечатков пальцев еще не были обмануты той или иной подделкой. Гибридные или двухуровневые методы аутентификации предлагают убедительное решение, например закрытые ключи, зашифрованные с помощью отпечатка пальца на USB-устройстве.

В контексте компьютерных данных были разработаны криптографические методы ( см. Цифровую подпись и аутентификацию запрос – ответ ), которые в настоящее время не поддаются подделке, если и только если ключ отправителя не был скомпрометирован. То, что отправитель (или кто-либо другой, кроме злоумышленника ) знает (или не знает) о компрометации, не имеет значения. Неизвестно, являются ли эти методы аутентификации на основе криптографии доказуемой безопасностью, поскольку непредвиденные математические разработки могут сделать их уязвимыми для атак в будущем. Если это произойдет, это может поставить под сомнение большую часть аутентификации в прошлом. В частности, контракт с цифровой подписью может быть поставлен под сомнение при обнаружении новой атаки на криптографию, лежащую в основе подписи.

Последствия нехватки безопасности API

Почему даже API-интерфейсы нуждаются в аутентификации? Для API, которые предназначены только для чтения, иногда пользователям не нужны ключи. Но большинство коммерческих API требуют авторизации в виде ключей API или других методов. Если нет никакой защиты API, пользователи могут совершать неограниченное количество запросов API без какой-либо регистрации. Разрешение неограниченных запросов усложнит модель дохода для вашего API.

Вдобавок, без аутентификации не было бы простого способа связать запросы с конкретными данными пользователя. И не было бы способа защиты от запросов от злонамеренных пользователей, которые могут удалить данные другого пользователя (например, путем удаления запросов DELETE для учетной записи другого пользователя).

Наконец, не получится отследить, кто использует API или какие конечные точки используются чаще всего. Очевидно, что разработчики API должны подумать о способах аутентификации и авторизации запросов к своим API.

В целом, аутентификация и авторизация с помощью API служат следующим целям:

- аутентификация запросов в API только для зарегистрированных пользователей;

- отслеживание, кто делает запросы;

- отслеживание использования API;

- блокировка или замедление пользователя, превышающего ограничения скорости;

- применение разных уровней разрешений для разных пользователей.

Понятие аутентификации

Общим определением для этого понятия является проверка подлинности чего-то. По сути, аутентификация – это процесс, позволяющий определить соответствие объекта или субъекта каким-то ранее зафиксированным уникальным данным или признакам. Иными словами, в какой-то системе имеются определенные характеристики, требующие подтверждения для доступа к ее основным или скрытым функциям. Заметьте, это именно процесс. Его ни в коем случае нельзя путать с идентификацией (которая является одной из составных частей процесса аутентификации) и авторизацией.

Кроме того, различают одностороннюю и взаимную аутентификацию на основе современных методов криптографии (шифрования данных). Простейшим примером взаимной аутентификации может быть, скажем, процесс двустороннего добавления пользователей в друзья на некоторых сайтах социальных сетей, когда и с той, и с другой стороны требуется подтверждение действия.

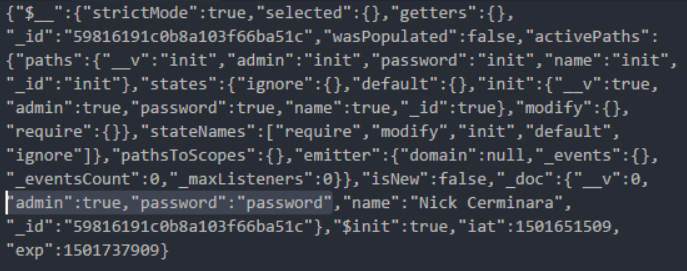

Ошибка третья: токены API

JSON Web TokensзаявитруководствоСони Панди

- Ключи JWT в GitHub-репозитории.

- Для хранения паролей используется . Это означает, некто может завладеть ключом шифрования и расшифровать все пароли. К тому же, тут наблюдаются неправильные взаимоотношения между ключом шифрования и секретным ключом JWT.

- Здесь, для шифрования данных в хранилище паролей, используется алгоритм AES-256-CTR. AES вообще не стоит использовать, и данный его вариант ничего не меняет. Я не знаю, почему был выбран именно этот алгоритм, но только одно это делает зашифрованные данные уязвимыми.

JWT-токен, полученный из программы, описанной в руководстве scotch.io

JWT-токен, полученный из программы, описанной в руководстве scotch.io Что может быть лучше пароля в виде обычного текстаОноСледующее руководство

Что может быть лучше пароля в виде обычного текстаОноСледующее руководство

Выводы

Программный комплекс SafeNet Authentication Service 3.11 предоставляет гибкий во всех отношениях механизм двухфакторной (многофакторной) аутентификации. Для интеграции с корпоративными приложениями или решениями ведущих вендоров используются готовые агенты либо протоколы RADIUS / SAML.

SafeNet Authentication Service отличается простотой использования, администрирования и интеграции, автоматизирует процесс присвоения генератора OTP, что позволяет инициировать определённый тип токенов для всех новых пользователей или группы сотрудников при помощи одного правила.

Поддержка множества разновидностей генераторов OTP в SafeNet Authentication Service позволяет выбирать конкретные их типы для индивидуальных нужд. Программный комплекс также поддерживает генераторы OTP сторонних производителей, за счёт чего возможна миграция на новую платформу с использованием приобретённых ранее аутентификаторов. Более того, он способен работать совместно с существующей системой аутентификации, что позволяет сохранить текущие вложения в неё, а также обеспечить единое представление об удостоверении личностей сотрудников во всех приложениях.

Исходя из вышесказанного, программный комплекс может быть использован во многих прикладных областях, таких как дистанционное банковское обслуживание (усиленная аутентификация при проверке авторизованного пользователя и обеспечение целостности транзакций), телекоммуникации (обеспечение необходимого уровня оперативности и доступности без ущерба для безопасности, контроль доступа авторизованных пользователей к биллинговой системе), медицина и фармация (обеспечение необходимого уровня безопасности при доступе к электронной картотеке пациентов / базе данных учёта препаратов), корпоративная безопасность (обеспечение защиты сервисов удалённого доступа, виртуальных частных сетей, корпоративных сетей и порталов) и множество прочих.

SAS делает аутентификацию простой и экономичной в реализации и управлении, устраняя многие традиционные «болевые точки» при построении системы подтверждения личности. В частности, SafeNet Authentication Service без труда закрывает вопросы синхронизации пользователей, назначения и отзыва токенов, составления отчётов, автоматического оповещения в случае нарушения безопасности, делегирования полномочий и многие другие, снижая при этом общие эксплуатационные расходы.

Хотя стоимость SAS можно назвать высокой, этот программный комплекс самодостаточен, т. е. не потребует дополнительных затрат и вложений. При этом в конечном итоге организация получает продукт масштаба предприятия без ограничений по функциональным возможностям, способный создать дополнительный эшелон защиты в виде многофакторной аутентификации.

Достоинства:

- Автоматизация процессов синхронизации (посредством Active Directory / LDAP / СУБД), назначения и отзыва токенов, а также составления отчётов.

- Поддержка обширной линейки аутентификаторов (аппаратных, программных, доставляемых с помощью SMS / SMTP и графических).

- Реализация многоуровневой структуры с автономными областями управления за счёт виртуальных серверов аутентификации (принцип «Multi-tier multi-tenant»), неограниченная масштабируемость.

- Портал самообслуживания для пользователей, который позволяет минимизировать работу администратора.

- Двухфакторная аутентификация может быть использована как совместно со стандартными паролями, так и отдельно.

- Неограниченный срок действия токенов, которые можно переинициализировать для новых пользователей, снизив общую стоимость владения.

- Возможность присвоить сотруднику несколько токенов, тем самым позволив ему выполнять процедуру аутентификации с различных устройств.

- Наличие SDK, позволяющего организациям интегрировать аутентификацию по OTP в свои решения, а также поддержка RADIUS, SAML, ADFS и специальных агентов для интеграции в различные операционные системы и корпоративные приложения.

Недостатки: