Отключение битлокера windows 10

Содержание:

- Как найти потерянный ключ восстановления

- Разблокировка сети устранения неполадок

- 7 способов отключить BitLocker в Windows 10

- Способ 1. Отключить BitLocker Windows 10 через панель управления

- Способ 2. Отключить BitLocker через настройки

- Способ 3. Отключить BitLocker через редактор локальной групповой политики

- Способ 4. Отключить BitLocker через CMD

- Способ 5. Отключить BitLocker через PowerShell

- Способ 6. Отключить службу BitLocker

- Способ 7. Форматирование зашифрованного жесткого диска

- Разблокировка вашего диска BitLocker

- Средство восстановления BitLocker

- Требования для восстановления данных с тома BitLocker

- Почему для ввода ПИН-кода или 48-значного пароля восстановления нужно использовать функциональные клавиши? Why do I have to use the function keys to enter the PIN or the 48-character recovery password?

- Как включить «БитЛокер» без «Trusted Platform Module» в Windows 7, 8, 10

- Как включить шифрование данных на жестком диске?

- Вывод

Как найти потерянный ключ восстановления

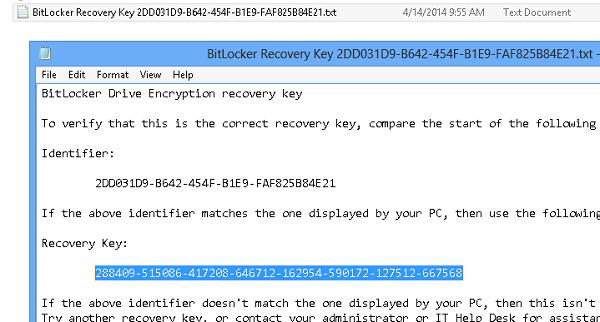

Ключ восстановления создается после первого использования программы BitLocker для каждого выбранного диска. Он предоставляет доступ к сокрытым данным. Ключ также можно использовать для разблокировки зашифрованных на съемном устройстве (например, на внешнем жестком диске или USB-накопителе) с помощью BitLocker To Go файлов и папок, если по какой-то причине вы забыли пароль или компьютер не может получить доступ к диску.

Файл .BEK может хранится на флешке или в компьютере, в месте, где мы сохранили его при шифровании диска

Ключ восстановления Bitlocker выглядит следующим образом (он хранится в файле .BEK с именем Bitlocker+Recovery+Key+4C2392DC-60A8-4B98-95AA-6A91D2191EB4.BEK).

Ключ восстановления Bitlocker

Чтобы убедиться в правильности ключа восстановления, сравните начало указанного выше идентификатора со значением аналогичного в зашифрованном томе Bitlocker.

Как/Где найти потерянный ключ восстановления Bitlocker?

Способ возвращения потерянного ключа зависит от настроенных вами параметров входа в систему:

1. Если вы используете локальную учетную запись, тогда войдите как администратор.

2. Пользователи учетной записи Microsoft должны проверить следующие места:

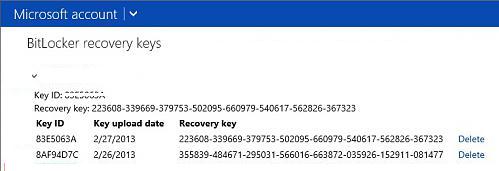

- аккаунт Microsoft в Интернете. Чтобы получить ключ восстановления, перейдите в свою учетную запись и получите его оттуда;

- сохраненная копия ключа восстановления. Возможно, вы храните его в качестве файла, на флешке или в бумажном виде.

Разблокировка сети устранения неполадок

Чтобы устранить проблемы с сетевой разблокировки, начните с проверки среды. Часто причиной сбоя является небольшая проблема конфигурации. Проверьте эти элементы:

-

Клиентское оборудование основано на UEFI и использует версию 2.3.1 прошивки, а прошивка UEFI находится в родном режиме и не имеет модуля поддержки совместимости (CSM) для включенного режима BIOS. Проверьте эту конфигурацию, убедившись, что у прошивки нет включенного параметра, такого как режим Legacy или режим совместимости, и чтобы прошивка не оказаться в режиме BIOS-like.

-

Установлены и запущены все необходимые роли и службы.

-

Общедоступные и частные сертификаты опубликованы и находятся в соответствующих контейнерах сертификатов. Проверка наличия сертификата разблокировки сети с помощью консоли управления Microsoft* (MMC.exe) *на сервере WDS. Необходимо включить оснастку сертификата для локального компьютера. Проверьте клиентский сертификат, проверив ключ реестра HKEY_LOCAL_MACHINE\Software\Policies\\Microsoft\SystemCertificates\FVE_NKP на клиентском компьютере.

-

Group Policy for Network Unlock включена и подключена к соответствующим доменам.

-

Group Policy правильно достигает клиентов. Проверьте эту функциональность с помощью GPRESULT.exe или утилиты RSOP.msc.

-

Клиенты были перезагружаются после того, как политика была применена.

-

Защитник Network (Certificate Based) указан на клиенте. Проверьте этот протектор с помощью или Windows PowerShell. Например, в следующей команде перечислены ключевые защитники, которые в настоящее время настроены на диске C на локальном компьютере.

Примечание

Используйте выход вместе с журналом отладки WDS, чтобы определить, используется ли правильный отпечаток сертификата для разблокировки сети.

Соберете следующие файлы для устранения неполадок в сети BitLocker.

-

Журналы Windows событий. В частности, получите журналы событий BitLocker и журнал Microsoft-Windows-Deployment-Services-Diagnostics-Debug.

Ведение журнала отключается по умолчанию для роли сервера WDS, поэтому перед ее извлечением необходимо включить ее. Используйте любой из следующих двух методов, чтобы включить ведение журнала отключения WDS.

-

Запустите повышенную командную подсказку, а затем запустите следующую команду:

-

Open Event Viewer on the WDS server:

- В левой области выберите **** приложение и журналы служб Microsoft Windows отлажку > **** > **** > deployment-Services-Diagnostics > ****.

- В правой области выберите Включить журнал.

-

-

Файл конфигурации подсети DHCP (если он существует).

-

Выход состояния BitLocker в томе. Сбор этого вывода в текстовый файл с помощью . Или в Windows PowerShell используйте .

-

Захват сетевого монитора на сервере, на котором размещена роль WDS, фильтруемой по IP-адресу клиента.

7 способов отключить BitLocker в Windows 10

В этой части мы продемонстрируем 7 способов отключить BitLocker Windows 10.

Способ 1. Отключить BitLocker Windows 10 через панель управления

Прежде всего, вы можете отключить BitLocker Windows 10 через панель управления.

А вот и руководство.

- открыто Панель управления .

- выберите Шифрование диска BitLocker .

- Разверните диск, защищенный BitLocker, и выберите Разблокировать диск .

- Затем введите пароль.

- Затем нажмите Отключить BitLocker .

Способ 2. Отключить BitLocker через настройки

Чтобы отключить BitLocker Windows 10, вы также можете попробовать удалить BitLocker Windows 10 через приложение «Настройки».

А вот и руководство.

- Нажмите Windows ключ и я ключ вместе, чтобы открыть Настройки .

- Во всплывающем окне выберите Система .

- Во всплывающем окне выберите Около с левой панели.

- Затем найдите Раздел шифрования устройства на правой панели и выберите Выключи кнопка.

- Затем в окне подтверждения нажмите Выключи очередной раз.

После этого функция BitLocker была отключена на вашем компьютере.

Способ 3. Отключить BitLocker через редактор локальной групповой политики

Чтобы отключить BitLocker в Windows 10, вы можете отключить его с помощью редактора локальной групповой политики.

А вот и руководство.

- Нажмите Windows ключ и р ключ вместе, чтобы открыть Бежать диалог.

- Тип gpedit.msc в поле и щелкните Хорошо продолжать.

- Во всплывающем окне перейдите по следующему пути: Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Шифрование диска BitLocker -> Фиксированные диски с данными .

- Затем выберите Запретить запись на фиксированные диски, не защищенные BitLocker .

- Во всплывающем окне выберите Не настраивать или же Отключено . Затем нажмите Применять и Хорошо для подтверждения изменений.

После этого функция BitLocker была отключена с компьютера.

Способ 4. Отключить BitLocker через CMD

Что касается того, как отключить BitLocker Windows 10, вы можете отключить BitLocker через CMD.

Теперь, вот руководство о том, как отключить BitLocker CMD.

- Откройте командную строку от имени администратора .

- Во всплывающем окне введите команду управление-bde -off X: и ударил Войти продолжать. Пожалуйста, замените X фактической буквой жесткого диска.

- Затем начнется процесс расшифровки. Это займет некоторое время, пожалуйста, не прерывайте его.

Когда он будет завершен, вы завершите процесс отключения BitLocker cmd.

Способ 5. Отключить BitLocker через PowerShell

Чтобы отключить BitLocker в Windows 10, вы также можете отключить его через PowerShell.

А вот и руководство.

- Тип PowerShell в поле поиска Windows и выберите наиболее подходящий.

- Затем щелкните его правой кнопкой мыши, чтобы выбрать Запустить от имени администратора .

- Во всплывающем окне введите команду Отключить-BitLocker -MountPoint «X:» и ударил Войти продолжать. Пожалуйста, замените X фактической зашифрованной буквой жесткого диска.

Когда он будет завершен, функция BitLocker на зашифрованном жестком диске будет отключена.

Кроме того, вы также можете отключить BitLocker для всех томов. Просто введите следующие команды, чтобы продолжить.

$ BLV = Get-BitLockerVolume Отключить-BitLocker -MountPoint $ BLV

После этого вы сможете удалить BitLocker Windows 10.

Способ 6. Отключить службу BitLocker

Есть еще один способ удалить BitLocker Windows 10. Вы можете отключить службу BitLocker.

А вот и руководство.

- Нажмите Windows ключ и р ключ вместе, чтобы открыть Бежать диалог.

- Во всплывающем окне введите services.msc в поле и щелкните Хорошо продолжать.

- В окне ‘Службы’ найдите Служба шифрования диска BitLocker и дважды щелкните по нему.

- Затем измените его Тип запуска к Отключено .

- Затем нажмите Применять и Хорошо чтобы сохранить изменения.

Когда он будет завершен, вы отключите BitLocker Windows 10.

Способ 7. Форматирование зашифрованного жесткого диска

Существует способ удалить BitLocker Windows 10

Если на жестком диске нет важного файла, вы можете выбрать отформатируйте это и удалите BitLocker Windows 10. Если на нем есть важные файлы, не рекомендуется использовать этот способ

А вот и руководство.

- Щелкните правой кнопкой мыши зашифрованный жесткий диск и выберите Формат .

- Во всплывающем окне установите файловые системы и отметьте опцию Быстрое форматирование . Затем нажмите Начало продолжать.

После этого вы удалили BitLocker с жесткого диска Windows 10. Если вы потеряли данные после форматирования, вы можете прочитать пост на Как восстановить файлы с отформатированного жесткого диска (2020) — Руководство Узнать больше.

Разблокировка вашего диска BitLocker

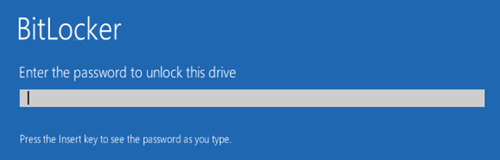

Если ваш системный диск зашифрован, его разблокировка зависит от выбранного вами метода (и есть ли у вашего ПК TPM). Если у вас есть TPM и вы решили автоматически разблокировать диск, вы не заметите ничего нового – вы загрузитесь прямо в Windows, как всегда. Если вы выбрали другой метод разблокировки, Windows предложит разблокировать диск (набрав пароль, подключив USB-накопитель или что-то ещё).

Если вы потеряли (или забыли) свой метод разблокировки, нажмите Esc на экране приглашения, чтобы ввести ключ восстановления.

Если вы зашифровали несистемный или съемный диск, Windows предложит разблокировать диск при первом доступе к нему после запуска Windows (или когда вы подключаете его к компьютеру, если это съемный диск). Введите свой пароль или вставьте смарт-карту, и диск должен разблокироваться, чтобы вы могли его использовать.

В File Explorer зашифрованные диски обозначаются золотым замком. Этот замок изменяется на серый при разблокировке диска.

Вы можете управлять заблокированным диском – сменить пароль, отключить BitLocker, создать резервную копию вашего ключа восстановления или выполнить другие действия – из окна панели управления BitLocker. Щелкните правой кнопкой мыши любой зашифрованный диск и выберите «Управление BitLocker», чтобы перейти непосредственно на эту страницу.

Средство восстановления BitLocker

Поэтому, если ваш пароль BitLocker забыт или ключ восстановления утерян, вы можете использовать Средство восстановления BitLocker для доступа и восстановления данных и файлов с недоступного диска BitLocker, который был зашифрован с помощью BitLocker в Windows 10/8/7.

Средство восстановления BitLocker ( Repair-bde ) – это средство командной строки, включенное в Windows 10/8/7. Этот инструмент можно использовать для доступа к зашифрованным данным на сильно поврежденном жестком диске, если диск был зашифрован с помощью шифрования диска BitLocker. Он используется специально для извлечения данных из заблокированных дисков BitLocker .

По словам Technet, здесь есть чем заняться. Прежде всего убедитесь, что:

Ваш тестовый компьютер имеет диск с защитой BitLocker (также могут быть заняты заблокированные диски).

Вы должны быть в состоянии предоставить учетные данные администратора.

У вас должно быть хотя бы одно из следующего:

- Восстановить пароль

- Расположение файла ключа восстановления

- Расположение файла пакета восстановления и соответствующий пароль восстановления

- Расположение файла пакета восстановления и соответствующее расположение файла ключа восстановления

У вас должен быть пустой выходной том такого же или большего размера, что и у диска BitLocker-protected (содержимое которого будет полностью перезаписано после операции восстановления).

Допущения . Учтите, что речь идет о диске E: drive. Мы должны восстановить данные и извлечь их на диск F :. У нас есть 48-значный пароль для восстановления, т. Е. 062612-026103-175593-225830-027357-086526-362263-513414. Мы также предполагаем, что у нас есть файл ключа восстановления, расположенный в F: \ RecoveryKey.bek, и расположение пакета восстановления в F: \ ExportedKeyPackage.

Вы должны изменить вышеуказанные предположения в соответствии с вашей средой.

Теперь откройте Командную строку и выполните любую из команд в соответствии с данными восстановления, которыми вы владеете.

Чтобы восстановить с помощью пароля восстановления:

repair-bde E: F: -rp 062612-026103-175593-225830-027357-086526-362263-513414

Чтобы восстановить с помощью ключа восстановления:

repair-bde E: F: -rk F: \ RecoveryKey.bek

Чтобы восстановить с помощью пакета восстановления и соответствующего пароля восстановления:

repair-bde E: F: -kp F: \ ExportedKeyPackage -rp 062612-026103-175593-225830-027357-086526-362263-513414

Чтобы восстановить с помощью пакета восстановления и соответствующего ключа восстановления:

repair-bde E: F: -kp F: \ ExportedKeyPackage -rk F: \ RecoveryKey.bek

Как только BitLocker проверит введенную вами команду, он скопирует данные на выходной том (в нашем случае диск F) с зашифрованного. Таким образом, данные восстанавливаются из-под блокировки/прерывания при блокировке диска через BitLocker .

Надеюсь, вы найдете статью полезной .

Требования для восстановления данных с тома BitLocker

Для восстановления данных с диска, зашифрованного BitLocker нужно иметь хотя один из следующих элементов системы защиты BitLocker:

- Пароль BitLocker (тот самый, который вы вводите в графическом интерфейсе Windows при разблокировке зашифрованного диска);

- Ключ восстановления BitLocker;

- Ключ запуска системы (Startup key — .bek) – ключ на USB флешке, который позволяет автоматически расшифровывать загрузочный раздел, не требуя ввода пароля от пользователя.

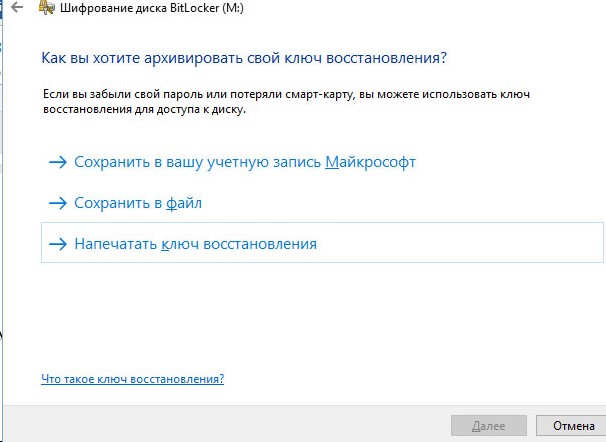

Ключ восстановления BitLocker (BitLocker Recovery Key) представляет собой уникальную последовательность из 48 символов. Ключ восстановления генерируется при создании тома Bitlocker, его можно распечатать (и хранить в безопасном месте, например, в сейфе), сохранить в виде текстового файла на локальный (это не рекомендуется, т.к. при повреждении диска вы не сможете расшифровать свои данные) или внешний диск, или сохранить в свою учетную запись Microsoft.

Несколько нюансов касательно восстановления данных с диска BitLocker. Данные нужно восстанавливать на отдельный диск, размер которого должен быть не меньше, чем размер поврежденного диска. В процессе восстановления все содержимое этого диска будет удалено и заменено расшифрованными данными с тома BitLocker.В нашем примере диск F: (размер 2 Гб) это USB флешка, содержимое которой зашифровано с помощью BitLocker. Данная флешка по какой-то причине не открывается. Для восстановления данных мы установили дополнительный внешний диск Data (G:), емкостью (10 Гб).

Почему для ввода ПИН-кода или 48-значного пароля восстановления нужно использовать функциональные клавиши? Why do I have to use the function keys to enter the PIN or the 48-character recovery password?

Клавиши F1–F10 имеют универсальные коды опроса, доступные в предзагрузочной среде на всех компьютерах для всех языков. The F1 through F10 keys are universally mapped scan codes available in the pre-boot environment on all computers and in all languages. Клавиши с цифрами от 0 до 9 не используются в предзагрузочной среде на всех клавиатурах. The numeric keys 0 through 9 are not usable in the pre-boot environment on all keyboards.

Если используется улучшенный ПИН-код, пользователям рекомендуется выполнить дополнительную проверку системы в ходе настройки BitLocker, чтобы убедиться, что в предзагрузочной среде можно ввести правильный ПИН-код. When using an enhanced PIN, users should run the optional system check during the BitLocker setup process to ensure that the PIN can be entered correctly in the pre-boot environment.

Как включить «БитЛокер» без «Trusted Platform Module» в Windows 7, 8, 10

При запуске шифровального процесса «БитЛокер» для системного раздела на ПК многих юзеров появляется уведомление «Данное устройство не может применять доверенный платформенный модуль. Администратору нужно активировать параметр. Разрешить применение BitLocker без совместимого TPM». Чтобы применять шифрование, нужно отключить соответствующий модуль.

Отключение использования модуля TPM

Для того чтобы можно было выполнить шифрование системного раздела без «Trusted Platform Module», нужно поменять настройки параметра в редакторе GPO (локальные групповые политики) ОС.

- Одновременно зажимаем Win+R, после чего вбиваем gpedit.msc, чтобы запустить GPO.

- Нажмите на «Конфигурация компьютера», «Административные шаблоны», «Компоненты Windows», «Этот параметр политики позволяет выбрать шифрование диска BitLocker», «Диски операционной системы».

- Два раза нажмите на пункт «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

- В появившемся меню выберите «Включено», удостоверьтесь, что установлена отметка «Разрешить BitLocker без совместимого доверенного платформенного модуля».

- Сохраните проделанные изменения.

Как включить «БитЛокер»

Для того чтобы выполнить запуск «БитЛокер», необходимо следовать такому алгоритму:

- Щелкните правой клавишей мышки по меню «Пуск», нажмите на «Панель управления».

- Кликните по «Шифрование диска».

- Нажмите на «ВключитьBitLocker».

- Подождите, пока закончится проверка, щелкните «Далее».

- Прочтите инструкции, кликните по клавише «Далее».

- Запустится процесс подготовки, при котором не стоит отключать ПК. В противном случае вы не сможете загрузить операционную систему.

- Щелкните по клавише «Далее».

- Введите пароль, который станет применяться для разблокирования диска при запуске ПК. Кликните по клавише «Далее».

- Выберите метод сохранения ключа восстановления. Данный ключ позволит получить доступ к диску при утрате пароля. Щелкните «Далее».

- Выберите шифрование всего раздела. Кликните «Далее».

- Нажмите на «Новый режим шифрования», щелкните «Далее».

- Отметьте пункт «Запустить проверку системыBitLocker», щелкните «Продолжить».

- Выполните перезагрузку ПК.

- При включении ПК наберите пароль, указанный при шифровании. Щелкните кнопку ввода.

- Шифрование запустится сразу после загрузки ОС. Кликните по значку «БитЛокер» в панели уведомлений, чтобы посмотреть прогресс. Помните, что шифровальный процесс может отнимать немало времени. Все зависит от того, какой памятью располагает системный раздел. При выполнении процедуры ПК будет работать менее производительно, так как на процессор идет нагрузка.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь.

Теперь установим соответствующий флажок.

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

Вывод

BitLocker — весьма неплохая функция, способная защитить данные от потери и кражи на любых накопителях (флешках, жестких дисках и т. д.). Это не идеальный инструмент, хоть и весьма полезный. Он не нравится всем пользователям, поскольку запрашивает пароль каждый раз, когда нужно использовать зашифрованный диск. Однако, не стоит недооценивать BitLocker, поскольку однажды он может спасти не только ценную информацию, но и в целом ваш бизнес/репутацию.

Видео — Как зашифровать диск BitLocker

Так получилось, забыл пароль от зашифрованной флешки. И тут нам поможет ключик для расшифровки, который был создан при шифровании флешки. А вот если вы потеряли ключ BitLocker, то уже никакими судьбами вам не получить доступ к файлам, разве, что вспомнить пароль.

И так, выполняем подключение флешки к компьютеру и открываем ее. Вас попросят ввести пароль. Но мы же ее не помним, поэтому жмем на – Дополнительные параметры.

Далее необходимо нажать на – Введите ключ восстановления.

Перед нами появиться окошко с полем в которое необходимо забить ключ восстановления состоящий из 48 знаков. Если вы шифровали несколько флешек, то выбрать нужный можно по ИД ключа (идентификатору ключа).

После того как ввели 48-значный ключик, жмем на – Разблокировать и теперь у нас появляется доступ к флешке. Сразу замечу, что пароль никуда не сброситься и флешка не перестанет быть зашифрованной.

Ну а если вам необходимо сменить пароль шифрования BitLocker, то читайте статью «Как изменить пароль BitLocker?»

Чтобы зашифровать ваши личные данные можно использовать много методов, а конкретнее, программное обеспечение сторонних компаний. Но зачем, если есть BitLocker от Microsoft. К сожалению, у некоторых возникают проблемы восстановления файлов после шифрования через BitLocker

При шифровании BitLocker вам нужно создать специальный ключ восстановления, его нужно сохранить, причем не важно где, главное надёжно. Вы можете его распечатать или сохранить при помощи учетной записи, но не локальной, а от Microsoft

Если диск не разблокируется сам, то нужно использовать тот самый ключ, иначе никак.

Но бывают ведь и случаи, когда ключ утерян. Что тогда делать? Иногда можно забыть и пароль от входа в систему, что крайне усложняет процесс расшифровки. Давайте попробуем все эти проблемы изучить и понять, как поступить. Данная статья должна вам помочь в решении проблем с BitLocker.

Немного статей о шифровании данных: