Как открыть порт на микротике через консоль

Содержание:

- Схема прохождения трафика MikroTik

- Проброс диапазона портов

- What is port forwarding?

- Why & How MikroTik Port Forwarding works?

- Доступ к ресурсам через VPN.

- Знакомство с интерфейсами

- Создание правил и выбор действий

- Принцип действия и область применения

- Проброс всех портов и всех протоколов на локальный ip

- Проброс диапазона портов

- Настройка Mikrotik Port Forwardind через консоль

- Netmap

- Немного общей информации

- Настройка удаленного доступа Mikrotik

- Перенаправление портов Mikrotik

- Настройка проброса одного порта

- Настройка проброса одного порта

- Доступ к веб-интерфейсу

- Заключение

Схема прохождения трафика MikroTik

Схема прохождения пакетов нужна для понимания того, как движется трафик внутри маршрутизатора, через какие логические блоки он проходит. Написание сложных конфигураций возможно только при понимании данной схемы.

Схема прохождения пакетов данных MikroTik

Схема прохождения пакетов данных MikroTik

Где:

- INPUT INTERFACE – входная точка. С нее пакеты начинают маршрут. Интерфейс может быть физическим или виртуальным;

- OUTPUT INTERFACE – выходная точка, где пакеты заканчивают маршрут. Интерфейс может быть физическим или виртуальным;

- Local Process IN – финальная точка пути пакетов, адресованных маршрутизатору;

- Local Process OUT – начальная точка пакетов, что сгенерировал маршрутизатор;

- Routing Decision – решение о маршрутизации.

Трафик должен принадлежать определенной цепочке, которые бывают:

- Input – трафик, направленный к маршрутизатору;

- Output – трафик, исходящий из маршрутизатора;

- Forward – трафик, проходящий через маршрутизатор;

- Prerouting – трафик уже вошел в порт, но еще не принято решение о маршрутизации;

- Postrouting – последний этап перед достижением выходного порта.

Описание содержимого цепочек:

- HOTSPOT-IN и HOTSPOT-OUT относятся к возможностям Hotspot.

- RAW PREROUTING и RAW OUTPUT – это частный случай файрвола, который служит для снижения нагрузки на ЦП во время DOS-атак.

- CONNECTION TRACKING – отслеживание соединений.

- MANGLE PREROUTING, MANGLE INPUT, MANGLE FORWARD, MANGLE OUTPUT и MANGLE POSTROUTING служат для маркировки трафика.

- DST-NAT и SRC-NAT – служат для настройки NAT.

- FILTER INPUT, FILTER FORWARD и FILTER OUTPUT – брандмауэр.

- HTB GLOBAL (QUEUE TREE) и SIMPLE QUEUS служат для манипуляций с трафиком: назначения приоритета, ограничений скоростей и др.

- BRIDGE DECISION – решение об обработке в мостовом соединении.

- TTL – это TTL.

- ACCOUNTING – возможности RADIUS-сервера.

- ROUTING ADJUSTMENT – донастройка маршрутизации.

Пакеты, направленные маршрутизатору (chain: input):

Пакеты проходящий через роутер (chain: forward):

Трафик исходящий от MikroTik (chain: output):

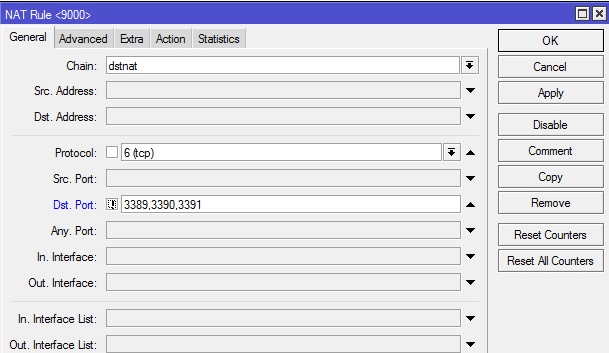

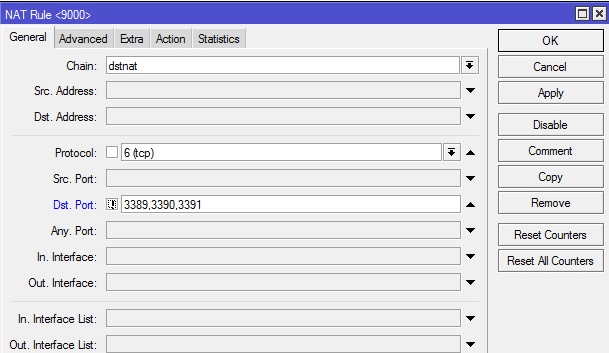

Проброс диапазона портов

Если на маршрутизаторе Микротик надо сделать проброс не один, а несколько портов на локальный компьютер, то в качестве Dst.Ports указываем эти значения через запятую.

В этом случае будут приниматься пакеты из диапазона 3389-3391

Можно использовать оператор отрицания

Здесь будут приниматься пакеты в диапазоне с 1 по 3388 и с 3392 по 65536

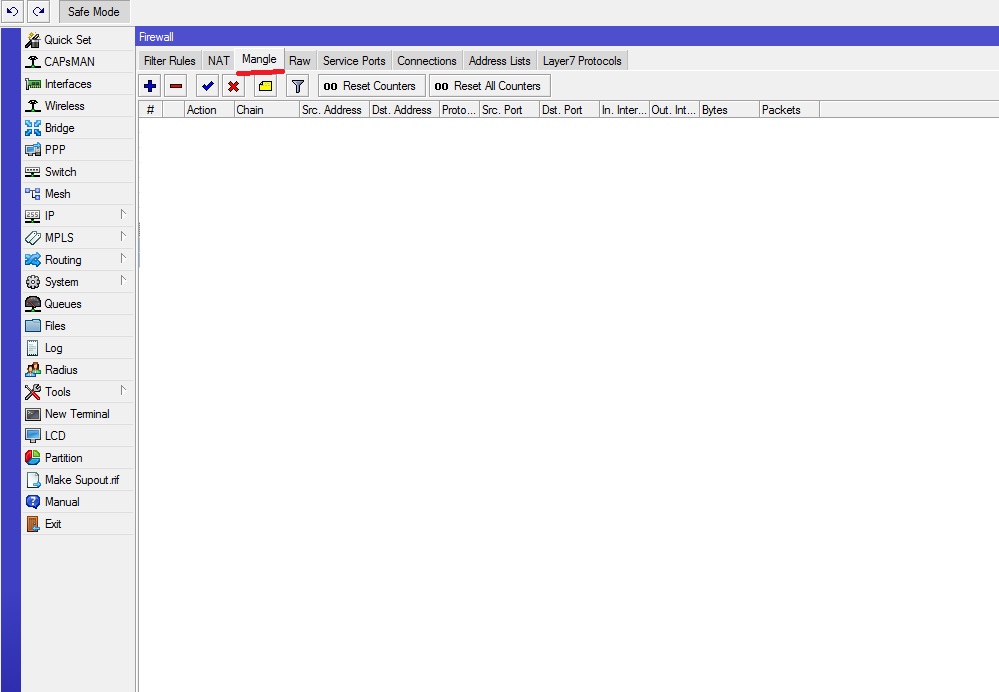

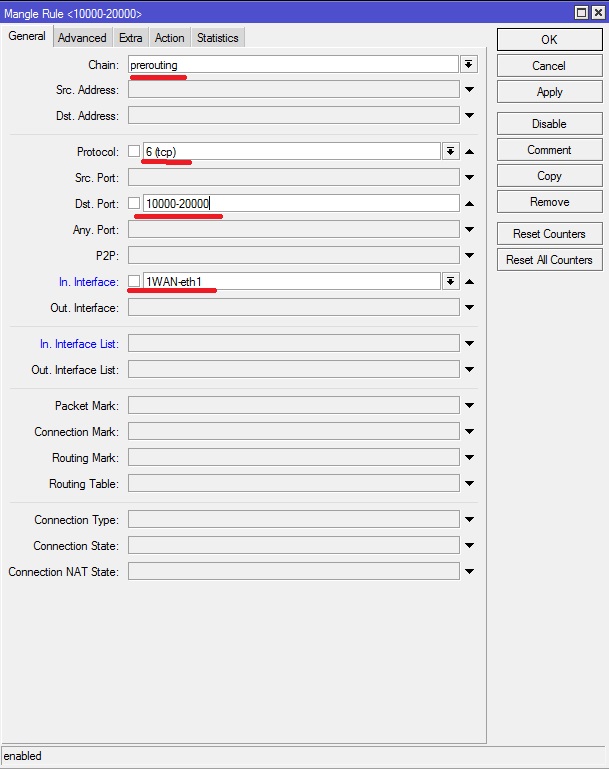

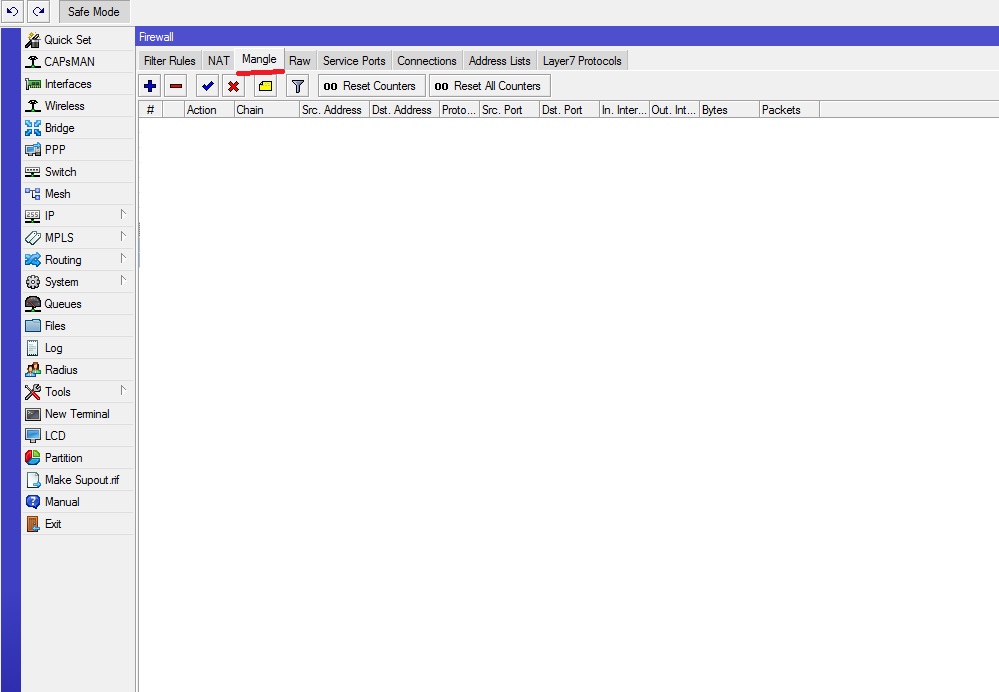

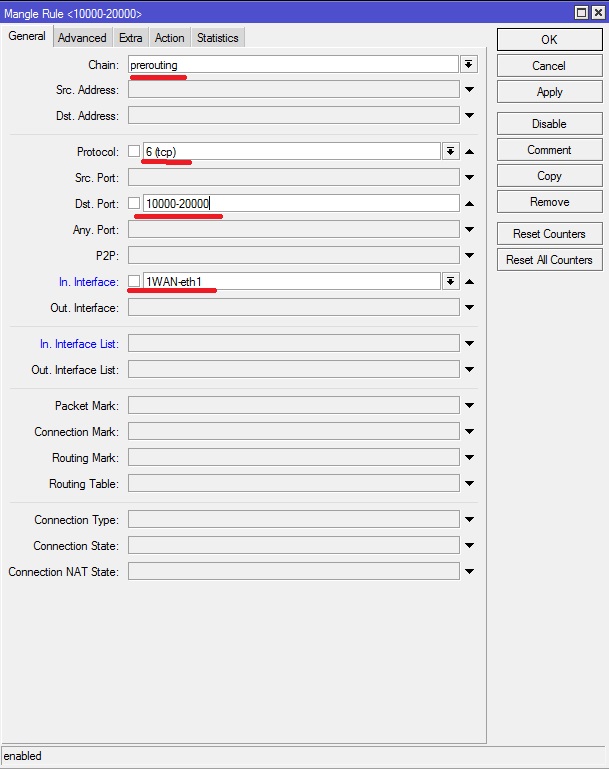

Если же данного инструмента нам недостаточно, например надо пробросить udp для asterisk в диапазоне с 10000 по 20000, что не совсем удобно сделать вышеуказанными способами, то на помощь нам придет маркировка пакетов, переходим на вкладку firewall-Mangle.

нажимаем на плюс добавить правило. И заполняем необходимые поля

Chain – цепочка, может принимать следующие параметры

PREROUTING — Маркирует пакет до принятия решения о маршрутизации.

INPUT — Маркирует пакет, предназначенный самому хосту.

FORWARD — Маркирует транзитные пакеты.

OUTPUT — Маркирует пакеты, исходящие от самого хоста.

POSTROUTING — Маркирует все исходящие пакеты, как сгенерированные самим хостом, так и транзитные.

Нам нужно промаркировать пакет до того как он будет обработан правилами роутера, выбираем prerouting

Все остальные поля идентичны полям из правила NAT, только в Dst.Port уже можно указать диапазон.

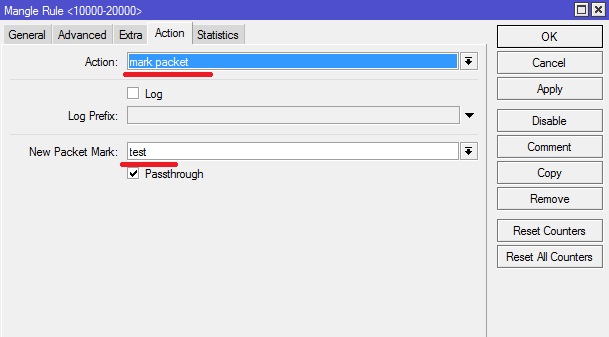

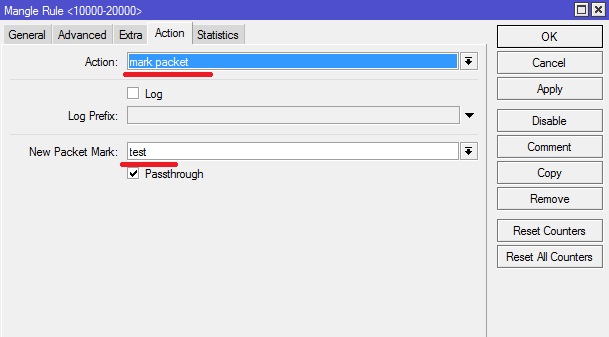

Затем переходим на вкладку Action

Action ставим маркировку пакетов, mark packet

New Packet Mark – название маркировки, вводим удобное имя.

После чего нажимаем кнопку «ОК»

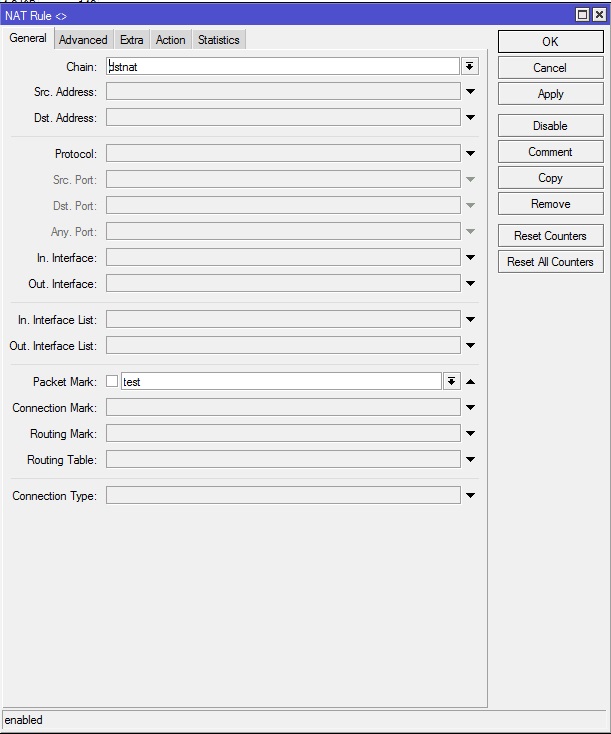

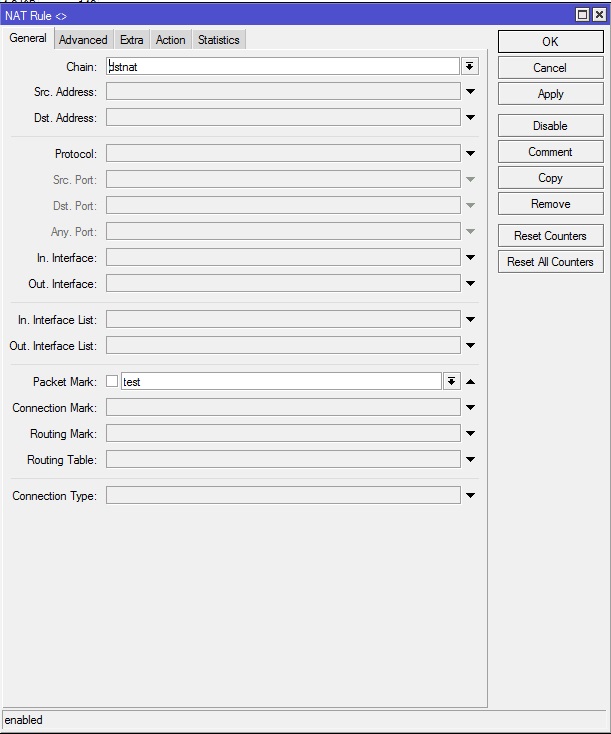

Теперь переходим во вкладку NAT и добавляем новое правило

Выбираем только канал приемник Chain dstnat и пункт Packet Mark, который создали выше. Затем переходим на вкладку Action

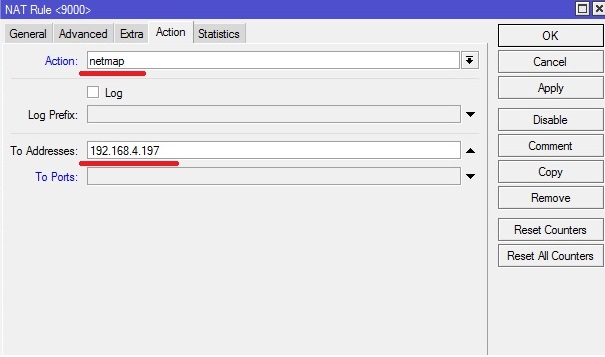

Указываем действие netmap или dst-nat

To Adresses — ip локального компьютера

Если хотим перенаправлять диапазон порт в порт, то поле To Ports не заполняем, если нужно перенаправлять с диапазона на один порт, то в To Ports указываем нужное значение.

What is port forwarding?

Port forwarding is the process of intercepting data traffic headed for a computer’s IP/port combination and redirecting it to a different IP and/or port. This process can be easily done using a MikroTik router or any system running RouterOS.

Before we get to that, try to imagine the following situation:

You are an IT administrator. You created a large network and someone wants to remotely connect to your VPS server or dedicated server to work remotely. You can’t share the server IP with that person for security reasons. What should you do? In this situation, you should use port forwarding on the MikroTik router to handle all the requests. Also, You can check out our Mikrotik VPS Server.

Why & How MikroTik Port Forwarding works?

Let me give you an example with an use case. Assume, you have a local network that is designed and attached with a MikroTik router that is easily manageable. You have multiple computer (192.168.88.12, 192.168.88.17, 192.168.88.37, 192.168.88.182, 192.168.88.89, etc..) in your local network (see the figure 1). And that is running different types of applications or services. Your MikroTik router is also connected with a public IP provided by your ISP. Now you want that one of your local computer will be accessible via internet through that public IP. So in this case you can build web server, you can run mail server, ftp server, other services, etc.. etc.

What it will do?

After solving this with my article anybody from internet (or whoever you give access) can access your local pc (192.168.88.12 or any local computer) from internet. This way you will be able to access FTP port, RDP Port, Web server Port of any local computer from internet.

Доступ к ресурсам через VPN.

Очень часто нас спрашивают, примерно такой вопрос.

«У нас есть два филиала, и мы хотим предоставить доступ к внутренним ресурсам второго филиала, через публичный адрес первого филиала»

Для того чтобы понять какой кейс мы будем решать, необходима схема и её некоторое описание.

И так у нас есть два филиала, с внешними адресами, хотя достаточно и одного адреса публичного адреса с любой из сторон.

Если у вас одни IP адрес, то в этом случае вы ограниченны в выборе VPN типа, обязательно в виде клиент серверной реализацией.

Опишем задачу, в сети R1 есть веб сервер с адресом 192.168.1.100 при попытки внешнего клиента установить соединение с сервером через маршрутизатор R1, он должен успешно установить соединение. Точно также если клиент попытается установить соединение с данным сервером через маршрутизатор R2, он сделать это успешно.

В сети маршрутизатора R2 есть сервис SMTP 25 порт TCP с адресом 192.168.2.25, точно также, как и веб сервис, он должен быть доступен через оба маршрутизатора.

Давайте настроим первым делом маршрутизаторы, то, как вы это делаете обычно.

На R1

На R2

Мы не будем учитывать настройку фильтра firewall, это требует отдельной большой статьи, а то и курса, как минимум MTCNA. Я надеюсь, вы знаете, как надо настраивать firewall MikroTik.

Также нам необходимо настроить NAT. Настраиваем как обычно, без каких либо излишеств.

На R1

На R2

src-nat не привел в примере, так как он может быть у вас разный, он не как не скажется на работу сервисов. Вы должны самостоятельно сделать правило, как минимум masquerade.

обратите внимание, что dst-nat у нас правила на обоих маршрутизаторах одинаковые, можно добавить ещ1ё в фильтр dst-address, но тут всё зависит от конкретной реализации

Знакомство с интерфейсами

Прежде чем я расскажу про то, как открыть порт на Микротике, небольшой экскурс для новичков. Для начала нам нужно посмотреть, какие интерфейсы у нас есть. Для этого переходим в «Interfaces».

Что такое интерфейсы в Микротике? По сути это некие каналы связи самого аппарата с другими устройствами локальной сети, а также с интернетом. Ведь роутер в нашем случае — это ещё и шлюз. Сейчас рассмотрим более подробно каждое из подключений, и вы все поймете.

- ether1-gateway» – можно сказать, что по умолчанию этот порт предназначен для подключения интернета. Но на самом деле Микротику можно назначить любой подобный порт или даже несколько.

- «ether2-master-local» – это главный локальный порт.

- «ether(3-4)-slave-local» – это второстепенные локальные порты.

- wlan1» – беспроводная локальная сеть.

- Как вы заметили я пропустил первый пункт «bridge-local» – это виртуальный мост, который объединяет локальные порты (ether2-4) и Wi-Fi сеть (wlan1).

С интерфейсами мы разобрались. Так как любой роутер является шлюзом и общается как с внешней глобальной (интернет сетью), так и с внутренней (локальной), для этого существует NAT (Network Address Translation) технология. Как она работает? По сути она позволяет обмениваться данными между глобальной и локальной сетью. Например, один из компьютеров дает запрос в интернет к серверу. Но тут встает проблемы – комп находится в локальной сети и имеет локальный адрес.

Роутер принимает этот запрос и отправляя запрос серверу он подменяет локальный IP адрес на свой-внешний. Когда ответ приходит, роутер уже отправляет ответ именно тому компьютеру, который его отправлял. Именно NAT и отвечает за переадресацию портов.

Создание правил и выбор действий

Теперь создаем новое правило и приступаем к заполнению полей настроек. Здесь нужно быть очень внимательным и исходить именно из того, какой доступ необходимо осуществить (изнутри наружу или наоборот).

Параметры должны быть такими:

- Chain: srcnat используется для доступа из локальной сети, так сказать, во внешний мир, dstnat – для доступа к локальной сети извне (выбираем для входящих подключений второй вариант);

- поля адресов Src. и Dst. оставляем пустыми;

- в поле протокола выбираем либо tcp, либо udp (обычно устанавливается значение 6 (tcp);

- Src. Port оставляем незаполненным, т.е. исходящий порт для внешних подключений не важен;

- Dst. Port (порт назначения): указывается порт для вышеприведенных примеров (например, 51413 для торрентов, 3389 для RDP и т.д.);

- Any Port можно оставить пустым, но если указать номер, один порт будет использоваться и как входящий, и как исходящий;

- In. Interface: вписывается порт самого роутера (обычно это ether1-gateway);

- Out. Interface: указывается исходящий интерфейс (можно пропустить).

Примечание: в случае проброса портов для удаленного подключения извне (RDP) в поле Src. Address указывается IP удаленного компьютера, с которого предполагается осуществлять доступ. Стандартный порт RDP-подключения 3389. Однако большинство специалистов заниматься подобными вещами не рекомендует, поскольку намного безопаснее и проще настроить на маршрутизаторе VPN.

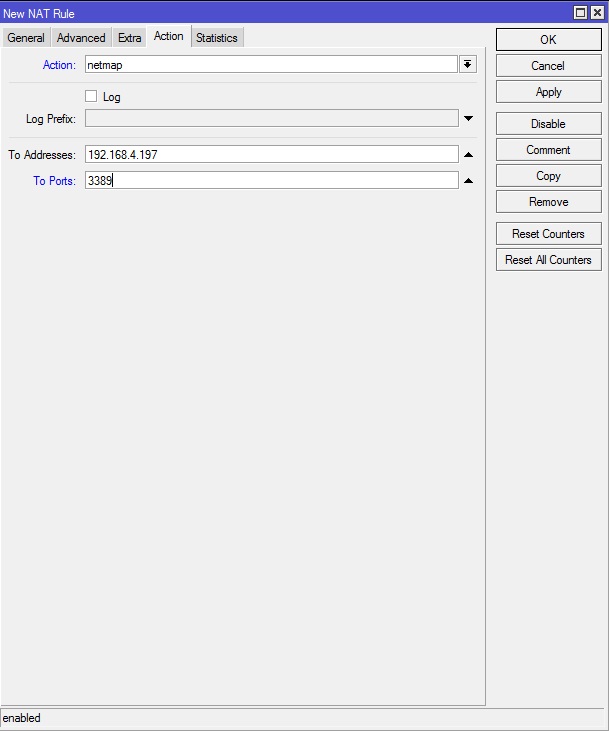

Далее в роутере Mikrotik проброс портов предполагает выбор действия (Action). Собственно, здесь достаточно указать всего три параметра:

- Action: accept (простой прием), но для доступа извне указывается dst-nat (можно указать более продвинутую настройку netmap);

- To Addresses: вписывается внутренний адрес машины, на который должно будет происходить перенаправление;

- To Ports: в общем случае выставляется значение 80, но для корректной работы того же торрента указывается 51413.

Принцип действия и область применения

Большинство пользовательских роутеров используют механизм подмены адреса PAT или NAT Masquerading. При таком сценарии, устройства во внутренней сети соединяются с интернетом через маршрутизатор. При этом они не «видны» наружным пользователям, контакт осуществляется через внешний IP-адрес роутера, подключенного к провайдеру.

В такой схеме каждому члену сети (ЛВС) кроме адреса присваивается номер порта. При поступлении запроса с внутреннего ПК, роутер открывает соответствующий порт, меняет на нем адрес на внешний и отправляет данные в интернет. Поэтому данный процесс назвали «masquerading» или «маскардинг» — внутренний ПК «скрывает» свой IP, «надев» маску маршрутизатора.

Главными преимуществами в такой схеме подключения являются:

- повышенная безопасность локальной сети;

- малое количество IP-адресов для соединения с провайдером;

- гибкость при смене поставщика интернет-услуг.

Из-за подобного сценария работы PAT, роутер обрабатывает запросы, которые посылает внутренний ПК. Если первым к нему обратится наружный сервер или компьютер, то маршрутизатор не поддержит соединение и «ответит» отказом.

Но часто возникают ситуации, когда необходимо получить данные из ЛВС, не ожидая посылки запроса из нее. Например, в следующих случаях:

- подключение к IP-камере или видерегистратору удаленно, через интернет;

- для правильного функционирования торрентов;

- доступ к P2P-сетям и локальным FTP и WEB серверам;

- создание домашних игровых серверов.

Для этого в роутере инициализируется исключение из механизма NAT Masquerading, при котором, поступившие из вне данные, через выделенный порт поступают к указанному ПК во внутренней (локальной) сети. Происходит «прямой контакт» внутреннего и внешнего устройств.

Такое соединение называется «Port Forwarding» или «пробросом». Изменяя настройки маршрутизатора MikroTik, можно установить соответствующую конфигурацию.

Проброс всех портов и всех протоколов на локальный ip

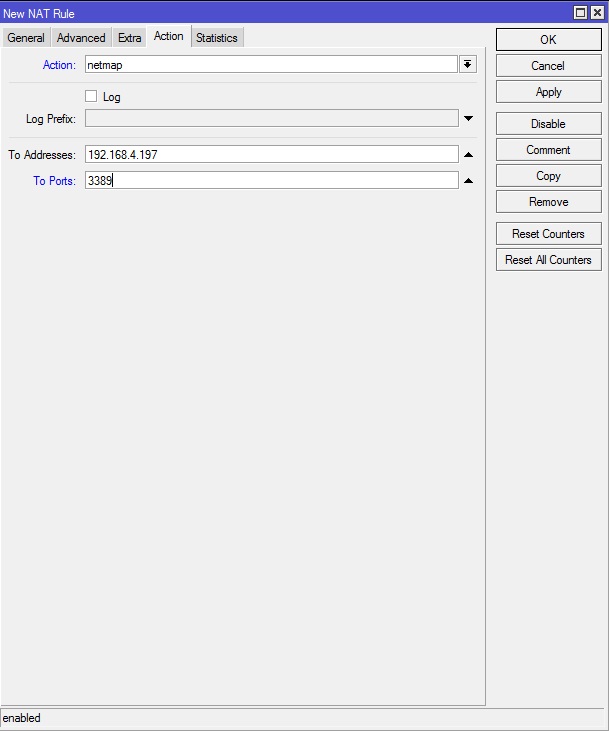

Иногда нужно пробросить все порты и все протоколы на локальный ip, в этом случае нужно использовать netmap. По-простому, netmap это маршрутизация сеть в сеть. Работает так же как DMZ на домашних роутерах типа dlink или tplink.

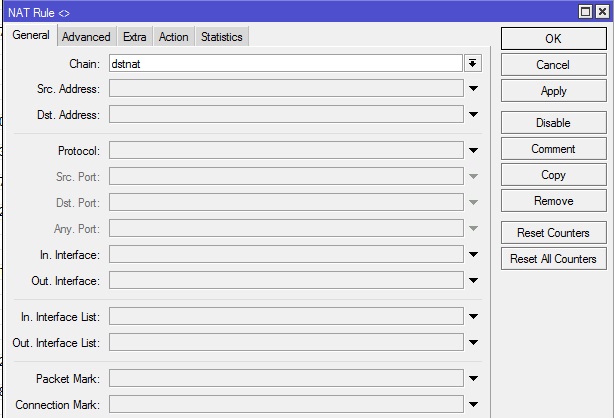

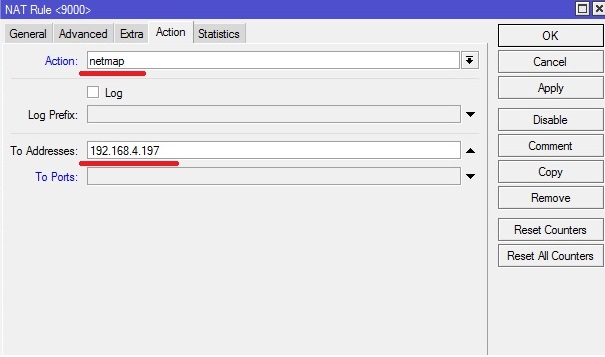

Для настройки также заходим в NAT, Нажимаем добавить правило и заполняем поля как показано на рисунке

Выбираем только канал dstnat, после чего переходим на вкладку Action

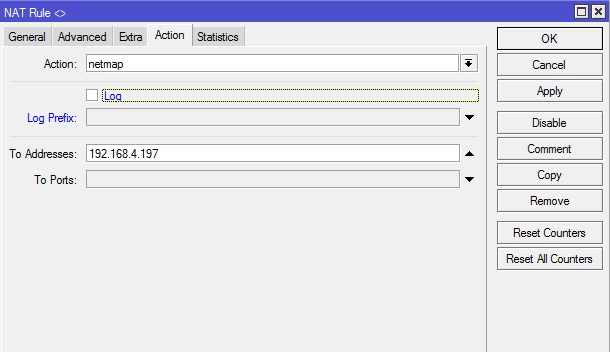

Здесь Action ставим netmap и указываем адрес назначения

Все. Теперь все запросы на внешний ip будут перенаправляться на указанный локальный ip.

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Проброс диапазона портов

Если на маршрутизаторе Микротик надо сделать проброс не один, а несколько портов на локальный компьютер, то в качестве Dst.Ports указываем эти значения через запятую.

В этом случае будут приниматься пакеты из диапазона 3389-3391

Можно использовать оператор отрицания

Здесь будут приниматься пакеты в диапазоне с 1 по 3388 и с 3392 по 65536

Если же данного инструмента нам недостаточно, например надо пробросить udp для asterisk в диапазоне с 10000 по 20000, что не совсем удобно сделать вышеуказанными способами, то на помощь нам придет маркировка пакетов, переходим на вкладку firewall-Mangle.

нажимаем на плюс добавить правило. И заполняем необходимые поля

Chain – цепочка, может принимать следующие параметры

PREROUTING — Маркирует пакет до принятия решения о маршрутизации.

INPUT — Маркирует пакет, предназначенный самому хосту.

FORWARD — Маркирует транзитные пакеты.

OUTPUT — Маркирует пакеты, исходящие от самого хоста.

POSTROUTING — Маркирует все исходящие пакеты, как сгенерированные самим хостом, так и транзитные.

Нам нужно промаркировать пакет до того как он будет обработан правилами роутера, выбираем prerouting

Все остальные поля идентичны полям из правила NAT, только в Dst.Port уже можно указать диапазон.

Затем переходим на вкладку Action

Action ставим маркировку пакетов, mark packet

New Packet Mark – название маркировки, вводим удобное имя.

После чего нажимаем кнопку «ОК»

Теперь переходим во вкладку NAT и добавляем новое правило

Выбираем только канал приемник Chain dstnat и пункт Packet Mark, который создали выше. Затем переходим на вкладку Action

Указываем действие netmap или dst-nat

To Adresses — ip локального компьютера

Если хотим перенаправлять диапазон порт в порт, то поле To Ports не заполняем, если нужно перенаправлять с диапазона на один порт, то в To Ports указываем нужное значение.

Настройка Mikrotik Port Forwardind через консоль

Настройка проброса портов на Микротик сводится всего лишь к созданию в параметрах NAT двух правил фильтрации пакетов. Для примера сделаем это для RDP-подключения — 3389.

Подключаемся к устройству через Telnet или SSH, либо используя Terminal в главном меню Winbox и вводим следующие команды:

Правило 1:

Правило 2:

Теперь немного поясню:192.168.1.2 — IP-адрес компьютера, на который надо получить доступ из внешней сети. Он находится за роутером Микротик.192.168.1.0/24 — это внутренняя подсеть роутера, в которой расположеные подключенные к нему устройства. Здесь /24 указывает на то, что используется маска 255.255.255.0Eth5-LAN-Master — В моём примере порты объединены через Switch, а Eth5 — это мастер-порт, к которому привязаны остальные порты. Проще говоря, без разницы к какому порту будет подключен клиент с ip 192.168.1.2 — для него будут выполнятся прописанные выше правила.

Используемый протокол — TCP. Елси надо будет сделать проброс порта на Микротик для протокола UDP — тогда укажите в команде его.

Netmap

Действие Netmap служит для создания связки из IP-адресов (1:1 NAT). На практике применяется для решения следующих задач:

- сделать IP-адрес или группу адресов доступными из интернета по белому IP. (принцип 1:1);

- объединить разные сети с одинаковыми адресами сетей.

Далее мы покажем примеры конфигурации MikroTik реализующие задачи, описанные выше используя netmap.

Проброс всех портов и протоколов на локальный IP

Для случая, когда нам нужно на MikroTik пробросить все порты и сервисы до компьютера, который находится за “натом”, чтобы обращаться к нему по белому IP, воспользуемся действием Netmap:

На вкладке “Action”, выберем действие netmap и укажем айпи хоста, доступ к которому хотим получить:

Как объединить разные сети с одинаковой IP-адресацией

Предположим, что у нас есть два филиала с одинаковыми адресами подсетей 192.168.12.0/24, которые надо объединить.

Чтобы избежать проблем с маршрутизацией нам необходимо:

- Филиал № 1 подменить сеть 192.168.12.0/24 на 192.168.30.0/24;

- Филиал № 2 подменить сеть 192.168.12.0/24 на 192.168.40.0/24.

Для этого откроем конфигурацию GW1 (Филиал №1) и добавим правила:

IP=>Firewall=>NAT=> “+”.

- Srcnat – цепочка источника;

- 192.168.12.0/24 – локальная подсеть;

- 192.168.40.0/24 – подсеть удаленного филиала.

Далее открыв пункт меню “Action”, выберем действие netmap:

- Action: netmap – выбираем действие;

- To Addresses: 192.168.30.0/24 – Подсеть на которую подменяем текущую адресацию.

Теперь создадим цепочку dstnat:

Разместим эти правила первыми:

Переходим к конфигурированию GW2 (Филиал №2).

Открыв меню NAT, добавляем цепочку srcnat:

Осталось добавить цепочку dstnat:

И также разместим эти правила первыми:

Надеюсь, статья была для вас полезна. Если остались вопросы, то пишите в комментарии, постараемся оперативно ответить.

Источник

Немного общей информации

MikroTik это – маршрутизаторы, коммутаторы, точки доступа и много другое оборудование которое выпускает Латвийская фирма. Больше всего она получила свою известность именно за недорогие и функциональные сетевые устройства.

Действительно, когда я первый раз начал его настраивать, первое что я сказал: «Ого и это все можно сделать на железки за 1500 рублей». Масштаб возможностей роутеров действительно поражает это и мультикаст, MPLS, огромное количество технологий VPN. Да он один может справится с работой небальной компании и филиалов, подключённых по pptp например.

Конечно есть и один минус, для неопытных пользователей настроить микротик с первого раза будет сложно. Для этого я и пишу данную статью.

Настройка удаленного доступа Mikrotik

Удаленно подключиться к Mikrotik можно несколькими способами, мы разберем настройку двух наиболее часто используемых:

- Через фирменную графическую утилиту Winbox;

- По протоколу SSH, при помощи сторонних приложений (например, Putty).

Давайте детально разберем в чем отличие этих методов удаленного подключения, на какие порты настроены данные сервисы, их плюсы и минусы.

Mikrotik. Удаленный доступ через Winbox

Чтобы подключиться к Микротику через Winbox, нужно в firewall открыть порт 8291. Для этого запустим фирменную утилиту (которую можно скачать с официального сайта) и перейдем:

IP => Firewall => Filter Rules => “+”.

Добавим правило, разрешающее подключение извне на 8291 port:

- Chain: input;

- Protocol: 6 (tcp);

- Dst. Port: 8291

Перейдем на вкладку Action:

Action: accept.

Разместим созданное правило выше запрещающего:

Таким образом, подключение к Mikrotik из интернета через Winbox разрешено. Данный способ позволяет удаленно настраивать оборудование в графическом режиме, что упрощает работу начинающим инженерам.

Mikrotik. Удаленный доступ по протоколу SSH

Также удаленное подключение до Mikrotik можно осуществить, используя протокол SSH, настроить и выполнить диагностику устройства из командной строки.

Чтобы настроить Mikrotik для удаленного подключения из интернета по протоколу SSH, нужно открыть 22 port. Делается это аналогичным способом, описанным выше. Поэтому мы просто скопируем ранее созданное правило, изменив порт:

- IP => Firewall => Filter Rules;

- Двойным нажатием откроем ранее созданное правило.

Скопируем его:

Изменим значение Dst. Port на 22:

Разместим его выше блокирующего правила:

На этом настройка удаленного подключения, используя SSH соединение, закончена. Давайте проверим, для этого скачаем приложение Putty и запустим:

- Host Name (or IP address) — указываем внешний IP Mikrotik;

- Нажимаем “Open”.

Вводим логин и пароль:

Для маршрутизатора Mikrotik удаленный доступ подключения используя SSH настроен и работает.

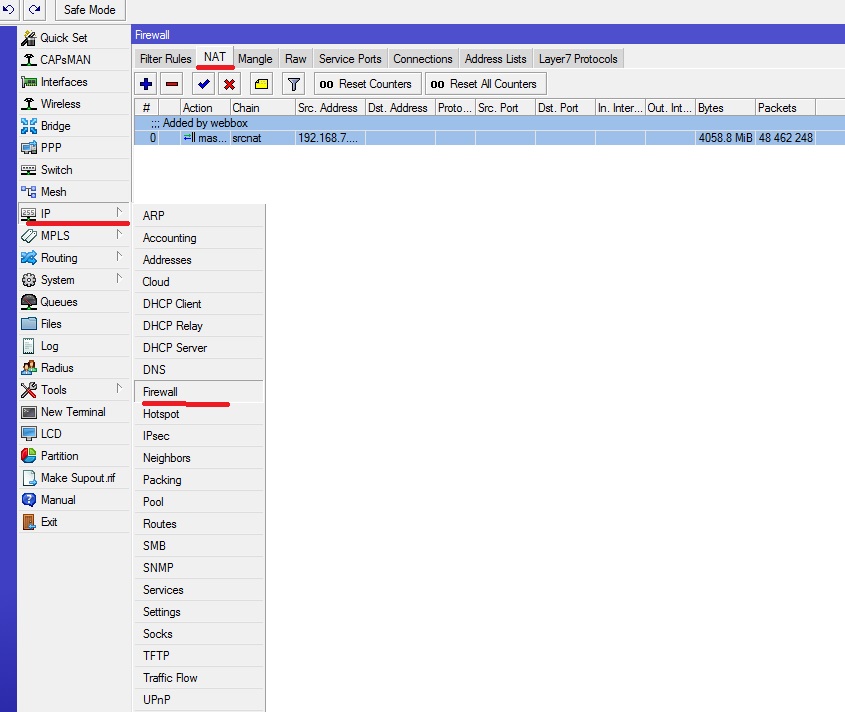

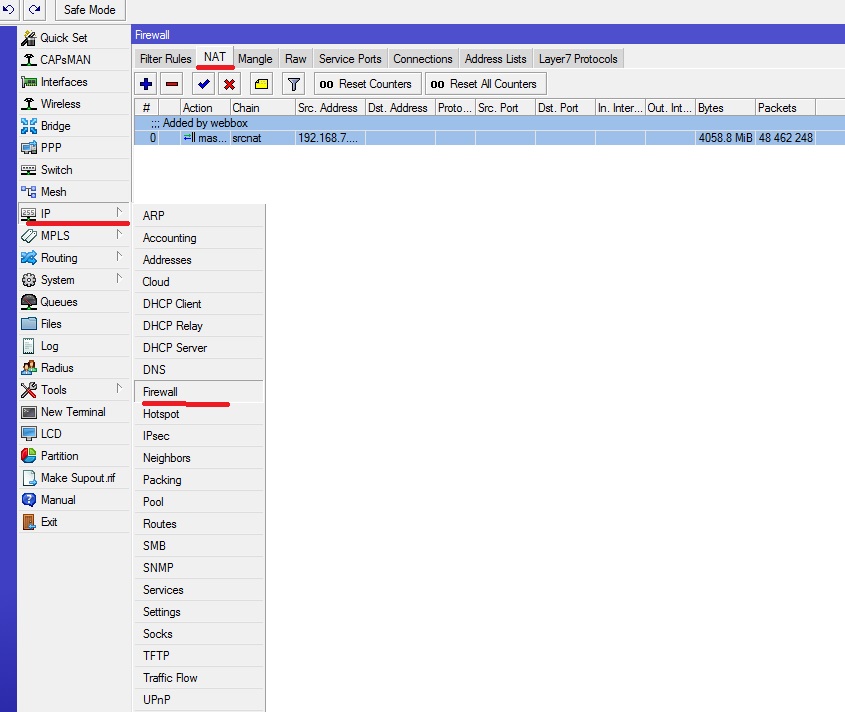

Перенаправление портов Mikrotik

Все настройки по прокидыванию портов делаются в разделе IP -> Firewall -> Nat. Ниже опишу все параметры и на примере пробросим RDP 3389 на сервер или компьютер.

Стрелочками показано в какой раздел заходить, нажимаем + и создадим новое правило NAT. Итак:

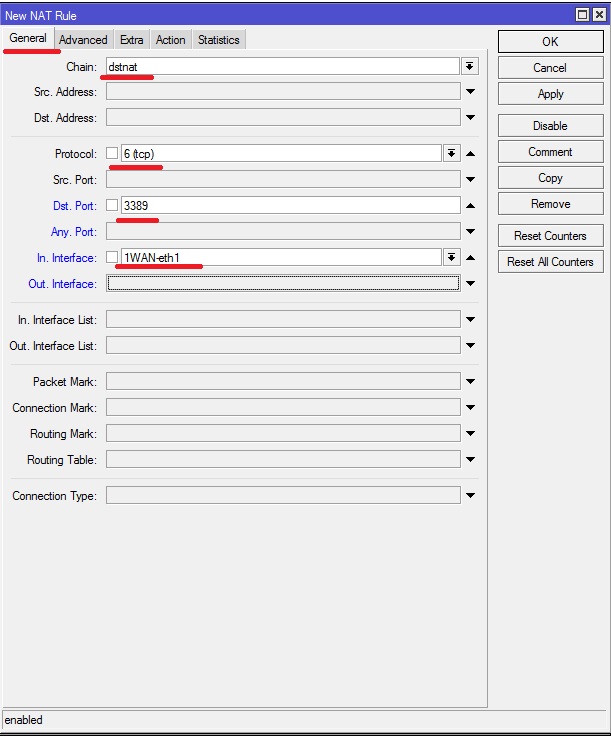

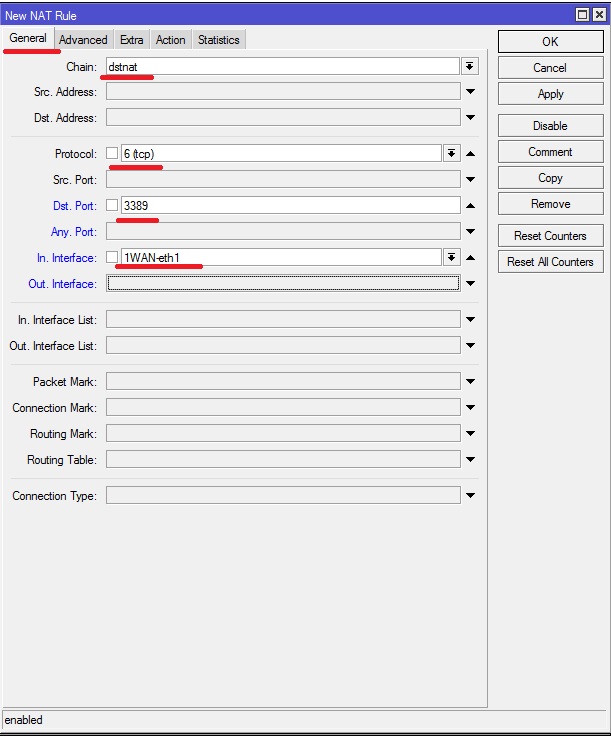

- Chain – здесь выбираем что будем заменять в ip пакете (то есть адрес отправителя или получателя). Для нашего примера с RDP выбираем dstnat.

- Src. Address – можем указать тут конкретный ip с которого нужно осуществлять проброс порта (то есть если здесь указать 2.45.34.77, то при работающем правиле проброс будет работать только при подключении с этого адреса). Нам этого не надо поэтому оставляем пустым.

- Dst. Address – здесь указываем белый ip нашего роутера к которому будет подключаться по RDP а он в свою очередь будет натить на сервер. (Здесь имеет смыслю указывать ip если у вас несколько белых адресов на интерфейсе.) В нашем случае оставляем пустым.

- Protocol – выбираем какой протокол будем пробрасывать (RDP работает по TCP протоколу и порту 3389). Очевидно, выбираем

- Src. Port – Порт с которого будет подключения. Оставляем пустым, для нашего примера он не нужен.

- Dst. Port – вот здесь указываем 3389 как писалось выше.

- Any. Port – бываю случае порты src и dst одинаковые его можно вписать сюда, или когда нужно пробросить все TCP. (оставляем пустым)

- In. Interface – входящий интерфейс микротика, указываем тот на котором висит белый ip. У меня этот.

- Out. Interface – исходящий интерфейс, тут можно указать тот который смотрит в вашу локальную сеть а можно и ничего не указывать, тогда mikrotik сам выберет его по адресу подсети.

- In. Interface list – тут указывается интерфейс лист. То есть, если у вас 2 и более каналов в интернет, их можно все объединить в interface list и указать тут. Тогда не надо будет для каждого провайдера делать правило проброса RDP.

- Out. Interface List – тоже самое что и 10 пункт только исходящий.

Остальные пункты с 12 по 16 вам сейчас не нужны, они используются для более сложных схем, таких как маркировка трафика и отправка его в конкретную таблицу маршрутизации и тд.

Теперь переходим на вкладку Action на которой мы скажем роутеру что делать с полученным пакетом и куда его отправлять.

Здесь настраиваем так:

- Action – действие которое mikrotik должен произвести, выбираем dst-nat, так как нам надо запрос приходящий на белый ip с портом 3389 перенаправить на адрес из серой сети.

- Галочка Log будет писать все nat трансляции в лог файл – этого делать не стоит.

- Log Prefix – будет добавлять в лог в начало строки произвольные символы которые тут напишете.

- To Addresses – люда вписываем ip сервера (серый) на который нужно настроить перенаправление портов на mikrotik.

- To Ports – ну и TCP порт на который пересылать.

Вот так просто настраивается проброс портов на mikrotik, дальше приведу еще несколько примеров для различных сервисов.

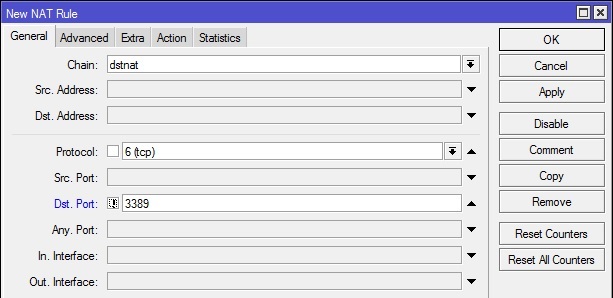

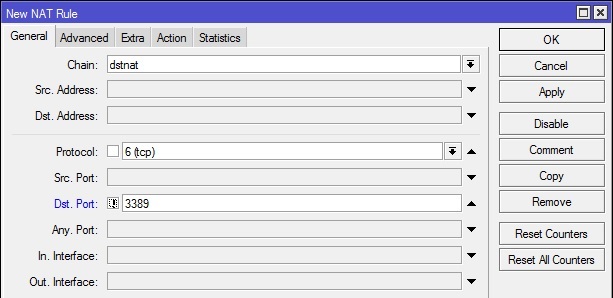

Настройка проброса одного порта

Для начала подключитесь к Mikrotik через winbox. Затем перейдите на вкладку IP-Firewall-NAT

Нажмите на синий плюсик в верхнем меню вкладки. И заполняем необходимые настройки. Первым делом заполняем вкладку General. На рисунке показаны минимальные настройки для проброса одного порта, например, нам нужно настроить подключение к rdp серверу через Mikrotik.

Chain-канал приемник, есть два параметра srcnat-из локальной сети в интернет и dstnat из интернета в локальную сеть. Нам нужно dstanat

Src. Address — адрес с которого принимать запрос, например мы хотим разрешить подключение только с одного адреса, тогда нам нужно прописать в этом поле этот адрес. Если ничего не указано, то запросы будут приниматься со всех адресов

Dst. Address— адрес назначения (всегда ip маршрутизатора).

Protocol— Обязательное поле, указываем протокол работы, http, udp и т.д.

Src.Port – Порт источника с которого идет запрос, для нас это не важно

Dst.Port— обязательный параметр, указывает на каком порту роутер будет принимать запрос, здесь может быть указан абсолютно любой, например для rdp не обязательно указывать 3389, для безопасности лучше указать другой порт, например 33389.

Any.Port – объединяет два предыдущего параметра, если здесь будет что то указано, то это скажет маршрутизатору что src и dst порт равен указанному.

In.Interface – интерфейс на котором настроен внешний ip адрес Микротика

Out. Interface – интерфейс подключения компьютера, на который идет проброс, заполнять необязательно

Более тонкие настройки, которые редко используются

In.Interface List, Out. Interface List – принимает значение all т.е. использовать любой интерфейс, в принципе то же самое, что если не заполнять поля In и Out Interface

Packet Mark, Connection Mark, Routing Mark – Пробрасывать маркированные пакеты, маркировка происходит на вкладке firewall/mangle.

Connection Type — Пакет относится к определенному типу соединения, включенному на закладке Firewall/Service Ports, sip, ftp и т.д.

Обратите внимание, что перед полем можно поставить восклицательный знак, это означает отрицание

Данные настройки означают, что будут приниматься запросы на все порты кроме 3389.

После заполнения всех необходимых полей переходим на вкладку Action.

Action – действие которое нужно выполнить, в нашем случае это или dst-nat или netmap, отличие рассмотрим ниже, я ставлю netmap как более новый и улучшенный.

To Address – ip локального компьютера на который идет проброс

To Ports – Порт на котором работает сервис, например для rdp 3389, для ftp 21. Если dst port на вкладке general совпадает с данным параметром, то можно это поле не заполнять

После всех настроек нажимаем кнопку «ОК» И во вкладке NAT появится новое правило, если все сделано правильно, то все должно работать.

Настройка проброса одного порта

Для начала подключитесь к Mikrotik через winbox. Затем перейдите на вкладку IP-Firewall-NAT

Нажмите на синий плюсик в верхнем меню вкладки. И заполняем необходимые настройки. Первым делом заполняем вкладку General. На рисунке показаны минимальные настройки для проброса одного порта, например, нам нужно настроить подключение к rdp серверу через Mikrotik.

Chain-канал приемник, есть два параметра srcnat-из локальной сети в интернет и dstnat из интернета в локальную сеть. Нам нужно dstanat

Src. Address — адрес с которого принимать запрос, например мы хотим разрешить подключение только с одного адреса, тогда нам нужно прописать в этом поле этот адрес. Если ничего не указано, то запросы будут приниматься со всех адресов

Dst. Address— адрес назначения (всегда ip маршрутизатора).

Protocol— Обязательное поле, указываем протокол работы, http, udp и т.д.

Src.Port – Порт источника с которого идет запрос, для нас это не важно

Dst.Port— обязательный параметр, указывает на каком порту роутер будет принимать запрос, здесь может быть указан абсолютно любой, например для rdp не обязательно указывать 3389, для безопасности лучше указать другой порт, например 33389.

Any.Port – объединяет два предыдущего параметра, если здесь будет что то указано, то это скажет маршрутизатору что src и dst порт равен указанному.

In.Interface – интерфейс на котором настроен внешний ip адрес Микротика

Out. Interface – интерфейс подключения компьютера, на который идет проброс, заполнять необязательно

Более тонкие настройки, которые редко используются

In.Interface List, Out. Interface List – принимает значение all т.е. использовать любой интерфейс, в принципе то же самое, что если не заполнять поля In и Out Interface

Packet Mark, Connection Mark, Routing Mark – Пробрасывать маркированные пакеты, маркировка происходит на вкладке firewall/mangle.

Connection Type — Пакет относится к определенному типу соединения, включенному на закладке Firewall/Service Ports, sip, ftp и т.д.

Обратите внимание, что перед полем можно поставить восклицательный знак, это означает отрицание

Данные настройки означают, что будут приниматься запросы на все порты кроме 3389.

После заполнения всех необходимых полей переходим на вкладку Action.

Action – действие которое нужно выполнить, в нашем случае это или dst-nat или netmap, отличие рассмотрим ниже, я ставлю netmap как более новый и улучшенный.

To Address – ip локального компьютера на который идет проброс

To Ports – Порт на котором работает сервис, например для rdp 3389, для ftp 21. Если dst port на вкладке general совпадает с данным параметром, то можно это поле не заполнять

После всех настроек нажимаем кнопку «ОК» И во вкладке NAT появится новое правило, если все сделано правильно, то все должно работать.

Доступ к веб-интерфейсу

Итак, приступаем. Для маршрутизаторов Mikrotik проброс портов (RDP, FTP и т.д.) начинается со входа в систему управления устройством, называемую веб-интерфейсом. И если для большинства известных роутеров в качестве стандартных адресов используются сочетания 192.168 с окончаниями либо 0.1, либо 1.1, здесь такой вариант не проходит.

Для доступа в веб-браузере (лучше всего использовать стандартный Internet Explorer) в адресной строке прописывается комбинация 192.168.88.1, в поле логина вводится admin, а строка пароля, как правило, остается пустой. В случае, когда доступ по каким-то причинам оказывается заблокированным (роутер не воспринимает логин), потребуется сделать сброс настроек, нажав на соответствующую кнопку или отключив устройство от электропитания на 10-15 секунд.

Заключение

Надеемся, что наша статья помогла вам разобраться в настройки проброса роутера на примере MikroTik, в нюансах его конфигурации, в прочих важных функциях, необходимые для его работы. Настоятельно рекомендуется следовать инструкции, не использовать сторонних программ для автоматической настройки, так как они могут перенаправлять ваш трафик и получать доступ к данным без вашего ведома. Если в какой-то момент роутер отказался отвечать на команды, ему нужно выключить при помощи экстренной клавиши, или перезагрузить, используя сочетания клавиш. Дальнейшее продолжение работы может привести к тому, что роутер попадёт в состоянии кирпича, в котором он не сможет реагировать ни на какие команды его придётся заменить.

Подведём краткие итоги статьи:

проброс — процедура сложная, но посильная большинству пользователей. Потребуется усидчивость и внимательность, так как пропуск одного параметра приведёт к неверному конечному результату и спровоцирует не тот эффект, который ожидал читатель;

записывать процедуру и комментировать её интерфейс — не будет лишним, чтобы не разбираться с нуля;

если не знаете, как настроить самому, можно обратиться на форумы системных администраторов, где подскажут, или скинут оптимальные настройки в .ini-файле