Как на windows 10 включить smb1

Содержание:

- Некоторые особенности работы в Active Directory

- Открытие доступа к папке на стороне ПК

- Что делать, если не получается зайти в сетевые папки на Windows

- What is SMB Direct?

- Монтирование папки

- Защита от буртфорса

- Как вернуть доступ к общим папкам в Wndows 10

- Как включить сетевой протокол в SMB1 в Windows 10

- Проверка параметров общего доступа в Windows 10

- MS Windows 10 не подключается к сетевой папке на сервере SAMBA

- Не открываются общие сетевые SMB папки в Windows 10

- ШАГ 5: Создать защищенную папку Samba доступную только по паролю

- Способ 1: Включение компонента Windows

- Настройка Samba в Debian

- Функции

- Установка Samba

- Включение/отключение SMB 1.0 в Windows Server 2016/2019

Некоторые особенности работы в Active Directory

В отличие от доменов Windows NT, авторизация в Active Directory производится не по имени и паролю, а c помощью билетов протокола Kerberos. Из-за этого работа с smbclient может поначалу показаться необычной.

Во-первых, при вызове smbclient нужно указывать опцию -k. Во-вторых, билеты Kerberos даются на определенное время (обычно на сутки, но это зависит от настроек сервера). Поэтому их нужно периодически обновлять с помощью команды kinit:

# kinit username@realm

где username — ваше имя в Active Directory домене REALM.

Так что если smbclient вдруг перестает подключаться к доменным ресурсам, попробуйте обновить билет — скорее всего, дело именно в этом.

Открытие доступа к папке на стороне ПК

1. Откройте доступ к папке Video_E1: Свойства ⇒ Доступ ⇒ Общий доступ.2. В открывшемся окне Общий доступ к файлам выберите и добавьте пользователей для доступа к папке:

2.1 Для организации доступ к папке по паролю (используется пароль пользователя ПК), выберете и добавьте необходимых пользователей (в примере – рассмотрен доступ для текущего пользователя Usr). В этом случае при попытке открыть папку со стороны STB будут запрошены логин (имя пользователя компьютера) и пароль (пароль пользователя компьютера).

Учтите. Необходимо использовать определенное значение пароля учетной записи пользователя. Отсутствие пароля (пустой пароль) приведет к невозможности доступа к папке!

3. Выбрать уровень разрешений (чтение/запись) для пользователей и открыть доступ нажатием кнопки «Поделиться».

Ниже на рисунке приведен вариант настройки предоставления беспарольного доступа к папке Video_E1 (для всех сетевых пользователей).

Что делать, если не получается зайти в сетевые папки на Windows

Иногда включить SMB1 на Windows 7 или 10 недостаточно, чтобы сетевые окружения начали работать нормально. Для их корректного функционирования нужна настройка. Подробнее об этом и о том, почему папки попросту не видно, рассказано ниже.

Работа с PowerShell

Директории в сети перестали отображаться

Часто виндовс 10 может отображать устройство, находящееся в окружении, но список его сетевых папок не обновляется или остается недоступным. Наиболее часто при этом появляется ошибка «Не найдет сетевой путь». Решить проблему можно активацией параметра реестра под названием AllowInsecureGuestAuth. Для этого можно перейти в «Редактор реестра», найти этот параметр и изменить его, но можно просто воспользоваться одной командой, которая водится в консоль — «reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f». После этого каталоги должны появиться.

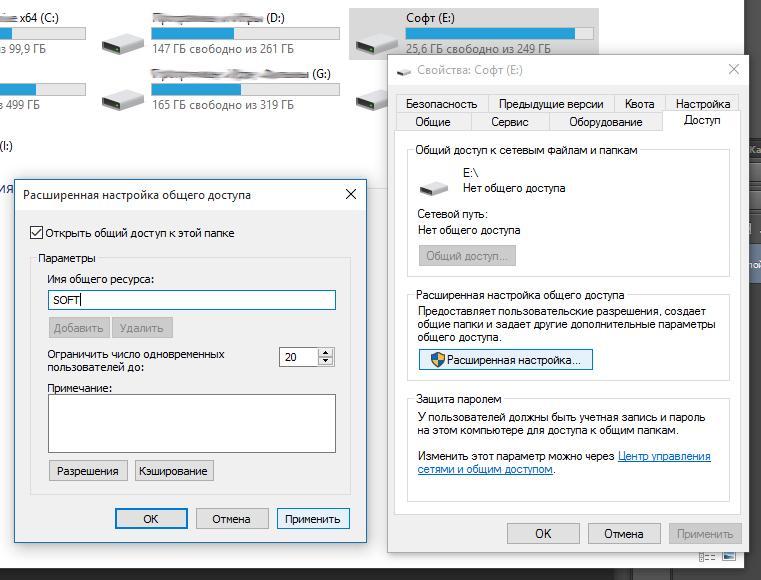

Настройка общего доступа

Возможно, проблемы кроются в неправильном конфигурировании общего доступа. Чтобы его открыть, необходимо выполнить такие пошаговые действия:

- Нажать правой клавишей мыши по папке, к которой нужно предоставить доступ.

- Выбрать пункт контекстного меню «Свойства».

- Перейти в раздел «Доступ» и нажать на «Расширенные параметры».

- В новом окне установить чекбокс напротив «Открыть доступ к этой папке» и ввести сетевое имя общего ресурса.

Включение устаревшего протокола SMB1, если не получается стандартным методом

Если ничего из вышеописанного не помогает создать соединение по локальной сети с персональным компьютером или ноутбуком под управлением виндовс 10, то необходимо попробовать активировать поддержку протокола SMB1. Выше было подробно рассказано, как это сделать через оболочку PowerShell и окно «Программы и компоненты виндовс».

Параметры общего доступа

What is SMB Direct?

SMB Direct is SMB 3 traffic over RDMA. So, what is RDMA? DMA stands for Direct Memory Access. This means that an application has access (read/write) to a hosts memory directly with CPU intervention. If you do this between hosts it becomes Remote Direct Memory Access (RDMA).

Fair enough, but why are we interested in this? Well, because of the “need for speed”. You want the great throughput at low latencies offers. Due to how RDMA achieves this you also save on CPU cycles and cache.

Figure 2: Photo by Cédric Dhaenens on Unsplash

What’s not to like about all that? So how does RDMA achieve this? When reading about RDMA you’ll notice some terminology used to describe the benefits. Terminology like “Zero Copy”, “Kernel Bypass”, “Protocol Offload” and “Protocol Acceleration”.

VSAN from StarWind is software-defined storage (SDS) solution created with restricted budgets and maximum output in mind. It pulls close to 100% of IOPS from existing hardware, ensures high uptime and fault tolerance starting with just two nodes. StarWind VSAN is hypervisor and hardware agnostic, allowing you to forget about hardware restrictions and crazy expensive physical shared storage.

Build your infrastructure with off-the-shelf hardware, scale however you like, increase return on investment (ROI) and enjoy Enterprise-grade virtualization features and benefits at SMB price today!

Explore VSAN from StarWind

StarWind VSAN White Paper

Монтирование папки

Установление соединения к определенной папке, описанное в подразделах Соединение с сетевой папкой на стороне STB и Принудительное установление соединения к сетевой папке, сопровождается автоматическим монтированием папки на STB. Если определенная папка «примонтирована» на STB, ее ярлык появляется на верхнем уровне меню Home media.

Пользователь также может монтировать необходимую папку вручную (это также ведет к соединению с папкой ), для этой цели используется команда Подключить ресурс (англ. Mount share).

Для «размонтирования» папки в STB (это также ведет к разъединению папки от STB) используется команда Отключить ресурс (англ. Unmount share) .

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

Для блокировки атакующих IP адресов будем использовать свободно распратраняющееся ПО — IPBan. Это приложение проверено и работает в Windows Server 2008 и всех последующие версях. Windows XP и Server 2003 — не роддерживаются. Алгоритм его работы простой: программа мониторит журнал событий Windows, фиксирует неудачные попытки входа в систему и, после 5-ти попыток злоумышленника подобрать пароль, блокирует IP адрес на 24 часа.

Итак:

- Cкачайте архив с программой здесь;

- В нем находятся два архива и , нам нужен последний. Распакуйте архив в любое удобное место (в примере это корень диска C:);

- Так как файлы скачанные с интернета система автоматически блокирует в целях безопасности, для работы приложения необходимо разблокировать все файлы. Щелкните правой кнопкой мыши на все извлеченные файлы и выберите свойства. Обязательно выберите «разблокировать», если этот параметр доступен. Либо, откройте окно PowerShell (Win + R, введите powershell и «ОК») и воспользуйтесь командой следующего вида:

get-childitem “местоположение папки” | unblock-file -confirm

Например:

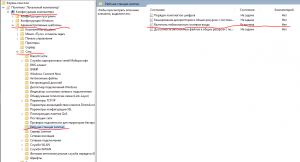

4. Вам нужно внести следующие изменения в локальную политику безопасности, чтобы убедиться, что в логах системы отображаются IP-адреса. Октройте «Локальную политику безопасности» (Win + R, введите и «OK»). Перейдите в «Локальные политики» —> «Политика аудита» и включить регистрацию сбоев для «Аудита входа в систему» и «Аудита событий входа в систему»:

5. Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM. Октройте «Локальную политику безопасности» (Win + R, введите и «OK»). Перейдите в «Локальные политики» —> «Параметры безопасности» —> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» и установите значение «Запретить все учетные записи»:

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R, введите powershell и «ОК») и выпоните команду типа:

create IPBAN type= own start= auto binPath= c:\»Каталог с программой»\ DisplayName= IPBAN

Например:

Перейдите в службы (Win + R, введите и «OK») и запустите службу IPBAN, в дальнейшем она будет запускаться автоматически:

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

Как вернуть доступ к общим папкам в Wndows 10

Наверное, начнем с того, что самым простым способом будет полная переустановка системы с использованием самого свежего образа, скачанного с сервера Майкрософт, так же, возможно есть смысл попробовать поставить Windows 10 «Профессиональная», и проверить результат с этой версией системы.

Но, если вы пока не готовы переустанавливать свою систему и не особо хотите экспериментировать с различными версиями, можно воспользоваться временным способом, который будет показан прямо сейчас.

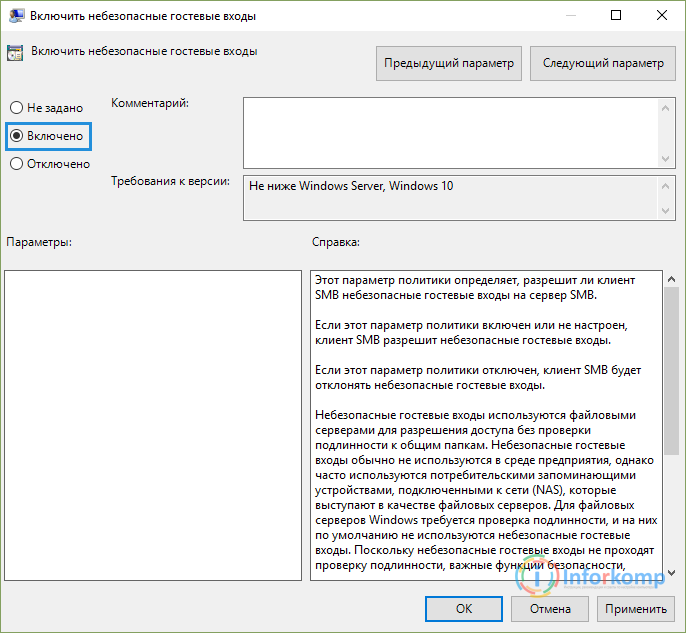

Смысл его в том, что нам для обхода блокировки доступа без проверки подлинности, а именно для беспрепятственного доступа к сетевым папкам, необходимо в групповых политиках активировать параметр «Включить небезопасные гостевые входы».

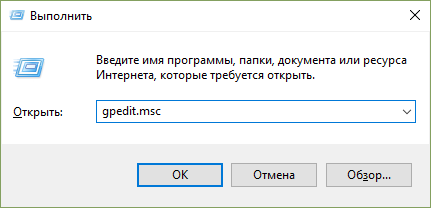

Начнем с запуска редактора групповых политик, открываем окно выполнения «Wir+R» и запускаем там вот такую команду.

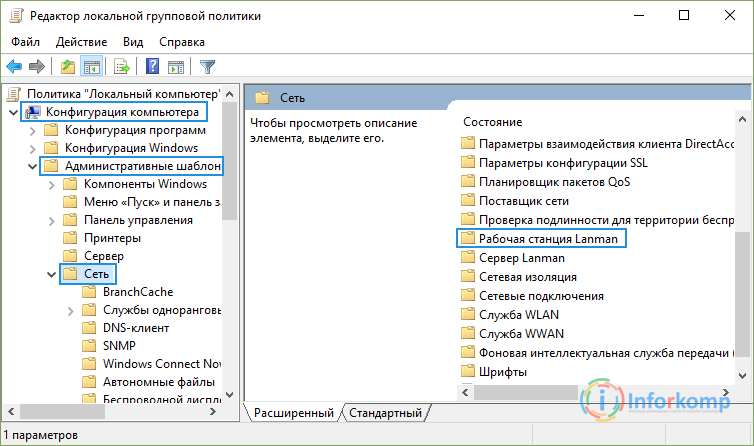

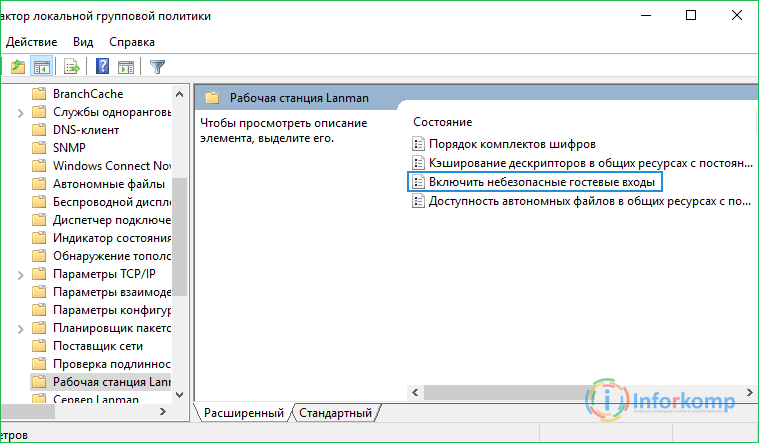

С левой стороны находим «Конфигурация компьютера» и открываем папки «Административные шаблоны», потом «Сеть» и теперь с правой стороны ищем пункт «Рабочая станция Lanman», открыв его двойным кликом мышки.

В появившихся доступных параметрах открываем пункт «Включить небезопасные гостевые входы».

Откроется новое окно с свойствами данного пункта, в котором для обхода блокировки доступа без проверки подлинности, необходимо значение поменять на «Включено» и применить изменения.

После этого вы должны без проблем подключиться к любым общедоступным папкам или сетевым принтерам. Ещё раз замечу, что проблема мною была обнаруженная на версиях Windows 10 (1709).

Так что жду ваших отзывов о том оказался ли данный вариант решения для вас полезным или нет.

- https://winitpro.ru/index.php/2018/01/24/ne-otkryvayutsya-smb-papki-posle-ustanovki-windows-10-1709/

- http://vel-com76.ru/posle-obnovleniya-windows-10-perestali-otkryvatsya-setevye-papki/

- https://inforkomp.com.ua/oshibki/laquo-vyi-ne-mozhete-poluchit-dostup-k-etoy-obshhey-papke-raquo.html

Как включить сетевой протокол в SMB1 в Windows 10

SMB1 необходим для обмена файлами в интернете между компьютерами. Он установлен практически на всех существующих ОС. В «десятке» он отключен, что блокирует возможность доступа к другим ОС, а также к более ранним версиям Windows.

Включение компонента Windows

В эту операционную систему встроен порт, разрешающий запускать нужные компоненты, и удобней всего активировать SMB 1 через него.

Настройка:

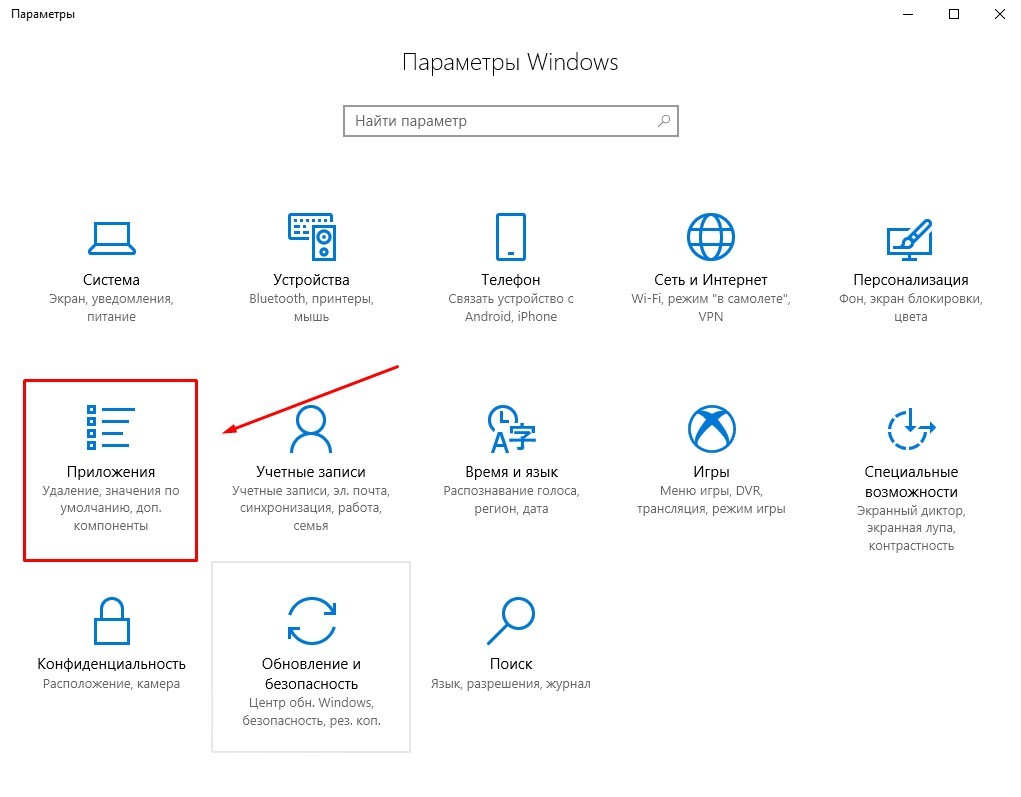

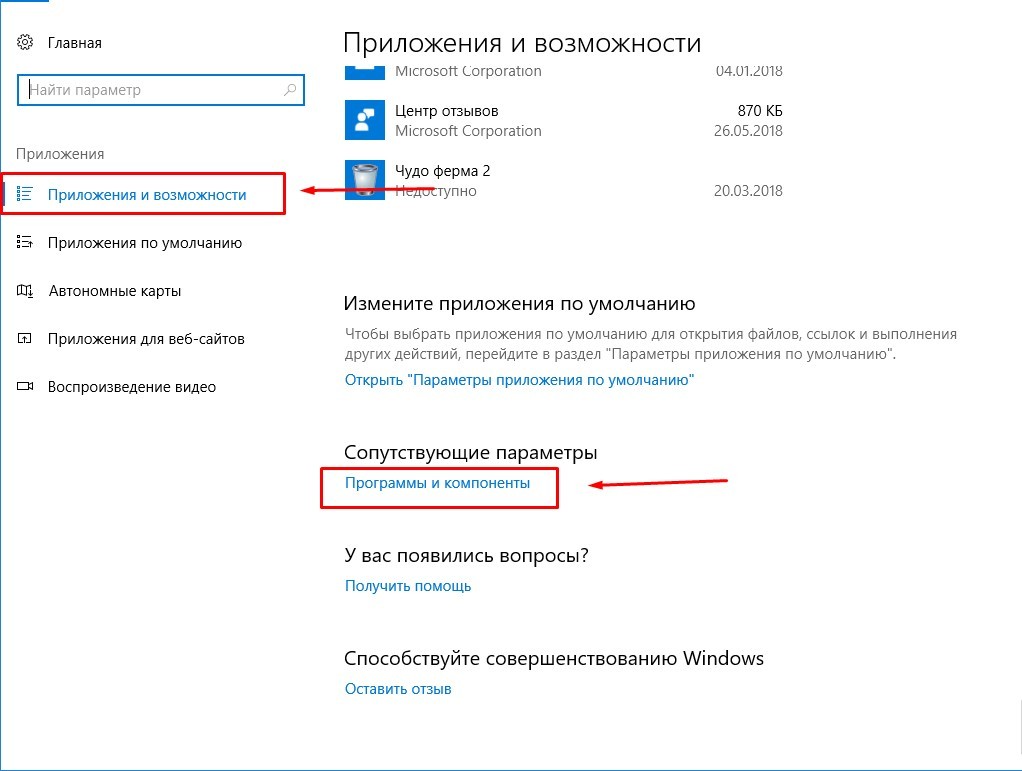

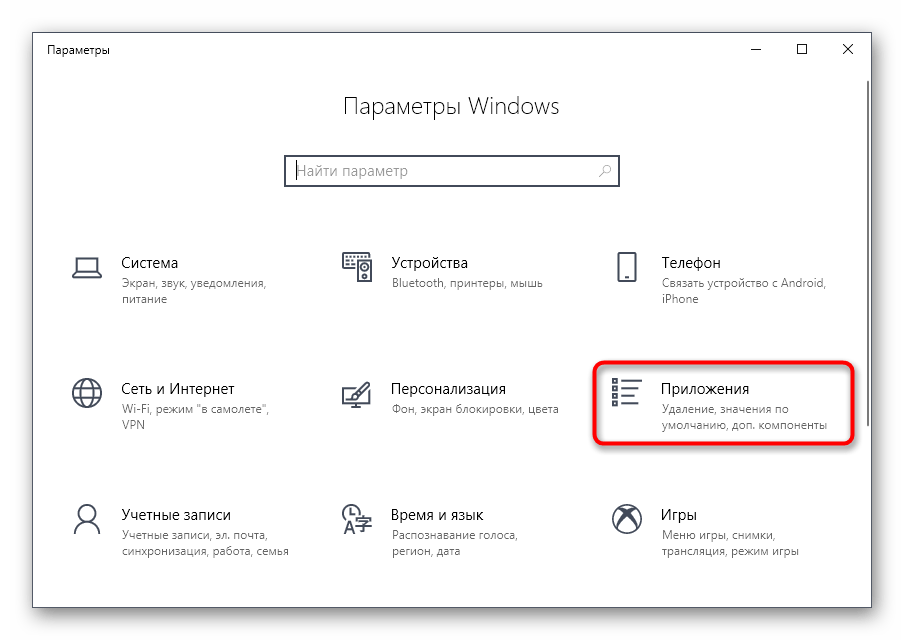

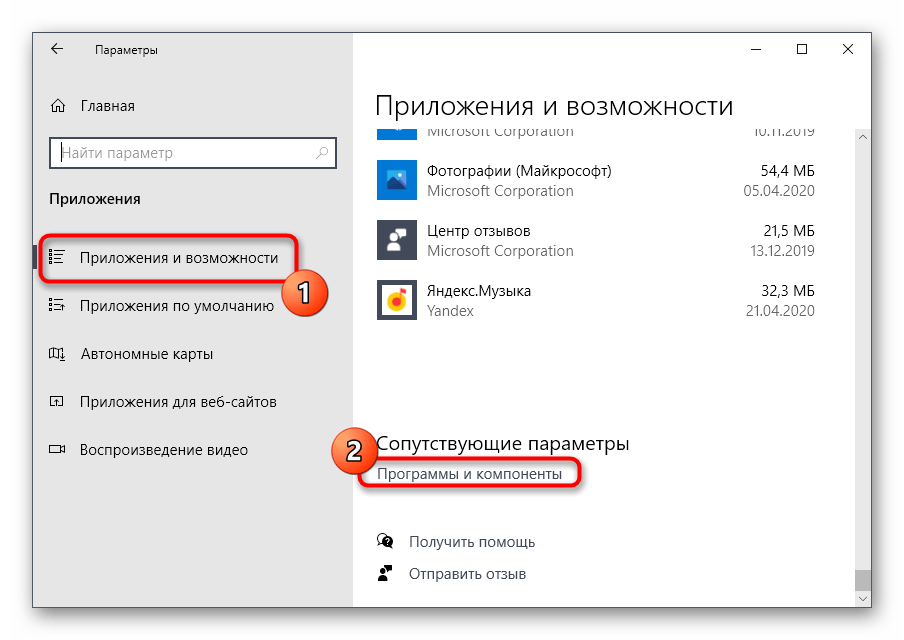

нажмите: Пуск — Параметры;

найдите: «Приложения» («Приложения и возможности»);

выберите: «Программы и компоненты»;

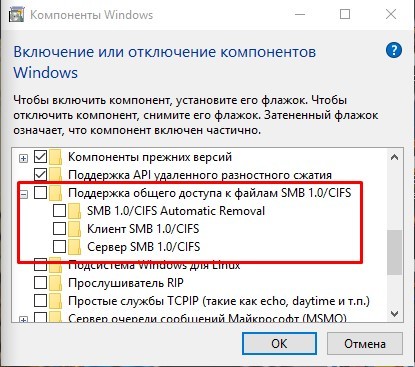

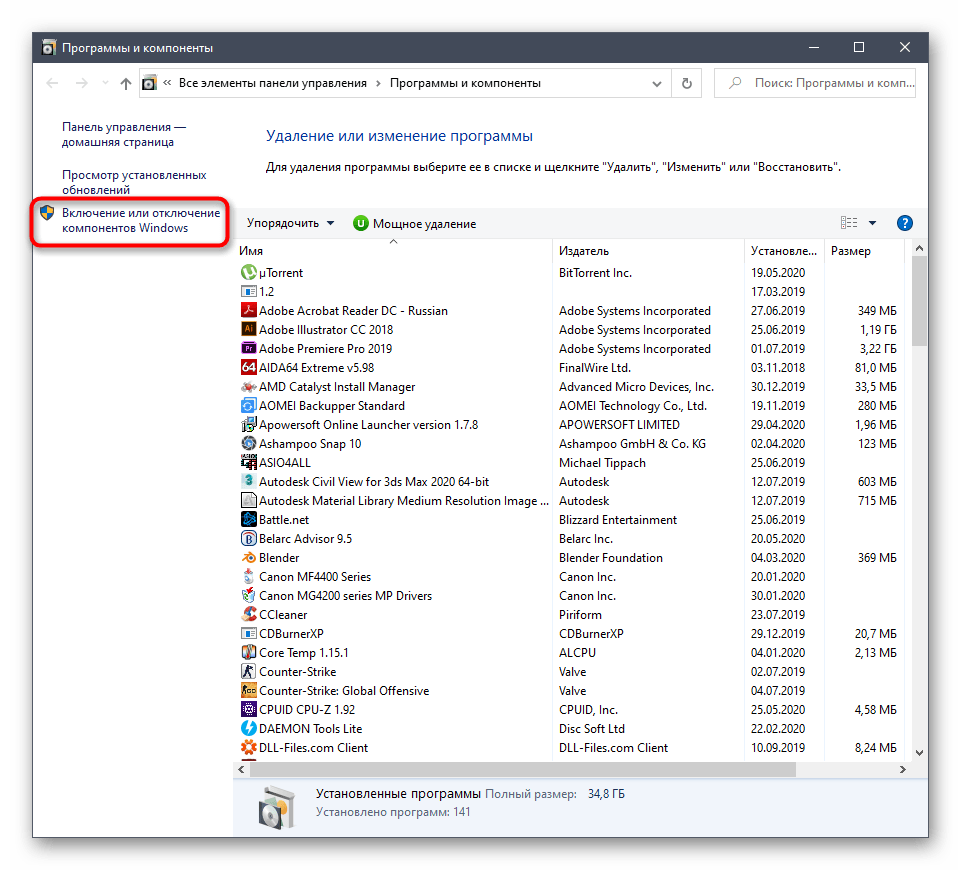

слева отыщите: «Включение или отключение компонентов»;

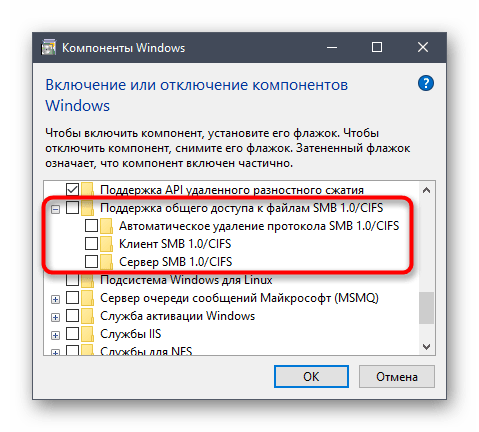

в появившемся меню используйте: «Поддержка общего доступа к файлам 1.0/CIFS»;

подключите все, что там отключено.

Проверьте, запущен ли протокол. Если нет, перезагрузите ПК (ноутбук). Это обновит параметры реестра на диске и восстановит работу ОС.

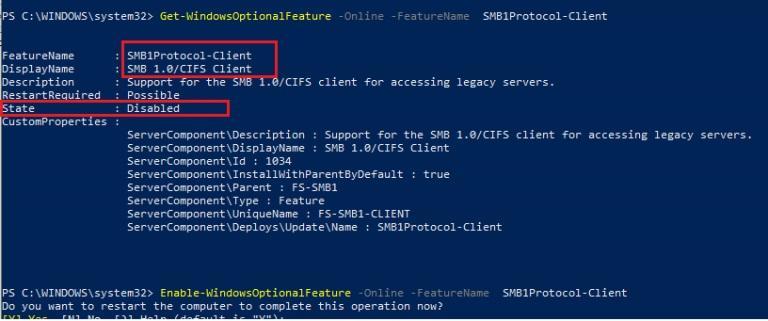

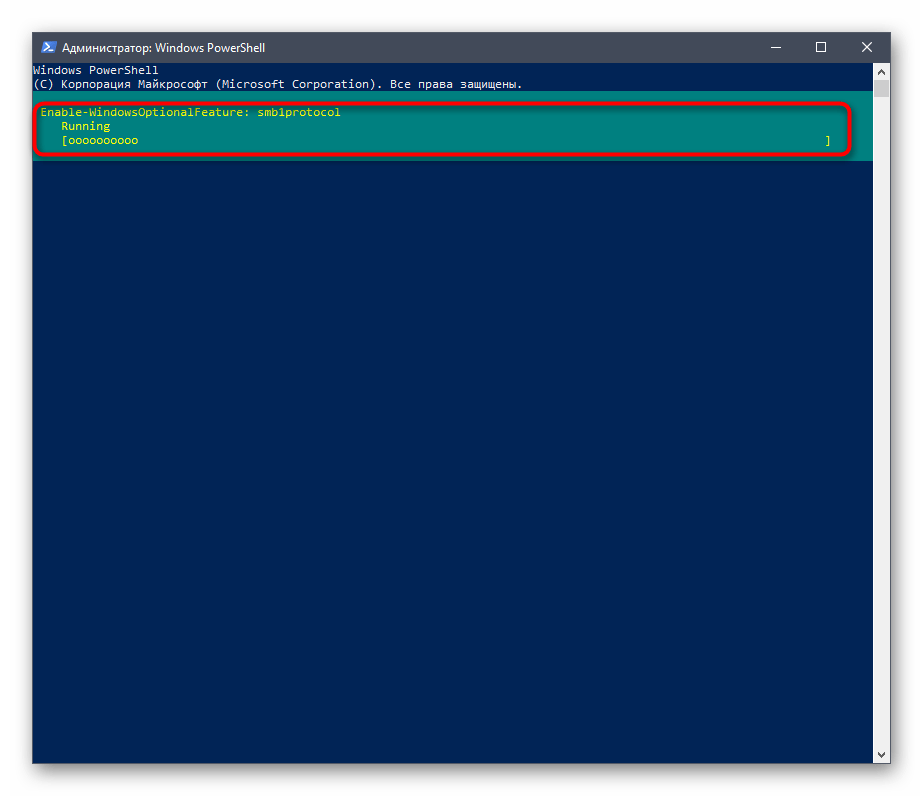

Команда для PowerShell

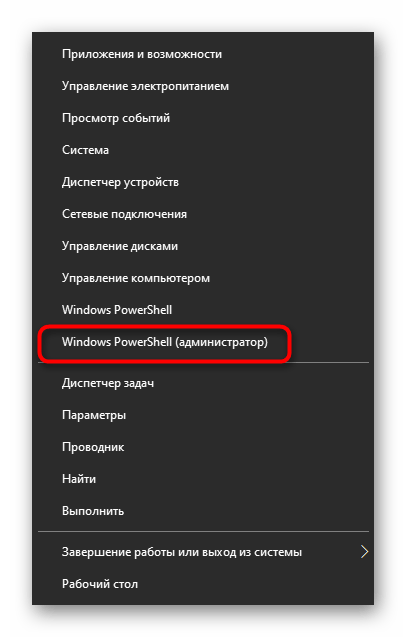

Если вы считаете себя продвинутым пользователем, можно запустить SMB1 через PowerShell. Для этого достаточно одной команды и нескольких, последовательных действий:

нажмите Пуск — Windows PowerShell (Администратор);

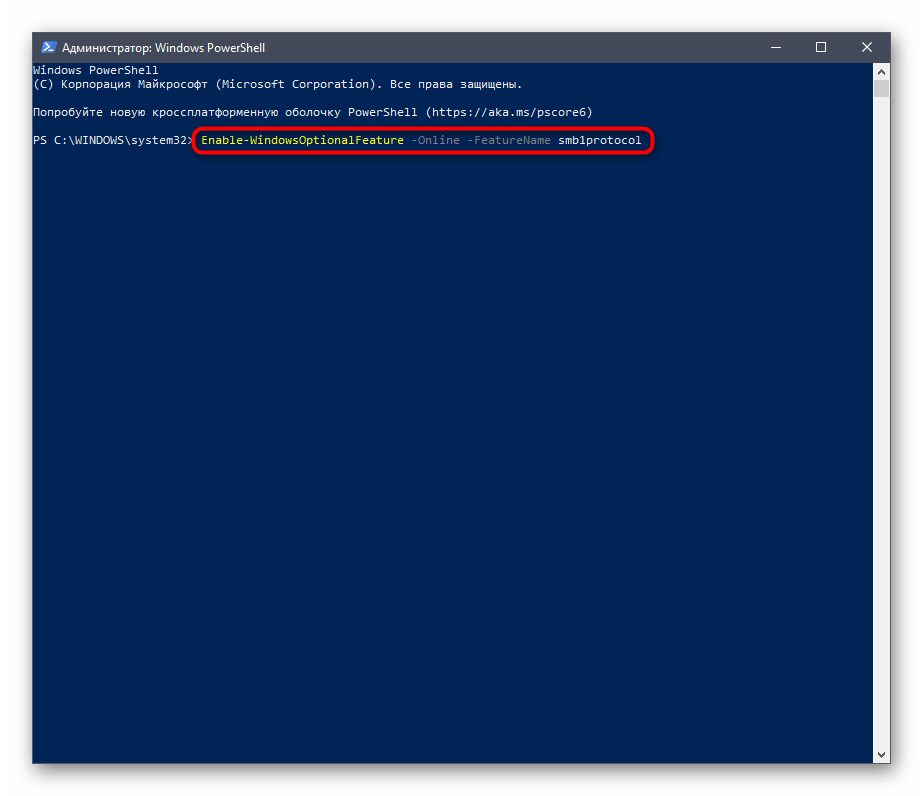

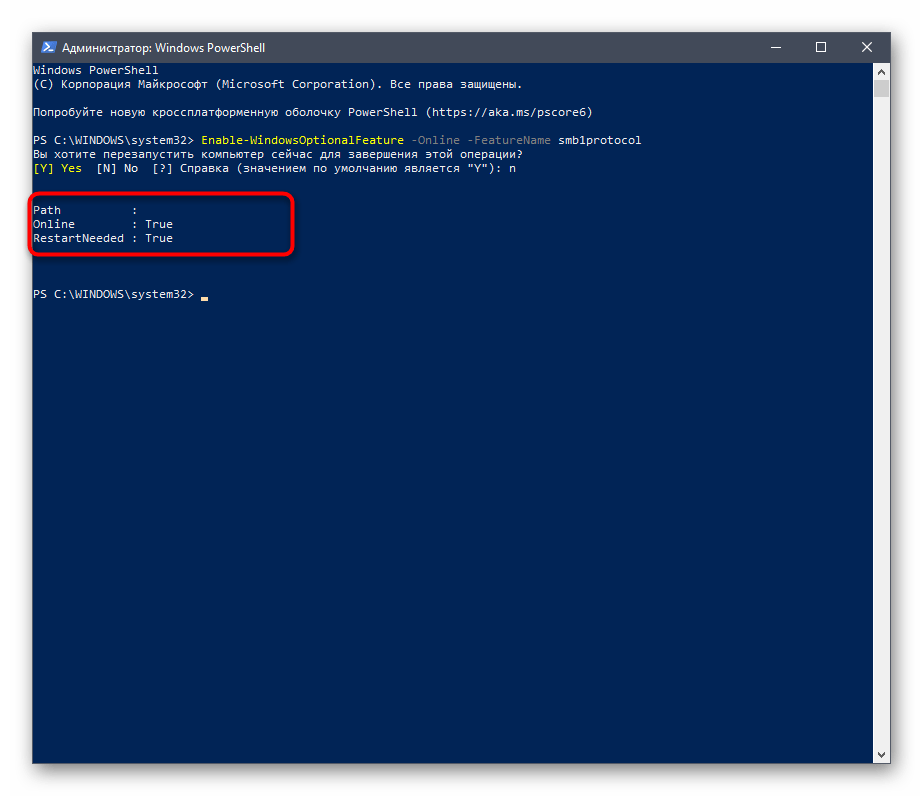

в появившемся окне введите: Enable-WindowsOptionalFeature -Online -FeatureName smb1protocol и активируйте ее через «Enter»;

подождите, пока завершится подключение компонента.

Чтобы закончить операцию, перезапустите компьютер. После перезапуска PowerShell укажет, что протокол активен и работает в нормальном режиме.

После этого можно подключаться к любому серверу, в том числе такому, как Samba.

В дальнейшем для работы с SMB1 через PowerShell могут потребоваться еще две команды:

- Get-WindowsFeature FS-SMB1 — узнать, активен или отключен SMB1.

- Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol — отключить работу SMB1.

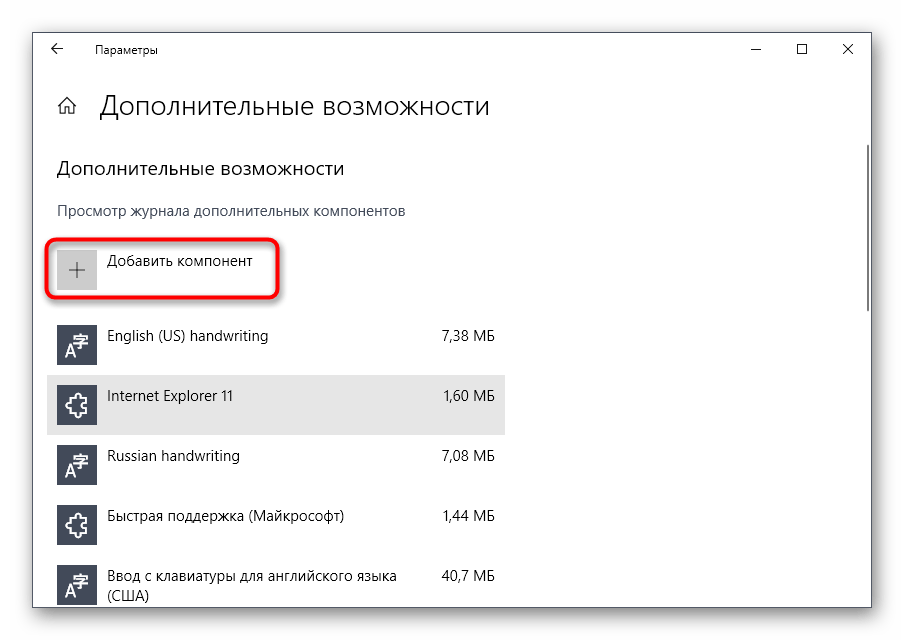

Управление групповой политикой

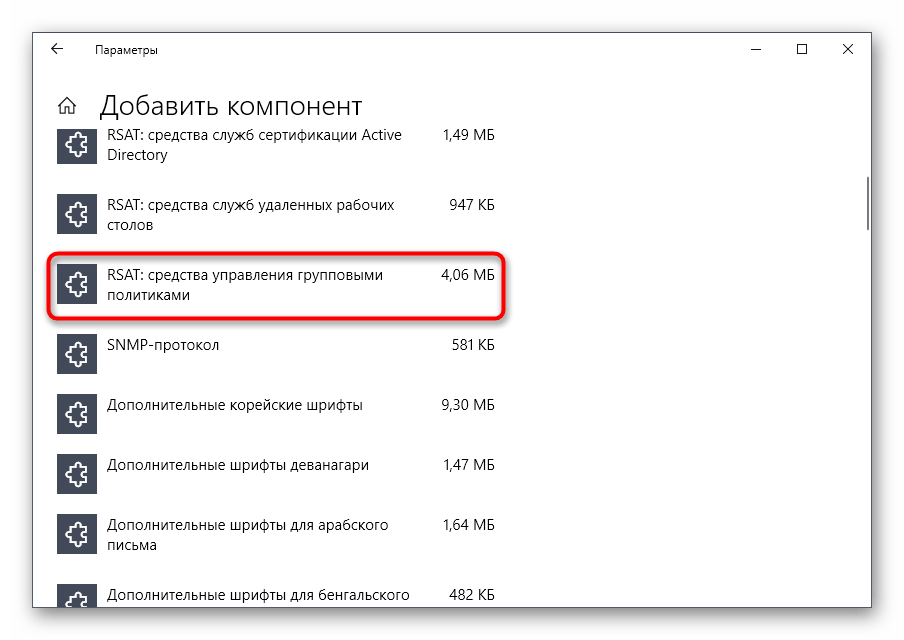

Этот способ не подходит обычным пользователям. В основном, его используют владельцы доменов, желающие синхронизировать SMB1 в разных системах. Чтобы запустить процесс, вначале добавьте службу управления групповыми политиками:

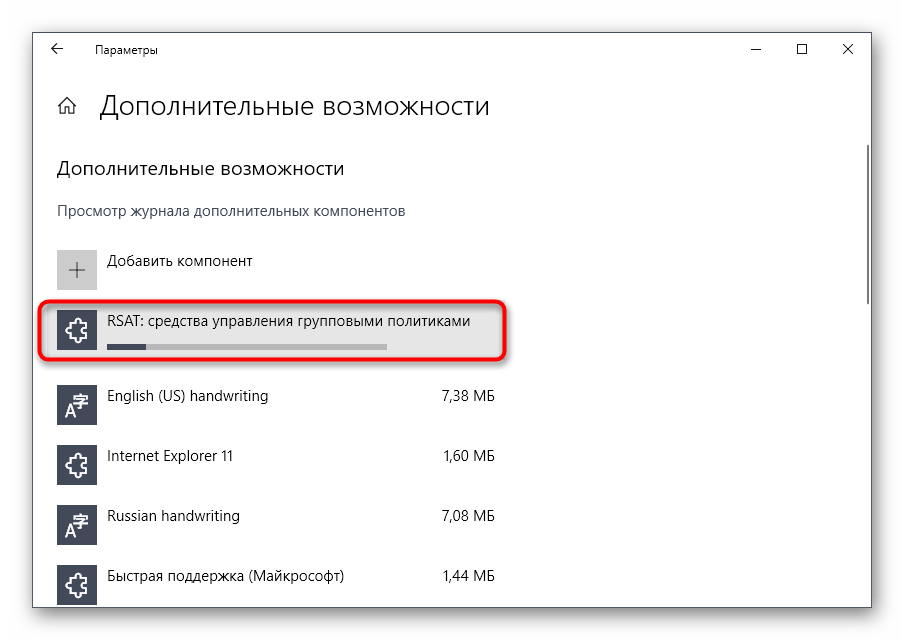

войдите: Пуск — Параметры —Приложения — Дополнительные возможности;

чтобы выбрать, активируйте кнопку «Добавить компонент»;

в выпадающем меню кликните «RSAT: средства управления групповыми политиками» и запустите его;

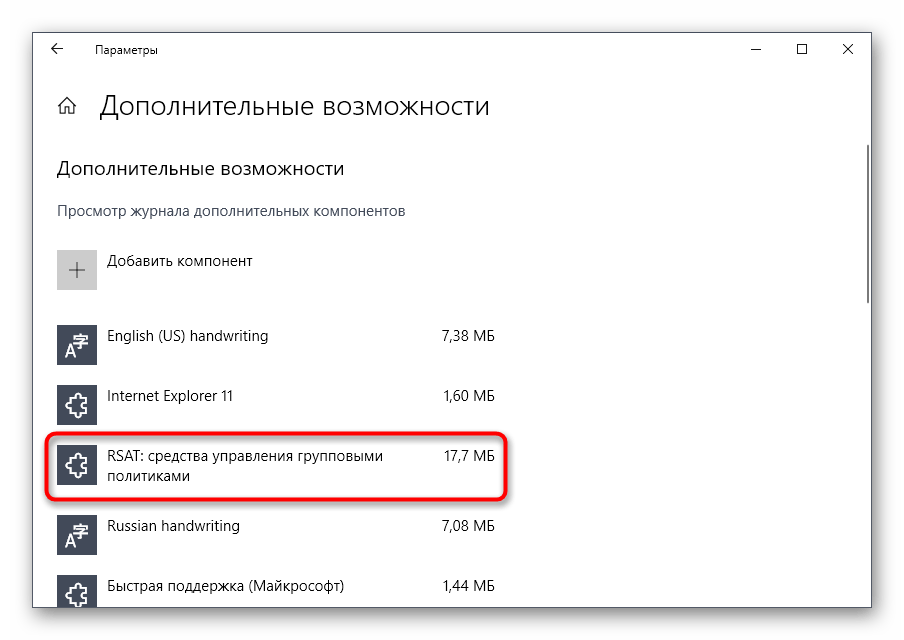

дождитесь окончания процесса установки;

убедитесь, что инсталлированный компонент присутствует в списке.

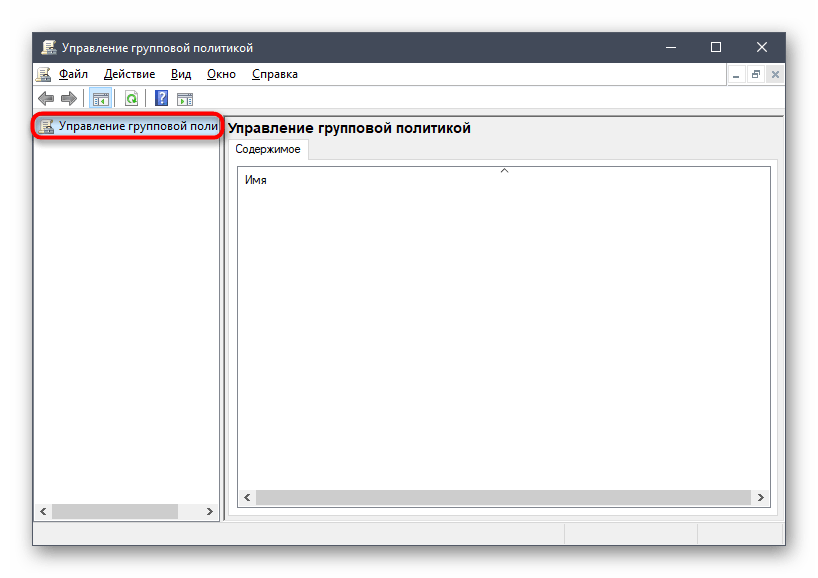

После перезагрузки войдите в ОС под именем владельца домена, через «Win + R» вызовите строку «Выполнить» и введите gpedit.msc. Завершите операцию — «Enter».

Затем дождитесь загрузки Управления групповой политики, после чего посетите главный раздел, содержащий реестр.

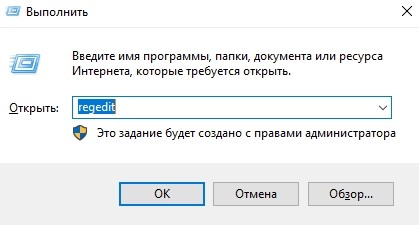

Внесите сведения для сервера согласно данного перечня команд regedit, через «Win + R» вызовите строку «Выполнить:

- действие: создать;

- куст: HKEY_LOCAL_MACHINE;

- путь раздела: SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters;

имя параметра: SMB1;

- тип параметра: REG_DWORD;

- значение: 1.

Сохранитесь и перезапустите ПК.

В дальнейшем, чтобы отключить SMB1, необходимо изменить значение на «0».

Проверка параметров общего доступа в Windows 10

Возможно, конечно, на вашем компьютере отключен, или неправильно настроен общий доступ. Из-за чего Windows 10 не может обнаружить другие компьютеры и накопители в локальной сети. Сейчас покажу, как проверить эти настройки.

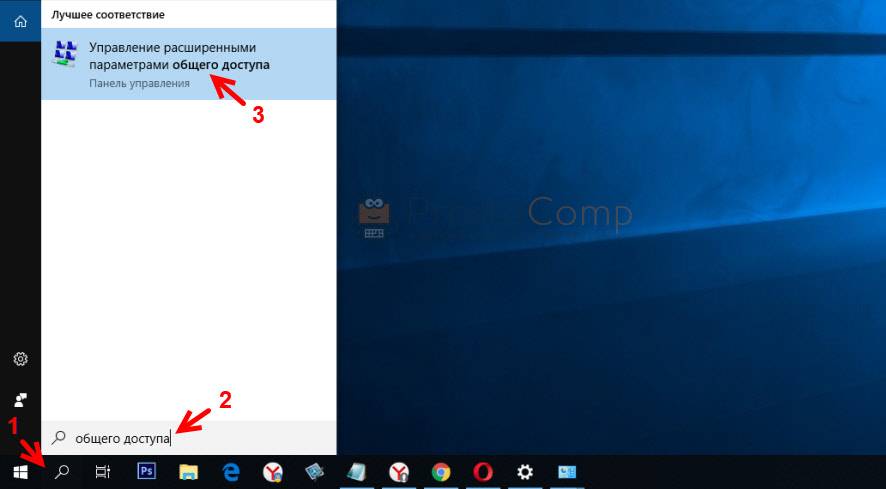

Открываем меню «Пуск» (или нажав на кнопку поиска) и пишем «общего доступа». Открываем «Управление расширенными параметрами общего доступа».

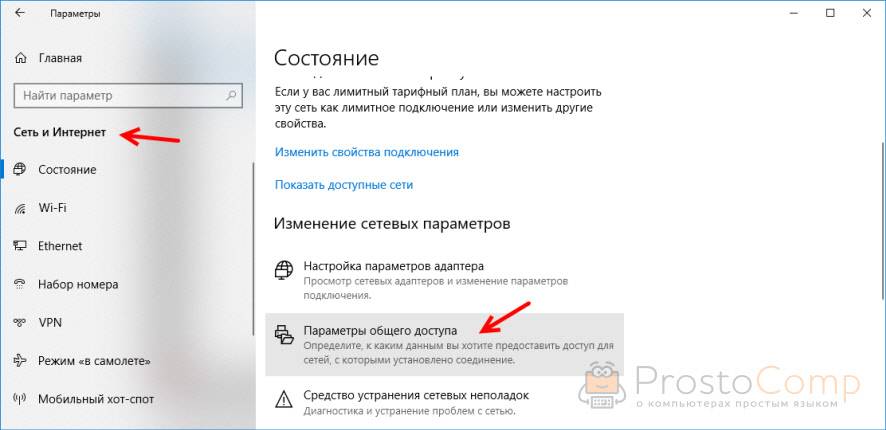

Или можно открыть это окно в параметрах «Сеть и Интернет» – «Параметры общего доступа».

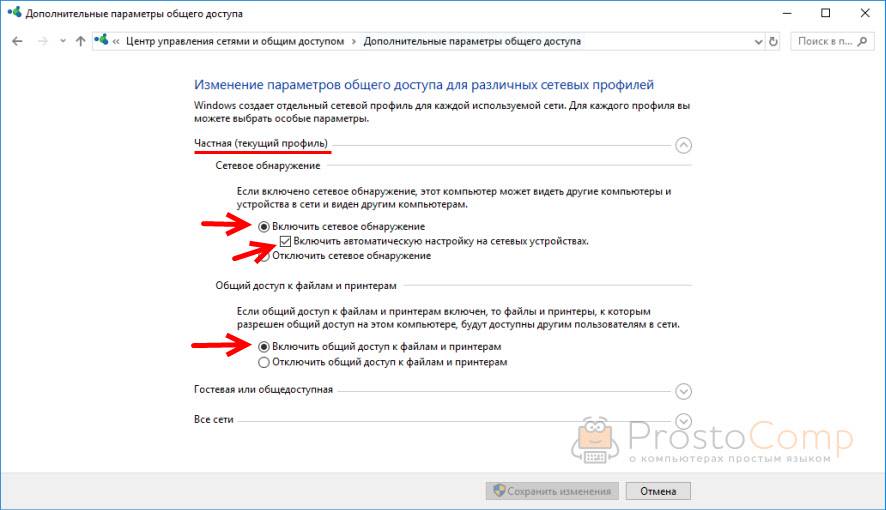

Дальше для текущего профиля (скорее всего это будет частная сеть) установите переключатель возле «Включить сетевое обнаружение» и «Включить общий доступ к файлам и принтерам». А так же поставьте галочку возле «Включить автоматическую настройку на сетевых устройствах».

Нажмите на кнопку «Сохранить изменения».

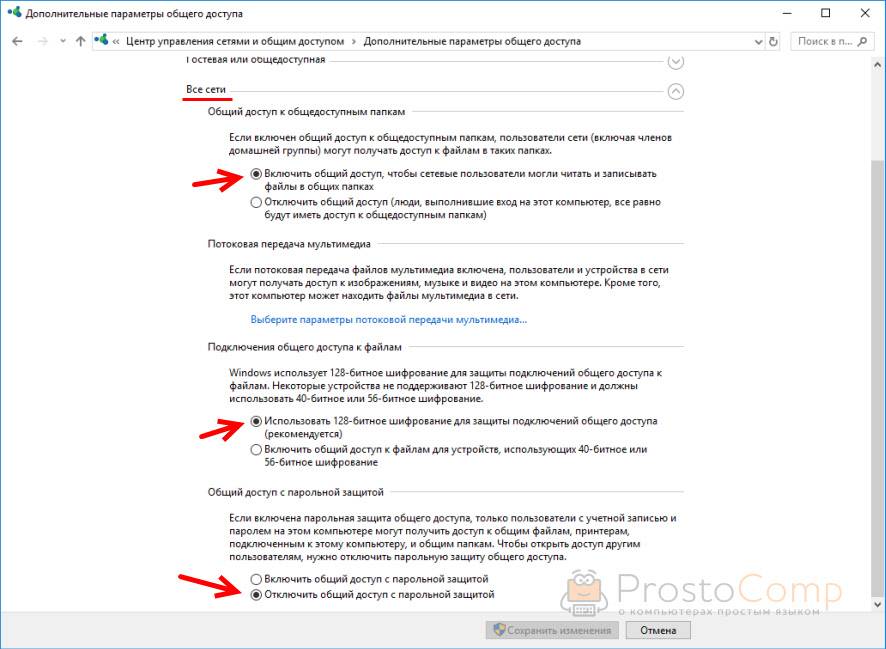

Если это не поможет – попробуйте установить такие настройки для вкладки «Все сети».

Но не рекомендую составлять такие настройки, особенно если вы часто подключаетесь к общественным Wi-Fi сетям.

Еще несколько решений:

- Убедитесь, что ваш компьютер и другие компьютеры с которыми вы хотите настроить локальную сеть подключены через один роутер.

- Отключите антивирус (встроенный в нем брандмауэр) и защитник Windows. Если это не решит проблему – включите обратно.

- Если ваш компьютер с Windows 10 (который не видит общие папки и компьютеры в локальной сети) подключен к роутеру по Wi-Fi, то присвойте этой беспроводной сети статус частной (домашней).

- Убедитесь, что на других компьютерах в локальной сети правильно заданы настройки общего доступа. Или на роутере настроен общий доступ к подключенному USB-накопителю.

Буду рад видеть ваши комментарии с другими решениями и вопросами по теме данной статьи!

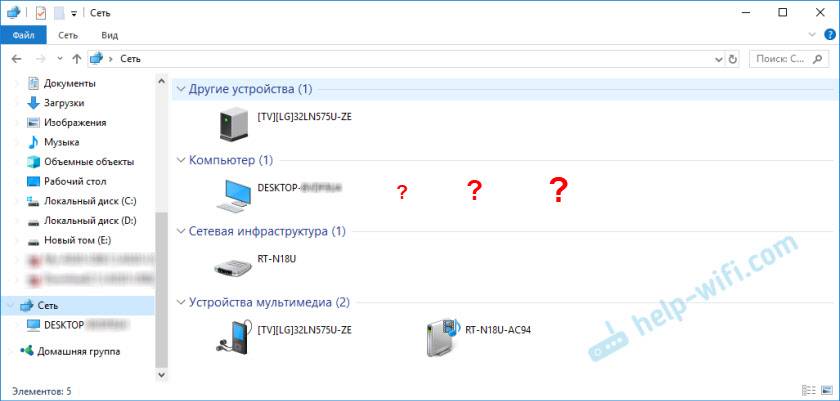

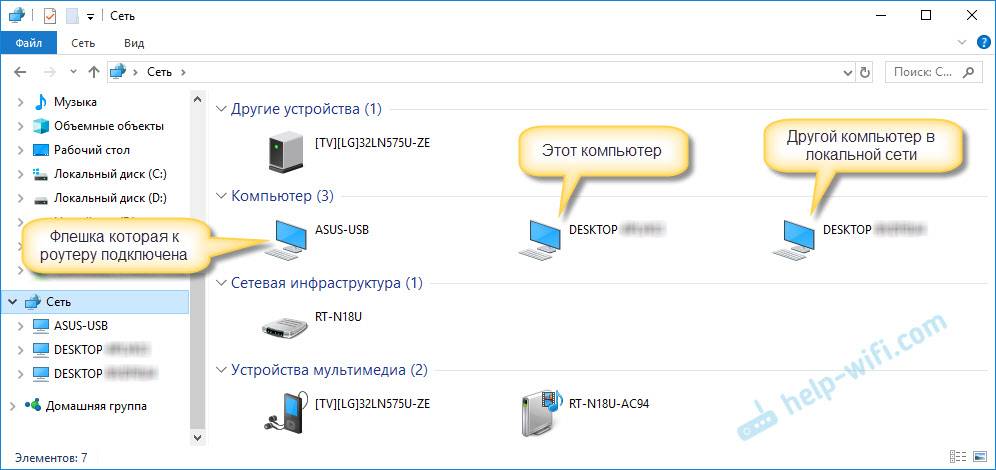

Привет! Для тех кто не в теме, начну из далека. На компьютерах и ноутбуках с установленной Windows в проводнике есть отдельная вкладка «Сеть». На этой вкладке отображаются устройства из сетевого окружения. То есть, открыв вкладку «Сеть» мы там можем наблюдать компьютеры, сетевые хранилища (NAS), устройства мультимедиа (DLNA), флешки и внешние диски, которые подключены к роутеру и к которым настроен общий доступ. Проще говоря, те устройства, которые подключены через один роутер (находятся в одной сети) и на которых включена функция сетевого обнаружения (устройства, которые могут быть обнаружены в локальной сети). Там так же может отображаться наш маршрутизатор (раздел «Сетевая инфраструктура») и другие устройства.

Сейчас поясню что и как, и почему я вообще решил написать эту статью. У меня роутер ASUS, к которому я подключил USB флешку, и настроил общий доступ к этой флешке для всех устройств в сети. И что вы думаете, в разделе «Сеть» на всех компьютерах появился этот сетевой накопитель (он там отображается как «Компьютер»), а на моем компьютере он не отображался. То есть, мой компьютер не видел ни флешку подключенную к роутеру, ни другие компьютеры в этой сети. Зато отображался DLNA-сервер запущен на том же роутере. Но это ничего не меняет, так как мне нужен обычный сетевой доступ к накопителю.

Так же я не мог получить доступ к флешке, когда набирал ее адрес //192.168.1.1 в проводнике. Сразу этот адрес открывался через браузере. И мне не удалось подключить этот накопитель как сетевой диск. Его просто не было в списке доступных устройств в сетевом окружении.

Такая проблема, когда Windows 7, Windows 8, или Windows 10 не видит сетевые устройства – не редкость. Это не обязательно должна быть флешка, или внешний HDD, который вы подключили к своему маршрутизатору, как в моем случае. Чаще всего настраивают общий доступ между компьютерами в локальной сети. И точно так же сталкиваются с проблемой, когда компьютеры подключены к одной сети (к одному роутеру), настройки общего доступа выставлены правильно, а на вкладке «Сеть» пусто. Или отображается только маршрутизатор и ваш компьютер.

Так как причин и соответственно решений может быть много, то я наверное начну с самых простых (которые мне не помогли) и в конце этой статьи поделюсь решением, которое помогло в моем случае. В итоге мой ноутбук все таки увидел все устройства в сети. В том числе сетевой накопитель и другой компьютер, который так же подключен к этой сети.

Но это не значит, что у вас такой же случай. Поэтому, советую проверить все настройки по порядку.

MS Windows 10 не подключается к сетевой папке на сервере SAMBA

После обновления на домашнем ПК MS Windows до версии 1709 перестал подключаться к сетевой папке. Отваливается с ошибкой 0x80004005. Решение проблемы далее

Имеется домашний сервер на базе FreeBSD, на нем поднят SAMBA сервер, на котором расшарена папка. Безопасность в домашней сети нулевая, на SAMBA настроен гостевой доступ с полными правами к единственной сетевой папке. Все работало до обновления домашнего ПК с MS Windows 10 до версии 1709. После обновления этот комп перестал видеть шару. Остальные устройства видят шару как и раньше, без проблем. После обновления в MS Windows 10 «подкрутили гайки» с безопасностью и гостевой доступ стал недоступен. Ослабляем гайки и возвращаем доступ

Для этого запускаем редактор групповой политики на ПК

Политика «Локальный компьютер»\Конфигурация компьютера\Административные шаблоны\Сеть\Рабочая станция Lanman\ Параметр «Включить небезопасные гостевые входы» — Состояние «Включена»

Перезагружаем ПК и проверяем, что доступ к сетевой папке появился

Где искать в английской версии:

Group Policy settings: Computer configuration\administrative templates\network\Lanman Workstation «Enable insecure guest logons»

Настройки можно произвести и через реестр

Default Registry Value: «AllowInsecureGuestAuth»=dword:0 Configured Registry Value: «AllowInsecureGuestAuth»=dword:1

Не открываются общие сетевые SMB папки в Windows 10

Если вы из Windows 10 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей новой версии Windows 10 отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). Так, начиная с Windows 10 1709, был отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2.

Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows 10 при доступе к общей папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

ШАГ 5: Создать защищенную папку Samba доступную только по паролю

Теперь вы знаете, как создавать общедоступные общие ресурсы Samba. Теперь приступим к созданию частных и защищенных общих ресурсов.

Для того чтобы защитить открытую папку, вашего файлового сервер Samba, паролем достаточно изменить параметр guest ok на no и если вы хотите скрыть в обзоре сети вашу папку параметр browsable на no.

То есть настройка идентична ШАГ 4. Хорошо давайте повторю.

И так создаем новую директорию:

mkdir -p homehdd2backupsmbprotected

Пользователь тот же buhnasmb, напоминаю, что пароль для доступа к smb- ресурсам мы пользователю buhnasmb задали на .

Добавьте в конец файла /etc/samba/smb.conf следующие строки, buhnasmb замените на имя пользователя компьютера с Samba. Папка будет доступна по логину и паролю.

ProtectedSamba comment = Samba Protected Share path = homehdd2backupsmbprotected guest ok = no browsable =yes writable = yes read only = no force user = buhnasmb force group = buhnasmb

Задайте права на папку как в ШАГ 4:

sudo chmod ug+rwx homehdd2backupsmbprotected sudo chown root:"пользователи домена" homehdd2backupsmbprotected

Перезапуск Samba:

sudo systemctl restart smbd.service

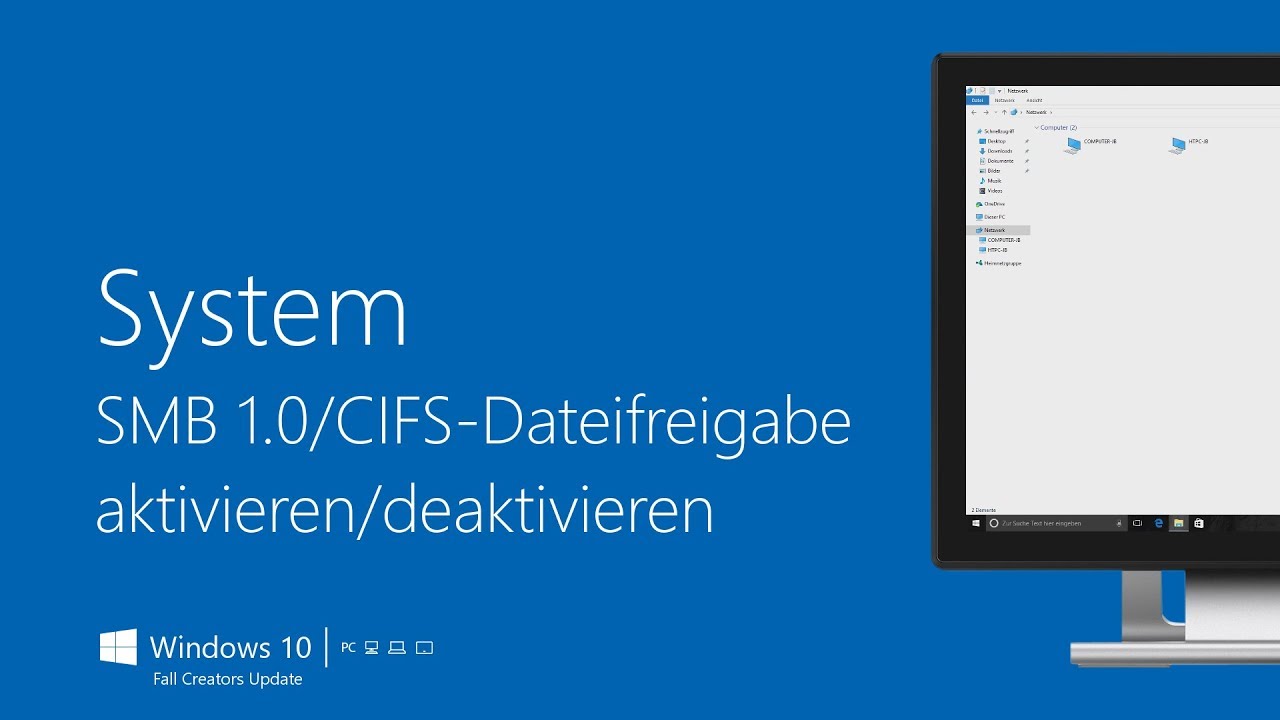

Способ 1: Включение компонента Windows

В Windows 10 существует отдельный модуль, позволяющий подключать различные компоненты. С его помощью активировать SMBv1 будет проще всего, а выглядит процесс так:

- Откройте «Пуск» и перейдите в меню «Параметры».

Здесь выберите раздел «Приложения».

В категории «Приложения и возможности» опуститесь в самый низ, где щелкните по кликабельной надписи «Программы и компоненты».

Через левую панель вызовите окно «Включение или отключение компонентов Windows».

Отыщите в меню директорию «Поддержка общего доступа к файлам SMB 1.0/CIFS», разверните ее и активируйте все подпапки, включая и главную категорию.

Если технология не активировалась сейчас, потребуется перезагрузить компьютер, ведь именно тогда происходит обновление параметров реестра, что и требуется для корректной работы SMB.

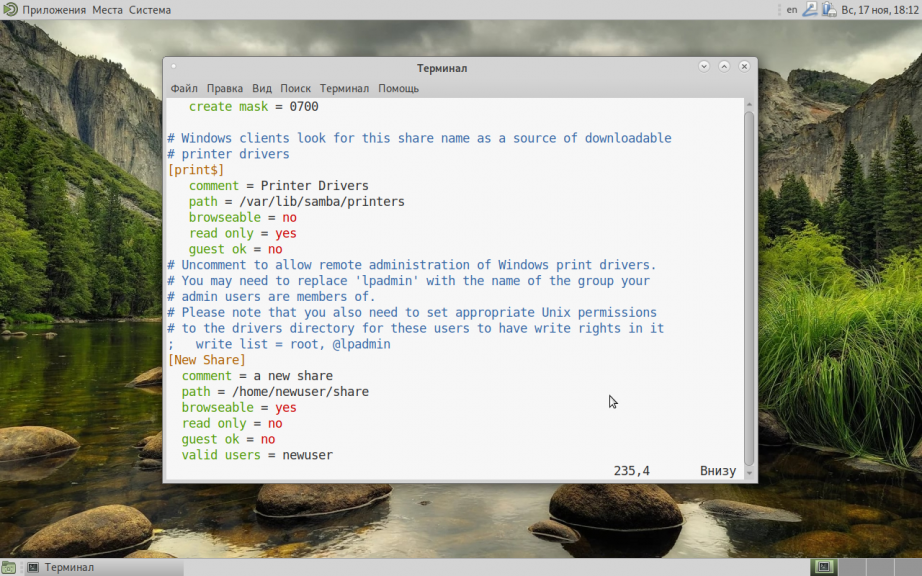

Настройка Samba в Debian

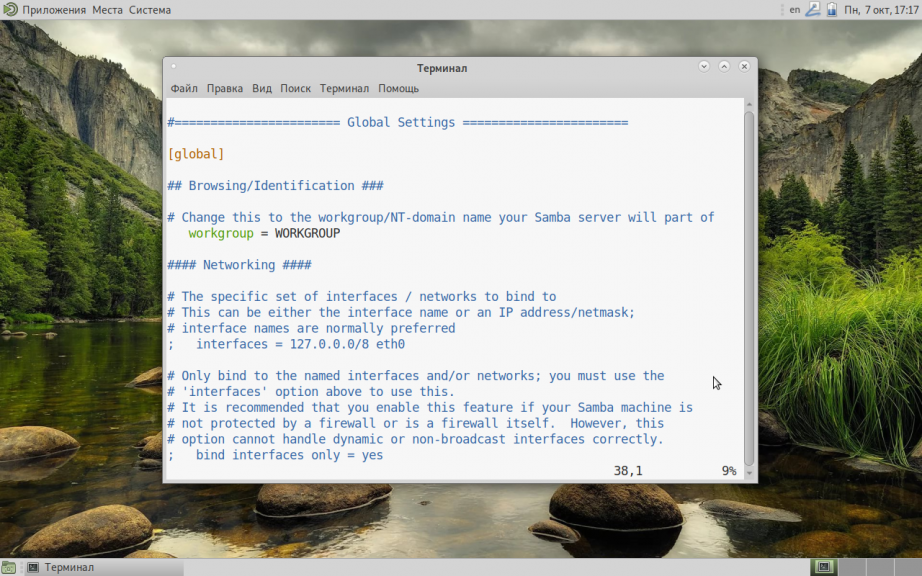

Настройки Samba находятся в файле /etc/samba/smb.conf. Этот файл содержит общие настройки для Samba, а также сведения об общих ресурсах. Обычно в Debian предоставляются неплохие настройки по умолчанию, которые позволяют начать работать немедленно, что в общем не мешает взглянуть на них и внести изменения там, где это необходимо.

1. Базовые настройки

Первое что вам встретится в верхней части группы глобальных настроек — настройка workgroup. Эта опция определяет имя рабочей группы Windows, частью которой станет ваш сервер. Значение по умолчанию — WORKGROUP, так как такое же значение, по умолчанию в задано в Windows. Если вы изменяли настройки рабочей группы в Windows, измените их также и здесь.

Следующая опция позволит ограничить доступ к вашему серверу. Если вы хотите ограничить доступ к общему ресурсу по ip адресу или маске сети, уберите символ комментария в строке где находится параметр interfaces, и укажите ip адрес или диапазон IP адресов, и интерфейс к которому они могут подключаться.

Если такой метод вам не нравится, вы можете добавить параметр hosts allow, чтобы определить, клиентов, которые могут подключаться к общему ресурсу. Укажите IP-адрес или диапазоны адресов.

Остальные параметры из группы глобальных настроек имеют довольно обоснованные значения по умолчанию. Вам не потребуется изменять их для того чтобы запустить свои общие ресурсы. Но не стоит ограничиваться только рассмотренными нами опциями, вы можете исследовать и другие параметры, и настраивать их по своему усмотрению. Настройка Samba Debian 10 практически завершена, осталось создать общую папку и пользователя.

2. Создание общего ресурса

В конфигурационном файле, по умолчанию, уже присутствуют несколько настроек для общих ресурсов. Они дают вам возможность настроить совместное использование домашних папок пользователей системы и принтеров. А доступ к каталогу печати уже открыт. Измените значение параметра browseable на no.

Теперь попробуйте создать свой собственный общий ресурс. Существует масса опций, которые вы можете использовать для своего общего ресурса Samba, но в этом руководстве будут рассмотрены лишь наиболее используемые из них.

Во-первых, дайте имя своему общему ресурсу, и поместите это имя в скобки.

В следующей строке напишите краткий комментарий, описывающий общий ресурс.

Затем задайте путь, эквивалентный абсолютному пути к общей папке.

Выберите, будет ли папка отображаться в файловом менеджере или же ее нужно будет подключать вручную.

Хотите ли вы, чтобы пользователи имели права на запись в общий ресурс или могли подключить его только для чтения?

Смогут ли гости получить доступ к общему ресурсу? В терминах Samba гости — это анонимные пользователи, для которых не существует записи в настройках доступа к общему ресурсу. Если выразиться короче, хотите ли вы защитить общий ресурс паролем, или ограничить доступ к ресурсу только для отдельных пользователей?

Если гости не будут иметь доступ к общей папке, то у кого он будет?

Ну вот и все. Есть еще и другие опции и другие способы выполнить эти базовые шаги, но они дадут вам в итоге приблизительно тот же результат. Если вы точно знаете что вам нужно, этих опций вам будет достаточно. Если соединить все что мы написали выше — у нас получится что-то вроде этого:

Сохраняем и закрываем файл. Затем перезагружаем Samba.

3. Создание пользователя

Для подключения к общей папке, если только вы не используете гостевой доступ, вам потребуется настроить учетные записи пользователей Samba. Это очень быстро, и потребует всего одной команды.

После этого вам будет предложено ввести пароль для этого пользователя. Это пароль, которым будут защищены доступные ему общие ресурсы.

Функции

Блок сообщений сервера обеспечивает совместное использование файлов, просмотр сети, печать и межпроцессное взаимодействие (IPC) по сети.

Протокол SMB использует протоколы более низкого уровня для транспорта.

Протокол Microsoft SMB часто использовался с NetBIOS через TCP / IP (NBT) через UDP, используя номера портов 137 и 138, а также номера портов TCP 137 и 139. NBT для использования NetBIOS поддерживается в Windows Server 2003, Windows XP, Windows 2000, Windows NT и Windows Me / 98/95. NetBIOS не поддерживается в Windows Vista, Windows Server 2008 и последующих версиях Windows. Комбинация SMB / NBT обычно используется для обратной совместимости .

Протокол NetBIOS по протоколу NetBEUI обеспечивает поддержку NetBIOS для протокола NetBEUI. Этот протокол также называется кадрами NetBIOS (NBF). NBF поддерживается в Windows 2000, Windows NT, Windows 95, Windows 98 и Windows Me. NetBEUI больше не поддерживается в Windows XP и более поздних версиях. Однако протокол SMB также может использоваться без отдельного транспортного протокола непосредственно через TCP, порт 445. NetBIOS также поддерживался через несколько устаревших протоколов, таких как IPX / SPX .

Система межпроцессного взаимодействия SMB (IPC) предоставляет именованные каналы и была одним из первых межпроцессных механизмов, обычно доступных программистам, который предоставляет сервисам средства для наследования аутентификации, выполняемой при первом подключении клиента к серверу SMB.

Некоторые службы, которые работают через именованные каналы, например те, которые используют собственную реализацию Microsoft DCE / RPC через SMB, известную как MSRPC через SMB, также позволяют клиентским программам MSRPC выполнять аутентификацию, которая отменяет авторизацию, предоставляемую сервером SMB, но только в контексте клиентской программы MSRPC, которая успешно выполняет дополнительную аутентификацию.

Подписание SMB : Windows NT 4.0 с пакетом обновления 3 и более поздних версий может использовать криптографию для цифровой подписи подключений SMB. Самый распространенный официальный термин — «подписание SMB». Другие официально использовавшиеся термины — это «подписи безопасности », «порядковые номера SMB» и «подпись сообщений SMB». Подпись SMB может быть настроена индивидуально для входящих соединений SMB (обрабатываемых службой LanManServer) и исходящих соединений SMB (обрабатываемых службой LanManWorkstation). По умолчанию в Windows 98 и более поздних версиях используется автоматическая подпись исходящих подключений, если сервер также поддерживает это, и возврат к неподписанному протоколу SMB, если это позволяют оба партнера. По умолчанию для контроллеров домена Windows начиная с Windows Server 2003 и выше не разрешается откат для входящих подключений. Эту функцию также можно включить для любого сервера под управлением Windows NT 4.0 с пакетом обновления 3 или более поздней версии. Это защищает от атак типа «злоумышленник в середине» против клиентов, получающих свои политики от контроллеров домена при входе в систему.

SMB поддерживает гибкую блокировку — особый тип механизма блокировки — файлов для повышения производительности.

SMB служит основой для реализации распределенной файловой системы Microsoft .

Установка Samba

Samba 3.0, в отличие от более ранних версий Samba, имеет возможность работать в сетях Wndows, работающих в режиме Active Directory (или Windows 2000 native mode). Если требуется эта функциональность, следует установить samba3 samba2.

Active Directory имеет другую схему именования доменов, компьютеров и пользователей, основанную на DNS. Допустим, существует сеть с именем my.firm.com и компьютерами host1.my.firm.com, host2.my.firm.com, host3.my.firm.com; тогда домен Active Directory будет называться my.firm.com, а пользователи Active Directory будут иметь имена вида user@my.firm.com.

Включение/отключение SMB 1.0 в Windows Server 2016/2019

В Windows Server 2021, начиная с билда 1709, и Windows Server 2019 по умолчанию отключен протокол SMBv1. Чтобы включить поддержку клиентского протокола SMBv1в новых версиях Windows Server, нужно установить отдельный компонент SMB 1.0/CIFS File Sharing Support.

Вы можете установить компонент поддержки клиента SMBv1 с помощью Server Manager, или через PowerShell.

Проверить, что SMBv1 включен можно командой PowerShell:

Get-WindowsFeature | Where-Object {$_.name -eq «FS-SMB1»} | ft Name,Installstate

Чтобы установить компонент FS-SMB1, выполните:

Install-WindowsFeature FS-SMB1

Для удаления SMBv1 клиента (понадобится перезагрузка), выполните:

Uninstall-WindowsFeature –Name FS-SMB1 –Remove

Еще одна PowerShell команда, которая также позволяет удалить протокол SMB1Protocol: Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Remove

Чтобы ваш сервер мог обрабатывать доступ клиентов по протоколу SMBv1, кроме компонента FS-SMB1 нужно, чтобы поддержка протокола SMBv1 была включена на уровне файлового сервера SMB. Чтобы проверить, что на вашем сервере включен доступ по SMBv1 к сетевым папкам, выполните:

Get-SmbServerConfiguration

Строка “EnableSMB1Protocol: True” говорит о том, что у вас разрешен доступ по протоколу SMBv1 к сетевым папкам на сервере. Чтобы отключить поддержку сервера SMBv1 в Windows Server, выполните команду:

Set-SmbServerConfiguration -EnableSMB1Protocol $false -Force

Теперь с помощью командлета Get-SmbServerConfiguration убедитесь, что протокол SMB1 отключен.

Чтобы включить поддержку протокола SMBv1 на сервере, выполните команду:

Set-SmbServerConfiguration -EnableSMB1Protocol $True -Force

В Windows 7/8 и Windows Server 2008 R2/ 2012 для отключения клиента SMB нужно отключать службу и драйвер доступа по SMBv1 командами: sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi sc.exe config mrxsmb10 start= disabled