[ms-smb2]: server message block (smb) protocol versions 2 and 3

Содержание:

- Cетевой обмен по протоколу SMB / SAMBA

- Функции

- What do you mean by SMB ports 445 and 139?

- Решение

- Безопасность

- VARIABLE SUBSTITUTIONS

- HOW CONFIGURATION CHANGES ARE APPLIED

- Возможности, добавленные в SMB 3.02 с Windows Server 2012 R2 и Windows 8.1

- Способ 2: Команда для PowerShell

- Отключение SMB или SMBv3 для устранения неполадок Disabling SMBv2 or SMBv3 for troubleshooting

- Bonus: What Is Windows Defender Exploit Guard

- Открытие портов брандмауэра для включения общего доступа к файлам и принтерам To open the firewall ports to enable file and printer sharing

- Порт 445 и вредоносное ПО

- Features added in SMB 3.02 with Windows Server 2012 R2 and Windows 8.1

- Cause

- Симптомы

Cетевой обмен по протоколу SMB / SAMBA

Одним из способов доступа с STB к файлам, расположенным на сетевых компьютерах, является протокол общего доступа SMB, который является стандартным протоколом Microsoft Windows и обеспечивает функции «Сети Microsoft Windows» и «Совместного использования файлов и принтеров» . Samba – свободная реализация протокола SMB для UNIX-подобных и других операционных систем.

Применение протоколов SMB / Samba позволяет осуществлять доступ с STB (работает под управлением ОС Linux) к папкам и файлам, расположенным на сетевых компьютерах (работающих под управлением ОС Linux, Windows и др.). Таким образом, пользователи STB получают возможность проигрывать на STB медиа-файлы (видео, аудио, изображения), которые расположены на сетевых компьютерах, работающих под управлением одного из типов ОС, поддерживающей протокол SMB.

Протокол SMB / Samba является прикладным протоколом (в терминах сетевой модели OSI). Для обмена данными используется транспортный протокол TCP/IP. Протокол SMB / Samba использует архитектуру клиент – сервер: в качестве сервера выступает ПК, на котором размещаются определенные сетевые ресурсы (папки) с медиа-файлами, в качестве клиента – STB, с которого медиа-файлы проигрываются.

Сетевые ресурсы (в виде ярлыков) отображаются в STB, в меню Home media, в соответствии со стандартной сетевой LAN-архитектурой ОС Windows: Сеть / Рабочая группа / Компьютер / Папка.

По умолчанию, доступ к ресурсам компьютера закрыт настройками на стороне компьютера. При необходимости получить доступ к определенной сетевой папке, пользователь компьютера открывает доступ к этой папке. Для управления доступом к папкам используется процедура ОС Windows «Общий доступ к файлам».

Предусмотрены два типа сетевого доступа к папкам (тип доступа определяется на стороне сервера):

- по паролю – для доступа к сетевой папке со стороны STB используется процедура Авторизации (необходимо ввести имя (login) определенного пользователя компьютера и его пароль (password);

- без пароля – доступ к сетевой папке открыт для всех пользователей, без необходимости вводить пароль.

Обнаружение общих сетевых ресурсов на стороне STB происходит автоматически (если это не запрещено на стороне компьютера или кроме случаев, связанных с некорректной работой сети). Соединение с сетевой папкой устанавливается, когда пользователь STB открывает сетевую папку. Если используется доступ к папке по паролю, пользователю выдается запрос указать login и password.

Также предусмотрена возможность ручного подключения сетевых папок (если они не были обнаружены автоматически). Настройка и доступ к ресурсам сети по протоколу SMB Samba на STB проводится в меню Home media.

Ниже рассмотрен пример, как подключить сетевую папку ПК с ОС Windows 10 для воспроизведения медиа-файлов с STB.

Функции

Блок сообщений сервера обеспечивает совместное использование файлов, просмотр сети, печать и межпроцессное взаимодействие (IPC) по сети.

Протокол SMB использует протоколы более низкого уровня для транспорта.

Протокол Microsoft SMB часто использовался с NetBIOS через TCP / IP (NBT) через UDP, используя номера портов 137 и 138, а также номера портов TCP 137 и 139. NBT для использования NetBIOS поддерживается в Windows Server 2003, Windows XP, Windows 2000, Windows NT и Windows Me / 98/95. NetBIOS не поддерживается в Windows Vista, Windows Server 2008 и последующих версиях Windows. Комбинация SMB / NBT обычно используется для обратной совместимости .

Протокол NetBIOS по протоколу NetBEUI обеспечивает поддержку NetBIOS для протокола NetBEUI. Этот протокол также называется кадрами NetBIOS (NBF). NBF поддерживается в Windows 2000, Windows NT, Windows 95, Windows 98 и Windows Me. NetBEUI больше не поддерживается в Windows XP и более поздних версиях. Однако протокол SMB также может использоваться без отдельного транспортного протокола непосредственно через TCP, порт 445. NetBIOS также поддерживался через несколько устаревших протоколов, таких как IPX / SPX .

Система межпроцессного взаимодействия SMB (IPC) предоставляет именованные каналы и была одним из первых межпроцессных механизмов, обычно доступных программистам, который предоставляет сервисам средства для наследования аутентификации, выполняемой при первом подключении клиента к серверу SMB.

Некоторые службы, которые работают через именованные каналы, например те, которые используют собственную реализацию Microsoft DCE / RPC через SMB, известную как MSRPC через SMB, также позволяют клиентским программам MSRPC выполнять аутентификацию, которая отменяет авторизацию, предоставляемую сервером SMB, но только в контексте клиентской программы MSRPC, которая успешно выполняет дополнительную аутентификацию.

Подписание SMB : Windows NT 4.0 с пакетом обновления 3 и более поздних версий может использовать криптографию для цифровой подписи подключений SMB. Самый распространенный официальный термин — «подписание SMB». Другие официально использовавшиеся термины — это «подписи безопасности », «порядковые номера SMB» и «подпись сообщений SMB». Подпись SMB может быть настроена индивидуально для входящих соединений SMB (обрабатываемых службой LanManServer) и исходящих соединений SMB (обрабатываемых службой LanManWorkstation). По умолчанию в Windows 98 и более поздних версиях используется автоматическая подпись исходящих подключений, если сервер также поддерживает это, и возврат к неподписанному протоколу SMB, если это позволяют оба партнера. По умолчанию для контроллеров домена Windows начиная с Windows Server 2003 и выше не разрешается откат для входящих подключений. Эту функцию также можно включить для любого сервера под управлением Windows NT 4.0 с пакетом обновления 3 или более поздней версии. Это защищает от атак типа «злоумышленник в середине» против клиентов, получающих свои политики от контроллеров домена при входе в систему.

SMB поддерживает гибкую блокировку — особый тип механизма блокировки — файлов для повышения производительности.

SMB служит основой для реализации распределенной файловой системы Microsoft .

What do you mean by SMB ports 445 and 139?

SMB is a network protocol for sharing files. It requires SMB network ports on a server or computer for allowing communication with other systems. For this, it uses SMB ports, either port 445 or 139.

- Port 139: Originally, SMB used to run on top NetBIOS with port 139. Here, NetBIOS refers to an older transport layer, which enables Windows systems to interact with one another, sharing a similar network.

- Port 445: The later SMB versions that came after Windows 2000 started using IP port 445 on top TCK stacks. With TCP, it enables SMB to operate over the internet.

IP Port 139 is technically called as ‘NBT over IP,’ while IP Port 445 is referred to as ‘SMB over IP‘. Here, SMB refers to ‘Server Message Blocks.’ In modern language, SMB is also called the ‘Common Internet File System.’ It functions as the application-layered network protocol, which is mainly used for providing shared access to printers, files, serial ports, or other kinds of communications among nodes on the network.

Most SMB usage involved systems running on Microsoft Windows. Here, this network came to know as ‘Microsoft Windows Network‘ prior to the consequent Active Directory’s introduction. It runs on top network layers of the Session in manifold ways. For example, SMB runs directly over IP/TCP on Windows without the requirement of NetBIOS over IP/TCP. In that case, you will use IP port 445. While on other computers, you will come across applications and services using IP port 139. It means that SMB ports firewall runs with NetBIOS over IP/TCP.

NetBIOS refers to Network Basic Input Output System. This software protocol enables desktops, applications, and PCs on a LAN (Local Area Network) to interact with one another or network hardware. It even allows them to transmit the data over the network. For instance, software applications, which run on NetBIOS networks, identify and locate one another through the NetBIOS usernames.

NetBIOS names go up to 16 characters in length and generally distinct from the system name. When a client sends out a command to call the other one (the server), two applications begin a NetBIOS conference over TCP port 139.

Malicious attackers admit that IP port 445 is susceptible and features various insecurities. An example of the misuse of SMB port is the comparatively silent NetBIOS worms‘ appearance. Slowly, these worms scan the internet in a well-mannered way while the port uses tools like PsExec for transferring themselves into a fresh victim system. After this, the worms redouble the scanning efforts. In this unfamiliar way, the enormous ‘Bot Armies,’ having thousands and thousands of NetBIOS worms conceded machines, get assembled and reside the internet.

PS: read more about how to create a Raspberry Pi Firewall and how to turn off Firewall, as well as the importance of firewall.

Решение

Если вы хотите включить небезопасный гостевой доступ, можно настроить следующие параметры групповой политики:

- Откройте редактор локальной групповой политики (gpedit.msc).

- В дереве консоли выберите компьютерную конфигурацию > административных шаблонов > сетевой локальной > рабочей станции.

- Для настройки щелкните правой кнопкой мыши Включить небезопасные гостевых логотипов и выберите Изменить.

- Выберите Включено и выберите ОК.

Примечание

При изменении групповой политики на основе домена Active Directory используйте управление групповой политикой (gpmc.msc).

Для целей мониторинга и инвентаризации: эта группа политика устанавливает следующее значение реестра DWORD до 1 (небезопасная включенная система безопасности гостей) или 0 (отключена незащищенная система auth для гостей):

Чтобы задать значение без использования групповой политики, задайте следующее значение реестра DWORD: 1 (включена небезопасная возможность гостевого auth) или 0 (отключена незащищенная гостевая auth):

Примечание

Как обычно, параметр значения в групповой политике переопределит значение параметра реестра политик, не входящего в группу.

В Windows 10 1709 Windows 10 1803, Windows 10 1903, Windows 10 1909 и Windows Server 2019, проверка подлинности гостей отключена, если AllowInsecureGuestAuth существует со значением 0 в .

В Windows 10 2004 Windows 10 20H2 и Windows 10 21H1 Enterprise и образовательных выпусков с установленным KB5003173 проверка подлинности гостей отключена, если AllowInsecureGuestAuth не существует или если она существует со значением 0 в . Домашние и Pro по умолчанию позволяют гостевую проверку подлинности, если ее не отключить с помощью групповой политики или параметров реестра.

Примечание

Включив небезопасные гостевых логотипов, этот параметр снижает безопасность Windows клиентов.

Безопасность

За прошедшие годы в реализации протокола или компонентов Microsoft, на которые она напрямую полагается, обнаружилось множество уязвимостей. Уязвимости системы безопасности других производителей заключаются в основном в отсутствии поддержки новых протоколов аутентификации, таких как NTLMv2 и Kerberos, в пользу таких протоколов, как NTLMv1, LanMan или паролей в виде открытого текста . Отслеживание атак в режиме реального времени показывает, что SMB является одним из основных векторов атак для попыток вторжения, например, атака Sony Pictures в году и атака вымогателя WannaCry в 2017 году. В 2020 году две уязвимости SMB высокой степени опасности были обнаружены и названы SMBGhost

VARIABLE SUBSTITUTIONS

Many of the strings that are settable in the config file can take substitutions. For example the option

“path = /tmp/%u” is interpreted as “path = /tmp/john” if the user connected with the

username john.

These substitutions are mostly noted in the descriptions below, but there are some general substitutions

which apply whenever they might be relevant. These are:

- %U

-

session username (the username that the client wanted, not

necessarily the same as the one they got). - %G

-

primary group name of %U.

- %h

-

the Internet hostname that Samba is running on.

- %m

-

the NetBIOS name of the client machine (very useful).

This parameter is not available when Samba listens on port 445, as clients no longer

send this information. If you use this macro in an include statement on a domain that has

a Samba domain controller be sure to set in the section . This will cause Samba to not listen on port 445 and will permit include

functionality to function as it did with Samba 2.x. - %L

-

the NetBIOS name of the server. This allows you to change your config based on what

the client calls you. Your server can have a “dual personality”. - %M

-

the Internet name of the client machine.

- %R

-

the selected protocol level after protocol negotiation. It can be one of

CORE, COREPLUS, LANMAN1, LANMAN2, NT1,

SMB2_02, SMB2_10, SMB2_22, SMB2_24,

SMB3_00, SMB3_02, SMB3_10, SMB3_11

or SMB2_FF. - %d

-

the process id of the current server

process. - %a

-

The architecture of the remote

machine. It currently recognizes Samba (),

the Linux CIFS file system (), OS/2, (),

Mac OS X (), Windows for Workgroups (), Windows 9x/ME

(), Windows NT (),

Windows 2000 (),

Windows XP (),

Windows XP 64-bit(),

Windows 2003 including

2003R2 (), and Windows

Vista (). Anything else will be known as

. - %I

-

the IP address of the client machine.

Before 4.0.0 it could contain IPv4 mapped IPv6 addresses,

now it only contains IPv4 or IPv6 addresses. - %J

-

the IP address of the client machine,

colons/dots replaced by underscores. - %i

-

the local IP address to which a client connected.

Before 4.0.0 it could contain IPv4 mapped IPv6 addresses,

now it only contains IPv4 or IPv6 addresses. - %j

-

the local IP address to which a client connected,

colons/dots replaced by underscores. - %T

-

the current date and time.

- %t

-

the current date and time in a minimal format without colons (YYYYYmmdd_HHMMSS).

- %D

-

name of the domain or workgroup of the current user.

- %w

-

the winbind separator.

- %$()

-

the value of the environment variable

.

The following substitutes apply only to some configuration options (only those that are

used when a connection has been established):

- %S

-

the name of the current service, if any.

- %P

-

the root directory of the current service, if any.

- %u

-

username of the current service, if any.

- %g

-

primary group name of %u.

- %H

-

the home directory of the user given by %u.

- %N

-

the name of your NIS home directory server. This is obtained from your NIS auto.map entry.

If you have not compiled Samba with the —with-automount option, this

value will be the same as %L. - %p

-

the path of the service’s home directory, obtained from your NIS auto.map entry. The NIS

auto.map entry is split up as .

HOW CONFIGURATION CHANGES ARE APPLIED

The Samba suite includes a number of different programs. Some of them operate in a client mode, others are

server daemons that provide various services to its clients. The file is processed in the following way:

-

The Samba suite’s client applications read their configuration only once. Any changes made after start aren’t

reflected in the context of already running client code. -

The Samba suite’s server daemons reload their configuration when requested. However, already active connections

do not change their configuration. More detailed information can be found in

smbd(8) and winbindd(8) manual pages.

Возможности, добавленные в SMB 3.02 с Windows Server 2012 R2 и Windows 8.1

| Компонент или функция | Новинка или обновление | Сводка |

|---|---|---|

| Автоматическая повторная балансировка клиентов масштабируемого файлового сервера | Создать | Увеличивает масштабируемость и управляемость масштабируемых файловых серверов. Клиентские подключения SMB отслеживаются для каждого общего файлового ресурса (а не для каждого сервера), после чего клиенты перенаправляются в узел кластера с оптимальным доступом к тому, используемому общим файловым ресурсом. Это повышает производительность, снижая трафик перенаправления между узлами файлового сервера. Клиенты перенаправляются после начального подключения при перенастройке системы хранения данных кластера. |

| Производительность в глобальной сети | Обновлено | В Windows 8.1 и Windows 10 улучшена работа CopyFile SRV_COPYCHUNK благодаря поддержке SMB при использовании проводника для удаленного копирования из одного расположения на удаленном компьютере в другую копию на том же сервере. Вы скопируете только небольшой объем метаданных через сеть (передается 1/2 КиБ на 16 МиБ данных файла). Это приводит к значительному увеличению производительности. Для SMB — это различие на уровне операционной системы и проводника. |

| SMB Direct | Обновлено | Улучшает производительность нагрузок малого ввода-вывода, повышая эффективность при размещении нагрузок с малыми вводами-выводами (например, база данных оперативной обработки транзакций (OLTP) в виртуальной машине). Эти улучшения заметны при использовании более быстрых сетевых интерфейсов, таких как Ethernet 40 Гбит/с и InfiniBand 56 Гбит/с. |

| Ограничения пропускной способности SMB | Создать | Теперь можно использовать Set-SmbBandwidthLimit, чтобы задать ограничения пропускной способности в трех категориях: VirtualMachine (трафик Hyper-V по протоколу SMB), LiveMigration (трафик динамической миграции Hyper-V по протоколу SMB) или по умолчанию (все остальные типы трафика SMB). |

Дополнительные сведения о новых и измененных функциях SMB в Windows Server 2012 R2 см. в статье What’s New in SMB in Windows Server (Новые возможности SMB в Windows Server).

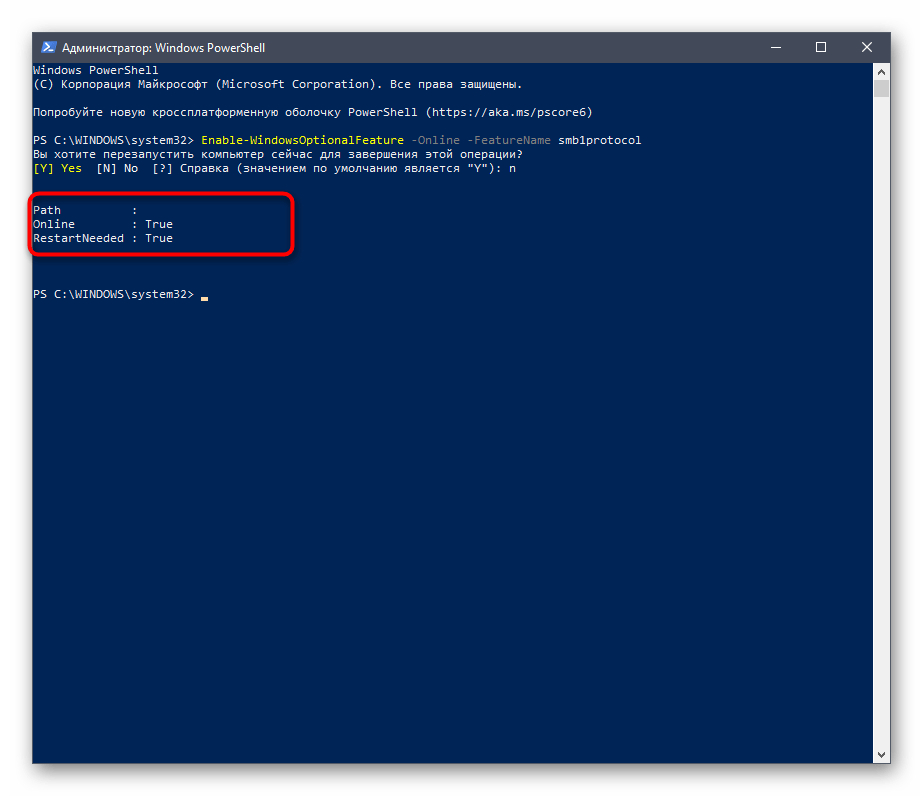

Способ 2: Команда для PowerShell

Если вы не боитесь взаимодействовать с оболочкой PowerShell, активировать SMBv1 можно через нее, вставив всего одну команду.

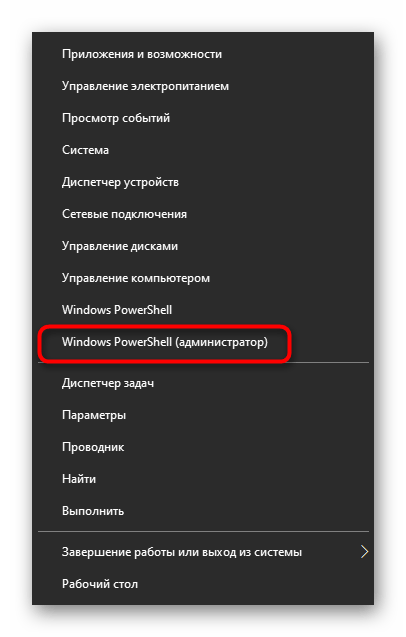

- Щелкните правой кнопкой мыши по меню «Пуск» и выберите «Windows PowerShell (администратор)».

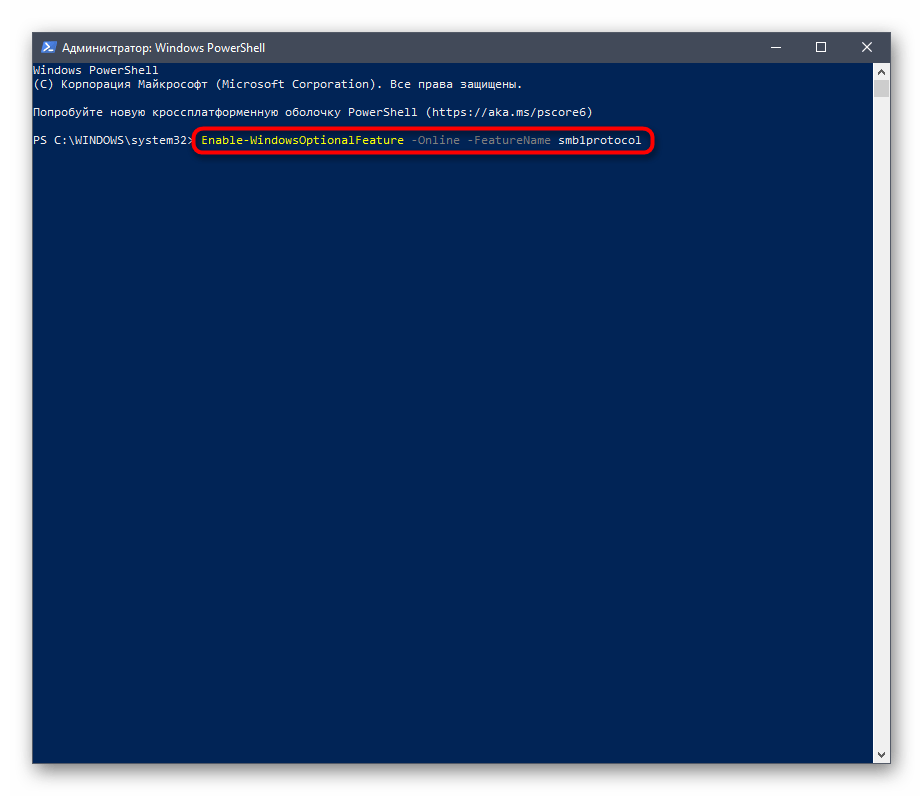

В PowerShell вставьте команду и нажмите на Enter.

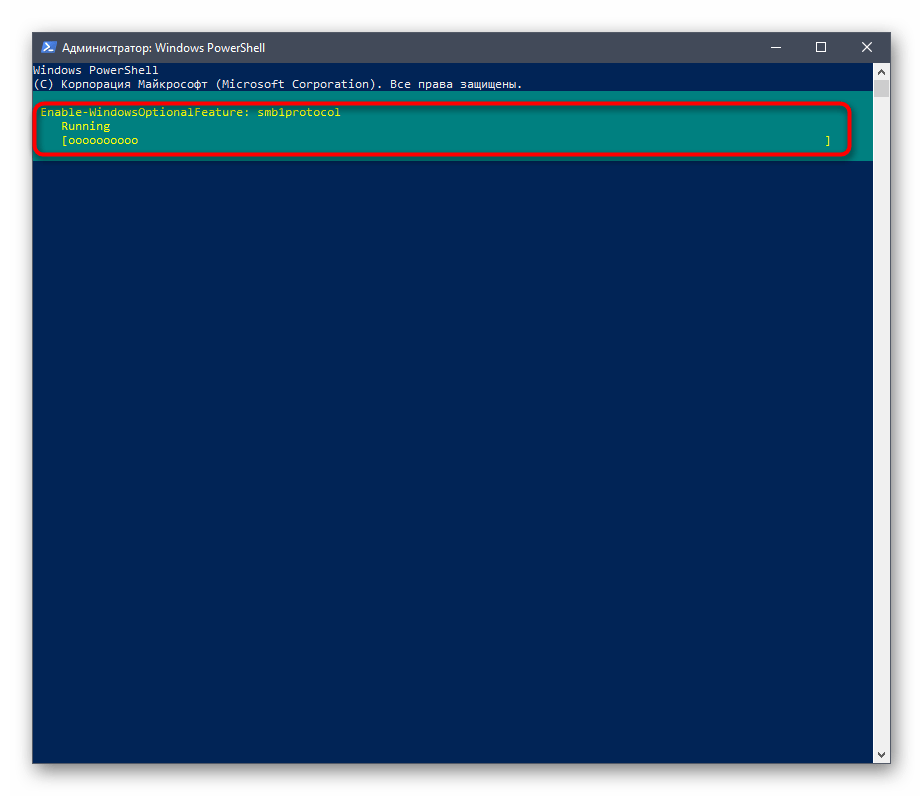

Ожидайте завершения процедуры включения компонента, что займет несколько минут.

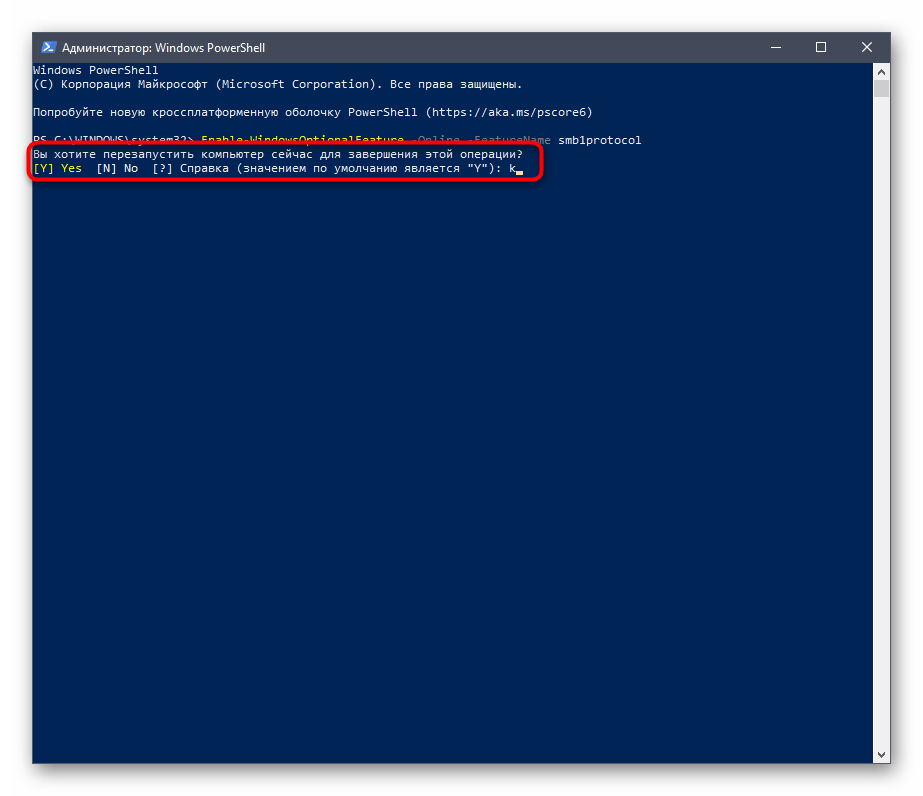

После вам понадобится отправить компьютер на перезапуск, чтобы окончить операцию. Вы можете сделать это потом, выбрав сейчас отрицательный вариант ответа.

Далее в PowerShell отобразится информация о том, что SMBv1 была успешно активирована и находится в рабочем состоянии.

Дополнительно отметим две другие команды для PowerShell, которые могут пригодиться при дальнейшей работе с рассматриваемым компонентом в Windows:

- — позволяет узнать, в каком состоянии сейчас находится SMBv1.

- — отключает работу компонента.

Отключение SMB или SMBv3 для устранения неполадок Disabling SMBv2 or SMBv3 for troubleshooting

Хотя мы рекомендуем использовать протоколы SMB 2.0 и SMBv3, может оказаться полезным временно отключить их для устранения неполадок, как описано в статье Обнаружение состояния, включение и отключение протокола SMB на сервере SMB. While we recommend that you keep SMBv2 and SMBv3 enabled, you might find it useful to disable one temporarily for troubleshooting, as described in How to detect status, enable, and disable SMB protocols on the SMB Server.

В Windows 10, Windows 8.1 и Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012 отключение SMBv3 деактивирует следующие функции (а также функции 2.0, описанные в предыдущем списке): In Windows 10, Windows 8.1, and Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, and Windows Server 2012, disabling SMBv3 deactivates the following functionality (and also the SMBv2 functionality that’s described in the previous list):

В Windows 7 и Windows Server 2008 R2 отключение SMB отключает следующие функциональные возможности. In Windows 7 and Windows Server 2008 R2, disabling SMBv2 deactivates the following functionality:

Протокол SMB был впервые появился в Windows Vista и Windows Server 2008, а протокол SMBv3 появился в Windows 8 и Windows Server 2012. The SMBv2 protocol was introduced in Windows Vista and Windows Server 2008, while the SMBv3 protocol was introduced in Windows 8 and Windows Server 2012. Дополнительные сведения о возможностях протоколов SMB 2.0 и SMBv3 см. в следующих статьях: For more information about the capabilities of SMBv2 and SMBv3 capabilities, see the following articles:

Bonus: What Is Windows Defender Exploit Guard

Microsoft introduced a variety of security features over the years, and one of the newest ones is Windows Defender Exploit Guard, more commonly known as Controlled Folder Access.

As its name suggests, this feature shields the computer from ransomware attacks by blocking the file access. So any apps or executable scripts won’t be able to access them unless you give them specific permissions.

Also, when an unauthorized app tries to access files and folder which it is not supposed to, Windows Defender will bring it to your notice via the Activity Center.

Like all Windows 10 features, this one has a host of customization options. You can add your own sets of files and folders to the list, along with a list of your trusted apps and tools. Just add the .exe files, and you will be good to go.

Открытие портов брандмауэра для включения общего доступа к файлам и принтерам To open the firewall ports to enable file and printer sharing

Откройте панель управления, щелкните система и безопасность, а затем щелкните Брандмауэр Windows. Open Control Panel, click System and Security, and then click Windows Firewall.

В левой области щелкните Дополнительные параметры, а затем в дереве консоли щелкните правила для входящих подключений. In the left pane, click Advanced settings, and in the console tree, click Inbound Rules.

В разделе правила для входящих подключений выберите файлы правил и общий доступ к принтерам (сеансы с расширением NetBIOS) и общий доступ к ФАЙЛАМ и принтерам (SMB-in). Under Inbound Rules, locate the rules File and Printer Sharing (NB-Session-In) and File and Printer Sharing (SMB-In).

Щелкните правой кнопкой мыши на каждом правиле и нажмите Включить правило. For each rule, right-click the rule, and then click Enable Rule.

Порт 445 и вредоносное ПО

Некоторые типы вредоносных программ, в том числе пресловутые вредоносные программы WannaCry, используют порт 445 и уязвимости в реализациях программного обеспечения SMB для распространения.

Если вам не нужно иметь открытый порт 445, вы должны рассмотреть возможность его блокировки локально с помощью брандмауэра. Если вам нужно, чтобы он был открыт только для локальной сети или определенных наборов компьютеров, вы должны реализовать эти ограничения в сетевом брандмауэре или маршрутизаторе.

Если вы используете более старое программное обеспечение для малого и среднего бизнеса, Microsoft рекомендует отключить его из соображений безопасности. Затем обновитесь до новой версии и подтвердите, что с его запуском не связано никаких известных уязвимостей.

Features added in SMB 3.02 with Windows Server 2012 R2 and Windows 8.1

| Feature/functionality | New or updated | Summary |

|---|---|---|

| Automatic rebalancing of Scale-Out File Server clients | New | Improves scalability and manageability for Scale-Out File Servers. SMB client connections are tracked per file share (instead of per server), and clients are then redirected to the cluster node with the best access to the volume used by the file share. This improves efficiency by reducing redirection traffic between file server nodes. Clients are redirected following an initial connection and when cluster storage is reconfigured. |

| Performance over WAN | Updated | Windows 8.1 and Windows 10 provide improved CopyFile SRV_COPYCHUNK over SMB support when you use File Explorer for remote copies from one location on a remote machine to another copy on the same server. You will copy only a small amount of metadata over the network (1/2KiB per 16MiB of file data is transmitted). This results in a significant performance improvement. This is an OS-level and File Explorer-level distinction for SMB. |

| SMB Direct | Updated | Improves performance for small I/O workloads by increasing efficiency when hosting workloads with small I/Os (such as an online transaction processing (OLTP) database in a virtual machine). These improvements are evident when using higher speed network interfaces, such as 40 Gbps Ethernet and 56 Gbps InfiniBand. |

| SMB bandwidth limits | New | You can now use Set-SmbBandwidthLimit to set bandwidth limits in three categories: VirtualMachine (Hyper-V over SMB traffic), LiveMigration (Hyper-V Live Migration traffic over SMB), or Default (all other types of SMB traffic). |

For more information on new and changed SMB functionality in Windows Server 2012 R2, see What’s New in SMB in Windows Server.

Cause

This change in default behavior is by design and is recommended by Microsoft for security.

A malicious computer that impersonates a legitimate file server could allow users to connect as guests without their knowledge. We recommend that you don’t change this default setting. If a remote device is configured to use guest credentials, an administrator should disable guest access to that remote device and configure correct authentication and authorization.

Windows and Windows Server have not enabled guest access or allowed remote users to connect as guest or anonymous users since Windows 2000. Only third-party remote devices might require guest access by default. Microsoft-provided operating systems do not.

Симптомы

Начиная с Windows 10 версии 1709 и Windows Server 2019 клиенты SMB2 и SMB3 больше не позволяют следующие действия по умолчанию:

- Доступ учетной записи гостей к удаленному серверу.

- Возвращайся к учетной записи Гостевой после того, как будут предоставлены недействительные учетные данные.

В SMB2 и SMB3 в этих версиях Windows:

- Windows 10 Корпоративная и Windows 10 для образовательных учреждений больше не позволяют пользователю подключаться к удаленной совместной информации с помощью учетных данных гостей по умолчанию, даже если удаленный сервер запрашивает учетные данные гостей.

- Windows Выпуски Datacenter 2019 и Standard больше не позволяют пользователю подключаться к удаленной акции с помощью учетных данных гостей по умолчанию, даже если удаленный сервер запрашивает учетные данные гостей.

- Windows 10 Домашняя и Pro не изменились по сравнению с предыдущим поведением по умолчанию; они позволяют гостевую проверку подлинности по умолчанию.

Примечание

Такое Windows 10 происходит в Windows 10 1709, Windows 10 1803, Windows 10 1903, Windows 10 1909, а также Windows 10 2004, Windows 10 20H2, & Windows 10 21H1 при установке KB5003173. Это поведение по умолчанию ранее было реализовано в Windows 10 1709 г., но позднее регрессивно в Windows 10 2004 г., Windows 10 20H2 и Windows 10 21H1, в котором по умолчанию гостевой auth не был отключен, но все равно может быть отключен администратором. Сведения о том, как отключить проверку подлинности гостей, см. ниже.

Если вы попробуете подключиться к устройствам, запрашивающие учетные данные гостя, а не соответствующими проверке подлинности, вы можете получить следующее сообщение об ошибке:

Кроме того, если удаленный сервер пытается заставить вас использовать гостевой доступ, или если администратор включает гостевой доступ, в журнал событий SMB Client в журнале событий SMB-клиента в журнале регистрируются следующие записи:

Запись журнала 1

Рекомендации

Это событие указывает на то, что сервер пытался войти в систему пользователя в качестве недостоверного гостя, но ему было отказано. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, гостевых логотипов уязвимы для атак человека в середине, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные (несекреационные) гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Значение реестра по умолчанию:

Настроено значение реестра:

Рекомендации

Это событие указывает на то, что администратор включил небезопасные гостевых логотипов. Ненадежный гостевых логотип возникает, когда сервер входит в систему пользователя в качестве недостоверного гостя. Обычно это происходит в ответ на сбой проверки подлинности. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, разрешение гостевых логонов делает клиента уязвимым для атак человека в центре, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.