Песочница windows 10 (windows sandbox): безопасная изолированная среда

Содержание:

- Location

- Как активировать Windows Sandbox в Windows 10

- Eco

- Песочница Пхукета: что это значит?

- Garry’s Mod

- [0.8.5 / 5.50.5] — 2021-07-06

- Послесловие

- Settings

- Особенности установки и использования

- Песочница для Windows 10

- [0.9.0 / 5.51.0] — 2021-07-29

- Ответы на вопросы слушателей

- Что такое мультисканер?

- Какие устройства отправляют объекты в песочницу и по каким протоколам происходит обмен?

- Что отдаёт песочница — хеш или сигнатуру?

- Какую информацию собирает и отправляет вендору песочница?

- Можно ли полностью автоматизировать работу с песочницей?

- Проактивная конвертация при защите от APT-атак эффективна?

- Как пользоваться

- Как включить песочницу

- Необходимые условия

- Как настроить и использовать программу-песочницу

- Как скачать

- Unturned

Location

Sandboxie looks for the file Sandboxie.ini in the following folders, in this order:

- In the Windows folder: C:\WINDOWS on most Windows installation; C:\WINNT on Windows 2000

- In the Sandboxie installation folder: Typically C:\Program Files\Sandboxie

The search for Sandboxie.ini ends when an instance of the file is found, and all other instances are ignored.

When Sandboxie Control updates the configuration, it rewrites the file Sandboxie.ini file in the folder from which the configuration was last read. Thus, if the file is manually moved, Sandboxie configuration must be manually . (Restarting the computer would have the same effect.)

Note: Sandboxie does not support any other, custom location for the Sandboxie.ini file.

Как активировать Windows Sandbox в Windows 10

Чтобы включить и использовать Windows Sandbox, важно убедиться, что включена поддержка виртуализации на стороне BIOS/UEFI. Чтобы проверить это, просто нажмите комбинацию клавиш Ctrl + Shift + Esc, чтобы получить доступ к диспетчеру задач, нажмите Подробнее, если необходимо, перейдите на вкладку Производительность и убедитесь, что в правом нижнем углу она указано «Включено» для элемента «Виртуализация»

Чтобы проверить это, просто нажмите комбинацию клавиш Ctrl + Shift + Esc, чтобы получить доступ к диспетчеру задач, нажмите Подробнее, если необходимо, перейдите на вкладку Производительность и убедитесь, что в правом нижнем углу она указано «Включено» для элемента «Виртуализация».

На этом этапе нажмите комбинацию клавиш Windows + R, затем введите optionalfeatures, установите флажок Песочница Windows и нажмите кнопку OK.

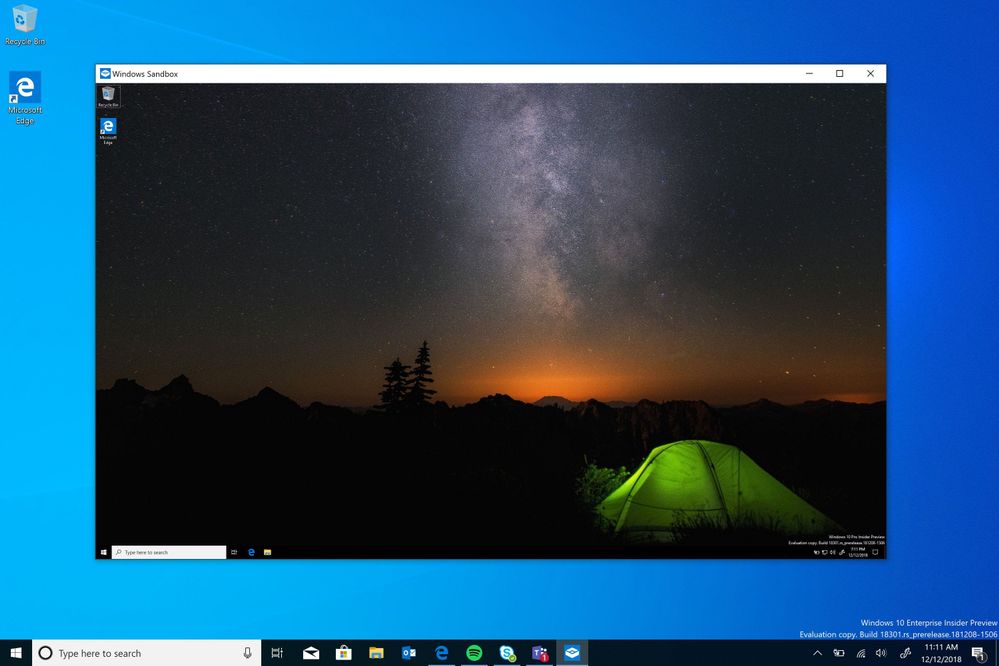

На этом этапе, введя Песочница Windows в поле поиска Windows 10, вы увидите новое окно, содержащее своего рода реплику рабочего стола операционной системы, с иконками и панелью задач.

Песочница будет создаваться с использованием файлов текущей версии Windows: поэтому используемая версия будет соответствовать версии операционной системы, установленной на компьютере. На самом деле, песочница будет выглядеть как чистая установка Windows 10. При закрытии окна песочницы Windows все сделанные в нём изменения и все выполненные тесты будут немедленно и навсегда потеряны.

Microsoft объясняет, что для настройки работы с песочницей и установки ваших предпочтений вы можете использовать правильно структурированный XML-файл (см. эту страницу поддержки).

Создав XML-файл, содержащий следующее (используйте для этого текстовый редактор, например, Notepad++ ), вы гарантируете, что никакие компоненты приложения или операционной системы не смогут получить доступ к Интернету из песочницы:

<Configuration> <Networking> Disable </ Networking> </ Configuration>

Используя такую конфигурацию, вы можете предоставить песочнице доступ только для чтения к содержимому папки на уровне файловой системы в основной системе:

<Configuration> <MappedFolders> <MappedFolder> <HostFolder>D:\Download</HostFolder> <ReadOnly>true</ReadOnly> </MappedFolder> </MappedFolders> </Configuration>

Файл XML может быть сохранен в любом месте памяти, например, пример на рабочем столе. В имени файла в Notepad++ вы должны указать «Sandbox.wsb».

При двойном щелчке файла Sandbox.wsb, запустится песочница Windows с настройками, установленными на уровне файла XML.

Таким образом, «песочницы» могут использоваться для безопасного запуска в виртуальной среде любого программного обеспечения, в отношении которого возникают сомнения, или программ, в отношении которых вы хотите проводить углубленные тесты и анализы.

Eco

Впервые об Eco стало известно в 2015 году, когда начался сбор средств для ее развития на Kickstarter. Затем проект надолго исчез с радаров, так что его появление в раннем доступе Steam можно назвать внезапным. Тем более интересным выглядит то, что Eco стартует сразу в середине списка: честь, которой редко удостаиваются игры, еще не успевшие толком себя проявить. В чем же секрет?

В том, что Eco, как ее называют авторы, – это «имитация экосистемы». Не совсем то же самое, что «песочница», не так ли? Из условного «песка» можно построить, что угодно, разрушить, потом снова построить, а потом разрушить что-то, построенное другим. В Eco так не получится: все, что добывается, крафтится и строится в этой игре, должно быть полностью просчитано и осмысленно. Иначе экономика и окружающая среда просто не выдержат тяжесть вашего «дивного нового мира», и все придется начинать сначала. Хотя, возможно, кому-то в удовольствие наблюдать за гибелью цивилизации…

Песочница Пхукета: что это значит?

Phuket Sandbox — это программа по которой туристы могут прилететь в Таиланд без карантина. Точнее сказать не в Таиланд, а на Пхукет и провести на острове не менее 14 дней без выезда.

Программа песочница Пхукета: условия

1. Туристы, прилетающие на остров по программе песочница Пхукета должны быть вакцинированы двумя дозами вакцины от кроновируса не позднее, чем за 14 дней до вылета и иметь соответствующий сертификат. Вакцина должна быть одобрена Министерством здравоохранения Таиланда или ВОЗ. На данный момент список одобренных для песочницы Пхукета вакцин следующий:

- CoronaVac/ Sinovac

- Astra Zeneca

- Janssen (Johnson&Johnson)

- Pfizer

- Moderna

- Vero Cell, Inactivate COVILO (SINOPHARM);

- Covisheld

- Sputnik V

С 27 августа 2021 Спутник V одобрен!

Дети до 18 лет (без вакцины) могут прилететь только в сопровождении родителей.

2. Прилетающие на Пхукет должны пробыть в стране с низким и средним уровнем заболевания covid-19 не менее 21 день до отлета. Список стран постоянно меняется, на данный момент он на фото ниже (Беларуси сейчас нет в списке, Россия есть! С 19 августа в список добавили Украину, ура!):

Список стран из которых можно прилететь по программе «песочница Пхукета»

4. Иметь страховку на все время пребывания в Таиланде, которая покрывает Covid-19 с покрытием 100 000 долларов.

5. Иметь бронь отеля SHA+ на Пхукете не менее, чем на 14 дней (если не вылетаете раньше в другую страну). Можно сменить два отеля, первые 7 дней обязательно жить в одном отеле, а потом можно переехать в другой. Сейчас уже разрешили провести первые 7 дней на Пхукете, а потом 7 дней в одной из провинций, которые тоже участвуют в программе «песочница», например в Као Лак или на Самуи!

Отели SHA+ легко можно забронировать на booking.com или agoda.com. Например, для отдыха я очень рекомендую свои любимые отели: SAii Laguna Phuket на Банг Тао, Katathani Phuket Beach Resort на пляже Ката Ной и, конечно же, так полюбившийся нам в последнее время Phuket Marriott Resort & Spa, Merlin Beach. Но можно найти и дешевые отели и даже гесты, которые тоже имеют сертификат SHA+!

Marriott Merlin стал нашим любимым отелем на Пхукете

6. Подтверждение оплаты трех ПЦР тестов на Пхукете (стоимость ПЦР тестов на Пхукете высокая ~ 3000 бат).

Garry’s Mod

Garry’s Mod – самая настоящая «песочница», дающая поиграть с движком Source (на котором, к слову, созданы Counter-Strike и игры серии Half-Life). У игроков в арсенале будет гравипушка, с помощью которой можно перемещать предметы.

А что делать в игре – решать только вам. Доступен полный набор различных инструментов, объектов, персонажей и прочего контента. Упор в геймплее сделан на физику – можно заставлять предметы перемещаться, создавать транспорт (например, прикрутить колеса к ванне), изменять мимику и позы героев. Некоторые энтузиасты занимаются съемкой целых фильмов, находясь в Garry’s Mod. Несмотря на то, что разработчики не ставят никаких задач и целей, игра сильно затягивает.

[0.8.5 / 5.50.5] — 2021-07-06

Added

- added global hotkey to terminate all sandboxed processes (default: Ctrl+Pause)

- the Run Sandboxed dialog can now be handled by the SandMan UI

- added «AllowBoxedJobs=y» allowing boxed processes to use nested jobs on Windows 8 and later

— Note: this allows Chrome and other programs to use the job system for additional isolation - added Librewolf.exe to the list of Firefox derivatives #927

- added run regedit sandboxed menu command

- added new support settings tab to SandMan UI for updates and news

- added code integrity verification to Sbie service and UI

- added template for Vivaldi Notes (by isaak654) #948

Changed

- replaced the Process List used by the driver with a much faster Hash Map implementation

— Note: this change provides an almost static system call speed of 1.2µs regardless of the running process count

— The old list, with 100 programs running required 4.5µs; with 200: 12µs; and with 300: 18µs per syscall

— Note: some of the slowdown was also affecting non-sandboxed applications due to how the driver handles certain callbacks - replaced the per-process Thread List used by the driver with a much faster Hash Map implementation

- replaced configuration section list with a hash map to improve configuration performance, and increased line limit to 100000

— not yet enabled in production build - the presence of the default box is only checked on connect

- the portable directory dialog now shows the directory #924

- when terminated, boxed processes now first try doing that by terminating the job object

- the driver now can terminate problematic processes by default without the help of the service

- the box delete routine now retries up to 10 times, see #954

- replaced the Process List used by the service with a much faster Hash Map implementation

- replaced the per-process Thread List used by the service with a much faster Hash Map implementation

Fixed

- fixed faulty initialization in SetServiceStatus (by flamencist) #921

- fixed buttons position in Classic UI settings (by isaak654) #914

- fixed missing password length check in the SandMan UI #925

- fixed issues opening job objects by name

- fixed missing permission check when reopening job object handles (thanks Diversenok)

- fixed issue with some Chromium 90+ hooks affecting the display of PDFs in derived browsers #930 #817

- fixed issues with reconnecting broken LPC ports used for communication with SbieSvc

- fixed minor setting issue #957

- fixed minor UI issue with resource access COM settings #958

- fixed an issue with NtQueryKey using NtQueryObject instead #951

- fixed crash in key.c when failing to resolve key paths

- added workaround for topmost modality issue #873

— the notification window is not only topmost for 5 seconds - fixed an issue deleting directories introduced in 5.49.5

- fixed an issue when creating box copies

Removed

removed switch for «BlockPassword=n» as it does not seem to be working #938

— it’s recommended to use «OpenSamEndpoint=y» to allow password changes in Windows 10

Послесловие

Ах да, чуть не забыли, само собой, что песочница потребляет повышенное количество ресурсов машины, т.к откусывает (виртуализирует) часть мощностей, что, естественно, создаёт нагрузку, отличную от запуска напрямую. Но, логично, что безопасность и/или конфиденциальность может того стоит.

Кстати говоря, использование песочниц, chroot или виртуализации, частично относится к методологиии безантивирусной безопасности, которой мы обучаем в рамках наших пакетов обучения.

На сим, пожалуй, всё. Как и всегда, если есть какие-то вопросы, мысли, дополнения и всё такое прочее, то добро пожаловать в комментарии к этой записи.

Settings

Global Settings:

- Listed in the navigation bar on the right under the heading Global Settings.

- Settings apply to the general operation of Sandboxie, not to any particular sandbox.

- Global settings must be placed in the GlobalSettings section, and cannot be overriden by also including them in a sandbox section.

- Sandbox settings may appear in the GlobalSettings section, and can be overriden by also including them in a sandbox section.

Sandbox Settings:

- Listed in the navigation bar on the right under the heading Sandbox Settings.

- Settings apply to a particular sandbox when specified in the associated sandbox setion.

- Settings apply to all sandboxes when specified in the section.

- Settings in the sandbox section override corresponding settings from .

In the example above, the sandbox setting FileRootPath appears in and applies to all sandboxes, but note that it is overriden in section .

- Sandbox settings can be applied to a specific program. See Program Name Prefix.

- Some sandbox settings are Yes Or No Settings.

- Sandbox settings may specify Expandable Variables that Sandboxie recognizes.

User Settings

- Settings record the state of Sandboxie Control, for instance the position of the window.

- Each user account is directed to a different section.

- When a new is created, default values are taken from the section, if it exists.

- If the section exists, all user accounts are directed to use this section.

Особенности установки и использования

Песочница Sandbox, скачать которую можно на нашем официальном сайте, сформирует изолированную среду на компьютерном оборудовании. Скачать и инсталлировать это программное решение сможет даже начинающий пользователь. Для этого необходимо осуществить запуск установочного файла. Далее нужно придерживаться пошаговых рекомендаций мастера установки. Кстати, разработчик инструмента, который еще называют Sandbox, снабдил свой продукт коротким, но информативным руководством по использованию.

Устанавливая «Сандбокс» на ПК, необходимо выбрать русский язык.

После завершения инсталляции приложение будет доступно в меню «Пуск», «Программы» (это для Windows 10) или через ярлык на рабочем столе ПК. Установив инструмент, можно приступать к настройкам. Здесь все зависит от личных требований пользователя.

Программа «Сандбокс» не зря завоевала такую популярность. Это решение не уступает по функционалу многим антивирусам. Оно обеспечивает безопасный режим для стационарного персонального компьютера, ноутбука, планшета.

Песочница для Windows 10

Sandbox Windows 10 позволяет запускать приложения во временном безопасном окружении, изолировано от основной операционной системы. На компьютере, в отдельном окне запускается «чистая» версия Windows 10. После запуска в «песочнице» подозрительных файлов или незнакомых программ, вашему компьютеру не будут опасны вирусы, не произойдут изменения в настройках системы.

Запуск в Песочнице Windows происходит в своеобразном контейнере, изолированном от основной операционной системы. Все изменения, проводимые внутри Windows Sandbox, никак не затрагивают хостовую систему, носят временный характер и удаляются навсегда, после закрытия приложения.

По существу, Windows Sandbox является облегченной виртуальной машиной, изолирующей рабочую среду от «песочницы», обеспечивающей полную безопасность для основной системы.

Основные возможности встроенной Песочницы Windows:

- Запуск системы с чистого лиса — внутри Песочницы запускается «чистая» ОС Windows, в состоянии системы, которая бывает сразу после установки.

- Уничтожение следов — после закрытия Песочницы, удаляются все файлы и установленные приложения, находящиеся внутри Windows Sandbox.

- Безопасность — для запуска Windows внутри Песочницы используется отдельное ядро ОС, изолированное от основной системы.

Виртуальная ОС динамически генерируется на основе реальной Windows, занимает мало места на диске компьютера.

Обратите внимание на то, что при использовании Песочницы Windows и Hyper-V, не будут запускаться виртуальные машины VMware, из-за настроек параметров защиты учетных записей Windows. Запуск сторонних виртуальных машин станет возможным только после отключения и удаления этих системных компонентов.. Мы разобрались, что такое Windows Sandbox, теперь возникает вопрос, как запустить этот компонент системы на компьютере

Мы разобрались, что такое Windows Sandbox, теперь возникает вопрос, как запустить этот компонент системы на компьютере.

[0.9.0 / 5.51.0] — 2021-07-29

Added

- added support for Windows Filtering Platform (WFP) to be used instead of the device-based network blocking scheme

— to enable this support, add ‘NetworkEnableWFP=y’ to the global section and reboot or reload the driver

— to use WFP for a specific sandbox, add ‘AllowNetworkAccess=n’

— you can allow certain processes by using ‘AllowNetworkAccess=program.exe,y’

— you can also enable this policy globally by adding ‘AllowNetworkAccess=n’ to the global section

— in this case you can exempt entire sandboxes by adding ‘AllowNetworkAccess=y’ to specific boxes

— you can block certain processes by using ‘AllowNetworkAccess=program.exe,n’

— Note: WFP is less absolute than the old approach, using WFP will filter only TCP/UDP communication

— restricted boxed processes will still be able to resolve domain names using the system service

— however, they will not be able to send or receive data packets directly

— the advantages of WFP is that filter rules can be implemented by restricting communication only to specified addresses or selected ports using «NetworkAccess=…» - added fully functional rule-based packet filter in user mode for the case when «NetworkEnableWFP=y» is not set

— the mechanism replaces the old «BlockPort=…» functionality

— Note: this filter applies only to outgoing connections/traffic, for incoming traffic either the WFP mode or a third-party firewall is needed

— like the old user mode based mechanism, malicious applications can bypass it by unhooking certain functions

— hence it’s recommended to use the kernel mode WFP-based mechanism when reliable isolation is required - added new trace option «NetFwTrace=*» to trace the actions of the firewall components

— please note that the driver only trace logs the kernel debug output, use DbgView.exe to log - API_QUERY_PROCESS_INFO can now be used to get the impersonation token of a sandboxed thread

— Note: this capability is used by TaskExplorer to allow inspecting sandbox-internal tokens

— Note: a process must have administrative privileges to be able to use this API - added a UI option to switch «MsiInstallerExemptions=y» on and off

— just in case a future Windows build breaks something in the systemless mode - added sample code for ObRegisterCallbacks to the driver

- added new debug options «DisableFileFilter=y» and «DisableKeyFilter=y» that allow to disable file and registry filtering

— Note: these options are for testing only and disable core parts of the sandbox isolation - added a few command line options to SandMan.exe

Changed

- greatly improved the performance of the trace log, but it’s no longer possible to log to both SandMan and SbieCtrl at the same time

- reworked process creation code to use PsSetCreateProcessNotifyRoutineEx and improved process termination

Ответы на вопросы слушателей

Эфир был насыщен самыми разными вопросами слушателей, на которые эксперты дали ответы.

Что такое мультисканер?

Мультисканер — это инструмент для антивирусных ядер, которые к нему можно подключить (в определённом количестве). Как правило, достаточно двух-трёх. Также не надо забывать о производительности.

Обновления детектирующих правил происходят 1–2 раза в месяц, обновление ПО подчиняется циклу разработки (3–4 месяца). Машинное обучение получает новую информацию 1–2 раза в сутки.

Репутация сайтов и узлов актуализируется примерно каждые 5 минут. Это естественный процесс, так как необходимо поддерживать высокую степень защиты.

Какие устройства отправляют объекты в песочницу и по каким протоколам происходит обмен?

Межсетевые экраны, почтовый шлюз, WAF. Поддерживаются многие стандартные протоколы: Syslog, ICAP, SMTP, NFS. Можно интегрировать песочницу посредством API практически в любую среду.

Антон Тихонов:

Что отдаёт песочница — хеш или сигнатуру?

Зависит от того, как именно формируется сигнатура. На практике только сигнатуры недостаточно, нужны дополнительные данные (дамп памяти и т. д.). Хеш-сумма более эффективна, потому как с хешем может работать SIEM, файрвол и т. д.

Сигнатура не менее важна, потому что база данных сигнатур вендора пополняется, что ускоряет детектирование угрозы и блокирует распространение.

Хеш работает быстрее в превентивных действиях, сигнатура — это более агрегированная информация, которая требует больше времени на формирование, добавил Алексей Белоглазов.

Какую информацию собирает и отправляет вендору песочница?

Как можно больше информации об объекте, его поведении: например, метаданные, устанавливаемые соединения. Происходит и статический анализ, и динамический. То, какие данные отправляются вендору, определяет заказчик, потому что информация бывает конфиденциальной.

Можно ли полностью автоматизировать работу с песочницей?

Полностью автоматизировать нельзя. Необходимо участие эксперта, как минимум в качестве валидатора вердиктов. Если мы говорим о защите от APT-атак, о более сложных атаках, то без специалиста, без аналитики, без квалифицированных знаний песочница не будет работать в автоматическом режиме эффективно.

Проактивная конвертация при защите от APT-атак эффективна?

Алексей Белоглазов согласился с Александрой Савельевой, что необходимо сначала детектировать и остановить атаку, а потом расследовать, и добавил, что механизмы проактивной конвертации (когда из файла удаляется всё опасное содержимое) отправляют оригинальный файл в песочницу, где формируется подробный отчёт.

Как пользоваться

Теперь, когда мы рассмотрели возможности Sandboxie, можно переходить непосредственно к инструкции по бесплатной установке и использованию программы. Соответственно, и то и другое будет рассмотрено в отдельных разделах.

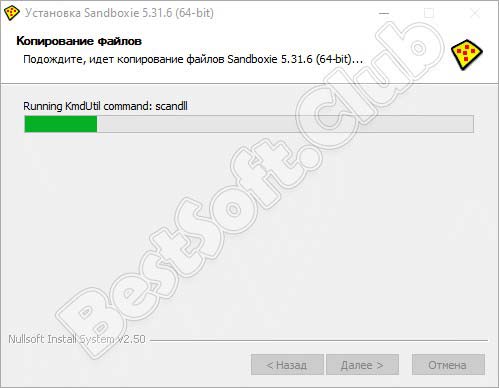

Загрузка и установка

Первое, что нужно сделать, это бесплатно скачать последнюю русскую версию приложения для запуска игр и программ в песочнице через торрент. Делается это примерно так:

- Прокрутив страницу вниз, загружаем архив с программой, нажав кнопку, которую вы найдете там же.

- Распаковываем наш архив при помощи пароля, вложенного в комплект.

- Запускаем исполняемый файл и дожидаемся завершения инсталляции программы.

После этого Sandboxie запустится автоматически, и мы сможем работать с песочницей. О том, как это делается, будет рассказано далее.

Инструкция по работе

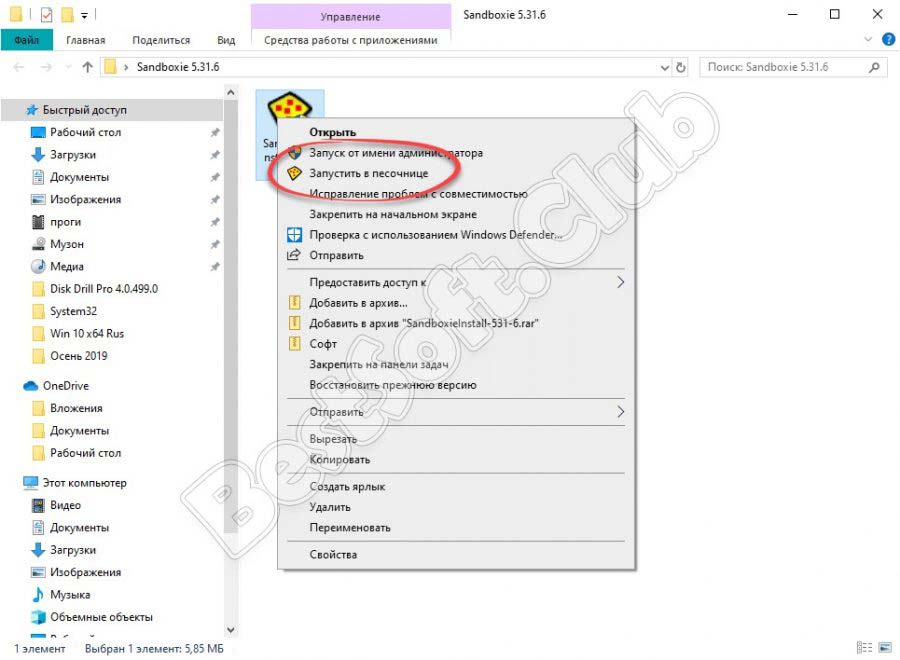

Итак, допустим, нам нужно запустить какую-то программу в песочнице таким образом, чтобы она не могла влиять на основную операционную систему. В таком случае порядок действий будет примерно следующим:

- Находим файл, который необходимо запустить в песочнице.

- Делаем по имени исполняемого файла правый клик мыши и из контекстного меню выбираем пункт запуска при помощи Sandboxie.

- При необходимости подтверждаем появляющиеся запросы и пользуемся приложением, которое теперь не может влиять на основную ОС.

Как включить песочницу

Ранее мы уже отметили, что Sandbox является встроенным инструментом Windows 10 и не нуждается в установке. Одновременно с этим по умолчанию функция не активна. Следовательно, ее нужно принудительно включить любым из удобных способов.

Меню компоненты

Первый вариант активации Песочницы выглядит наиболее простым. Пользователю не нужно запоминать сложные команды и рыться в глубоких настройках системы. Достаточно следовать шагам, описанным в инструкции:

Откройте «Панель управления» через поисковую строку или другим способом.

Поочередно откройте вкладки «Программы», «Программы и компоненты», «Включение и отключение компонентов Windows».

Найдите в списке пункт «Песочница Windows» и поставьте напротив него галочку.

Сохраните изменения.

Обратите внимание, что для корректного отображения пунктов меню в «Панели управления» необходимо включить формат показа «Значки». Если все сделано верно, то вам без труда удастся запустить Песочницу

А для отключения компонента потребуется выполнить те же действия, но с условием снятия галочки.

PowerShell

Альтернативный метод для тех, кому не удалось активировать элемент интерфейса предыдущим способом. На этот раз придется воспользоваться инструментом PowerShell, который некоторым может показаться сложным. Однако на практике включение Windows Sandbox не вызывает затруднений:

- Щелкните ПКМ по иконке «Пуск».

- В диалоговом окне выберите «PowerShell».

- Введите запрос «Enable-WindowsOptionalFeature –FeatureName «Containers-DisposableClientVM» -All -Online».

- Нажмите на клавишу «Enter».

Далее у вас появится возможность свободно открыть Песочницу. Для деактивации виртуальной среды можно вновь обратиться к PowerShell, указав команду «Disable-WindowsOptionalFeature –FeatureName «Containers-DisposableClientVM» -Online».

Через Командную строку

Заключительный вариант активации, в некотором смысле напоминающий способ с PowerShell. Здесь тоже требуется ввод запроса, но уже через другой инструмент:

- Щелкните ПКМ по значку «Пуск».

- Выберите запуск Командной строки с правами Администратора.

- Введите запрос «Dism /online /Enable-Feature /FeatureName:»Containers-DisposableClientVM» -All».

- Нажмите на клавишу «Enter».

По аналогии с предыдущим методом предлагается альтернативная команда для деактивации функции. Вам нужно будет ввести запрос «Dism /online /Disable-Feature /FeatureName:»Containers-DisposableClientVM»».

Необходимые условия

Для защиты компьютера пользователь может установить другие виртуальные машины, которые отличаются от Песочницы. Например, Hyper-V или VirtualBox. В случае с Windows Sandbox такая необходимость отсутствует, и дополнительная установка не требуется.

Впрочем, у встроенной виртуальной среды есть ряд собственных требований, предъявляемых к компьютеру:

- процессор – двухъядерный (рекомендуется минимум 4-ядерный ЦП с поддержкой Hyperthreading);

- ОЗУ – не менее 4 Гб (в идеале – 8 Гб и выше);

- ПЗУ – 1 Гб на внутреннем накопителе;

- дополнительно – активация виртуализации в BIOS.

Важно. Функция не поддерживается операционной системой Windows 10 Home

Песочница работает только на версиях «Pro» и «Enterprise» при условии установки последних обновлений.

При соблюдении указанных требований вы можете рассчитывать на работу в структуре Sandbox. В то же время от фактической производительности компьютера будет зависеть уровень стабильности и комфорта при взаимодействии с виртуальной средой.

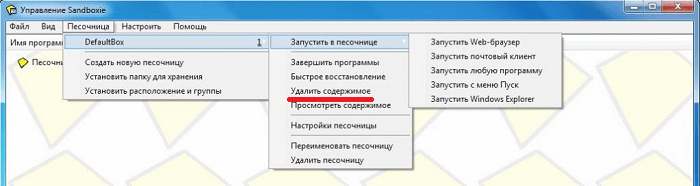

Как настроить и использовать программу-песочницу

Теперь давайте попробуем понять как с этим работать. Для начала Вы можете попробовать запустить, скажем, браузер, в «песочнице». Чтобы это сделать, собственно, либо воспользуйтесь ярлыком, который появился у Вас на рабочем столе, либо используйте в главном окне программы, элементы меню: «DefaultBox — Запустить в песочнице — Запустить Web-браузер», либо, если Вы хотите запустить браузер, который не установлен в системе как браузер по умолчанию, то используйте пункт «Запустить любую программу» и укажите путь к браузеру (или программе).

После этого, собственно, браузер будет запущен в «песочнице» и Вы увидите его процессы в окне Sandboxie. С этого момента всё происходящее происходит в, как уже неоднократно говорилось, изолированной среде и, допустим, вирус, использующий кеш браузера как элемент для проникновения в систему, собственно, не сможет толком ничего сделать, т.к по завершению работы с изолированной средой.. Вы можете её очистить, выкинув, как говорилось в метафоре, исписанный лист и перейдя к новому (при этом никак не трогая целостность компьютера как такового).

Для очистки содержимого песочницы (если оно Вам не нужно), в главном окне программе или в трее (это где часы и прочие иконки) используйте пункт «DefaultBox — Удалить содержимое».

При этом Вы можете сохранить необходимые Вам данные (допустим, если Вы что-то скачивали браузером и тп), либо просто избавиться от всего одним махом.

Чтобы глубже понять принцип работы, попробуйте несколько раз позапускать браузер и другой софт в песочнице, скачивая различные файлы и удаляя/сохраняя содержимое по завершению работы с этой самой песочницей, а потом, допустим, запуская тот же браузер или программу уже непосредственно на компьютере. Поверьте, Вы поймете суть на практике лучше, чем её можно объяснить словами.

Кстати говоря, по нажатию на правую кнопку мышки на процессе в списке процессов окна Sandboxie Вы можете управлять доступом к разного рода ресурсам компьютера в в обход песочницы, выбрав пункт «Доступ к ресурсам».

Грубо говоря, если Вы хотите рискнуть и дать, например, тому же Google Chrome, прямой доступ к какой-либо папке на компьютере, то Вы можете сделать это на соответствующей вкладке (Доступ к файлам — Прямой/полный доступ) с использованием кнопки «Добавить».

Логично, что песочница предназначена не только и не столько для работы с браузером и хождению по разного рода сомнительным сайтам, но и для запуска приложений, которые кажутся Вам подозрительными (особенно, например, на работе (где зачастую плохо настроены права для запуска приложений), запускают сомнительные файлы из почты или флешек) и/или, не должны иметь доступа к основным ресурсам компьютера и/или оставлять там лишних следов.

Кстати говоря, последнее может быть хорошим элементом для защиты конфиденциальности, т.е для запуска какого-либо приложения, данные которого, должны быть начисто изолированы и удалены по завершению работы.

Конечно данные из песочницы не обязательно удалять по завершению и работать с некоторыми программами только в изолированной среде (прогресс запоминается и существует возможность быстрого восстановления), но делать это или нет, — дело Ваше.

При попытке запуска некоторых программ Вы можете столкнуться с вышепоказанной проблемой. Не стоит её пугаться, достаточно, для начала, просто нажать в «ОК», а, в дальнейшем, открыть настройки песочницы методом «DefaultBox — Настройки песочницы» и на вкладке «Перенос файлов» задать чуть больший размер для опции переноса файлов.

На сим, пожалуй, можно переходить к послесловию.

Как скачать

Sandboxie скачать можно по адресу: https://www.sandboxie.com/. Нажмите ссылку «Click here». Приложение условно бесплатное, после тридцати дней работы попросит перейти на платный вариант использования. Несмотря на это большинство возможностей приложения будет доступно бесплатно. Отключится только функция работы с несколькими изолированными средами. Скачать Sandboxie для Windows 7 и более старых версий можно по адресу: https://www.sandboxie.com/AllVersions.

Sandboxie для Windows 10

Запускаем инсталляционный «exe» файл кликнув по нем два раза левой кнопкой мыши. Начнется установка. Чтобы Sandboxie скачать на русском выбираем соответствующий пункт в появившемся окне.

Установка простая, не вызовет сложностей даже у начинающий пользователей. Приложение станет доступным из меню «Пуск»-«Программы». Также она расположится в системном трее.

На «Рабочий стол» добавится ярлык, кликнув по которому откроется обозреватель, используемый по умолчанию.

Настройки

Запустите программу.

Нажмите «Песочница»-«Default»-«Настройка».

Нажав на желтое поле откроется вкладка где выберите цвет, который появится вокруг окна приложения. После внесенных изменений нажмите «Применить».

Для сохранения результатов на HDD используется опция «Восстановление». Как на скриншоте. Выберите папки, которые поместятся в песочницу. В самой системе их не будет. Если нужно перенесте их в систему. По умолчанию утилита следит за директорией «Загрузка» и «Рабочим столом». Добавьте к ним любую директорию нажав «Добавить».

«Немедленное восстановление». Опция позволяет выбрать файлы и директории, которые не нужно восстанавливать.

Чтобы сохранить информацию, в разделе «Удаление», отметьте пункт как на скриншоте.

Настройте работу в сети в подразделе «Доступ в Internet». Разрешите или запретите приложениям выходить в интернет.

Настройте работу программы в разделе «Приложения».

В меню создайте папку чтобы сохранить песочницу. Для этого перейдите «Песочница»-«Установить». Если не хватит места на диске «С» укажите другой.

Настройка Sandboxie для Windows 7, ничем не отличается от описанной выше.

Sandboxie как пользоваться

Открываем приложение, далее кликните правой кнопкой мыши по названию, выберите «Запустить». Будут доступны такие способы:

- Открытие обозревателя;

- Запуск почтового клиента;

- Открытие используя кнопку «Пуск»;

- Запустить Explorer. Откроется проводник.

Для прекращения работы выберите «Завершить».

Второй способ

Нажимаем на ярлыке приложения правой кнопкой, далее «Запустить».

Приложение запустится в изолированной среде. При наведении курсора появится цветная рамка.

Unturned

Симулятор выживания, созданный одним человеком и ставший крайне популярным. В начале происходящее на экране напомнит геймерам Minecraft – они увидят кубических героев, низкополигональные локации. Но геймплей Unturned предлагает совершенно иной опыт.

Игрокам предстоит по-настоящему выживать, перемещаясь от одного опустевшего городка к другому в поисках ресурсов. Главные враги – это зомби и другие геймеры, которые захотят нажиться на чужом добре. Если перспектива мародера не привлекает, можно заняться мирными делами: фермерством, животноводством, рыбалкой, охотой. Еще одна особенность – ролевые серверы, на которых можно принять определенную роль (бандиты, служители закона и так далее).

В Unturned можно играть бесплатно – зовите друзей и выживайте вместе!