Взлом wi-fi сетей, aircrack-ng, kali linux

Содержание:

- Can I use Wireshark/Ethereal to capture 802.11 packets ?

- Примеры использования Mentalist

- Словари DirBuster

- What is the best wireless card to buy ?

- Словари для aircrack – онлайн сервисы.

- Варианты защиты Wi-Fi

- Основные методики взлома Wi-Fi

- Рекомендации для снижения возможности компрометации беспроводной сети

- Взлом WPA паролей с Aircrack-ng в Windows

- Взлом Wi-Fi в Aircrack-ng с генерируемыми на лету паролями в Crunch

- Утёкшие пароли

- How do I change my card’s MAC address ?

- Словарь с паролями в которых хотя бы одна большая и маленькая буква и цифра

- Отбор паролей, соответствующих определённой политике

- Как Пользоваться AirCrack-NG — Взлом WiFi — Инструкция

- Словари для aircrack – где взять ?

Can I use Wireshark/Ethereal to capture 802.11 packets ?

Under Linux, simply setup the card in monitor mode with the airmon-ng script. Under Windows, Wireshark can capture 802.11 packets using AirPcap. Except in very rare cases, Ethereal cannot capture 802.11 packets under Windows.

Can Wireshark/Ethereal decode WEP or WPA data packets ?

Recent versions of Ethereal and Wireshark can decrypt WEP. Go to Edit → Preferences → Protocols → IEEE 802.11, select 1 in the “WEP key count” and enter your WEP key below.

Wireshark 0.99.5 and above can decrypt WPA as well. Go to Edit → Preferences → Protocols → IEEE 802.11, select “Enable decryption”, and fill in the key according to the instructions in the preferences window. You can also select “Decryption Keys…” from the wireless toolbar if it’s displayed.

Many times in this forum and on the wiki we suggest using Wireshark to review packets. There are two books which are available specifically for learning how to use Wireshark in detail.

The good news is that they have made Chapter 6 of the “Wireshark & Ethereal Network Protocol Analyzer Toolkit” covering wireless packets available online in PDF format. Here is the link to Chapter 6. As well, see this section on the Wireshark Wiki.

What are the different wireless filter expressions ?

The Wireshark display filter reference lists wlan (general 802.11), wlan_mgmt (802.11 management), wlancap (AVS capture header), wlancertextn (802.11 certificate extensions), and radiotap (radiotap header)

Примеры использования Mentalist

1.

Предположим, нам нужно создать словарь на основе существующего списка слов, добавив к каждому слову от 2 до 4 цифр и в котором все буквы «a» заменены на «@», а буквы «s» заменены на «$».

Запускаем программу:

mentalist

Обратите внимание, что по умолчанию уже выбран список английских слов. Удаляем его, для этого нажимаем на знак «—».

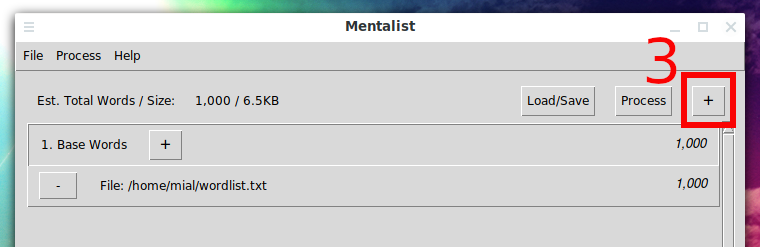

Затем нажимаем знак «+» рядом с «Base Word», выбираем «Custom File…» и указываем желаемый для изменения словарь.

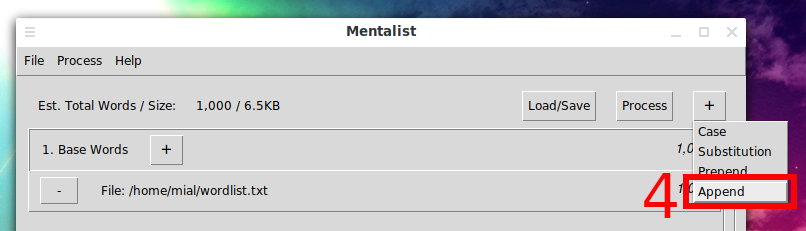

Затем нажимаем на знак «+» в правом верхнем углу и выбираем «Append».

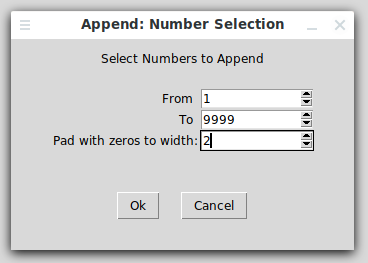

Затем нажимаем знак «+» рядом с «Append», затем выбираем «Numbers» и затем «User Defined…». Устанавливаем нужные нам параметры добавляемых цифр.

Затем нажимаем на знак «+» в правом верхнем углу и выбираем «Substitution».

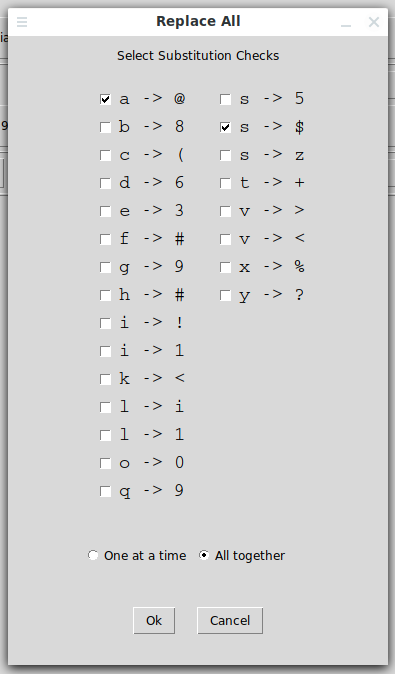

Затем нажимаем знак «+» рядом с «Substitution», затем выбираем «Replace All Instances…», ставим нужные галочки и переключаем на «All together».

Обратите внимание, что если вместо All together выбрать One at a time, то будет делаться замена сначала первого символа и затем это слово будет отправляться далее по конвейеру, затем будет делаться замена во втором символе и слово вновь будет отправлено далее по конвейеру. То есть опция One at a Time увеличивает количество новых слов кратно — в соответствии с количеством замен.. Для сохранения нового словаря нажимаем Process, затем выбираем Full Wordlist.

Для сохранения нового словаря нажимаем Process, затем выбираем Full Wordlist.

2.

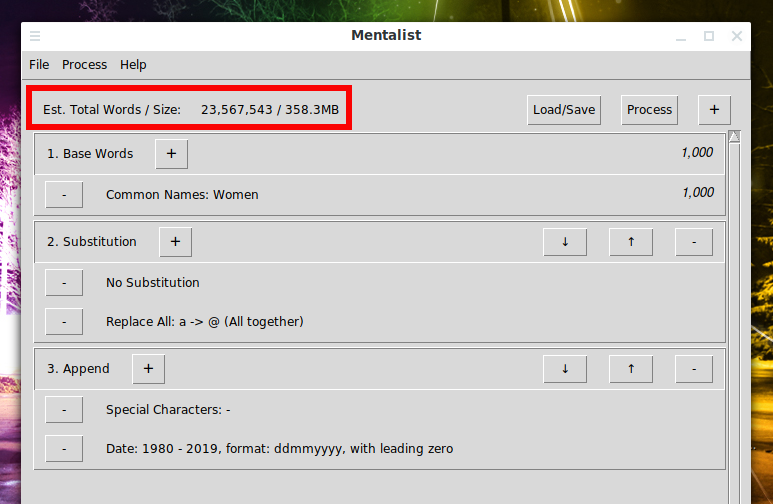

Допустим, теперь нам нужно создать словарь на основе женских имён, в которых буквы «a» заменены на символ «@». Причём нужно, чтобы были сохранены как оригинальные имена, так и с заменой символов. Затем после имени идёт тире. Затем вставляется дата в формате ДДММГГГГ.

Запускаем программу:

mentalist

Обратите внимание, что по умолчанию уже выбран список английских слов. Удаляем его для этого нажимаем на знак «—».. Затем нажимаем знак «+» рядом с «Base Word», выбираем «Common Names», затем «Women».

Затем нажимаем знак «+» рядом с «Base Word», выбираем «Common Names», затем «Women».

Затем нажимаем на знак «+» в правом верхнем углу и выбираем «Substitution…».

Вновь нажимаем знак «+» рядом с «Substitution», затем выбираем «Replace All Instances…», ставим нужные галочки и переключаем на «All together».

Затем нажимаем на знак «+» в правом верхнем углу и выбираем «Append».

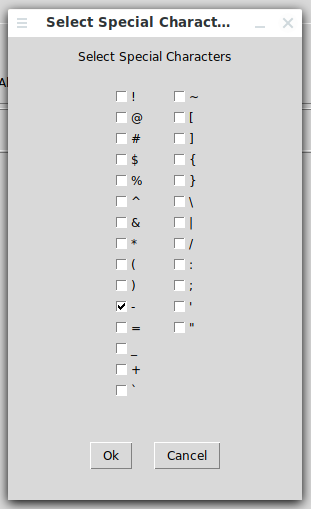

Затем нажимаем знак «+» рядом с «Append», затем выбираем «Special Characters…» и ставим галочку напротив символа «—»:

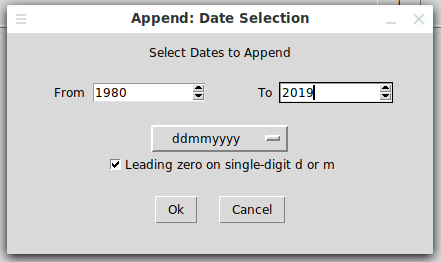

Теперь вновь нажимаем знак «+» рядом с «Append», затем выбираем «Numbers» и затем «Dates…». Устанавливаем желаемый диапазон и формат:

Получаем следующий результат, обратите внимание на примерное количество слов в новом словаре и размер словаря в мегабайтах:

Для сохранения нового словаря нажимаем Process, затем выбираем Full Wordlist.

Словари DirBuster

DirBuster — это многопотоковое Java приложение, предназначенное для брутфорса имён директорий и файлов веб-приложений и веб-серверов. DirBuster пытается найти скрытые каталоги и файлы.

В Kali Linux словари располагаются в директории /usr/share/wordlists/dirbuster/. В BlackArch словари располагаются в директории /usr/share/dirbuster/.

Описание словарей, поставляемых с программой DirBuster

- directory-list-2.3-small.txt — (87650 слов) — Директории/файлы которые были найдены как минимум на трёх разных хостах

- directory-list-2.3-medium.txt — (220546 слов) — Директории/файлы которые были найдены как минимум на двух разных хостах

- directory-list-2.3-big.txt — (1273819 слов) — Все директории/файлы которые были найдены

- directory-list-lowercase-2.3-small.txt — (81629 слов) — Версия не чувствительная к регистру для directory-list-2.3-small.txt

- directory-list-lowercase-2.3-medium.txt — (207629 слов) — Версия не чувствительная к регистру для directory-list-2.3-medium.txt

- directory-list-lowercase-2.3-big.txt — (1185240 слов) — Версия не чувствительная к регистру для directory-list-2.3-big.txt

- directory-list-1.0.txt — (141694 слов) — Оригинальный список без изменения порядка

- apache-user-enum-1.0.txt — (8916 имён пользователей) — Используется для предположения имён пользователей apache на котором включён модуль userdir, основывается на набранных именах пользователей (неупорядоченный)

- apache-user-enum-2.0.txt — (10341 имён пользователей) — Используется для предположения имён пользователей apache на котором включён модуль userdir, основывается на ~XXXXX найденном во время генерации списка (упорядоченный)

What is the best wireless card to buy ?

Which card to purchase is a hard question to answer. Each person’s criteria is somewhat different, such as one may require 802.11ax capability, or may require it to work via virtualization. However, having said that, then the following cards are considered the best in class:

- Alfa AWUS036ACH (a/b/g/n/ac) is the best performing card, but the driver can be unstable enough to crash your kernel

- Alfa AWUS036ACM (a/b/g/n/ac) is the highest performing of the STABLE devices, but it requires kernel 4.19.5 or higher, and the driver doesn’t work on the Raspberry Pi 3 yet; it works on the Raspberry Pi 4.

Runner ups:

- Alfa AWUS036H [b/g USB]

- Ubiquiti SRC [a/b/g Cardbus]

- Ubiquiti SRX [a/b/g ExpressCard]

- Airpcap series

- TP-Link TL-WN722N v1 [b/g/n USB] — Beware, if version is not specified by vendor, it is NOT v1

- Alfa AWUS036NHA [b/g/n USB]

- Alfa AWUS051NH v2 [a/b/g/n USB]

- MiniPCIe: anything that uses ath9k, especially AR92xx and AR93xx (ability to do spectral scan)

Also read first before purchasing. There are many available on the market for fairly low prices. You are simply trading off distance, sensitivity and performance for cost.

If you want to know if your existing card is compatible then use this page: Tutorial: Is My Wireless Card Compatible?

Словари для aircrack – онлайн сервисы.

Странно было бы, если б такой не появился. Однако года 3-4 сервис, включающий в себя подбор паролей по словарю, уже существует. Он находится по адресу:

Хвастается кротчайшими сроками дешифрации пароля и словарём в 600 млн. ключей. Отзывы о нём не знаю, потому что не пользовался. Почему? 17 американских долларов за ключ (на момент написания статьи), однако. Вам понадобиться всё то же, что и в случае с подбором по словарю, имеющимся в наличии: требуется ввести BSSID жертвы, указать путь к .cap файлу и, наконец, адрес электронной почты. На него, как предполагаю, вам сначала вышлют ответ о том, прошло ли всё удачно или нет, и потребуют оплатить. Как, в какие сроки – не знаю.

ВНИМАНИЕ. Действуйте на свой страх и риск

Я бы на месте создателей ресурса не удержался и обманул любого, кто захотел бы перевести мне денежку просто так… Но повторю: не знаю, не пользовался. Во всяком случае ссылка на этот определяется многими поисковиками как вредоносная. Пришлось удалить, но в шапке сайта на рисунке адрес виден отчётливо. Кто будет пользоваться – отпишитесь

Так что, самый лучший словарь – не панацея. Используем ещё метод: атака брутфорс.

Варианты защиты Wi-Fi

Зачем вообще нужно защищать Wi-Fi? Первое, что приходит в голову, чтобы отсечь непрошенных гостей, которые будут воровать трафик и тормозить сеть. Но есть еще одна причина. К незащищенному роутеру может подключиться злоумышленник, который от вашего имени будет совершать противоправные действия.

Существует несколько стандартов аутентификации, позволяющих оградить локальную сеть от несанкционированного проникновения:

- WEP – первый и уже устаревший режим безопасности беспроводных сетей. Его надежность не соответствует нынешним требованиям. Взломать WEP-ключ можно методом перебора символов.

- WPA – усовершенствованная и более современная версия защиты. Тип шифрования достаточно надежный, с ним не справится рядовой взломщик. WPA имеет два подвида: Personal Key и Enterprise. Первый предназначен для домашнего использования. Для авторизации в сети WPA-Personal Key нужен только ключ безопасности. Второй вариант имеет более высокий тип безопасности и предназначен для корпоративных сетей. Для авторизации необходим сервер Radius.

- WPA-2 – улучшенный вариант WPA. Его взлом практически не возможен. Тому, кто затеет такую «авантюру», понадобятся специальные знания, мощный компьютер и уйма времени. Если пароль достаточно сложный, результат можно получить через несколько лет или попробовать «штурм» сразу с нескольких ПК.

- WPA-3 – появился совсем недавно и зарекомендовал себя как непробиваемый тип защиты. Разработчики утверждают, что взломать его невозможно в принципе. Роутеры, адаптеры и другие современные устройства уже поддерживают WPA-3.

Если выбирать самый надежный тип защиты для Wi-Fi, то это безусловно WPA3. Будучи последним типом шифрования, он позиционируется разработчиками, как невзламываемый, хотя не исключено, что со временем сетевые мошенники найдут отмычку и от этого замка

Основные методики взлома Wi-Fi

Разработки в области защиты информационных сетей продвигаются «семимильными шагами», но технологии взлома всегда находится на пару шагов впереди них. Учитывая повсеместное распространение беспроводных сетей, сегодня среди владельцев переносных ПК и мобильных гаджетов особенно актуален вопрос: «Как взломать чужой вай фай?». К счастью, методик для его решения множество, поэтому каждый человек имеет возможность подобрать для себя наиболее предпочтительный.

Особенно заинтересованы в подобных навыках взлома студенты. Ведь на сэкономленные деньги, целесообразнее порадовать растущий организм парой молочных коктейлей, чем отдавать стипендию за услуги провайдера. Если есть у человека компьютер с WiFi-модулем, то халявный выход в сеть можно обеспечить, не затратив много времени.

Самым простым способом подключения является обнаружение незащищенной сети:

- Через «Панель управления» войти во вкладку «Сеть и интернет»;

- Перейти в «Центр сетевых подключений»;

- Далее открыть закладку «Подключение к сети»;

- Появится список сетей, из которых следует выбрать не защищенный паролем и подключиться к нему.

При возникновении сложностей с обнаружением незапароленной сети, то рекомендуется установить программу «Free Zone». Она выполнит подключение сама. Кроме того, что утилита автоматически способна быстро находить и подключаться к незащищенным вай-фаям, в ней находится немаленькая база с сохраненными паролями к беспроводным сетям, которую регулярно пополняют пользователи приложения. Таким образом, чем больше людей его используют, тем больше вероятности соединиться с одной из беспроводной сетей в радиусе нахождения взломщика. Если такой простой метод оказался бессилен, то можно воспользоваться методом подбора.

Рекомендации для снижения возможности компрометации беспроводной сети

- при использовании WPA2-Personal рекомендуемая длина пароля должна быть больше, чем минимально требуемые 8 символов, к тому же использование словарных паролей значительно сокращает время их подбора. По данным на 2020 год, одними из самых популярных 8-символьных паролей все еще являются «12345678» и «password»;

- в компаниях с небольшим количеством пользователей можно дополнительно организовать фильтрацию на основе MAC-адреса устройства. Но данный метод может быть лишь одним из дополнительных элементов защиты, поскольку злоумышленник, начав процесс мониторинга беспроводной сети, в любом случае увидит MAC-адреса пользователей, которые подключены к точке доступа. Дальнейшее изменение собственного MAC-адреса при подключении останется лишь делом техники. К тому же, с увеличением количества клиентов «белый список» также будет увеличиваться, что не всегда бывает удобно для администратора;

- разделение сети на гостевую и корпоративную. Гостевая сеть может иметь доступ только в сеть Интернет. Корпоративная может иметь доступ к локальной сети. Используйте сегментирование (VLAN) для разных сетей;

- изолирование пользователей беспроводной сети друг от друга с целью предотвращения злоумышленником взаимодействия с другими клиентами точки доступа;

- если есть возможность использовать WPA2-Enterprise, то рекомендуется использовать его, дополнительно обеспечив подключение с помощью сертификатов безопасности;

- использование средств обнаружения вторжений в беспроводные сети (WIPS). Они предназначены для мониторинга беспроводной активности и определения/предотвращения попыток внутренних и внешних сетевых вторжений. Основывая свой анализ на канальном и физическом уровнях сетевой модели OSI, WIPS позволяет организациям успешно идентифицировать и защищать свои сети от несанкционированных точек доступа, атак на беспроводные сети и атак типа “отказ в обслуживании”.

- использование протоколов IEEE с повышенной безопасностью (например, 802.11w-2009), позволяющих блокировать попытки диссоциации/деаунтефикации и т.д.

Взлом WPA паролей с Aircrack-ng в Windows

Перейдите в каталог, где размещён исполнимый файл aircrack-ng-avx.exe (у вас путь будет другим):

cd C:\Users\Alex\Downloads\aircrack-ng-1.2-rc4-win\bin\64bit\

Пример запуска взлома:

aircrack-ng-avx.exe -w D:\newrockyou.txt -e dlink dlink-02.cap

Где:

- -w D:\newrockyou.txt – это путь до словаря;

- -e dlink – выбранная для взлома точка доступа

- dlink-02.cap – файл с захваченным рукопожатием, размещён в той же папке, что и исполнимый файл.

Кстати, вы найдёте три схожих файла:

- aircrack-ng-avx.exe

- aircrack-ng-avx2.exe

- aircrack-ng-sse2.exe

Попробуйте их все – у них будет разная производительность, а некоторые могут не запуститься.

Взлом Wi-Fi в Aircrack-ng с генерируемыми на лету паролями в Crunch

Crunch — генератор словарей с паролями, в которых можно определить стандартную или заданную кодировку. Crunch может создать список слов со всевозможными комбинациями и перестановками в соответствии с заданными критериями. Данные, которые выводит crunch, могут быть отображены на экране, сохранены в файл или переданы в другую программу.

Простой пример использования:

crunch <минимальная-длина> <максимальная-длина>

Вообще, Crunch очень гибкая программа, и чтобы использовать её на 100% нужно изучить её опции и ознакомиться с примерами. Разнообразные примеры использования crunch вы найдёте на странице: https://kali.tools/?p=720

Для моего случая можно было бы сделать так:

crunch 11 11 -t pattaya@@@@ | aircrack-ng -w - -e dlink dlink-02.cap

Или так:

crunch 11 11 -t @@@@@@@@@@@ | aircrack-ng -w - -e dlink dlink-02.cap

Утёкшие пароли

Утёкшие или украденные с сайтов пароли. Из списков намеренно удалены имена / почтовые адреса и т.д.

Лучшее их применение – это генерация или тестирования списков словарей.

Примечание: Даты приблизительные.

| Имя | Название файла / ссылка на скачивание | Дата | Примечание |

|---|---|---|---|

| Rockyou | rockyou.txt.bz2 (60,498,886 bytes) | 2009-12 | Лучший из доступных списков; огромный, украдены в незашифрованном виде |

| Rockyou со счётчиком | rockyou-withcount.txt.bz2 (59,500,255 bytes) | ||

| phpbb | phpbb.txt.bz2 (868,606 bytes) | 2009-01 |

Отсортированы по частоте использования Взломаны Brandon Enright из md5 (покрытие 97%+) |

| phpbb со счётчиком | phpbb-withcount.txt.bz2 (872,867 bytes) | ||

| phpbb с md5 | phpbb-withmd5.txt.bz2 (4,117,887 bytes) | ||

| MySpace | myspace.txt.bz2 (175,970 bytes) | 2006-10 | Получены фишингом |

| MySpace — со счётчиком | myspace-withcount.txt.bz2 (179,929 bytes) | ||

| Hotmail | hotmail.txt.bz2 (47,195 bytes) | Неизвестно | Не до конца понятно, как они были украдены |

| Hotmail со счётчиком | hotmail-withcount.txt.bz2 (47,975 bytes) | ||

| Faithwriters | faithwriters.txt.bz2 (39,327 bytes) | 2009-03 | Религиозные пароли |

| Faithwriters — со счётчиком | faithwriters-withcount.txt.bz2 (40,233 bytes) | ||

| Elitehacker | elitehacker.txt.bz2 (3,690 bytes) | 2009-07 | Часть из zf05.txt |

| Elitehacker — со счётчиком | elitehacker-withcount.txt.bz2 (3,846 bytes) | ||

| Hak5 | hak5.txt.bz2 (16,490 bytes) | 2009-07 | Часть из zf05.txt |

| Hak5 — со счётчиком | hak5-withcount.txt.bz2 (16,947 bytes) | ||

| Älypää | alypaa.txt.bz2 (5,178 bytes) | 2010-03 | Финские пароли |

| alypaa — со счётчиком | alypaa-withcount.txt.bz2 (6,013 bytes) | ||

| Facebook (Pastebay) | (375 bytes) | 2010-04 |

Найдены на Pastebay; судя по всему, украдены зловредным ПО. |

| Facebook (Pastebay) — со счётчиком | (407 bytes) | ||

| Unknown porn site | porn-unknown.txt.bz2 (30,600 bytes) | 2010-08 | Найдены на angelfire.com. Неизвестно, откуда они, но определённо с порно сайта. |

| Unknown porn site — со счётчиком | porn-unknown-withcount.txt.bz2 (31,899 bytes) | ||

| Ultimate Strip Club List | tuscl.txt.bz2 (176,291 bytes) | 2010-09 | Спасибо Mark Baggett за находку! |

| Ultimate Strip Club List — со счётчиком | tuscl-withcount.txt.bz2 (182,441 bytes) | ||

| (14,457 bytes) | 2010-09 | Спасибо Andrew Orr за наводку | |

| Facebook Phished — со счётчиком | (14,941 bytes) | ||

| Carders.cc | carders.cc.txt.bz2 (8,936 bytes) | 2010-05 | |

| Carders.cc — со счётчиком | carders.cc-withcount.txt.bz2 (9,774 bytes) | ||

| Singles.org | singles.org.txt.bz2 (50,697 bytes) | 2010-10 | |

| Singles.org — со счётчиком | singles.org-withcount.txt.bz2 (52,884 bytes) | ||

| Unnamed financial site | (reserved) | 2010-12 | |

| Unnamed financial site — со счётчиком | (reserved) | ||

| Gawker | (reserved) | 2010-12 | |

| Gawker — со счётчиком | (reserved) | ||

| Free-Hack.com | (reserved) | 2010-12 | |

| Free-Hack.com со счётчиком | (reserved) | ||

| Carders.cc (second time hacked) | (reserved) | 2010-12 | |

| Carders.cc со счётчиком (second time hacked) | (reserved) |

How do I change my card’s MAC address ?

Note: It is not necessary to change the MAC address anymore to perform attacks; this can, in some cases, confuse the driver.

Under linux, the following information applies.

One method is:

ifconfig ath0 down ifconfig ath0 hw ether 00:11:22:33:44:55 ifconfig ath0 up

Be aware that the example above does not work with every driver.

The easier way is to use the macchanger package. The documentation and download is at: macchanger.

If you are using mac80211 drivers and have a mon0 interface then:

ifconfig mon0 down macchanger -a mon0 Current MAC: 00:0f:b5:88:ac:82 (Netgear Inc) Faked MAC: 00:b0:80:3b:1e:1f (Mannesmann Ipulsys B.v.) ifconfig mon0 up macchanger -s mon0 Current MAC: 00:b0:80:3b:1e:1f (Mannesmann Ipulsys B.v.)

IMPORTANT In the following scripts, newer versions of the madwifi-ng have deprecated (meaning discontinued) the “-bssid” option. If you get a warning to this effect, then use “-uniquebssid”.

Here are scripts which use the macchanger package and work well with madwifi-ng drivers:

Script 1 — Invoked with “macc.sh XX:XX:XX:XX:XX:XX”

#!/bin/sh cardctl eject cardctl insert wlanconfig ath0 destroy ifconfig wifi0 up ifconfig wifi0 down macchanger wifi0 -m $1 wlanconfig ath0 create wlandev wifi0 wlanmode monitor -bssid

Script 2 — For madwifi-ng driver devices

#!/bin/sh # by darkAudax # Change the following variables to match your requirements FAKEMAC="00:14:6C:71:41:32" IFACE="ath0" WIFACE="wifi0" # # The interface is brought up and down twice otherwise # it causes a system exception and the system freezes # ifconfig $IFACE down wlanconfig $IFACE destroy wlanconfig $IFACE create wlandev $WIFACE wlanmode monitor -bssid ifconfig $IFACE up ifconfig $IFACE down macchanger $WIFACE -m $FAKEMAC wlanconfig $IFACE destroy wlanconfig $IFACE create wlandev $WIFACE wlanmode monitor -bssid ifconfig $IFACE up ifconfig $IFACE iwconfig echo " " echo "The wireless card MAC has been set to $FAKEMAC" echo " "

Script 3 — For madwifi-ng driver devices

#!/bin/bash

#

# athmacchange.sh - Atheros MAC Changer

# by brad a

# foundstone

#

if ; then

echo Atheros MAC Changer

echo -----------------------

echo IMPORTANT: this assumes we want to change the MAC of wifi0

echo " if you want to change the MAC of another wifi interface"

echo " (i.e. wifi1, wifi2, etc...) change the script!"

echo

echo usage: $0

echo

exit

fi

echo Atheros MAC Changer

echo -------------------------

echo -Destroying VAPs:

for i in $( ls /proc/net/madwifi ); do

wlanconfig $i destroy 2>&1 /dev/null

echo -e "\t$i - destroyed"

done

echo -Downing wifi0

ifconfig wifi0 down

echo -Using macchanger to change MAC of wifi0

macchanger -m $1 wifi0

echo -Bringing wifi0 back up

ifconfig wifi0 up

echo -Bringing up one VAP in station mode

wlanconfig ath create wlandev wifi0 wlanmode monitor -bssid > /dev/null

echo -All done!

echo -Confirm your settings:

echo ------------------------------------------------------

ifconfig wifi0

echo ------------------------------------------------------

Madwifi-ng Notes: The madwifi site has a detailed documentation page on changing the MAC address under madwifi-ng: How can I change the MAC address of my card? Starting in r2435 of the madwifi-ng driver, they changed the default way in which new VAPs get their MAC address. When creating a new VAP with wlanconfig, you must specify “-bssid” to have it use the underlying MAC address. If you don’t do this, then the new VAP gets a unique MAC. This will cause problems with various aircrack-ng commands.

Under Windows, you may use:

- macmakeup

- Technitium MAC Address Changer

Troubleshooting Tip: A normal MAC address looks like this: 00:09:5B:EC:EE:F2. The first half (00:09:5B) of each MAC address is the manufacturer. The second half (EC:EE:F2) is unique to each network card. Many access points will ignore invalid MAC addresses. So make sure to use a valid wireless card manufacturer code when you make up MAC addresses. Otherwise your packets may be ignored.

Словарь с паролями в которых хотя бы одна большая и маленькая буква и цифра

Приступим к созданию словаря, в котором есть хотя бы по одному символу из разных групп.

Обычно в разных сервисах требуется установить пароли не менее 8 символов, но по рассмотренным выше причинам я буду работать с паролями длинной в 5 символов.

Для ускорения создания словарей я буду использовать «» — вы тоже можете так делать, если у вас достаточно оперативной памяти, или же можете работать со словарями на обычных дисках.

Создадим точку монтирования:

mkdir /tmp/mytmpfs

Создадим виртуальную файловую систему размером 20 Гигабайт в оперативной памяти:

sudo mount -t tmpfs -o size=20g tmpfs /tmp/mytmpfs

Переходим в неё

cd /tmp/mytmpfs

Создаём словарь на 5 символов (большие и маленькие буквы, цифры):

maskprocessor -1 ?l?u?d ?1?1?1?1?1 > dic.txt

Для тех, у кого после предыдущей команды всё зависло — это не баг, это так и должно быть если вы создаёте словарь на обычном или даже на твердотельном диске — просто ждите, когда данные запишутся на диск. Это займёт примерно минуту. У меня словарь в оперативной памяти создался за 7 секунд и ничего не подвисало.

Использование оперативной памяти:

Посчитаем количество паролей:

cat dic.txt | wc -l

Получилось: 916132832

В файл /usr/share/john/john.conf добавим следующую строку (набор правил назван lud5):

/?l /?u /?d

Создадим новый словарь и сохраним его в файл lud5.txt:

john --rules=lud5 --wordlist=dic.txt --stdout > lud5.txt

В этом файле получилось 438859200 паролей, то есть примерно в 2 раза меньше, размер словаря тоже сократился примерно в 2 раза (стало 2.5 Гб, а было 5.1 Гб).

Посмотрим на пример содержимого в файле:

tail lud5.txt

Отбор паролей, соответствующих определённой политике

К примеру, известно, что в организации установлена следующая политика требований к паролям: в пароле должны быть как минимум одна большая буква; как минимум одна маленькая буква; как минимум одна цифра и как минимум один специальный символ. Длина пароля не может быть меньше 8 символов.

Задача: подготовить словарь для взлома хеша, в котором учтена политика требований к паролям и убраны не подходящие под критерии пароли.

Для этого нам понадобится два правила:

- /?C — означает отклонить слово, если оно не содержит символа в классе C.

- >N — означает отклонить слово, если оно не превышает N символов

Обратимся к таблице «».

Этот набор правил отклоняет пароли в которых нет хотя бы одного из символов: строчная буква, прописная буква, цифра, знаки пунктуации:

/?l /?u /?d /?p

Поскольку в паролях могут быть другие специальные символы, то нужно составить ещё один набор правил:

/?l /?u /?d /?s

Этот второй набор правил отклоняет пароли в которых нет хотя бы одного из символов: строчная буква, прописная буква, цифра, специальный символ.

Внутри одной строки действует логическое «И», то есть будут отбросаны все пароли, в которых отсутствует хотя бы один класс символов.

Но между строками действует логическое «ИЛИ», то есть будут пропущены все пароли, которые соответствует критериям первой строки или критериям второй строки.

Также добавим правило, удаляющее слова, короче восьми символов, получаем:

/?l /?u /?d /?p >7 /?l /?u /?d /?s >7

В файл /usr/share/john/john.conf добавим следующие строки (набор правил назван StrongPass):

/?l /?u /?d /?p >7 /?l /?u /?d /?s >7

Для проверки их работоспособности, скачаем словарь:

wget -U 'Chrome' https://kali.tools/files/passwords/leaked_passwords/rockyou.txt.bz2 7z e rockyou.txt.bz2

Проверим в нём количество паролей:

cat rockyou.txt | wc -l 14344391

То есть в файле 14.344.391 (четырнадцать миллионов) паролей.

А теперь проверим, сколько паролей будет отфильтровано:

john --rules=StrongPass --wordlist=rockyou.txt --stdout | wc -l

Вывод:

Using default input encoding: UTF-8 Press 'q' or Ctrl-C to abort, almost any other key for status 50785p 0:00:00:01 100,00% (2020-11-29 17:08) 35764p/s *7¡Vamos! 50785

Осталось всего 50785 кандидатов в пароли, подходящие под указанные условия! Это 50785÷14344391×100 = 0,35% от всего словаря!!! То есть если бы мы не использовали эту оптимизацию, 99,65% вычислений во время брут-форса были бы бессмысленными, поскольку проверяли бы заведомо неподходящие пароли.

Как Пользоваться AirCrack-NG — Взлом WiFi — Инструкция

Если вы хотите узнать, как взломать WiFi роутер — просто прочтите эту пошаговую инструкцию по использованию aircrack-ng , выполните ряд проверенных команд и с легкостью взломайте пароль от WiFi.

С помощью этих команд вы сможете взломать WiFi роутер с WPA/WPA2-PSK (pre-shared key) шифрованием.

Основа этого способа взлома WiFi заключается в перехвате WPA/WPA2 рукопожатия во время аутентификации и взломе PSK с помощью aircrack-ng .

Как взломать WiFi — основные шаги:

- Установите последнюю версии aircrack-ng

- Переведите беспроводной сетевой интерфейс в режим мониторинга с помощью airmon-ng

- Запустите airodump-ng для перехвата рукопожатия на канале точки доступа с фильтрацией по BSSID

- Используйте aireplay-ng для де-аутентификации клиента

- Запустите aircrack-ng для взлома WPA/WPA2-PSK с помощью перехваченного рукопожатия

Словари для aircrack – где взять ?

http://www.aircrack-ng.org/

на страничке которого эти самые словари для aircrack готовы для скачивания в ссылках на сторонние ресурсы. Вобщем, присмотритесь. Вы так или иначе всё равно посетите этот сайт, пытаясь найти в сети словари для aircrack .

Далее. В сети полно и других подходящих словарей, которые друг друга дублируют. Множество “хакеров” так и работает – переименовал чужой, дай Бог разбавил своим, запаковал – готово. Никто не застрахован от этого. Так что поискать придётся.

Следующая проблема иностранных словарей: самые качественные из них составлены по методу “какие пароли узнали, те в список и внесли”. Проблема для нас одна – в России пароли обычно создаются не так. Так что даже самый хороший словарь ключей эдак на 300 млн. вполне может вам “отказать” после 9-12-ти часов ожидания.

Основная проблема, как уже упоминалось, – это размер словарей. В сети встречаются и настоящие шедевры. Почти все из них – из-за океана. Однако в их построении участвовали даже психологи и другие специалисты (по заверению авторов), пытаясь воспроизвести самые частые случайные наборы символов по типу “обезьяны на пианино”. Ведь придумать самый лучший пароль – это:

- открыть Блокнот

- закрыть глаза

- ударить разом всеми 10-ю пальцами по клавиатуре

- разбавить пароль символами типа @, #,$ и т.д., ввинтив в конце букву в верхнем регистре. Это вам не “qwerty” …

- получившееся скопировать и использовать как пароль. Запомнить не получится, зато на взлом у хакера уйдёт лет 150.