Взлом wifi kali linux wifite

Содержание:

- Как подключить Wi-Fi используя терминал Linux с помощью команды Nmcli

- А как же тогда работает перехват пакетов ?

- Словари для aircrack – составьте сами.

- 9 Crunch

- 1 Aircrack-ng

- Описание WPA2-HalfHandshake-Crack

- Атакуем Wi-Fi сеть

- Рекомендации для снижения возможности компрометации беспроводной сети

- (Outdated) TP-Link N150 TL-WN722N

- WiFite: программа для реализации комплексных (WPA / WPA2, WEP, WPS) автоматизированных атак на Wi-Fi в Kali Linux

- Модем в режиме мониторинга, снифер “понюхал” близлежащие сети (я перебрался в район поближе, чем в уроке знакомства с работой утилиты в Кали Линукс ). Начинаем взлом WiFi в Линукс.

- Без дополнительного модема wifi не работает, Кали Линукс не видит wifi никакого , и вообще система не понимает, установлен ли внутри модуль беспроводного соединения. Рассмотрю решение проблемы пошагово.

- Aircrack-ng Description

- 6 oclHashcat

- waidps

Как подключить Wi-Fi используя терминал Linux с помощью команды Nmcli

Сегодня поговорим про то, как подключить Wi-Fi используя терминал Linux с помощью команды Nmcli. В системах Linux существует несколько средств командной строки для управления беспроводным сетевым интерфейсом. Некоторые из них могут использоваться для простого просмотра состояния интерфейса беспроводной сети (будь то «up» или «down«), таких как iw, iwlist, ip, ifconfig и другие.

Некоторые из них используются для подключения к беспроводной сети. Одним из них является команда nmcli, инструмент командной строки, используемый для создания, отображения, редактирования, удаления, включения и отключения сетевых подключений, а также контроля и отображения состояния сетевого устройства.

Сначала начнём с проверки имени вашего сетевого устройства с помощью следующей команды. Из вывода этой команды мы видим, что имя/интерфейс устройства — wlp1s0.

Затем проверьте состояние подключения устройства Wi-Fi, используя следующую команду:

На выводе выше видно, что устройство не подключено к какой-либо сети. Выполните следующую команду для сканирования доступных сетей Wi-Fi.

Учитывая вывод вышеуказанной команды, сетевое устройство/интерфейс выключено «DOWN«, но вы можете включить его «UP» с помощью команды ip, как показано ниже:

Если вы получите следующую ошибку, это означает, что ваш Wi-Fi заблокирован непосредственно на ПК.

Чтобы исправить эту ошибку, вам необходимо выполнить следующую команду:

Затем попробуйте снова включить сетевое устройство, и на этот раз все должно сработать:

Если вы знаете ESSID сети Wi-Fi, к которой хотите подключиться, перейдите к следующему шагу, в противном случае выполните приведенную ниже команду, чтобы снова проверить доступные сети Wi-Fi.

И, наконец, подключитесь к сети wi-fi, используя следующую команду: Hackernet ( сетевой SSID Wi-Fi) и localhost22 (пароль/предварительно открытый ключ).

После выполнения вышеприведенной команды проверьте подключение, выполнив ping на внешнюю машину и проанализируйте её вывод:

Мы надеемся, что эта статья помогла вам настроить Wi-Fi-сеть из командной строки Linux при помощи команды Nmcli.

Спасибо за уделенное время на прочтение статьи!

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University.

Источник

А как же тогда работает перехват пакетов ?

Рассмотрим общий пример на Кали Линукс . Простым языком.

Ответ прост – хакер действительно может получать пакеты, предназначенные для вашего mac адреса, используя и своё сетевое устройство. Дело в том, что многие приёмные и передающие устройства (грубо говоря) могут работать в нескольких режимах. Опять же грубо говоря, можно выделить их три:

- режим по умолчанию (пользователи windows 10 очень хорошо знакомы с ним, ибо в этом режиме система сама подключается ко всем видимым беспроводным сетям и сама создаёт незащищённую беспроводную сеть, которой могут пользоваться бесплатно все, кто оказался поблизости)

- режим управления (беспроводная сеть защищена настройками, подключение нового устройства требует введения ключа). Но в принципе оба режима мало чем друг от друга отличаются, так что можно их объединить в один смело.

- режим мониторинга (самый интересный для нас; в этом режиме могут работать далеко не все карты, однако изменяемые в программном режиме карты – встроенные и отдельно стоящие – позволяют “нюхать” передаваемые пакеты в пределах действия этих самых карт).

СПРАВОЧКА

Список модемов или встроенных карт можно проверить на сайте компании Tamosoft. Это наиболее полный и обновляемый список устройств, которые поддерживают перехват пакетов и будут работать в операционных системах windows и в кали линукс (здесь будьте внимательны, проверьте совместимость модемов и карт с Линукс-системами, чтобы после, уже после приобретения, не устраивать “танцы с бубном” – запустить модем в нужном режиме получится всё равно, но попотеть придётся). На него можно в принципе ориентироваться при планировании соответствующей покупки необходимого хакеру устройств. так что перепроверьте. Список представлен разработчиками программы CommView, которая имеет аналогичное применение, что и утилиты, описываемые ниже. Кроме одного – она и идущие вкупе с ней баснословно дороги. Идеальный вариант при выборе так называемых Альфа-карт конкретно под Кали Линукс будет представлен отдельной статьёй. И помните: способность перевести карту в режим мониторинга – это ещё не показатель того, что взлом пароля пройдёт успешно.

Словари для aircrack – составьте сами.

Чуть ниже на той же странице авторов aircrack приводится и список адресов программ, которые помогут составить словари для aircrack самому. Насколько это результативно? Взгляните сами.

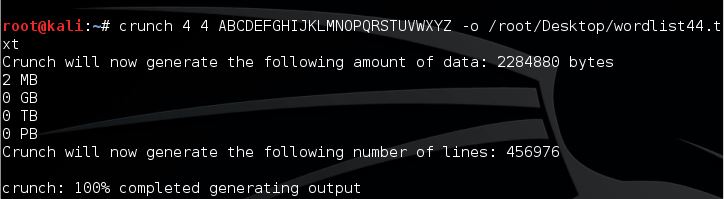

Буду краток. Воспользуемся имеющей в составе кали утилитой Crunh . Создана для генерирования случайных паролей, имеет ряд полезных настроек. Некоторые из них очень полезны, если вы, к примеру, ухитрились увидеть часть пароля жертвы. То есть часть символов вам известна.

Процесс генерации прост. Запустите терминал и введите команду в формате:crunch 7 8 -o /root/Desktop/dict Команда создаст словарь с названием dict на Рабочем столе из всевозможных буквенно-символьно-цифровых комбинаций, содержащий от 7 до 8 символов – обычный пароль. Удобно, да? И никакие словари для aircrack скачивать не надо… Рано радуетесь – присмотритесь к размеру:

Да-да, совсем немного – около 2-х Терабайт. Пичалька (…

Что делать? Можно добавить команды конкретизировать пароли, если у вас есть на это основания. Так, команда генерации может принять вид:crunch 7 8 9876543210 -o /root/Desktop/dict.lst где 9876543210 – именно и только встречающиеся в будущем словаре символы. И никаких больше. Или:

В этом случае Crunch создаст словарь с паролями #$.

Таких словарей может быть составлено много, поверьте, иногда этот способ очень даже срабатывает. Весить они будут не так много, они будут мобильны, их легко хранить на внешних носителях. Так, в команде подбора паролей потом можно будет указать созданные вами пароли через запятую (если самодельные словари для aircrack хранятся на рабочем столе кали):aircrack-ng /root/имя-файла.cap -w /root/Desktop/dict1,dict2,dict3

9 Crunch

Crunch is a great and easy to use tool for generating custom wordlists which can be used for dictionary attacks. Since the success rate of every dictionary attack depends on the quality of the used wordlist, you cannot avoid creating your own wordlist. Especially when you want to create wordlists based on default router passwords. Crunch can also be piped directly to other tools like Aircrack-ng. This feature can save a lot of time since you won’t have to wait until large password lists have been generated by Crunch before you can use them.

Website: https://sourceforge.net/projects/crunch-wordlist

Tutorial: https://www.hackingtutorials.org/general-tutorials/password-list-with-crunch/

1 Aircrack-ng

Aircrack is one of the most popular tools for WEP/WPA/WPA2 cracking. The Aircrack-ng suite contains tools to capture packets and handshakes, de-authenticate connected clients and generate traffic and tools to perform brute force and dictionary attacks. Aicrack-ng is an all-in-one suite containing the following tools (among others):

– Aircrack-ng for wireless password cracking

– Aireplay-ng to generate traffic and client de-authentication

– Airodump-ng for packet capturing

– Airbase-ng to configure fake access points

The Aicrack-ng suite is available for Linux and comes standard with Kali Linux. If you plan to use this tool you have to make sure your Wifi card is capable of packet injection.

Website: https://www.aircrack-ng.org/

Tutorial: https://www.hackingtutorials.org/wifi-hacking/how-to-hack-upc-wireless-networks/

Описание WPA2-HalfHandshake-Crack

Рабочий концепт для демонстрации возможности того, что для взлома WPA2 сети достаточно захватить рукопожатие (handshake) от пользователя, пытающегося подключиться к фальшивой ТД.

Обычные атаки на WPA2 заключаются в прослушивании рукопожатия между клиентом и Точкой Доступа. Полное четырёх этапное рукопожатие затем используется для атаки по словарю. Этот же инструмент является рабочим концептом демонстрирующим, что нет необходимости в присутствии Точки доступа. Злоумышленник может просто прослушивать WPA2 зонды (probes) от любых клиентов в диапазоне доступности, а затем поднимать Точку Доступа с услышанным SSID. Хотя аутентификация потерпит неудачу, будет собрано достаточно информации в неуспешном рукопожатии для запуска атаки по словарю в отношении этого рукопожатия.

Лицензия: MIT

Атакуем Wi-Fi сеть

Для статьи был создан словарь с паролями под названием “key-list.txt” все той же утилитой Crunch. Да и саму атаку на Wi-Fi сеть буду производить из Parrot OS, по большому счету, разницы нет, будь то Kali или Parrot OS, это дело личных предпочтений. Просто Parrot OS мне больше симпатизирует, вот и все, вы же, можете воспользоваться любой из этих систем. И так, переходим к атаке, первым делом необходимо выяснить какие сетевые устройства у нас имеются, это можно выяснить несколькими способами, рассмотри парочку. Первый способ, это команда “ifconfig”, а вторая “ip a”, нам необходимо выяснить название нашей Wi-Fi карты:

У меня Wi-Fi карта определилась как “wlxd03745710fa4”. У вас же она будет называться иначе, чаще всего она имеет название что-то вроде “wlp4s0” или “wlan0”. И так, после того как выяснили название сетевой карты, копируем название нашего устройства, и переходим к следующему шагу, а именно, нам необходимо убить лишние процессы, которые могут помешать при атаке:

Переводим нашу Wi-Fi карту в режим монитора командой “airmon-ng star” и вот тут нам необходимо указать название Wi-Fi карты, как помним, она у меня умеет название “wlxd03745710fa4”, у вас же оно будет иным:

Если обратите внимание, то появилась надпись, которая говорит о том, что Wi-Fi карта перешла в режим мониторинга “monitor mode enable”, а так же на сколько я помню, в Kali Linux меняется название сетевого устройства, оно приобретает приставку “mon”, то есть, будет называться как “wlan0mon”. Это новое название и надо вводить в следующей команде:. Данной командой мы запускаем сканирование сетей, когда произведем сканирование и выберем сеть, которую хотим взломать, нажимаем сочетание клавиш “ctrl + c”:

Данной командой мы запускаем сканирование сетей, когда произведем сканирование и выберем сеть, которую хотим взломать, нажимаем сочетание клавиш “ctrl + c”:

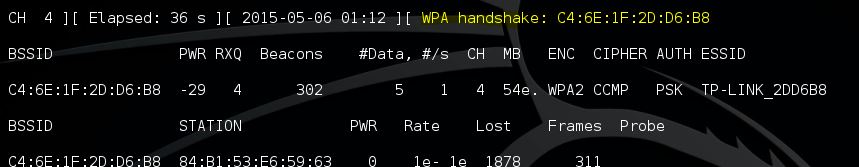

Нам нужен MAC адрес устройства, он находится в столбце “BSSID”, в столбце “PWR” указывается мощность принимаемого сигнала, чем сильней сигнал, тем лучше. В столбце “CH” указывается канал, в “ENC” указывается технология защиты WPA или WPA2, в “ESSID” – название сети. Для атаки нам понадобиться только MAC адрес и канал, все остальное по сути необязательно. Для атаки на выбранную Wi-Fi сеть вводим команду:

–bssid указываем MAC

–channel канал

-w указываем путь, куда будет записан хендшейк

wlxd03745710fa4 название Wi-Fi адаптера

После запуска команды, дожидаемся когда кто-нибудь подключиться к сети, но, можно выбрать устройство, которое уже подключено и заставить его переподключиться. Что собственно ускорит процесс получения хендшейка. Узнать какие устройства подключены можно из списка, который выводиться в самом низу:

Как видно из скриншота, у меня к сети подключено два устройства, для того что бы заставить одно из них переподключиться, копируем MAC адреса из “BSSID” и “STATION”. А затем открываем новую вкладку терминала и выполняем команду:

sudo aireplay-ng –deauth 20 -a 64:00:00:00:44:E1 -с 00:00:00:00:00:7F wlxd03745710fa4

–deauth 20 количество пакетов Деаутентификации (повторной авторизации, если можно так выразиться)

-a MAC адрес точки доступа (BSSID)

-c MAC адрес подключенного клиента (STATION)

wlxd03745710fa4 Wi-Fi интерфейс

В это время смотрим на первый терминал, нас интересует надпись “handshake” которая появиться при удачном переподключении устройства:

Когда словили хендшейк, можно останавливать сканированию сочетанием клавиш “ctrl + x”. Теперь, если вы посмотрите в папку, которую указывали, то увидите там файлы. Нам нужен всего один, в котором и храниться тот самый хендшейк, данный файл будет иметь расширение “.cap”:

Теперь необходимо очистить этот файл от мусора, который в нем имеется, так как в нем имеются все пакеты, которые собрались за все время что производилась атака. Очистить данный файл можно командой “- wpaclean”, затем указываем название нового файла хендшейка, и указываем старое название хендшейка. К примеру, старый файл имеет название “wifihand-01.cap”, а новый назовем “wifihand-01_new.cap”, ну и конечно не забываем указать путь к этим файлам:

Рекомендации для снижения возможности компрометации беспроводной сети

- при использовании WPA2-Personal рекомендуемая длина пароля должна быть больше, чем минимально требуемые 8 символов, к тому же использование словарных паролей значительно сокращает время их подбора. По данным на 2020 год, одними из самых популярных 8-символьных паролей все еще являются «12345678» и «password»;

- в компаниях с небольшим количеством пользователей можно дополнительно организовать фильтрацию на основе MAC-адреса устройства. Но данный метод может быть лишь одним из дополнительных элементов защиты, поскольку злоумышленник, начав процесс мониторинга беспроводной сети, в любом случае увидит MAC-адреса пользователей, которые подключены к точке доступа. Дальнейшее изменение собственного MAC-адреса при подключении останется лишь делом техники. К тому же, с увеличением количества клиентов «белый список» также будет увеличиваться, что не всегда бывает удобно для администратора;

- разделение сети на гостевую и корпоративную. Гостевая сеть может иметь доступ только в сеть Интернет. Корпоративная может иметь доступ к локальной сети. Используйте сегментирование (VLAN) для разных сетей;

- изолирование пользователей беспроводной сети друг от друга с целью предотвращения злоумышленником взаимодействия с другими клиентами точки доступа;

- если есть возможность использовать WPA2-Enterprise, то рекомендуется использовать его, дополнительно обеспечив подключение с помощью сертификатов безопасности;

- использование средств обнаружения вторжений в беспроводные сети (WIPS). Они предназначены для мониторинга беспроводной активности и определения/предотвращения попыток внутренних и внешних сетевых вторжений. Основывая свой анализ на канальном и физическом уровнях сетевой модели OSI, WIPS позволяет организациям успешно идентифицировать и защищать свои сети от несанкционированных точек доступа, атак на беспроводные сети и атак типа “отказ в обслуживании”.

- использование протоколов IEEE с повышенной безопасностью (например, 802.11w-2009), позволяющих блокировать попытки диссоциации/деаунтефикации и т.д.

(Outdated) TP-Link N150 TL-WN722N

Although this was a great wifi adapter for Kali Linux, TP-Link has manufactured other versions of the same adapter (even with the same model number) but with a different chipset.

The v1 version with Atheros chipset works flawlessly with Kali Linux. However, the v2 and v3 version with Realtek chipset doesn’t support monitor mode, thereby being useless for wifi pentesting.

Many people end up buying the v2 or v3 version, only to return it afterwards.

TP-Link is not manufacturing the v1 version anymore. There are many outdated guides and answers on the internet claiming that “TP-Link N150 TL-WN722N” is the best WiFi adapter for pen-testing without mentioning the version details. That’s why I am putting this information here for you.

WiFite: программа для реализации комплексных (WPA / WPA2, WEP, WPS) автоматизированных атак на Wi-Fi в Kali Linux

Wi-Fi сети применяют разные технологии – WPA / WPA2, WEP, WPS. Каждую из них можно атаковать, WEP можно атаковать сразу по нескольким направлениям. Эти атаки уже реализованы в различных программах. Как правило, программы заточены на выполнение одной определённой функции:

- деаутентификация клиентов

- захват рукопожатий

- перебор паролей

- перебор пина WPS

- и т. д. – отдельных стадий, методик много.

Когда тестер беспроводных сетей принимается за работу, он переходит из одной программы в другую для выполнения разных этапов проникновения, для использования разных методов.

Так вот, WiFite — это скрипт, который эмулирует действия пентестера. Wifite зама в нужном порядке запускает необходимые программы и сама передаёт необходимые данные из одной в другую.

При типичном запуске Wifite только один раз задаст вопрос пользователю: какие точки доступа атаковать?

Можно запустить Wifite так, что она даже это не будет спрашивать — будет атаковать каждую ТД. Можно указать файл словаря — и программа совершенно автономно будет отправлять пакеты деаутентификации, захватывать рукопожатия, перебирать пароли, перебирать пины WPS и пытаться использовать WPS PixieDust, проводить разнообразные атаки на WEP. Причём, программа будет начинать атаку на самые слабые технологии и, в случае неудачи, переходить к более защищённым.

В зависимости от успеха, результатом работы программы может стать получение пароля в открытом виде, либо захваченных файлов рукопожатий — которые нужно брутфорсить для получения пароля в открытом виде.

Модем в режиме мониторинга, снифер “понюхал” близлежащие сети (я перебрался в район поближе, чем в уроке знакомства с работой утилиты в Кали Линукс ). Начинаем взлом WiFi в Линукс.

Запустим airodump-ng с более конкретной задачей. Причём сразу создадим текстовый файл, который будет нести нужные данные. Они будут расшифровываться другими программами, в том числе Wireshark. Сразу хочу предупредить – до взлома ещё далеко, ибо данные, которые в файлах airodump-ng будут сохранены в зашифрованном виде, и невооружённым взглядом на них смотреть бессмысленно.

Работаем жертву и укажем сниферу полную о ней информацию. Я выберу цель попроще с протоколом шифрования попроще (2 строка сверху с mac адресом 28:10:7B:EC:6A:3E). Но разницы особой нет.

СРАЗУ СОВЕТ. Запущенный снифер видит не только сами точки доступа, но устройства-клиенты, к ним подключённые. Это означает, что:

- хакер к взламываемому роутеру достаточно близко

- хакер может контролировать устройство-клиент с помощью метода деидентификации. Подробнее об работе в статье Взлом WiFi при помощи airodump и Как отключить WiFi на расстоянии

Запустим терминал с командой в таком виде :

airodump-ng - -channel 1 - -bssid 28:10:7B:EC:6A:3E -w 22 wlan0mon

или

airodump-ng -c 1 -b 28:10:7B:EC:6A:3E -w 22 wlan0mon

где,

airodump-ng – название утилиты

channel 1 (она же -c) – номер канала связи

bssid или -b – mac адрес устройства

write 22 ( она же -w) – команда на запись документа под названием “22” (или назовите, как вздумается)

wlan0mon – интерфейс “нюхающего” устройства, то есть нашего модема.

Последовательность команд (после “- -” ) – любая, просто не забывайте указывать интерфейс вашего модема.

Будьте внимательны с синтаксисом команд, если утилита выбрасывает на справку, проверьте правильность ввода символов.

Без дополнительного модема wifi не работает, Кали Линукс не видит wifi никакого , и вообще система не понимает, установлен ли внутри модуль беспроводного соединения. Рассмотрю решение проблемы пошагово.

Любые операции начинаем с команды:

Для начала взглянем на список установленного оборудования для приёма и трансляции сигналов. Он не богат:

Теперь взглянем, что установлено на борту Lenovo B590 и работает ли (да работает, конечно; из-под второй, установленной на том же Lenovo B590 windows 7, wifi работает отлично). Введём команду просмотра всего оборудования, кто не помнит – запоминайте – пригодится:

Теперь взглянем, что установлено на борту Lenovo B590 и работает ли (да работает, конечно; из-под второй, установленной на том же Lenovo B590 windows 7, wifi работает отлично). Введём команду просмотра всего оборудования, кто не помнит – запоминайте – пригодится:

lspci

А вот и установленный на Lenovo B590 этой версии модуль, из-за которого Кали Линукс не видит wifi:

02:00.0 Network controller: Broadcom Corporation BCM43142 802.11b/g/n

Что ж, ситуация знакома: модуль на месте, драйвера – нет. Обратившись к страничке поддержки драйверов (а тогда она выглядела именно так) этого семейства для Линукс, и присмотревшись к разноцветной табличке списка поддерживаемых устройств, обнаружил, что устройство в списке не без проблем:

Ну не сидеть же нам без wifi, и не покупать дешёвенький модуль на USB (не вздумайте купить без оглядки другой модуль для своего ноута – 99% вероятности, что конфигурация ноутбука этого вам просто не позволит сделать). А альфа-карты нам нужны для другого. Поехали в Debian за справкой и посмотрим, что есть для нас новенького. Оказывается, есть и давно. Тогда установим последние версии пакетов linux-image, linux-headers и broadcom-sta-dkms. Откроем терминал и пропишем знакомой уже командой (некоторые флаги могли устареть). Но предварительно добавим к Кали ещё один репозиторий:

Сюда пропишем новый адрес с новой строки:

deb http://httpredir.debian.org/debian/ stretch main contrib non-free

А теперь установка:

На комментарии терминала на рисунке не смотрите, у меня всё уже стоит. Следите за синтаксисом команды (она не вся влезла в фото – поздно заметил). Поддержка динамического ядра модуля DKMS установит в Кали новое устройство с названием wl. Теперь выгрузим конфликтующие модули (если таковые имеются):

И, наконец, загружаем новообразованный модуль:

Если ошибок терминал не вернул, перезагружать не нужно. Проверим, что показывает NetworkManager Кали:

Менеджер заметил модуль wifi в нашем Lenovo B590. Проверим, есть ли он в списке устройств через терминал:

iwconfig

Привет… Новообразованный wlan6 режим мониторинга поддерживать не будет, однако для комфортной “официальной” работы его предостаточно. Если на каком-то из этапов терминал заругался, не примените перезагрузить Кали с командой на полное обновление:

Дата поста: 16-02-2012

Если вы владелец какого-либо мобильного устройства под управлением OS Linux, то вам в первую очередь придется задуматься над выполнением задачи номер один — настройка соединения с беспроводной точкой доступа Wifi. По умолчанию, стандартные инструменты для Linux-десктопов надежны и удобны в использовании. Например, Wifi Radar, Network Manager, Wicd и многие другие программы этого класса. Конечно, подразумевается, что вы используете окружения типа Gnome или KDE, обладающих очень богатым функционалом и выбором.

Но как быть, если у вас нечто другое и более редкое — E17, Fluxbox, ION или вообще «голая» консоль? В этом случае вам стоит применить классический способ настройки — командная строка.

Давайте рассмотрим два случая настройки соединения с беспроводной точкой доступа:

- графическое приложение Wicd (для примера);

- консольные утилиты.

Aircrack-ng Description

Aircrack-ng is an 802.11 WEP and WPA-PSK keys cracking program that can recover keys once enough data packets have been captured. It implements the standard FMS attack along with some optimizations like KoreK attacks, as well as the all-new PTW attack, thus making the attack much faster compared to other WEP cracking tools.

- Author: Thomas d’Otreppe, Original work: Christophe Devine

- License: GPLv2

aircrack-ng – an 802.11 WEP and WPA/WPA2-PSK key cracking program

root@kali:~# aircrack-ng —help

Aircrack-ng 1.5.2 — (C) 2006-2018 Thomas d’Otreppe

https://www.aircrack-ng.org

usage: aircrack-ng <.cap / .ivs file(s)>

Common options:

-a <amode> : force attack mode (1/WEP, 2/WPA-PSK)

-e <essid> : target selection: network identifier

-b <bssid> : target selection: access point’s MAC

-p <nbcpu> : # of CPU to use (default: all CPUs)

-q : enable quiet mode (no status output)

-C <macs> : merge the given APs to a virtual one

-l <file> : write key to file. Overwrites file.

Static WEP cracking options:

-c : search alpha-numeric characters only

-t : search binary coded decimal chr only

-h : search the numeric key for Fritz!BOX

-d <mask> : use masking of the key (A1:XX:CF:YY)

-m <maddr> : MAC address to filter usable packets

-n <nbits> : WEP key length : 64/128/152/256/512

-i <index> : WEP key index (1 to 4), default: any

-f <fudge> : bruteforce fudge factor, default: 2

-k <korek> : disable one attack method (1 to 17)

-x or -x0 : disable bruteforce for last keybytes

-x1 : last keybyte bruteforcing (default)

-x2 : enable last 2 keybytes bruteforcing

-X : disable bruteforce multithreading

-y : experimental single bruteforce mode

-K : use only old KoreK attacks (pre-PTW)

-s : show the key in ASCII while cracking

-M <num> : specify maximum number of IVs to use

-D : WEP decloak, skips broken keystreams

-P <num> : PTW debug: 1: disable Klein, 2: PTW

-1 : run only 1 try to crack key with PTW

-V : run in visual inspection mode

WEP and WPA-PSK cracking options:

-w <words> : path to wordlist(s) filename(s)

-N <file> : path to new session filename

-R <file> : path to existing session filename

WPA-PSK options:

-E <file> : create EWSA Project file v3

-j <file> : create Hashcat v3.6+ file (HCCAPX)

-J <file> : create Hashcat file (HCCAP)

-S : WPA cracking speed test

-Z <sec> : WPA cracking speed test length of

execution.

-r <DB> : path to airolib-ng database

(Cannot be used with -w)

SIMD selection:

—simd-list : Show a list of the available

SIMD architectures, for this

machine.

—simd=<option> : Use specific SIMD architecture.

<option> may be one of the following, depending on

your platform:

generic

avx512

avx2

avx

sse2

altivec

power8

asimd

neon

Other options:

-u : Displays # of CPUs & MMX/SSE support

—help : Displays this usage screen

aircrack-ng Usage Examples

WPA Wordlist Mode

Specify the wordlist to use (-w password.lst) and the path to the capture file (wpa.cap) containing at least one 4-way handshake.

root@kali:~# aircrack-ng -w password.lst wpa.cap

Aircrack-ng 1.5.2

232/233 keys tested (1992.58 k/s)

Time left: 0 seconds 99.57%

KEY FOUND!

Master Key : CD D7 9A 5A CF B0 70 C7 E9 D1 02 3B 87 02 85 D6

39 E4 30 B3 2F 31 AA 37 AC 82 5A 55 B5 55 24 EE

Transient Key : 33 55 0B FC 4F 24 84 F4 9A 38 B3 D0 89 83 D2 49

73 F9 DE 89 67 A6 6D 2B 8E 46 2C 07 47 6A CE 08

AD FB 65 D6 13 A9 9F 2C 65 E4 A6 08 F2 5A 67 97

D9 6F 76 5B 8C D3 DF 13 2F BC DA 6A 6E D9 62 CD

EAPOL HMAC : 28 A8 C8 95 B7 17 E5 72 27 B6 A7 EE E3 E5 34 45

Basic WEP Cracking

To have aircrack-ng conduct a WEP key attack on a capture file, pass it the filename, either in .ivs or .cap/.pcap format.

root@kali:~# aircrack-ng all-ivs.ivs

Aircrack-ng 1.4

Tested 1514 keys (got 30566 IVs)

KB depth byte(vote)

0 0/ 9 1F(39680) 4E(38400) 14(37376) 5C(37376) 9D(37376)

1 7/ 9 64(36608) 3E(36352) 34(36096) 46(36096) BA(36096)

2 0/ 1 1F(46592) 6E(38400) 81(37376) 79(36864) AD(36864)

3 0/ 3 1F(40960) 15(38656) 7B(38400) BB(37888) 5C(37632)

4 0/ 7 1F(39168) 23(38144) 97(37120) 59(36608) 13(36352)

KEY FOUND!

Decrypted correctly: 100%

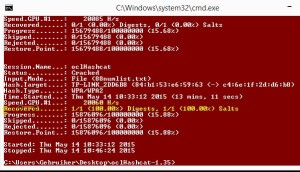

6 oclHashcat

Number 6 in our Top 10 Wifi Hacking Tools is oclHashcat. oclHashcat is not a dedicated Wifi hacking tool and is not included with Kali Linux, but it can do brute force and dictionary attacks on captured handshakes very fast when using a GPU. After using the Aircrack-ng suite, or any other tool, to capture the WPA handshake you can crack it with oclHashcat using your GPU. Using a GPU with oclHashcat, instead of a CPU with Aicrack-ng, will speed up the cracking process a lot. An average GPU can try about 50.000 combinations per second with oclHashcat.

oclHashcat is available for Windows and Linux and has a version for AMD and Nvidia video cards. AMD video cards require Catalyst 14.9 exactly and Nvidia video cards require ForceWare 346.x or later to work.

Website: https://hashcat.net/oclhashcat/

Tutorial: https://www.hackingtutorials.org/wifi-hacking/cracking-wpa-oclhashcat-gpu/

waidps

Домашняя страница: https://github.com/SYWorks/waidps

waidps — мощный комбайн, первый взгляд на который может вызвать растерянность. Я не буду даже пытаться в этой короткой заметке осветить порядок работы — на сайте автора для этой цели написано большое количество многостраничных инструкций. Количество команд в этой программе просто умопомрачительное. Поэтому я только расскажу о главных функциях и о процессе установки. Всё остальное — в отдельных статьях.

Кроме обычных функций по аудиту беспроводных сетей, waidps способна выявлять атаки на беспроводные ТД. Я не знаю других программ с подобным функционалом.

WAIDPS — это программа с открытым кодом, написанная на Python и работающая в окружении Linux. Точные зависимости не указаны, но при запуске в Kali, программа создаёт/копирует необходимые базы данных и сразу же готова к работе. Т.е. в Kali Linux присутствуют все необходимые компоненты для этой программы. Это многоцелевой инструмент, созданный для аудита (тестирования на проникновение) сетей, обнаружения беспроводного вторжения (атаки WEP/WPA/WPS) а также предотвращения вторжения (остановка связи станции с точкой доступа). Кроме этого, программа будет собирать всю WiFi информацию в округе и сохранять в базах данных. Она будет полезной когда настанет время аудита сети: если точка доступа с включённым «фильтром по MAC» или «скрытым SSID» и не было ли клиентов на интересующие момент.

WAIDS пригодится тестерам на проникновение, тренерам по беспроводным сетям, правоохранительным органам и всем тем, кто интересуется беспроводным аудитом и проникновением. Главная цель этого скрипта — это выявление вторжения. Когда оно обнаружено, скрипт отображает информацию на экране, а также записывает в журнал.

На данный момент WAIDS способна обнаружить следующие беспроводные атаки (это в дополнении к тем, которые обнаруживает WIDS):

- Association / Authentication flooding

- Выявление массовых деаутентификаций, которые могут сигнализировать о возможной атаке на WPA для перехвата рукопожатий

- Выявление возможных атак WEP с использованием ARP запросов методом воспроизведение

- Выявление возможных атак WEP с использованием метода chopchop

- Выявление возможных атак перебором WPS пина с использованием Reaver, Bully и т.д.

- Выявление Злого-Двойника (Evil-Twin)

- Выявление мошеннической точки доступа

Установка и запуск waidps

cd ~/opt git clone https://github.com/SYWorks/waidps cd waidps python waidps.py

Фрагментация:

Фрагментация воспроизведение:

Chopchop:

Chopchop воспроизведение:

Chopchop выбор: