Словари для атак

Содержание:

- Взлом WPA паролей с Aircrack-ng в Windows

- Словари DIRB

- Взлом Wi-Fi в Aircrack-ng с генерируемыми на лету паролями в Crunch

- Как комбинировать более двух словарей

- Словари для aircrack – онлайн сервисы.

- Словари для aircrack – составьте сами.

- Утёкшие пароли

- Снова НО

- Словарь с паролями в которых хотя бы две большие и маленькие буквы и цифры

- Списки слов от Metasploit

- Списки слов от Metasploit

- Словари для aircrack – где взять ?

- Как при помощи Hashcat можно сгенерировать словарь хешей MD5 всех шестизначных чисел от 000000 до 999999

- Отбор паролей, соответствующих определённой политике

- Составление списков слов и списков имён пользователей на основе содержимого веб-сайта

- Как создать комбинированный словарь, содержащий имя пользователя и пароль, разделённые символом

Взлом WPA паролей с Aircrack-ng в Windows

Перейдите в каталог, где размещён исполнимый файл aircrack-ng-avx.exe (у вас путь будет другим):

cd C:\Users\Alex\Downloads\aircrack-ng-1.2-rc4-win\bin\64bit\

Пример запуска взлома:

aircrack-ng-avx.exe -w D:\newrockyou.txt -e dlink dlink-02.cap

Где:

- -w D:\newrockyou.txt – это путь до словаря;

- -e dlink – выбранная для взлома точка доступа

- dlink-02.cap – файл с захваченным рукопожатием, размещён в той же папке, что и исполнимый файл.

Кстати, вы найдёте три схожих файла:

- aircrack-ng-avx.exe

- aircrack-ng-avx2.exe

- aircrack-ng-sse2.exe

Попробуйте их все – у них будет разная производительность, а некоторые могут не запуститься.

Словари DIRB

DIRB — это сканер веб-контента. Он ищет существующие (возможно, скрытые) веб-объекты. В основе его работы лежит поиск по словарю, он формирует запросы к веб-серверу и анализирует ответ.

Т.е. словари DIRB предназначены, в первую очередь, для поиска разнообразных файлов и папок веб-сайтов и веб-приложений, веб-серверов.

tree /usr/share/wordlists/dirb

/usr/share/wordlists/dirb

├── big.txt

├── catala.txt

├── common.txt

├── euskera.txt

├── extensions_common.txt

├── indexes.txt

├── mutations_common.txt

├── others

│ ├── best1050.txt

│ ├── best110.txt

│ ├── best15.txt

│ └── names.txt

├── small.txt

├── spanish.txt

├── stress

│ ├── alphanum_case_extra.txt

│ ├── alphanum_case.txt

│ ├── char.txt

│ ├── doble_uri_hex.txt

│ ├── test_ext.txt

│ ├── unicode.txt

│ └── uri_hex.txt

└── vulns

├── apache.txt

├── axis.txt

├── cgis.txt

├── coldfusion.txt

├── domino.txt

├── fatwire_pagenames.txt

├── fatwire.txt

├── frontpage.txt

├── hpsmh.txt

├── hyperion.txt

├── iis.txt

├── iplanet.txt

├── jboss.txt

├── jersey.txt

├── jrun.txt

├── netware.txt

├── oracle.txt

├── ror.txt

├── sap.txt

├── sharepoint.txt

├── sunas.txt

├── tests.txt

├── tomcat.txt

├── vignette.txt

├── weblogic.txt

└── websphere.txt

Взлом Wi-Fi в Aircrack-ng с генерируемыми на лету паролями в Crunch

Crunch — генератор словарей с паролями, в которых можно определить стандартную или заданную кодировку. Crunch может создать список слов со всевозможными комбинациями и перестановками в соответствии с заданными критериями. Данные, которые выводит crunch, могут быть отображены на экране, сохранены в файл или переданы в другую программу.

Простой пример использования:

crunch <минимальная-длина> <максимальная-длина>

Вообще, Crunch очень гибкая программа, и чтобы использовать её на 100% нужно изучить её опции и ознакомиться с примерами. Разнообразные примеры использования crunch вы найдёте на странице: https://kali.tools/?p=720

Для моего случая можно было бы сделать так:

crunch 11 11 -t pattaya@@@@ | aircrack-ng -w - -e dlink dlink-02.cap

Или так:

crunch 11 11 -t @@@@@@@@@@@ | aircrack-ng -w - -e dlink dlink-02.cap

Как комбинировать более двух словарей

Далее показан пример комбинации трёх словарей — суть в том, что каждое новое полученное слово состоит по одному слову из каждого из трёх словарей:

# создание промежуточных словарей, получаемых комбинацией каждой пары словарей hashcat -a 1 --stdout dict1.txt dict2.txt > tmp12.txt hashcat -a 1 --stdout dict2.txt dict1.txt > tmp21.txt hashcat -a 1 --stdout dict1.txt dict3.txt > tmp13.txt hashcat -a 1 --stdout dict2.txt dict3.txt > tmp23.txt hashcat -a 1 --stdout dict3.txt dict2.txt > tmp32.txt hashcat -a 1 --stdout dict3.txt dict1.txt > tmp31.txt # создание промежуточных словарей, получаемых комбинацией каждой пары «исходный словарь-комбинированный словарь». В результате будут созданы словари, являющиеся комбинацией всех трёх hashcat -a 1 --stdout dict12.txt dict3.txt > tmp123.txt hashcat -a 1 --stdout dict21.txt dict3.txt > tmp213.txt hashcat -a 1 --stdout dict13.txt dict2.txt > tmp132.txt hashcat -a 1 --stdout dict31.txt dict2.txt > tmp312.txt hashcat -a 1 --stdout dict23.txt dict1.txt > tmp231.txt hashcat -a 1 --stdout dict32.txt dict1.txt > tmp321.txt # собираем все полученные слова в один словарь: cat tmp123.txt tmp213.txt tmp132.txt tmp312.txt tmp231.txt tmp321.txt | sort | uniq > full.txt

И… в этом месте я вспомнил о программе combinator3. Она поставляется в пакете hashcat-utils. Эта команда служит для комбинации трёх словарей (для комбинации двух словарей используйте combinator).

Использование:

combinator3 file1 file2 file3

Эта программа умеет комбинировать по 3 указанных словаря, но опять же — если словарь идёт третьим, то слова из него всегда будут в конце.

Чтобы получить все возможные комбинации из трёх слов в любом порядке, то нужно использовать следующие команды:

combinator3 file1 file2 file3 > full.txt combinator3 file1 file3 file2 >> full.txt combinator3 file2 file1 file3 >> full.txt combinator3 file2 file3 file1 >> full.txt combinator3 file3 file1 file2 >> full.txt combinator3 file3 file2 file1 >> full.txt

Словари для aircrack – онлайн сервисы.

Странно было бы, если б такой не появился. Однако года 3-4 сервис, включающий в себя подбор паролей по словарю, уже существует. Он находится по адресу:

Хвастается кротчайшими сроками дешифрации пароля и словарём в 600 млн. ключей. Отзывы о нём не знаю, потому что не пользовался. Почему? 17 американских долларов за ключ (на момент написания статьи), однако. Вам понадобиться всё то же, что и в случае с подбором по словарю, имеющимся в наличии: требуется ввести BSSID жертвы, указать путь к .cap файлу и, наконец, адрес электронной почты. На него, как предполагаю, вам сначала вышлют ответ о том, прошло ли всё удачно или нет, и потребуют оплатить. Как, в какие сроки – не знаю.

ВНИМАНИЕ. Действуйте на свой страх и риск

Я бы на месте создателей ресурса не удержался и обманул любого, кто захотел бы перевести мне денежку просто так… Но повторю: не знаю, не пользовался. Во всяком случае ссылка на этот определяется многими поисковиками как вредоносная. Пришлось удалить, но в шапке сайта на рисунке адрес виден отчётливо. Кто будет пользоваться – отпишитесь

Так что, самый лучший словарь – не панацея. Используем ещё метод: атака брутфорс.

Словари для aircrack – составьте сами.

Чуть ниже на той же странице авторов aircrack приводится и список адресов программ, которые помогут составить словари для aircrack самому. Насколько это результативно? Взгляните сами.

Буду краток. Воспользуемся имеющей в составе кали утилитой Crunh . Создана для генерирования случайных паролей, имеет ряд полезных настроек. Некоторые из них очень полезны, если вы, к примеру, ухитрились увидеть часть пароля жертвы. То есть часть символов вам известна.

Процесс генерации прост. Запустите терминал и введите команду в формате:

crunch 7 8 -o /root/Desktop/dict

Команда создаст словарь с названием dict на Рабочем столе из всевозможных буквенно-символьно-цифровых комбинаций, содержащий от 7 до 8 символов – обычный пароль. Удобно, да? И никакие словари для aircrack скачивать не надо… Рано радуетесь – присмотритесь к размеру:

Да-да, совсем немного – около 2-х Терабайт. Пичалька (…

Что делать? Можно добавить команды конкретизировать пароли, если у вас есть на это основания. Так, команда генерации может принять вид:

crunch 7 8 9876543210 -o /root/Desktop/dict.lst

где 9876543210 – именно и только встречающиеся в будущем словаре символы. И никаких больше. Или:

Таких словарей может быть составлено много, поверьте, иногда этот способ очень даже срабатывает. Весить они будут не так много, они будут мобильны, их легко хранить на внешних носителях. Так, в команде подбора паролей потом можно будет указать созданные вами пароли через запятую (если самодельные словари для aircrack хранятся на рабочем столе кали):

aircrack-ng /root/имя-файла.cap -w /root/Desktop/dict1,dict2,dict3

Утёкшие пароли

Утёкшие или украденные с сайтов пароли. Из списков намеренно удалены имена / почтовые адреса и т.д.

Лучшее их применение – это генерация или тестирования списков словарей.

Примечание: Даты приблизительные.

| Имя | Название файла / ссылка на скачивание | Дата | Примечание |

|---|---|---|---|

| Rockyou | rockyou.txt.bz2 (60,498,886 bytes) | 2009-12 | Лучший из доступных списков; огромный, украдены в незашифрованном виде |

| Rockyou со счётчиком | rockyou-withcount.txt.bz2 (59,500,255 bytes) | ||

| phpbb | phpbb.txt.bz2 (868,606 bytes) | 2009-01 |

Отсортированы по частоте использования Взломаны Brandon Enright из md5 (покрытие 97%+) |

| phpbb со счётчиком | phpbb-withcount.txt.bz2 (872,867 bytes) | ||

| phpbb с md5 | phpbb-withmd5.txt.bz2 (4,117,887 bytes) | ||

| MySpace | myspace.txt.bz2 (175,970 bytes) | 2006-10 | Получены фишингом |

| MySpace — со счётчиком | myspace-withcount.txt.bz2 (179,929 bytes) | ||

| Hotmail | hotmail.txt.bz2 (47,195 bytes) | Неизвестно | Не до конца понятно, как они были украдены |

| Hotmail со счётчиком | hotmail-withcount.txt.bz2 (47,975 bytes) | ||

| Faithwriters | faithwriters.txt.bz2 (39,327 bytes) | 2009-03 | Религиозные пароли |

| Faithwriters — со счётчиком | faithwriters-withcount.txt.bz2 (40,233 bytes) | ||

| Elitehacker | elitehacker.txt.bz2 (3,690 bytes) | 2009-07 | Часть из zf05.txt |

| Elitehacker — со счётчиком | elitehacker-withcount.txt.bz2 (3,846 bytes) | ||

| Hak5 | hak5.txt.bz2 (16,490 bytes) | 2009-07 | Часть из zf05.txt |

| Hak5 — со счётчиком | hak5-withcount.txt.bz2 (16,947 bytes) | ||

| Älypää | alypaa.txt.bz2 (5,178 bytes) | 2010-03 | Финские пароли |

| alypaa — со счётчиком | alypaa-withcount.txt.bz2 (6,013 bytes) | ||

| Facebook (Pastebay) | (375 bytes) | 2010-04 |

Найдены на Pastebay; судя по всему, украдены зловредным ПО. |

| Facebook (Pastebay) — со счётчиком | (407 bytes) | ||

| Unknown porn site | porn-unknown.txt.bz2 (30,600 bytes) | 2010-08 | Найдены на angelfire.com. Неизвестно, откуда они, но определённо с порно сайта. |

| Unknown porn site — со счётчиком | porn-unknown-withcount.txt.bz2 (31,899 bytes) | ||

| Ultimate Strip Club List | tuscl.txt.bz2 (176,291 bytes) | 2010-09 | Спасибо Mark Baggett за находку! |

| Ultimate Strip Club List — со счётчиком | tuscl-withcount.txt.bz2 (182,441 bytes) | ||

| (14,457 bytes) | 2010-09 | Спасибо Andrew Orr за наводку | |

| Facebook Phished — со счётчиком | (14,941 bytes) | ||

| Carders.cc | carders.cc.txt.bz2 (8,936 bytes) | 2010-05 | |

| Carders.cc — со счётчиком | carders.cc-withcount.txt.bz2 (9,774 bytes) | ||

| Singles.org | singles.org.txt.bz2 (50,697 bytes) | 2010-10 | |

| Singles.org — со счётчиком | singles.org-withcount.txt.bz2 (52,884 bytes) | ||

| Unnamed financial site | (reserved) | 2010-12 | |

| Unnamed financial site — со счётчиком | (reserved) | ||

| Gawker | (reserved) | 2010-12 | |

| Gawker — со счётчиком | (reserved) | ||

| Free-Hack.com | (reserved) | 2010-12 | |

| Free-Hack.com со счётчиком | (reserved) | ||

| Carders.cc (second time hacked) | (reserved) | 2010-12 | |

| Carders.cc со счётчиком (second time hacked) | (reserved) |

Снова НО

Использование программ на манер Crunch или John The Riper не совсем тот вариант, который пригодится профессиональному взломщику. Причин на то несколько. Мне не удавалось никак подработать скрипт таким образом, чтобы можно было раздробить процесс взлома парольной комбинации на несколько этапов (имеется ввиду от сессии к сессии, от одной перезагрузки к другой). А это значит, что процесс взлома может затянуться на месяцы. На фоне резкого падения производительности компьютера (думаю, вполовину). И, в итоге, как вариант – отдельная машина под брутфорс? Непозволительная роскошь, вобщем. Максимально эффективный результат мне приносила работа с DUAL видеокартой в 64-битной Windows 7. Процесс описан в статье Взлом пароля wifi из Windows.

Словарь с паролями в которых хотя бы две большие и маленькие буквы и цифры

Теперь рассмотрим, как создавать пароли в которых хотя бы два символа из указанного диапазона.

Для этого есть специальное правило «%N?C»: оно отклоняет слово, если оно не содержит хотя бы N символов класса C.

Пример правил, в которых требуется, чтобы пароль был не менее 8 символов длинной, при этом содержал не менее двух символов из классов:

- большие буквы

- маленькие буквы

- цифры

- специальные символы

Набор назван SuperStrongPass:

%2?l %2?u %2?d %2?p >7 %2?l %2?u %2?d %2?s >7

Пример правил, в которых от пароля требуется, чтобы было хотя бы две маленьких буквы, хотя бы одна большая и хотя бы одна цифра:

%2?l /?u /?d

Запускаем фильтрацию паролей:

john --rules=llud5 --wordlist=dic.txt --stdout > llud5.txt

Получилось 281216000 паролей на 1.6 Гигабайт.

Списки слов от Metasploit

Про два словаря от Metasploit мы уже упоминали.

Остальные словари носят вполне говорящие названия, посмотрите на это дерево:

:~# tree /usr/share/wordlists/metasploit /usr/share/wordlists/metasploit ├── av-update-urls.txt ├── burnett_top_1024.txt ├── burnett_top_500.txt ├── cms400net_default_userpass.txt ├── db2_default_pass.txt ├── db2_default_userpass.txt ├── db2_default_user.txt ├── default_pass_for_services_unhash.txt ├── default_userpass_for_services_unhash.txt ├── default_users_for_services_unhash.txt ├── dlink_telnet_backdoor_userpass.txt ├── hci_oracle_passwords.csv ├── http_default_pass.txt ├── http_default_userpass.txt ├── http_default_users.txt ├── http_owa_common.txt ├── idrac_default_pass.txt ├── idrac_default_user.txt ├── ipmi_passwords.txt ├── ipmi_users.txt ├── joomla.txt ├── keyboard-patterns.txt ├── malicious_urls.txt ├── multi_vendor_cctv_dvr_pass.txt ├── multi_vendor_cctv_dvr_users.txt ├── namelist.txt ├── oracle_default_hashes.txt ├── oracle_default_passwords.csv ├── oracle_default_userpass.txt ├── postgres_default_pass.txt ├── postgres_default_userpass.txt ├── postgres_default_user.txt ├── root_userpass.txt ├── rpc_names.txt ├── rservices_from_users.txt ├── sap_common.txt ├── sap_default.txt ├── sap_icm_paths.txt ├── sensitive_files.txt ├── sensitive_files_win.txt ├── sid.txt ├── snmp_default_pass.txt ├── tftp.txt ├── tomcat_mgr_default_pass.txt ├── tomcat_mgr_default_userpass.txt ├── tomcat_mgr_default_users.txt ├── unix_passwords.txt ├── unix_users.txt ├── vnc_passwords.txt ├── vxworks_collide_20.txt └── vxworks_common_20.txt 0 directories, 51 files

Все эти файлы размещены в директории

/usr/share/wordlists/metasploit

Списки слов от Metasploit

Названия словарей имеют говорящие названия. В основном эти словари предназначены для брут-форса удалённого входа в различные службы, имеются неплохие универсальные словари с именами пользователей и паролями.

tree /usr/share/wordlists/metasploit /usr/share/wordlists/metasploit ├── adobe_top100_pass.txt ├── av_hips_executables.txt ├── av-update-urls.txt ├── burnett_top_1024.txt ├── burnett_top_500.txt ├── cms400net_default_userpass.txt ├── common_roots.txt ├── db2_default_pass.txt ├── db2_default_userpass.txt ├── db2_default_user.txt ├── default_pass_for_services_unhash.txt ├── default_userpass_for_services_unhash.txt ├── default_users_for_services_unhash.txt ├── dlink_telnet_backdoor_userpass.txt ├── hci_oracle_passwords.csv ├── http_default_pass.txt ├── http_default_userpass.txt ├── http_default_users.txt ├── http_owa_common.txt ├── idrac_default_pass.txt ├── idrac_default_user.txt ├── ipmi_passwords.txt ├── ipmi_users.txt ├── joomla.txt ├── keyboard-patterns.txt ├── malicious_urls.txt ├── multi_vendor_cctv_dvr_pass.txt ├── multi_vendor_cctv_dvr_users.txt ├── namelist.txt ├── oracle_default_hashes.txt ├── oracle_default_passwords.csv ├── oracle_default_userpass.txt ├── password.lst ├── piata_ssh_userpass.txt ├── postgres_default_pass.txt ├── postgres_default_userpass.txt ├── postgres_default_user.txt ├── root_userpass.txt ├── routers_userpass.txt ├── rpc_names.txt ├── rservices_from_users.txt ├── sap_common.txt ├── sap_default.txt ├── sap_icm_paths.txt ├── scada_default_userpass.txt ├── sensitive_files.txt ├── sensitive_files_win.txt ├── sid.txt ├── snmp_default_pass.txt ├── tftp.txt ├── tomcat_mgr_default_pass.txt ├── tomcat_mgr_default_userpass.txt ├── tomcat_mgr_default_users.txt ├── unix_passwords.txt ├── unix_users.txt ├── vnc_passwords.txt ├── vxworks_collide_20.txt └── vxworks_common_20.txt

Словари для aircrack – где взять ?

http://www.aircrack-ng.org/

на страничке которого эти самые словари для aircrack готовы для скачивания в ссылках на сторонние ресурсы. Вобщем, присмотритесь. Вы так или иначе всё равно посетите этот сайт, пытаясь найти в сети словари для aircrack .

Далее. В сети полно и других подходящих словарей, которые друг друга дублируют. Множество “хакеров” так и работает – переименовал чужой, дай Бог разбавил своим, запаковал – готово. Никто не застрахован от этого. Так что поискать придётся.

Следующая проблема иностранных словарей: самые качественные из них составлены по методу “какие пароли узнали, те в список и внесли”. Проблема для нас одна – в России пароли обычно создаются не так. Так что даже самый хороший словарь ключей эдак на 300 млн. вполне может вам “отказать” после 9-12-ти часов ожидания.

Основная проблема, как уже упоминалось, – это размер словарей. В сети встречаются и настоящие шедевры. Почти все из них – из-за океана. Однако в их построении участвовали даже психологи и другие специалисты (по заверению авторов), пытаясь воспроизвести самые частые случайные наборы символов по типу “обезьяны на пианино”. Ведь придумать самый лучший пароль – это:

- открыть Блокнот

- закрыть глаза

- ударить разом всеми 10-ю пальцами по клавиатуре

- разбавить пароль символами типа @, #,$ и т.д., ввинтив в конце букву в верхнем регистре. Это вам не “qwerty” …

- получившееся скопировать и использовать как пароль. Запомнить не получится, зато на взлом у хакера уйдёт лет 150.

Как при помощи Hashcat можно сгенерировать словарь хешей MD5 всех шестизначных чисел от 000000 до 999999

Hashcat может делать радужные таблицы, но только для Wi-Fi.

Зато с помощью PHP эту задачу можно решить несколько строк:

<?php

for ($i = 0; $i <= 999999; $i++) {

echo md5 (str_pad( "$i", 6, "0", STR_PAD_LEFT )) . PHP_EOL;

}

Время выполнение — 1-4 секунды. За это время будут сгенерированы все md5 хеши для строк 000000…999999.

Сохраните приведённый выше код в файл md5-rb-gen.php, запускать так:

php md5-rb-gen.php

Чтобы сохранить полученные хеши в файл:

php md5-rb-gen.php > md5.txt

Смотрите, кстати «Как запустить PHP скрипт без веб-сервера».

Интересное наблюдение о скорости достижения задачи.

Следующие две команды делают ровно то же самое:

maskprocessor ?d?d?d?d?d?d > 6.txt

cat 6.txt | while read -r line ; do echo -n $line | md5sum | awk '{print $1}'; done > md5.txt

Но на среднем компьютере выполнение команд займёт до часа. PHP оказался быстрее, чем нативные Linux команды…

Отбор паролей, соответствующих определённой политике

К примеру, известно, что в организации установлена следующая политика требований к паролям: в пароле должны быть как минимум одна большая буква; как минимум одна маленькая буква; как минимум одна цифра и как минимум один специальный символ. Длина пароля не может быть меньше 8 символов.

Задача: подготовить словарь для взлома хеша, в котором учтена политика требований к паролям и убраны не подходящие под критерии пароли.

Для этого нам понадобится два правила:

- /?C — означает отклонить слово, если оно не содержит символа в классе C.

- >N — означает отклонить слово, если оно не превышает N символов

Обратимся к таблице «».

Этот набор правил отклоняет пароли в которых нет хотя бы одного из символов: строчная буква, прописная буква, цифра, знаки пунктуации:

/?l /?u /?d /?p

Поскольку в паролях могут быть другие специальные символы, то нужно составить ещё один набор правил:

/?l /?u /?d /?s

Этот второй набор правил отклоняет пароли в которых нет хотя бы одного из символов: строчная буква, прописная буква, цифра, специальный символ.

Внутри одной строки действует логическое «И», то есть будут отбросаны все пароли, в которых отсутствует хотя бы один класс символов.

Но между строками действует логическое «ИЛИ», то есть будут пропущены все пароли, которые соответствует критериям первой строки или критериям второй строки.

Также добавим правило, удаляющее слова, короче восьми символов, получаем:

/?l /?u /?d /?p >7 /?l /?u /?d /?s >7

В файл /usr/share/john/john.conf добавим следующие строки (набор правил назван StrongPass):

/?l /?u /?d /?p >7 /?l /?u /?d /?s >7

Для проверки их работоспособности, скачаем словарь:

wget -U 'Chrome' https://kali.tools/files/passwords/leaked_passwords/rockyou.txt.bz2 7z e rockyou.txt.bz2

Проверим в нём количество паролей:

cat rockyou.txt | wc -l 14344391

То есть в файле 14.344.391 (четырнадцать миллионов) паролей.

А теперь проверим, сколько паролей будет отфильтровано:

john --rules=StrongPass --wordlist=rockyou.txt --stdout | wc -l

Вывод:

Using default input encoding: UTF-8 Press 'q' or Ctrl-C to abort, almost any other key for status 50785p 0:00:00:01 100,00% (2020-11-29 17:08) 35764p/s *7¡Vamos! 50785

Осталось всего 50785 кандидатов в пароли, подходящие под указанные условия! Это 50785÷14344391×100 = 0,35% от всего словаря!!! То есть если бы мы не использовали эту оптимизацию, 99,65% вычислений во время брут-форса были бы бессмысленными, поскольку проверяли бы заведомо неподходящие пароли.

Составление списков слов и списков имён пользователей на основе содержимого веб-сайта

Ещё в комплекте с программой идёт утилита FAB, которая извлекает из уже скаченных документов Word и PDF имена авторов — их тоже можно использовать в качестве имён пользователей для брут-форса.

Установка CeWL в Kali Linux

Программа предустановлена в Kali Linux.

В минимальных версиях программа устанавливается следующим образом:

sudo apt install cewl

Установка в BlackArch

sudo pacman -S cewl gem install mime mime-types mini_exiftool nokogiri rubyzip spider

В карточке программы описаны дополнительные нюансы установки — рекомендуется ознакомиться.

Примеры запуска CeWL

Запуск сбора слов со страниц сайта https://site.ru, используя только страницы, ссылки на которые будут найдены на указанном адресе (-d 1), для составления словаря, который будет сохранён в файл dic.txt (-w dic.txt):

cewl https://site.ru -d 1 -w dic.txt

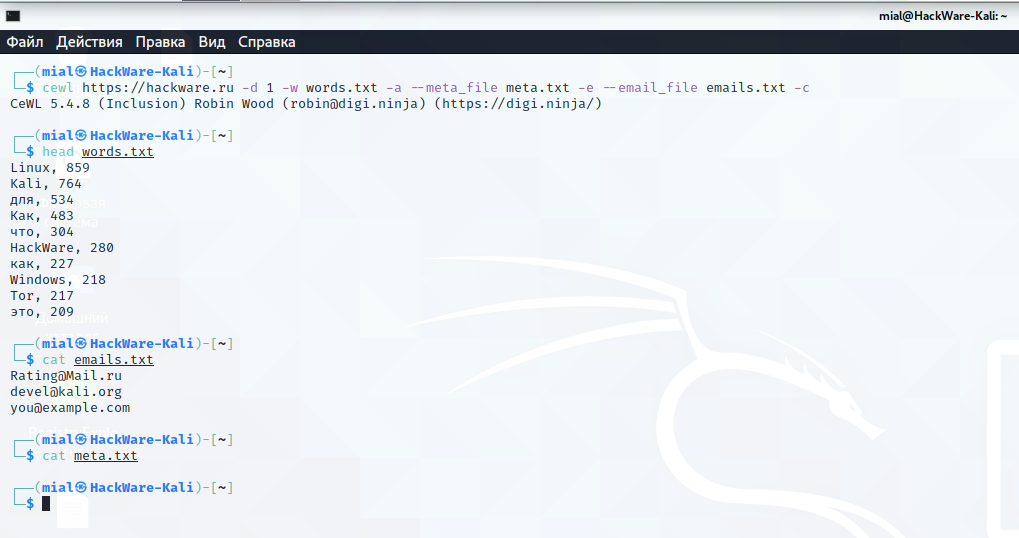

cewl https://site.ru -d 2 -w words.txt -a --meta_file meta.txt -e --email_file emails.txt -c

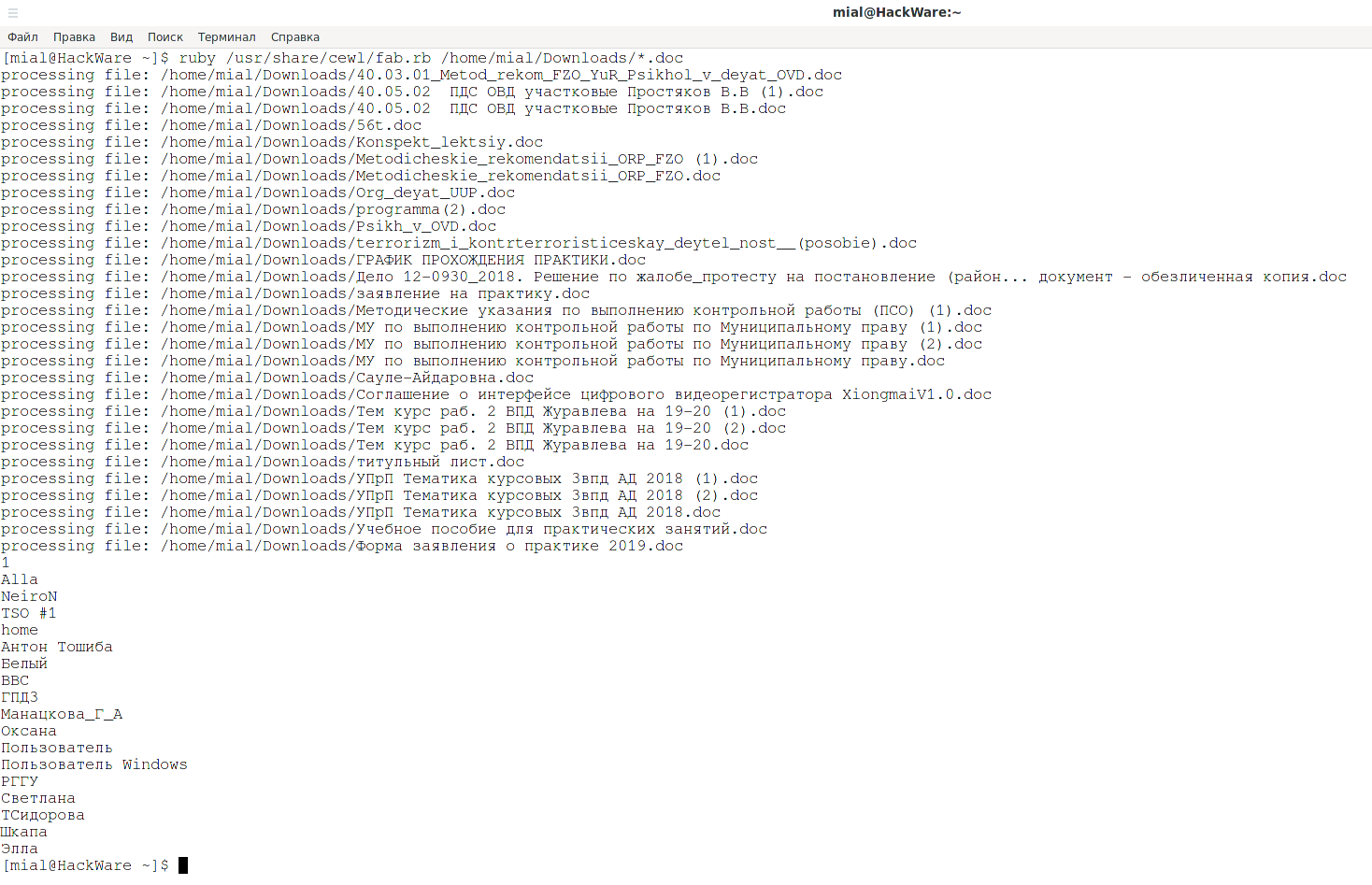

Запуск FAB, при котором будут проверены все документы *.doc в директории /home/mial/Downloads/, из метаинформации этих документов будет извлечено поле, содержащее имя автора документа, данные будут выведены на экран:

ruby /usr/share/cewl/fab.rb /home/mial/Downloads/*.doc

Как создать комбинированный словарь, содержащий имя пользователя и пароль, разделённые символом

Теперь возвращаемся к комбинированным словарям, содержащим одновременно имя пользователя и пароль.

В качестве примера посмотрите на фрагмент словаря (файл auth_basic.txt) программы Router Scan by Stas’M — в нём учётные данные разделены символом табуляции:

admin <empty> admin admin admin 1234 admin password Admin Admin <empty> admin root <empty> root admin root root root toor root public

А это пример комбинированного словаря, в котором имя пользователя и пароль разделены двоеточием:

admin:admin admin:1234 admin:password root:root root:toor

Чтобы создать комбинированный словарь, используйте команду вида:

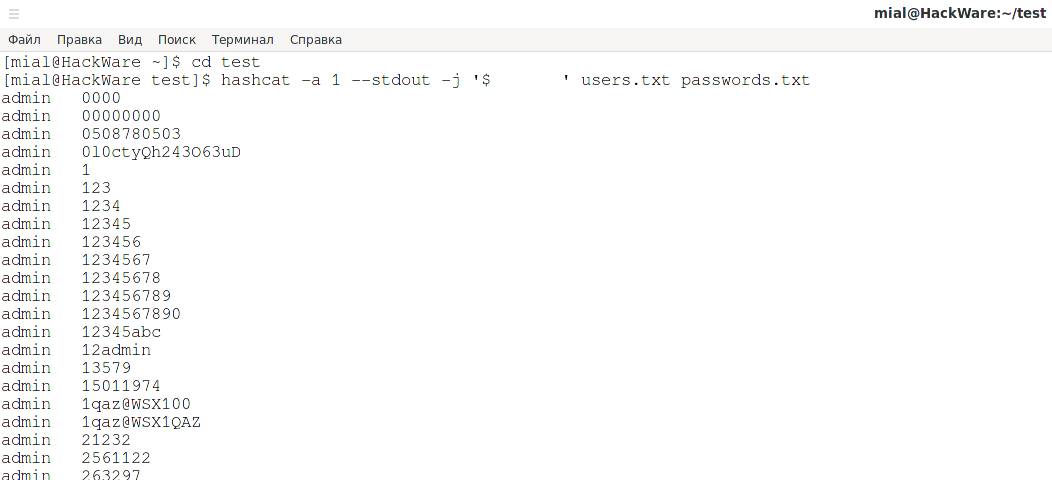

hashcat -a 1 --stdout -j '$РАЗДЕЛИТЕЛЬ' users.txt passwords.txt

В этой команде:

- users.txt и passwords.txt — словари, из которых будут взяты имена пользователей и пароли и будут составлены все возможные комбинации.

- РАЗДЕЛИТЕЛЬ — символ, которым будут разделены логин и пароль

Например, в следующей команде разделителем является двоеточие:

hashcat -a 1 --stdout -j '$:' users.txt passwords.txt

Кстати, если в качестве разделителя нужно вставить символ табуляции, то нажмите Ctrl-v + Tab:

Кстати, если вы попытаетесь разобраться в приведённой выше команде hashcat, то выясните, что одновременно используется Комбинаторная атака и добавлено правило из Атаки на основе правил.

Рассмотрим частный случай: как создать файл парный словарь логинов и паролем такого типа: логин всегда постоянный, затем табуляция и пароль.

superadmin Zte531zTE@fn18131 superadmin Zte531zTE@fn18132 И т.д.

Конечно, в качестве первого словаря можно создать файл с одним текстовым полем — логином. Но есть и другой вариант с помощью мощнейшей команды sed:

sed -e 's/^/superadmin\t/' pass.txt > login_pass.txt

В этой команде:

- superadmin — строка, которую нужно вставить перед каждым паролем

- \t — символ табуляции, который будет разделять логин и пароль

- pass.txt — файл, откуда считывать пароли

- login_pass.txt — новый файл, куда будут сохранены пароли

Если не хотите создавать новый файл, а хотите изменить имеющийся, то уберите перенаправление и добавьте опцию -i:

sed -i -e 's/^/superadmin\t/' pass.txt