Быстрая настройка маршрутизатора mikrotik с нуля за 5 минут

Содержание:

- Сброс настроек роутера

- Почему winbox не видит Mikrotik по mac

- Подключение маршрутизатора и основные способы его настройки

- Где скачать Winbox

- Simple queue vs Queue Tree

- Настройка локальной сети MikroTik

- Настройка Bridge и VLAN на центральном маршрутизаторе

- Описание сетевых интерфейсов

- Аппаратная реализация mAP lite (RBmAPL-2nD)

- Типы очередей (queue type) в Mikrotik

- Настройка VLAN на базовой станции

- Настройка OpenVPN на Mikrotik

- Отключение по уровню сигнала

- Настройка удаленного доступа Mikrotik

- Быстрая настройка MikroTik Home AP

- Выход в интернет и NAT

- 2 ssid в capsman на примере гостевой wifi

Сброс настроек роутера

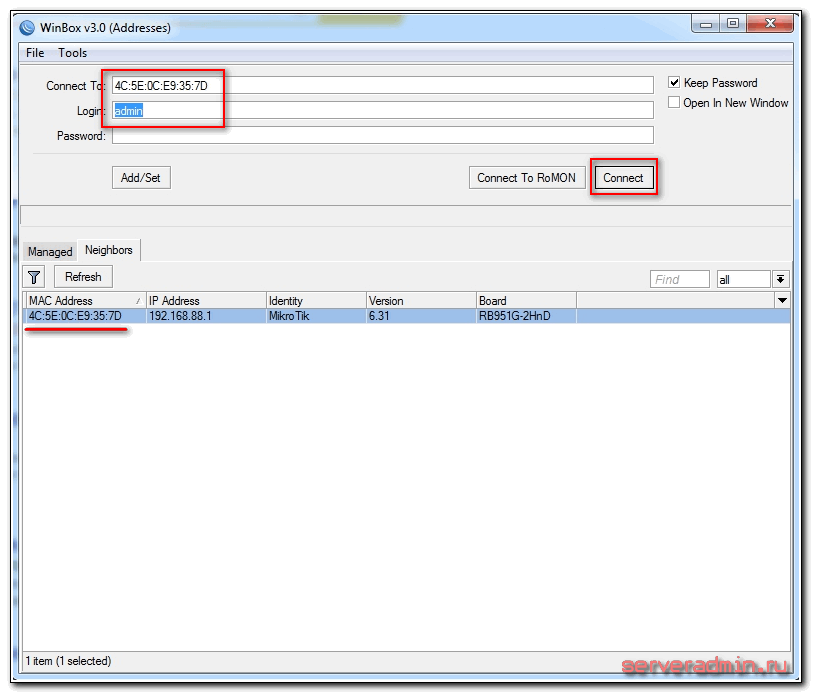

Подключаем роутер к сети, подаем питание и запускаем на компьютере winbox. Переходим на вкладку Neighbors и ждем, когда утилита найдет наш микротик. Это может занять какое-то время. На всякий случай можно нажать Refresh, если роутер долго не обнаруживается.

Нажимаем на мак адрес устройства, он должен будет скопироваться в поле Connect To. Пароль по-умолчанию для входа в роутеры mikrotik — пустой, а пользователь — admin. Вводим имя пользователя, поле с паролем оставляем не заполненным. Нажимаем connect. Нас встречает информационное окно, в котором приведено описание стандартных настроек.

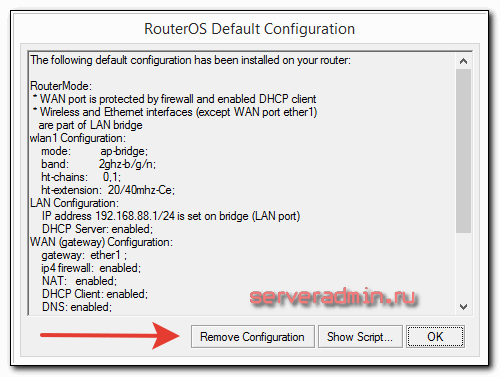

Здесь их можно либо оставить, либо удалить. Я всегда удаляю, так как стандартные настройки чаще всего не подходят под конкретную ситуацию. Приведу несколько примеров, почему это так:

- Я запитал свой роутер по первому порту через poe адаптер и поэтому вынужден использовать этот порт как локальный. В настройках по-умолчанию этот порт используется как wan порт для получения интернета от провайдер.

- В настройках по-умолчанию установлено автоматическое получение настроек от провайдера по dhcp. Если у вас другой тип подключения, то вам стандартная настройка не подходит.

- По-умолчанию устанавливается адресное пространство 192.168.88.0/24. Мне лично не нравятся сетки по-умолчанию, так как если в них случайно воткнуть новое устройство, где будет так же забит умолчательный адрес, то в сети начнутся проблемы. Дома может это и не актуально, но в коммерческих организациях мне приходилось с этим сталкиваться. Поэтому я на всякий случай сетку всегда меняю.

Так что мы нажимаем Remove Configuration, чтобы удалить настройки. После этого роутер перезагрузится. Ждем примерно минуту и подключаемся к нему снова.

Если вы по какой-то причине не удалили сразу предустановки, то выполнить сброс настроек в mikrotik на заводские можно позже. Для этого надо в терминале набрать сначала system, а затем reset. У вас спросят подтверждение и после этого routerboard перезагрузится с заводскими настройками.

Почему winbox не видит Mikrotik по mac

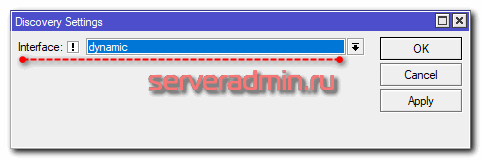

Рассмотрим теперь ситуации, когда Микротик не виден в Winbox. Как я уже рассказывал выше, на микротике может быть банально отключена служба, которая отвечает на запросы по mac адресу. В таком случае, он не будет виден в списке найденных устройств. При этом, если вы знаете mac адрес микротика, вы сможете ввести его вручную и подключиться. Проверить, на каких интерфейсах вы можете обнаружить свой микротик по mac, можно в разделе IP -> Neighbors.

В данном примере микротик виден по mac на всех интерфейсах, кроме динамических. Так же некоторые новички не понимают, что для доступа по mac вы должны быть с устройством в одном широковещательном домене. Подробно я уже об этом рассказал в самом начале. Если между вами есть маршрутизатор, который работает на третьем уровне модели osi, вы не увидите друг друга по мак адресу. Это невозможно технически. В общем случае, конечно.

На некоторых устройствах прописан мак адрес порта на самом устройстве. Если не получается обнаружить микротик в сети, попробуйте вручную вбить этот адрес порта и подключиться напрямую. Только опять же, убедитесь, что вы с этим портом подключены в один и тот же свитч.

Иногда проблему с видимостью микротика по мак адресу можно решить просто удалив кэш winbox на компьютере. Можно на время переименовать папку C:\Users\user\AppData\Roaming\Mikrotik\Winbox, перезапустить утилиту и еще раз попробовать выполнить поиск соседей.

И еще одну проблему знаю, когда никак не получалось подключиться к одному очень старому микротику. Как оказалось, для него нужно было скачать какую-то старую версию winbox. И только через эту версию по mac адресу, введя его вручную, можно было подключиться к устройству.

Подключение маршрутизатора и основные способы его настройки

Подключение маршрутизаторов Mikrotik к устройству, с которого будет производиться настройка, осуществляется стандартно. Кабель от провайдера следует подключить к первому порту маршрутизатора, а через какой-либо из остальных портов соединить его с компьютером или ноутбуком. Настройку можно осуществлять и через Wi-Fi. Точка доступа активируется одновременно с включением устройства и полностью открыта. Само собой разумеется, что компьютер должен находиться в одном адресном пространстве с роутером или иметь сетевые настройки, предусматривающие автоматическое получение IP-адреса и адреса DNS-сервера.

Проделав эти нехитрые манипуляции, необходимо сделать следующее:

- Запустить браузер и в его адресной строке ввести

- В открывшемся окне выбрать способ настройки роутера, щелкнув по нужной иконке мышкой.

Последний пункт требует более детальных пояснений. Как видно из скриншота, роутер Микротик можно настроить тремя способами:

- Winbox — специальная утилита для настройки устройств Mikrotik. За иконкой скрывается ссылка на ее скачивание. Данную утилиту можно скачать и с сайта производителя;

- Webfig — настойка роутера в браузере. Данная возможность появилась сравнительно недавно. Веб-интерфейс Webfig очень похож на Winbox, но разработчики уверяют, что его возможности шире;

- Telnet — настройка через командную строку. Такой способ подходит для продвинутых юзеров и более подробно в статье рассматриваться не будет.

В настоящее время разработчики делают основной упор на интерфейс Webfig, предлагающийся пользователю по умолчанию. Поэтому в более поздних версиях RouterOS стартовое окно может выглядеть вот так:

А так как в заводских настройках для входа в веб-интерфейс роутера пароля нет, то при первом подключении пользователь может быть сразу перенаправлен на страницу настроек Webfig. Однако большинство специалистов до сих пор продолжают работать с Winbox и считают ее самым удобным способом настройки устройств Микротик. Поэтому все дальнейшие примеры будут основаны на интерфейсе данной утилиты.

Где скачать Winbox

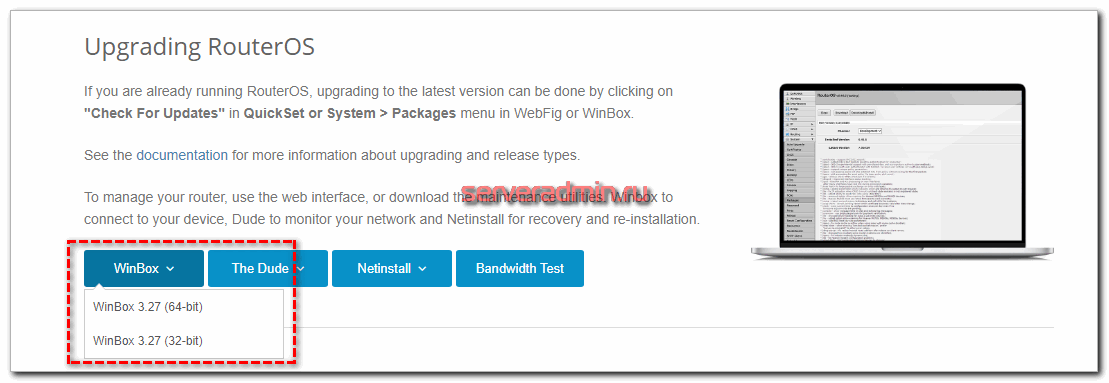

Качать winbox последней версии надо строго с официального сайта — https://mikrotik.com/download.

Делаю на этом акцент, потому что одно время при поиске утилиты в поисковиках на первом месте были другие сайты. Кто-то подсуетился и сделал отдельные сайты под этот поисковой запрос. В итоге они были выше основного сайта вендора. Сейчас это уже пофиксили, но вот подобные примеры.

Так же напоминаю, что сайт mikrotik.ru к самой компании Микротик не имеет никакого отношения. Им просто удалось зарегистрировать этот домен и открыть на нем магазин оборудования. Причем продают они устройства разных вендоров. Часто этот сайт очень хорошо ранжируется и может вводить в заблуждение относительно его принадлежности к латвийской компании.

Отдельно добавлю, что версии winbox на русском языке не существует. Как и не существует интерфейса управления в ней с русским языком. И это очень хорошо, так как не происходит недопонимания и двойственности в трактовании и переводе одних и тех же настроек. Англоязычное it сообщество намного больше русскоязычного, поэтому удобнее искать что-то сразу на английском языке. Больше шансов найти информацию.

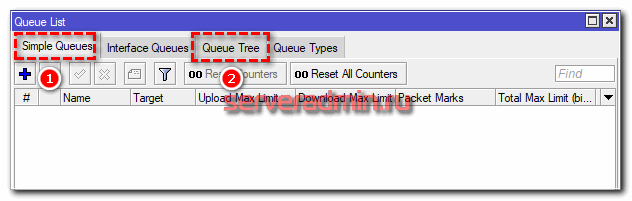

Simple queue vs Queue Tree

В Mikrotik присутствуют 2 типа очередей:

- Simple Queues — простой тип очередей.

- Queue Tree — очереди из иерархических деревьев с правилами.

Отличий у этих очередей много. Показываю наиболее значимые в виде таблицы. Автор этой таблицы — Дмитрий Скоромнов. По крайней мере я ее увидел у него.

| Опция | Simple Queue | Queue Tree |

| Порядок правил | играет роль | не играет роль |

| Маркировка трафика | возможна | обязательная |

| Время действия правила | возможно | не возможно |

| График загрузки | есть | нет |

В целом, настройка Simple Queues более простая и очевидная, в то время как Queue Tree позволяют строить более сложные конфигурации QOS с обязательным использованием маркировки в Mangle. В случае же с Simple Queues в простых ситуациях достаточно будет информации об адресах источника и получателя. Маркировать ничего не придется.

Что же выбрать для настройки QOS — Simple queue или Queue Tree? Я советую начать с простых очередей. Если ваша задача не решается с их помощью, переходите на иерархические деревья правил с маркировкой. И еще нужно понимать, что Simple queue это частный случай Queue Tree, поэтому при использовании обоих типов очередей нужно внимательно смотреть на то, чтобы правила не пересекались в разных очередях.

Настройка локальной сети MikroTik

Чтобы компьютеры, подключенные к роутеру по кабелю и по Wi-Fi, друг друга «видели», необходимо объединить беспроводной и проводные интерфейсы MikroTik. Если у вас роутер без Wi-Fi, то объединяете только проводные интерфейсы.

Создание объединения bridge-local (мост):

- Открываем меню Bridge;

- Нажимаем кнопку Add (плюсик);

- В поле Name прописываем имя объединения bridge-local;

- Нажимаем кнопку OK.

Добавление в объединение ethernet портов 2-10:

- Переходим на вкладку Ports;

- Нажимаем кнопку Add (плюсик);

- В списке Interface выбираем ethernet порт ether2;

- В списке Bridge выбираем имя объединения bridge-local;

- Нажимаем кнопку OK;

- Точно так же добавляем порты ether3, ether4, ether5 и тд.

Назначение IP адреса локальной сети:

- Открываем меню IP;

- Выбираем Addresses;

- Нажимаем кнопку Add (плюсик);

- В поле Address вводим адрес и маску локальной сети: 192.168.88.1/24;

- В списке Interface выбираем bridge-local;

- Нажимаем кнопку OK.

Настройка DHCP сервера

Чтобы компьютеры, подключенные к роутеру, получали сетевые настройки автоматически, необходима настройка DHCP сервера MikroTik:

- Открываем меню IP;

- Выбираем DHCP Server;

- Нажимаем кнопку DHCP Setup;

- В списке DHCP Server Interface выбираем bridge-local;

- Нажимаем кнопку Next;

- В этом окне выбирается сеть для DHCP. Оставляем без изменений и нажимаем кнопку Next;

В следующем окне указывается адрес шлюза. Нажимаем кнопку Next;

В этом окне прописывается диапазон IP адресов, которые будет раздавать DHCP сервер. Нажимаем кнопку Next;

Далее вводятся адреса DNS серверов. Нажимаем кнопку Next;

Здесь задается время резервирования IP адресов. Нажимаем кнопку Next;

Настройка DHCP сервера успешно завершена. Жмем кнопку OK.

Теперь сетевой кабель компьютера отключаем от роутера и еще раз подключаем к нему. После переподключения кабеля, компьютер должен получить сетевые настройки автоматически.

Настройка Firewall и NAT

Чтобы компьютеры получали доступ к интернету, необходимо настроить Firewall и NAT на роутере MikroTik.

Для настройки откройте меню New Terminal для ввода команд.

Настройка NAT выполняется следующими командами:

ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

Где ether1 это интерфейс, на который приходит интернет от провайдера. Для PPPoE соединений указывается название PPPoE интерфейса.

Настройки NAT достаточно, чтобы заработал интернет.

Protect router — команды для защиты роутера:

ip firewall filter add action=accept chain=input disabled=no protocol=icmpip firewall filter add action=accept chain=input connection-state=established disabled=no in-interface=ether1ip firewall filter add action=accept chain=input connection-state=related disabled=no in-interface=ether1ip firewall filter add action=drop chain=input disabled=no in-interface=ether1

Protect LAN — защита внутренней (локальной) сети:

ip firewall filter add action=jump chain=forward disabled=no in-interface=ether1 jump-target=customerip firewall filter add action=accept chain=customer connection-state=established disabled=noip firewall filter add action=accept chain=customer connection-state=related disabled=noip firewall filter add action=drop chain=customer disabled=no

Назначаем типы интерфейсов для защиты внутренней сети (external внешний, Internal — внутренний LAN):

ip upnp interfaces add disabled=no interface=ether1 type=externalip upnp interfaces add disabled=no interface=ether2 type=internalip upnp interfaces add disabled=no interface=ether3 type=internalip upnp interfaces add disabled=no interface=ether4 type=internalip upnp interfaces add disabled=no interface=ether5 type=internalip upnp interfaces add disabled=no interface=bridge-local type=internal

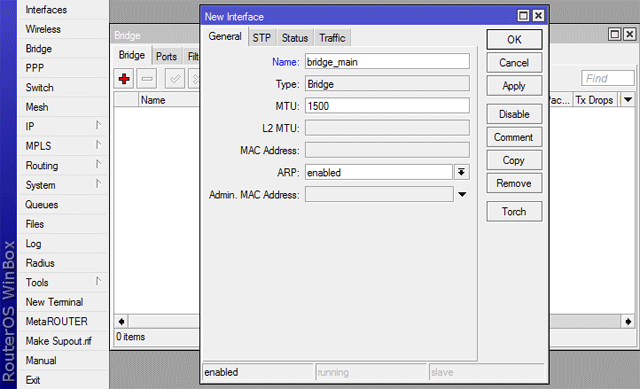

Настройка Bridge и VLAN на центральном маршрутизаторе

Зайдите в настройки центрального маршрутизатора MikroTik RB2011UAS-2HnD-IN, откройте меню Bridge, нажмите красный плюсик и создайте новый бридж интерфейс с именем bridge_main.

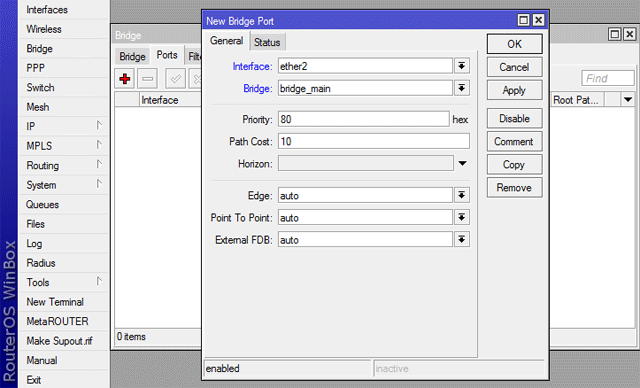

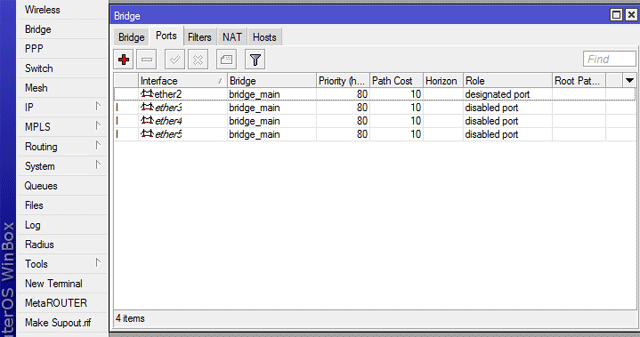

Перейдите на вкладку Ports, нажмите красный плюсик и добавьте в бридж bridge_main сетевой порт ether2.

Добавьте по аналогии в бридж сетевые порты ether3, ether3 и ether5. Также можете добавить оставшиеся сетевые порты. После добавления портов в бридж устройство можно использовать как коммутатор.

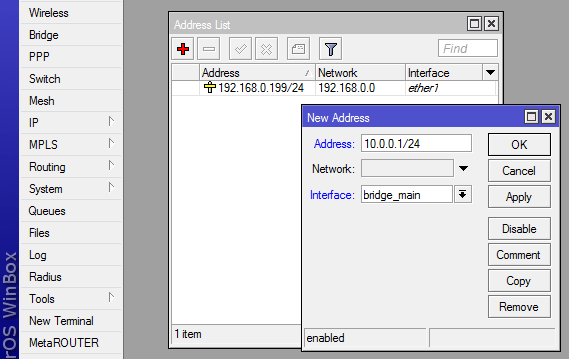

Чтобы роутер мог общаться с другими устройствами внутренней сети, интерфейсу bridge_main присвоим IP-адрес:

- Откройте меню IP — Addresses и нажмите красный плюсик.

- В появившемся окне в поле Address укажите адрес 10.0.0.1/24.

- В списке Interface выберите название интерфейса bridge_main.

- Нажмите кнопку OK.

К центральному маршрутизатору могут подключаться по кабелю несколько беспроводных базовых станций. Они будут создавать широковещательный трафик, который уменьшает пропускную способность и создает лишнюю нагрузку на оборудование. Поэтому нужно изолировать трафик каждой базовой станции путем создания виртуальных интерфейсов VLAN для каждой базы:

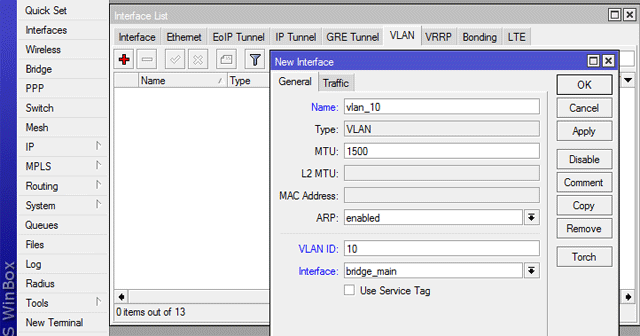

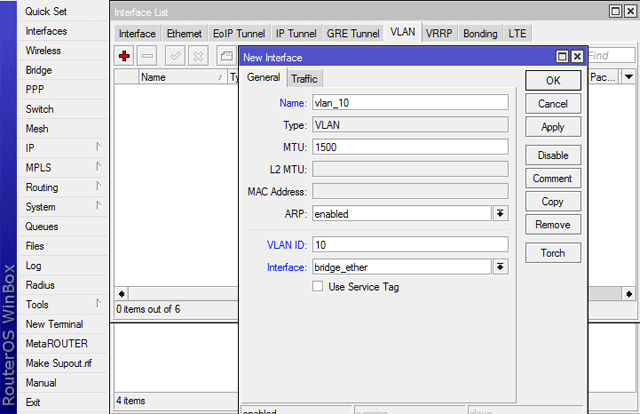

- Откройте меню Interfaces и перейдите на вкладку VLAN.

- Нажмите красный плюсик для добавления нового интерфейса влан.

- В поле Name указываем имя интерфейса, например vlan_10.

- В поле VLAN ID укажите номер влана 10. Сетевое оборудование не оперирует именами VLAN, а использует цифры от 1 до 4094. VLAN ID — это, по сути, имя виртуального интерфейса, которое будет использоваться оборудованием между собой. Единицу в качестве идентификатора использовать не рекомендуется, поскольку некоторые производители используют VLAN ID 1 в качестве значения по умолчанию. В устройствах, которые будут передавать данные через данный влан, нужно также будет указать VLAN ID номер 10.

- В списке Interface выбираем интерфейс bridge_main, на котором снимается влан. Наши сетевые порты 2-5 объединены в бридж, поэтому влан с номером 10 будет доступен на каждом из них. Если указать влан на конкретном интерфейсе, например ether2, то он не будет работать, потому что этот интерфейс объединен в бридж.

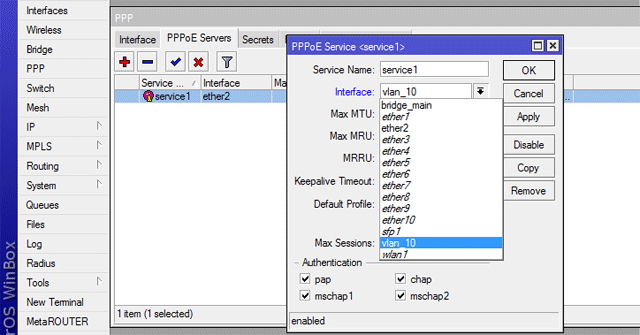

Переведем PPPoE сервер с интерфейса ether2 на vlan_10:

- Откройте меню PPP и перейдите на вкладку PPPoE Servers.

- Откройте нужный сервис и в поле Interface выберите интерфейс vlan_10.

- Нажмите кнопку OK.

Описание сетевых интерфейсов

Конфигурация сетевых интерфейсов MikroTik будет выглядеть следующим образом: первый порт ether1 будет подключен к провайдеру (WAN порт), остальные порты ether2-5 будут работать в режиме коммутатора для подключения компьютеров локальной сети.

Чтобы не путать сетевые интерфейсы, опишем их с помощью комментариев.

Входим в настройки MikroTik с помощью программы Winbox.

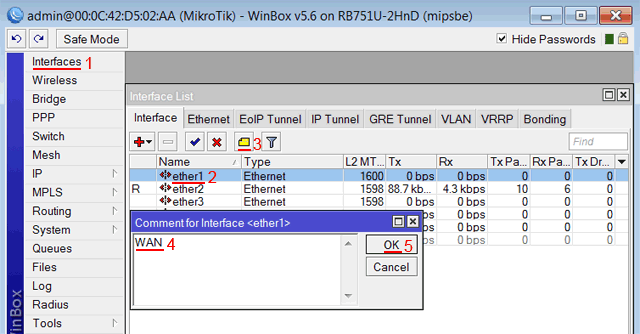

Записываем для первого порта ether1 комментарий «WAN»:

- Открываем меню Interfaces;

- Выбираем первый интерфейс ether1;

- Нажимаем желтую кнопку Comment;

- В появившемся окне вводим комментарий «WAN»;

- Нажимаем кнопку OK.

Описание WAN интерфейса MikroTik

Описание WAN интерфейса MikroTik

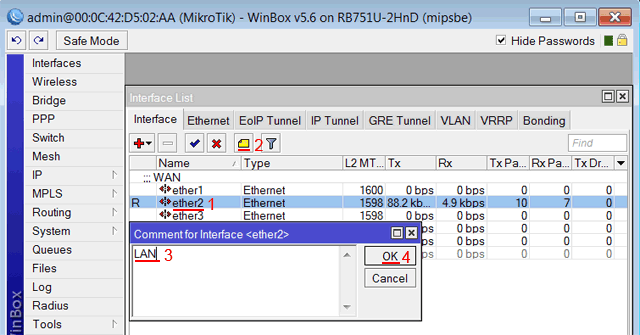

Записываем для второго порта ether2 комментарий «LAN»:

Выбираем интерфейс ether2;

Нажимаем желтую кнопку Comment;

В появившемся окне вводим комментарий «LAN»;

Нажимаем кнопку OK.

Описание LAN интерфейса MikroTik

Описание LAN интерфейса MikroTik

Теперь в списке интерфейсов четко видно их назначение.

Список интерфейсов MikroTik

Аппаратная реализация mAP lite (RBmAPL-2nD)

Для того, чтобы разобрать устройство, потребуются определенные навыки и специальный инструмент, к тому же при разборке можно повредить плату и потерять гарантию. Для тех же, кто интересуется внутренностями новинки, мы специально разобрали mAP lite (RBmAPL-2nD).

Пришло время заглянуть внутрь корпуса.

Внутренняя часть корпуса используется по-максимуму, свободного места, как такового нет. Сверху на процессор приклеена термопрокладка для улучшения отвода тепла от чипа. С обратной стороны платы в месте пайки процессора установлена терпопрокладка чуть большего размера, которая дополнительно препятствует соприкосновению магнитов с печатной платой, что может привести к замыканию.

Основой системы является WiSoC-чип Atheros QCA9533 (QCA9533-BL3A, архитектура MIPS 24Kc V7.4) производства Qualcomm с рабочей частотой 650 МГц. Для данного чипа штатной частотой является 560 МГц, поэтому 650 МГц является небольшим заводским разгоном. Повода для беспокойства нет, т.к. другие продукты Mikrotik на QCA9531/9533 имеют аналогичную частоту работы ЦП: hAP lite , hAP lite TC , hAP , wAP , hEX lite , hEX PoE lite , SXT Lite 5 ac , PowerBox .

QCA9531/9533 отличается хорошей производительностью, низким энергопотреблением и тепловыделением. В других решениях с просторным корпусом нагрев процессора практически не ощущается. mAP lite, в свою очередь, имеет компактный корпус, а процессор контактирует с корпусом, поэтому при работе нагрев ощущается. Охарактеризовать его можно как «выше среднего». Учитывая конфигурацию устройства (всего 1 сетевой порт), частоту процессора можно смело понижать до 550 МГц через Winbox, нагрев чипа будет ниже, а на производительности практически не отразится.

О размерах PCB-платы RBmAPL-2nD вы можете посудить сами, взглянув на фото ниже:

Объем оперативной памяти составляет 64 Мбайт (чип Nanya NT5TU32M16EG-AC, 512 Мбит, DDR2-800 SDRAM), что непривычно много для устройства с таким позиционированием. Постоянная память имеет объем 16 Мбайт (чип Winbond 25Q128FVSG, 128 Мбит, Flash), что является устоявшимся стандартом для практически всех устройств нижнего и среднего ценового сегмента.

Обе антенны внутренние, реализованы путем вытравливания на плате, согласно официальному Datasheet, коэффициент усиления 1.5 дБи. В целом, техническая реализация вызывает приятные впечатления.

Первое включение mAP lite, режимы работы

В нашей тестовой конфигурации mAP lite был подключен кабелем к 5-му порту маршрутизатора Mikrotik RB951Ui-2HnD , т.е. точка доступа была запитана по классическому Passive PoE.

После включения появилась открытая беспроводная сеть MikroTik-XXXXXX, к ней и необходимо подключаться для настройки точки доступа.

По-умолчанию, устройства на RouterOS имеют локальный IP 192.168.88.1, логин admin, пароль пустой. Первым делом следует обновиться до последней версии RouterOS , на момент написания обзора это версия 6.34.1. Для новых устройств часто выходят обновления, наша модель не исключение.

Настройки по-умолчанию предполагают автоматический выбор канала и поддержку всех стандартов 802.11 b/g/n. Для проведения тестов канал выбирается вручную, а тип безопасности с Open меняется на WPA2 + AES.

Устройство работает под управлением RouterOS с 4-м уровнем лицензии, поэтому обеспечивает высокую гибкость настроек. Помимо двух стандартных режимов Router (маршрутизатор) и Bridge (мост), в панели быстрой настройки QuickSet доступно целых 5 режимов работы.

По-умолчанию используется режим WISP AP — режим точки доступа с расширенными настройками, присутствует также режим Home AP — режим упрощенной настройки AP. Для использования совместно с контроллером CAPsMAN предусмотрен режим CAP (управляемая точка доступа), что делает mAP lite Mikrotik одним из самых доступных на рынке решений для построения беспроводной сети в отельных номерах.

Для подключения к удаленной беспроводной сети предусмотрен режим CPE. Последний режим достаточно неожиданный — PTP Bridge, т.е. режим создания беспроводного моста между двумя устройствами.

Типы очередей (queue type) в Mikrotik

Операционная система в Mikrotik — RouterOS поддерживает следующие типы очередей:

- FIFO — BFIFO, PFIFO, MQ PFIFO. Алгоритм FIFO (first in — first out, первый пришёл — первый ушёл) подразумевает, что данные, попадающие в очередь первыми, будут первыми переданы на дальнейшую обработку. Тот, кто пришел позже, ждет окончания обработки поступивших ранее. Подобный алгоритм применяется для ethernet интерфейсов.

- RED (random early drop) — случайное превентивное отбрасывание. Управление потоком данных осуществляется на основе заданных порогов. При выходе за эти пороги, пакеты могут отбрасываться. Данный алгоритм способен выравнивать пропускную способность и сглаживать резкие скачки нагрузки.

- SFQ (Stochastic fairness queuing) — стохастическая честная очередь. Условно можно считать этот алгоритм наиболее честным в том плане, что всем входящим подключениям предоставляется равная возможность по передаче данных. Пакеты распределяются в одну из очередей и обрабатываются по алгоритму round-robin.

- PCQ (Per Connection Queuing) — распределение очередей по соединениям. Это частный случай предыдущего алгоритма sfq. В нем добавляется возможность задавать различные условия для очередей, в которые попадают пакеты. Этот алгоритм является основным, когда надо поровну разделить канал между клиентами. Так же с его помощью можно организовывать динамический шейпинг.

На практике, алгоритмы RED и SFQ используются редко. Для настройки приоритезации трафика и ограничения скорости канала используют очередь PCQ. У нее много параметров для гибкого конфигурирования, примеры которого я покажу далее.

Настройка VLAN на базовой станции

Как помните, на центральном маршрутизаторе мы настраивали интерфейс vlan_10 с идентификатором VLAN ID 10, чтобы изолировать трафик базовой станции в отдельный влан. Теперь нам нужно настроить VLAN на базовой станции и связать его вланом маршрутизатора.

Создадим VLAN интерфейс на базовой станции:

- В меню Interfaces перейдите на вкладку VLAN и нажмите красный плюсик.

- В появившемся окне в поле Name укажите название интерфейса vlan_10.

- В поле VLAN ID введите идентификатор 10 — такой же, как на центральном маршрутизаторе.

- В списке Interface выберите интерфейс bridge_ether.

- Нажмите OK.

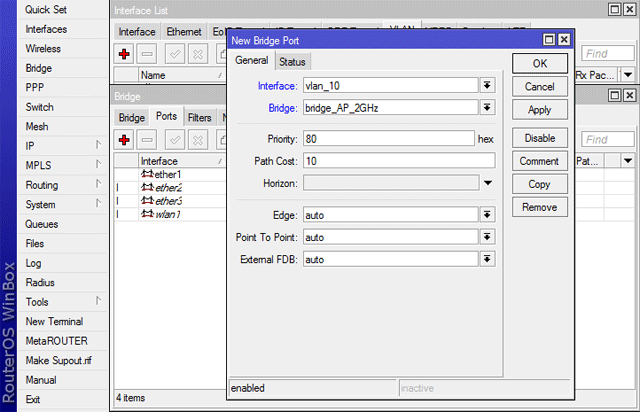

Добавляем интерфейс vlan_10 в бридж bridge_AP_2GHz:

- Откройте меню Bridge, перейдите на вкладку Ports и нажмите красный плюсик.

- В списке Interface выберите интерфейс vlan_10.

- В списке Bridge выберите интерфейс bridge_AP_2GHz.

- Нажмите OK.

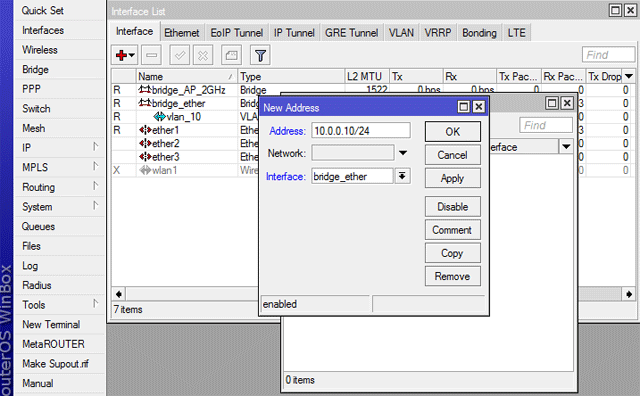

Присвоим IP адрес бридж интерфейсу bridge_ether:

- Откройте меню IP — Addresses и нажмите красный плюсик;

- В появившемся окне в поле Address добавьте адрес 10.0.0.10/24;

- В списке Interface выберите интерфейс bridge_ether;

- Нажмите OK.

На рисунке под bridge_ether видно, что к нему привязан влан интерфейс vlan_10.

Настройка OpenVPN на Mikrotik

После создания сертификатов, можно переходить к настройке самого микротика.

1. Создаем пул IP-адресов

Пул адресов нужен для выдачи клиентам сетевых адресов. Для его настройки переходим в IP — Pool:

Переходим к добавлению нового пула:

Введем настройки для нашего пула:

* где Name просто указывает название для идентификации пула (openvpn); Addresses — стартовый и конечный адреса, которые будет назначаться клиентам при подключении к VPN. В данном примере мы указываем последовательность от 176.16.10.10-176.16.10.250.

2. Создание профиля

В профиле мы задаем настройки IP-адреса интерфейса для VPN и ранее созданный пул.

Переходим в PPP — открываем вкладку Profiles — создаем новый профиль — указываем название для профиля, IP-адрес сервера VPN и пул, из которого будут выдаваться IP-адреса клиентам — OK:

* как видим, мы указали название профиля profile-openvpn, выбрали наш пул openvpn и назначили адрес 176.16.10.1 для сервера.

3. Создание пользователя

Для каждого, кто будет подключаться к VPN необходимо создать свою учетную запись. В том же PPP переходим на вкладку Secrets — создаем нового пользователя — задаем ему имя, пароль, указываем сервис ovpn и выбираем профиль, из которого пользователю будет назначен адрес при подключении — нажимаем OK:

* мы создадим учетную запись client1 для сервиса ovpn и профиля, созданного нами ранее.

4. Включаем и настраиваем сервер OpenVPN

Для включение сервиса OpenVPN в том же PPP переходим на вкладку Interface — кликаем по кнопке OVPN Server — включаем сервис (Enabled) и задаем настройки — кликаем по OK:

* в данном примере примененные настройки пометились синим цветом. Мы указали профиль для PPP (profile-openvpn), выбрали сертификат сервера (server), включили требование клиентского сертификата (Require Client Certificate) и расширили число алгоритмов для шифрования.

5. Настройка брандмауэра

Мы активировали наш сервер OVPN на порту 1194 и нам нужно открыть данный порт на фаерволе. Переходим в раздел IP — Firewall:

На вкладке Filter Rules создаем новое правило:

* мы должны выбрать для Chain — Input, указать протокол (tcp) и задать порт, на котором слушает сервер OpenVPN (1194).

По умолчанию для создаваемых правил, действие задано на разрешение, поэтому просто сохраняем правило, нажав OK. После создания правила перетягиваем его мышкой наверх (выше запрещающих правил).

OpenVPN сервер готов к работе.

Отключение по уровню сигнала

Рассмотрим тему переключения абонентских устройств от одной точки к другой. В общем случае хочется, чтобы всегда происходило переключение на точку доступа с максимальным сигналом для данного устройства. К сожалению, в Capsman такого функционала нет вообще.

В общем случае, абонентское устройство само определяет, к какой точке доступа ему подключаться. Для того, чтобы этим как-то управлять, нужен свой протокол роуминга. Они существуют, но в бюджетном сегменте вы не увидите их поддержку на устройствах. Все, что мы можем сделать в Микротике — это принудительно отключить устройство от точки доступа при уменьшении уровня сигнала ниже заданного порога.

В целом, это рабочий вариант, но нужно аккуратно подходить к настройке. Вы должны быть уверены, что уровень сигнала, при котором происходит отключение, гарантированно более низкий, чем есть в этом же месте от другой точки, чтобы клиент сразу же подключился заново к другой точке доступа с более сильным сигналом.

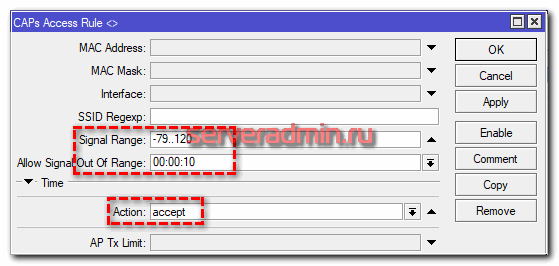

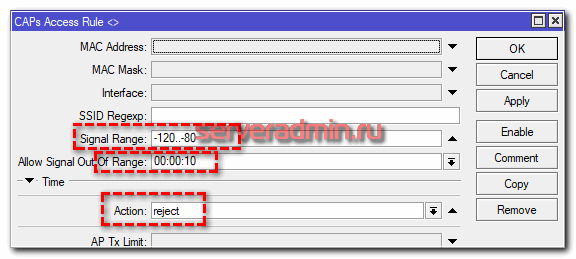

Создаем Access List с ограничением по уровню сигнала. Идем в раздел CAPsMAN и открываем вкладку Access List. Добавляем два правила.

Первое правило разрешает подключение клиентов с уровнем сигнала лучше чем -79 dBm, второе правило запрещает подключаться клиентам с уровнем сигнала ниже, чем -80 dBm. Напоминаю, что качество сигнала подключения по wifi измеряется в dBm (дБм). Это универсальная мера мощности сигнала.

Обращаю внимание на параметр Allow Signal Out Of Range. С помощью него можно указать промежуток времени, в течении которого будет проверяться качество сигнала

Я указал 10 секунд, это дефолтное значение времени. Клиент будет отключен, только если в течении всех 10 секунд его качество сигнала будет ниже заданного лимита. Если поставить Always, то проверка сигнала будет происходить одномоментно и его отключит сразу же, как сигнал упадет.

После применения Access List, всех клиентов принудительно отключит от точек и они начнут подключаться заново. Те, у кого качество сигнала будет ниже заданных порогов начнет отключать. В логах это выглядит следующим образом.

B4:52:7D:EB:28:17@5G-xs-wl-meeting-1-1 disconnected, too weak signal, signal strength -80 B4:52:7D:EB:28:17@5G-xs-wl-office-1-1 connected, signal strength -71

Без добавления правил Access List клиент был подключен к точке доступа с плохим сигналом. После добавления, его принудительно отключило от первой точки и подключило к точке с лучшим сигналом.

Таким нехитрым способом, без использования продвинутых протоколов роуминга, можно без проблем отключать клиентов с плохим сигналом и подключать их к другим точкам

При этом важно спланировать покрытие так, чтобы в любом месте wifi сети сигнал был не ниже порога отключения клиента. Чтобы не получилось так, что вы отключаете клиента от слабой точки, но другой в радиусе его действия просто нет, и он остается без связи

Важно понимать еще один нюанс. Современные устройства с wifi адаптером сами умеют находить точки с более сильным сигналом и автоматически к ним подключаться

Так что прежде чем все это настраивать, потестируйте свою сеть и работу устройств в ней. Возможно, все будет нормально работать и без подобных настроек ограничения подключения по мощности сигнала. Есть ненулевой шанс, что вы сделаете только хуже. Клиентские устройства начнут чаще переключаться с точки на точку, что в целом ухудшит качество wifi связи.

Настройка удаленного доступа Mikrotik

Удаленно подключиться к Mikrotik можно несколькими способами, мы разберем настройку двух наиболее часто используемых:

- Через фирменную графическую утилиту Winbox;

- По протоколу SSH, при помощи сторонних приложений (например, Putty).

Давайте детально разберем в чем отличие этих методов удаленного подключения, на какие порты настроены данные сервисы, их плюсы и минусы.

Mikrotik. Удаленный доступ через Winbox

Чтобы подключиться к Микротику через Winbox, нужно в firewall открыть порт 8291. Для этого запустим фирменную утилиту (которую можно скачать с официального сайта) и перейдем:

IP => Firewall => Filter Rules => “+”.

Добавим правило, разрешающее подключение извне на 8291 port:

- Chain: input;

- Protocol: 6 (tcp);

- Dst. Port: 8291

Перейдем на вкладку Action:

Action: accept.

Разместим созданное правило выше запрещающего:

Таким образом, подключение к Mikrotik из интернета через Winbox разрешено. Данный способ позволяет удаленно настраивать оборудование в графическом режиме, что упрощает работу начинающим инженерам.

Mikrotik. Удаленный доступ по протоколу SSH

Также удаленное подключение до Mikrotik можно осуществить, используя протокол SSH, настроить и выполнить диагностику устройства из командной строки.

Чтобы настроить Mikrotik для удаленного подключения из интернета по протоколу SSH, нужно открыть 22 port. Делается это аналогичным способом, описанным выше. Поэтому мы просто скопируем ранее созданное правило, изменив порт:

- IP => Firewall => Filter Rules;

- Двойным нажатием откроем ранее созданное правило.

Скопируем его:

Изменим значение Dst. Port на 22:

Разместим его выше блокирующего правила:

На этом настройка удаленного подключения, используя SSH соединение, закончена. Давайте проверим, для этого скачаем приложение Putty и запустим:

- Host Name (or IP address) — указываем внешний IP Mikrotik;

- Нажимаем “Open”.

Вводим логин и пароль:

Для маршрутизатора Mikrotik удаленный доступ подключения используя SSH настроен и работает.

Быстрая настройка MikroTik Home AP

Режим Quick Set Home AP является самый распространённым режимом мастера настройки MikroTik. Именно Home AP произведёт конфигурирование устройства в качестве роутера(маршрутизатора). Первый порт роутера MikroTik будет принимать подключение от интернет провайдера, остальные порты будет являться LAN, а WiFi модуль обеспечит доступ к локальной сети и интернета для беспроводных устройств.

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Поддержка настройки Quick Set Home AP в MikroTik

- Задать имя WiFi сети(SSID), параметр Network Name;

- Указать пароль WiFi, параметр WiFi Password;

- Выбрать тип интернет соединения, параметр Address Acquisition;

- Установить MAC адрес для порта провайдера, параметр MAC Address;

- Присвоить IP адрес типа LAN для роутера, параметр IP Address;

- Указать маску подсети для LAN порта роутера, параметр Netmask;

- Определить настройки DHCP сервера, параметр DHCP Server;

- Установить параметр NAT.

- Обновить прошивку роутера, кнопка Check For Updates;

- Указать пароль администратора для роутера, кнопка Password.

Выход в интернет и NAT

Провайдером в моей лаборатории будет домашний роутер. Предоставлять доступ через динамический адрес. Так же данная настройка подойдёт и для людей с выходом IPoE. Открываем меню DHCP-Client, создаём новый на первом интерфейсе, настройки оставляем по умолчанию.

Проверяем что мы получили адрес и можем пропинговать ya.ru

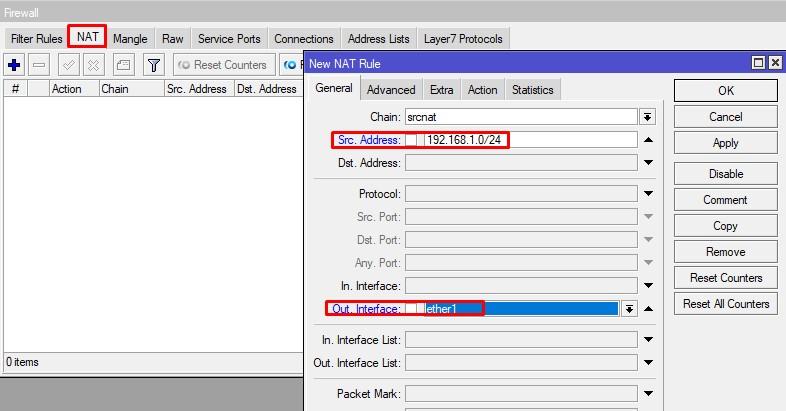

Для того чтобы клиенты ЛВС имели выход в интернет, необходимо создать правило IP-Firewall-NAT, в котором говорим, что, если src. Address из сети 192.168.1.0/24, то выпускать трафик через ether1.

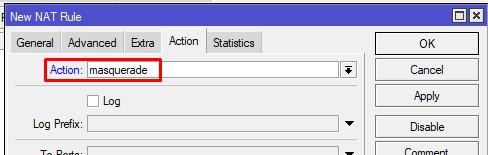

На вкладке Action говорим, что делаем masquerade. Сохраняем правило.

2 ssid в capsman на примере гостевой wifi

Теперь покажу, как добавить гостевую сеть в capsman на отдельные виртуальные интерфейсы. Она, как и основная, будет в двух частотах работать. У нас настроена основная бесшовная сеть wifi с авторизацией по паролю. Нам нужно на эти же точки доступа добавить еще одну гостевую сеть для доступа гостей. В одиночном mikrotik это делается с помощью Virtual AP. Сделаем то же самое в capsman.

Первым делом вам надо добавить отдельные настройки в Datapaths и Security cfg. Начнем с Datapath.

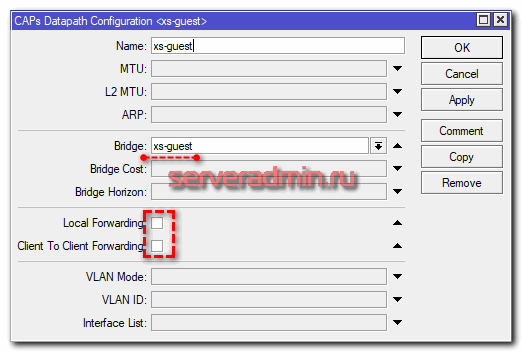

Создаем отдельный бридж для гостевой сети. Для него нужно будет настроить ip адрес и dhcp сервер для того, чтобы клиенты получали сетевые настройки. Не включаем Local Forwarding и Client To Client Forwarding! Из данного ранее описания этого функционала, я думаю понятно, почему мы так делаем.

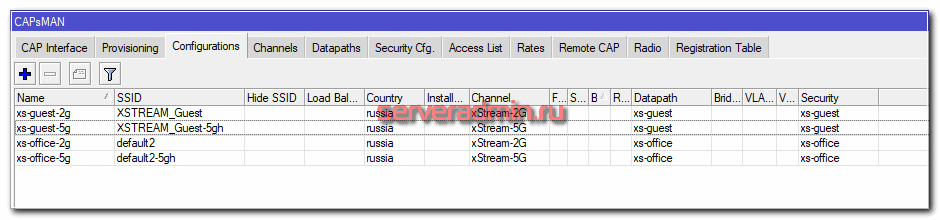

В Security cfg делаем отдельную настройку для гостевой сети. Она ничем не отличается от основной, просто пароль другой будет. Далее создаем 2 конфигурации в Configurations для двух гостевых сетей — 2.4 Ггц и 5 Ггц. Настройки по аналогии с основными сетями одинаковые, только отличаются Channels, Datapaths и Security cfg. Не запутайтесь и аккуратно укажите каждой конфигурации свои настройки. И не забудьте отдельные SSID указать для гостевых сетей. Получится примерно так.

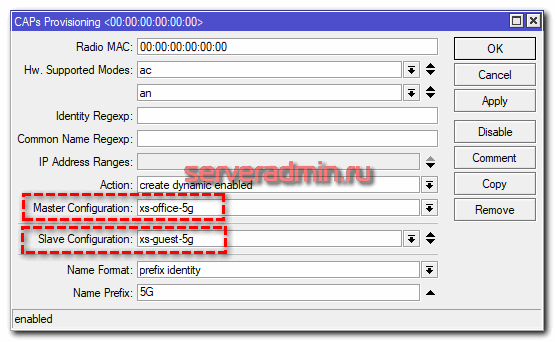

Идем на вкладку Provisioning, открываем ранее созданные конфигурации для обоих частот и добавляем туда в параметре Slave Configuration наши конфигурации для гостевых сетей.

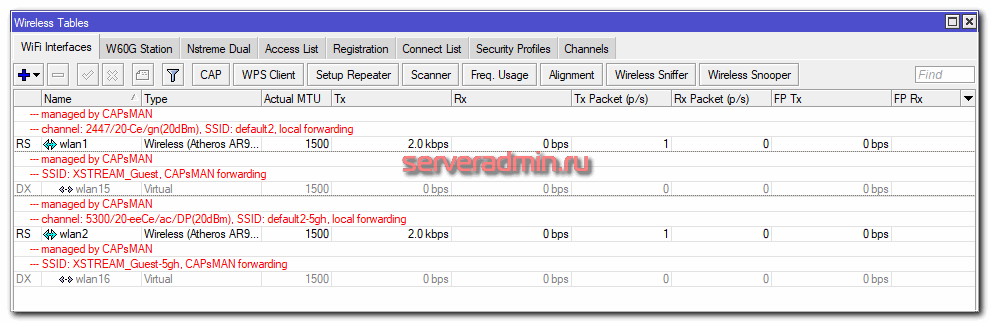

То же самое и для второй частоты. Это все. Теперь на точки доступа приедет обновленная конфигурация. Там получится такая картина.

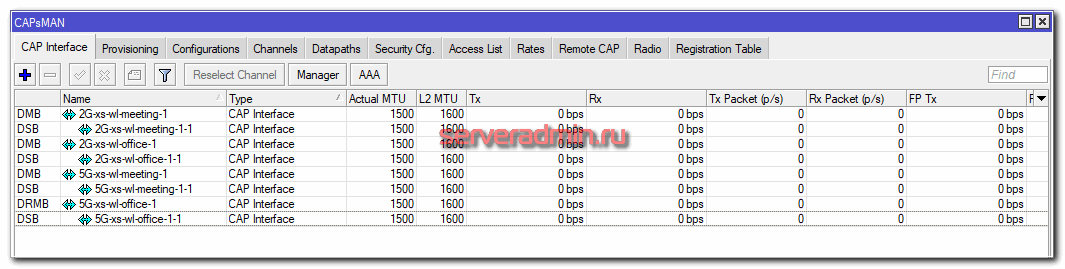

На контроллере при этом добавились еще 4 виртуальных интерфейса, по два на каждую гостевую сеть в обоих частотах.

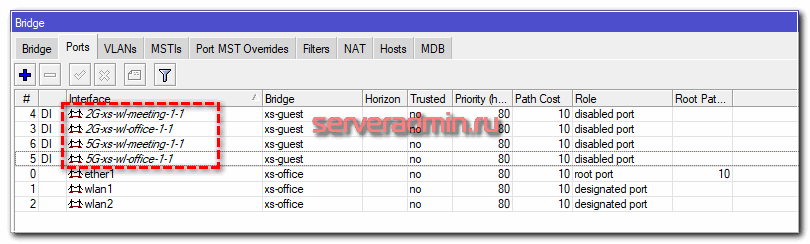

При этом, виртуальные интерфейсы гостевой сети автоматически попали в отдельный бридж, который был для них создан.

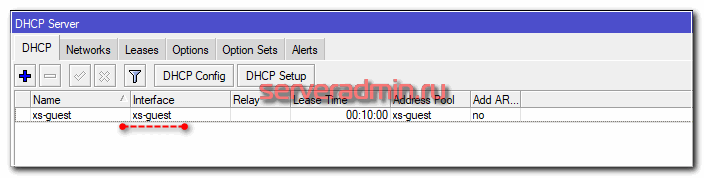

На этом бридже поднят dhcp сервер.

Все это сделано на самом контроллере. При этом шлюзом в интернет он не является. Просто передает сетевые настройки с другим шлюзом.

В целом, это все по основным настройкам Capsman с гостевой сетью и всем остальным. Дальше осталось разобрать различные нюансы конфигурации единой беспроводной сети.