Как администраторы и хакеры могут использовать приложения для отслеживания трафика

Содержание:

- Scapy

- Что может Intercepter-NG

- Для чего нужны снифферы?

- Лучшие снифферы пакетов и анализаторы сети

- WiFi Sniffer

- Как работает сетевой сниффинг

- Проблемы с сетевыми снифферами

- Фильтрация

- Как защититься от перехвата данных?

- снифферы

- Классификация снифферов (sniffers)

- Repeat Advanced

- Известные снифферы и их классификация

- Вместо послесловия

- Техническая база

Scapy

Сайт: www.secdev.org/projects/scapy

Must-have для любого хакера, представляющий собой мощнейшую тулзу для интерактивной манипуляции пакетами. Принять и декодировать пакеты самых различных протоколов, ответить на запрос, инжектировать модифицированный и собственноручно созданный пакет — все легко! С ее помощью можно выполнять целый ряд классических задач, вроде сканирования, tracorute, атак и определения инфраструктуры сети. В одном флаконе мы получаем замену таких популярных утилит, как: hping, nmap, arpspoof, arp-sk, arping, tcpdump, tetheral, p0f и т.д. В то же самое время Scapy

позволяет выполнить любое, даже самое специфическое задание, которое никогда не сможет сделать уже созданное другим разработчиком средство. Вместо того чтобы писать целую гору строк на Си, чтобы, например, сгенерировать неправильный пакет и сделать фаззинг какого-то демона, достаточно накидать пару строчек кода с использованиемScapy ! У программы нет графического интерфейса, а интерактивность достигается за счет интерпретатора Python. Чуть освоишься, и тебе уже ничего не будет стоить создать некорректные пакеты, инжектировать нужные фреймы 802.11, совмещать различные подходы в атаках (скажем, ARP cache poisoning и VLAN hopping) и т.д. Разработчики сами настаивают на том, чтобы возможности Scapy использовались в других проектах. Подключив ее как модуль, легко создать утилиту для различного рода исследования локалки, поиска уязвимостей, Wi-Fi инжекции, автоматического выполнения специфических задач и т.д.

Что может Intercepter-NG

Главная задача Intercepter-NG – выполнение атаки человек-посередине. В практическом смысле, атака человек-посередине (её ещё называют атакой посредника) заключается в возможности просматривать передаваемые другими пользователями данные в локальной сети. Среди этих данных могут быть логины и пароли от сайтов. Также передаваемые данные можно не только анализировать и сохранять, но и изменять.

Чтобы описать техническую суть этой атаки, представьте себе локальную сеть. Такой локальной сетью могут быть несколько компьютеров в вашей квартире, которые подключены к роутеру

При этом неважно, подключены они по проводу или по Wi-Fi. Роутер получает запросы от компьютеров, перенаправляет их, например, в Интернет, а полученные ответы возвращает обратно компьютерам, отправившим запросы

В данной ситуации роутер является шлюзом.

Благодаря атаке, называемой ARP спуфингом, компьютер начинает считать шлюзом не роутер, а компьютер атакующего. Атакующий получает запросы от «жертвы» и передаёт их в пункт назначения (например, запрашивает содержимое веб-сайта в Интернете), получив ответ от пункта назначения, он направляет его «жертве». В этой ситуации атакующий становится посредником – отсюда другое название атаки человек-посередине – «атака посредника». Для реализации атаки ARP спуфинг необязательно понимать её детали. Но если вам интересно, почему это происходит, то в вы найдёте подробное описание этого процесса.

Атакующий получает доступ к передаваемым данным и может, например, извлекать из этих данных пароли и сообщения. Процесс анализа передаваемых данных называется сниффингом. В процессе сниффинга Intercepter-NG умеет:

- Перехватывать логины и пароли для входа на веб-сайты

- Восстанавливать переданные данные (файлы)

- Перехватывать сообщения некоторых мессенджеров

- Показывать посещённые пользователем адреса

Кроме передачи данных, возможно их изменение, внедрение в код открываемых страниц JavaScript и принудительная загрузка пользователю файла.

Всё это прекрасно работает только для незашифрованных данных. Если данные зашифрованы (HTTPS), то их невозможно проанализировать без дополнительных действий.

Прежде чем подключиться к веб-сайту, компьютер обращается к DNS (серверу имён), чтобы узнать его IP адрес. Intercepter-NG умеет подменять ответы DNS (делать DNS спуфинг), что позволяет перенаправлять «жертву» на фальшивые копии сайтов для последующих атак.

Это далеко не все возможности программы. С другими возможностями мы познакомимся далее в этой инструкции.

Для чего нужны снифферы?

Сниффер не всегда вредоносен. «Сниффер — общее название оборудования и программного обеспечения. Они могут предназначаться для балансировки трафика, а могут использоваться и злоумышленниками. Есть аппаратные и программные снифферы», — рассказал РБК Трендам эксперт по кибербезопасности «Лаборатории Касперского» Дмитрий Галов.

Есть четыре сферы, в которых люди используют сниффер в благих намерениях:

- Сетевые инженеры: чтобы оптимизировать сеть, они должны следить за трафиком.

- Системные администраторы: им необходимо наблюдать за трафиком, чтобы собирать данные о показателях, вроде пропускной способности сети.

- Специалисты по кибербезопасности: они могут заметить подозрительную активность в Сети, отслеживая ее. Аномальные всплески или различные типы трафика могут указывать на наличие вредоносного программного обеспечения или проникновения хакеров в систему.

- Корпорации. Работодатели могут использовать программное обеспечение для отслеживания своих сотрудников и выяснять, сколько времени в течение рабочего дня они тратят на работу и сколько — на развлечения.

Однако сниффер может быть использован и злоумышленниками для кражи данных. Снифферы анализируют все, что через них проходит, включая незашифрованные пароли и учетные данные. Поэтому хакеры, имеющие к ним доступ, могут завладеть личной информацией пользователей.

Как защитить свои данные в сети?

В сентябре 2018 года выяснилось, что пользователи сайта и мобильного приложения British Airways подверглись кибератаке. Под угрозой оказались все клиенты международной авиакомпании, осуществившие бронирование авиабилетов на сайте или в приложении в период с 25 августа по 5 сентября 2018 года. В руки злоумышленников попали личные и финансовые данные 380 тыс. человек. Похожая атака была организована на клиентов американского онлайн-магазина Ticketmaster.

В целях обслуживания сети сниффер обеспечивает:

- захват пакетов данных;

- запись и анализ трафика;

- расшифровку пакета;

- устранение неполадок сети;

- тестирование межсетевого экрана;

- обеспечение бесперебойного потока трафика.

Незаконно сниффер используется для:

- сбора личной информации, такой как имена пользователей, пароли, номера кредитных карт и т.д;

- запись сообщений, вроде электронных писем;

- подделки личных данных;

- кражи денег.

Самые популярные модели снифферов:

- WinSniffer — обладает множеством настраиваемых режимов, способен перехватывать пароли различных сервисов;

- CommView — обрабатывает данные, передаваемые по локальной сети и в интернет, собирает сведения, связанные с модемом и сетевой картой, и расшифровывает их, что дает возможность видеть полный список соединений в сети и статистические сведения по IP;

- ZxSniffer — компактный сниффер, известный малым объемом (0,3 МБ);

- SpyNet — популярный анализатор, в основную функциональность которого входят перехват трафика и декодирование пакетов данных;

- IRIS — имеет широкие возможности фильтрации, может перехватывать пакеты с заданными ограничениями.

Лучшие снифферы пакетов и анализаторы сети

Промышленные инструменты

Начнем с вершины и далее спустимся к основам. Если вы имеете дело с сетью уровня предприятия, вам понадобится большая пушка. Хотя в основе почти все использует tcpdump (подробнее об этом позже), инструменты уровня предприятия могут решать определенные сложные проблемы, такие как корреляция трафика со множества серверов, предоставление интеллектуальных запросов для выявления проблем, предупреждение об исключениях и создание хороших графиков, чего всегда требует начальство.

Инструменты уровня предприятия, как правило, заточены на потоковую работу с сетевым трафиком, а не на оценку содержимого пакетов

Под этим я подразумеваю, что основное внимание большинства системных администраторов на предприятии заключается в том, чтобы сеть не имела узких мест в производительности. Когда такие узкие места возникают, цель обычно заключается в том, чтобы определить, вызвана ли проблема сетью или приложением в сети

С другой стороны, эти инструменты обычно могут обрабатывать такой большой трафик, что они могут помочь предсказать момент, когда сегмент сети будет полностью загружен, что является критическим моментом управления пропускной способностью сети.

SolarWinds

SolarWinds — это очень большой набор инструментов управления IT. В этой статье более уместна утилита Deep Packet Inspection and Analysis которая является его составной частью. Сбор сетевого трафика довольно прост. С использованием таких инструментов, как WireShark, базовый анализ также не является проблемой. Но не всегда ситуация полностью понятна. В очень загруженной сети может быть трудно определить даже очень простые вещи, например:

— какое приложение в сети создает этот трафик? — если приложение известно (скажем, веб-браузер), где его пользователи проводят большую часть своего времени? — какие соединения самые длинные и перегружают сеть?

Большинство сетевых устройств, чтобы убедиться, что пакет идет туда, куда нужно, используют метаданные каждого пакета. Содержимое пакета неизвестно сетевому устройству. Другое дело — глубокая инспекция пакетов; это означает, что проверяется фактическое содержимое пакета. Таким образом можно обнаружить критическую сетевую информацию, которую нельзя почерпнуть из метаданных. Инструменты, подобные тем, которые предоставляются SolarWinds, могут выдавать более значимые данные, чем просто поток трафика.

Другие технологии управления сетями с большим объемом данных включают NetFlow и sFlow. У каждой есть свои сильные и слабые стороны,

здесь вы можете узнать больше о NetFlow и sFlow.

Анализ сетей в целом является передовой темой, которая базируется как на основе полученных знаний, так и на основе практического опыта работы. Можно обучить человека детальным знаниям о сетевых пакетах, но если этот человек не обладает знаниями о самой сети, и не имеет опыта выявления аномалий, он не слишком преуспеет. Инструменты, описанные в этой статье, должны использоваться опытными сетевыми администраторами, которые знают, что они хотят, но не уверены в том, какая утилита лучше. Они также могут использоваться менее опытными системными администраторами, чтобы получить повседневный опыт работы с сетями.

WiFi Sniffer

Nrf24lu1 NRF24LU1P

https://aliexpress.com/item/NRF24LU1-NRF24LU1P-2-4G-Wireless-Transceiver-USB-Module-Wireless-Module-NEW/32294020974.html

Nrf24lu1 NRF24LU1P с SMA антенной (он же Crazyradio)

https://aliexpress.com/item/Free-Shipping-Hot-Selling-Crazyradio-2-4Ghz-nRF24LU1-USB-radio-dongle-with-antenna-3d-Printer-Accessories/32224256370.html

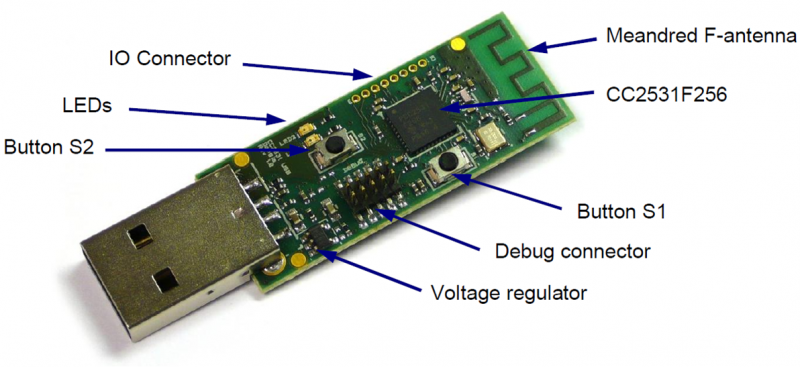

ZigBee CC2531 Sniffer

https://aliexpress.com/item/Zigbee-usb-dongle-cc2531-cc2530-bag-module-wireless-keyboard/1763694083.html

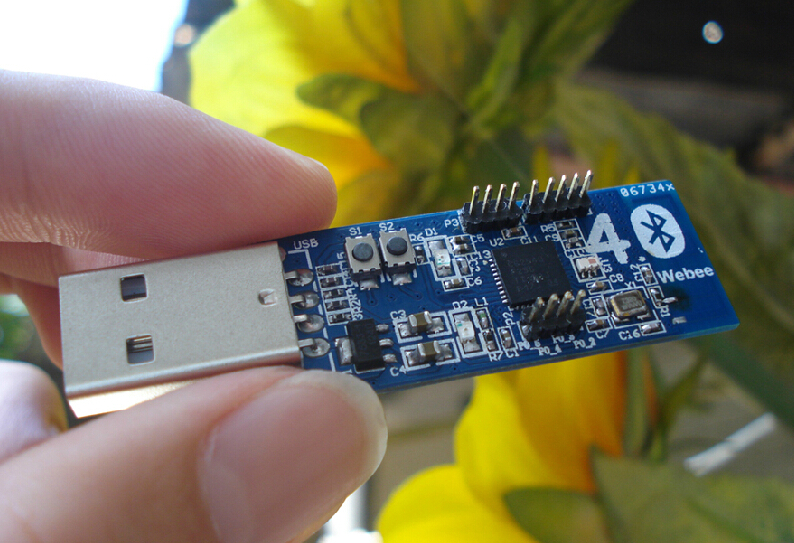

BlueTooth CC2540 Sniffer

https://aliexpress.com/item/Bluetooth-4-0-CC2540-USB-dongle-support-protocol-analysis-BTool-packet-sniffer/1994730581.html

Как работает сетевой сниффинг

Анализатор пакетов, подключенный к любой сети, перехватывает все данные, передаваемые по этой сети.

В локальной сети (LAN) компьютеры обычно обмениваются данными напрямую с другими компьютерами или устройствами в сети. Всё, что связано с этой сетью, подвергается воздействию всего этого трафика. Компьютеры запрограммированы на игнорирование всего сетевого трафика, не предназначенного для этого.

Программное обеспечение для прослушивания сети открывает доступ ко всему трафику, открывая сетевую карту компьютера (NIC) для прослушивания этого трафика. Программное обеспечение считывает эти данные и выполняет их анализ или извлечение данных.

После получения сетевых данных программное обеспечение выполняет следующие действия:

- Содержимое или отдельные пакеты (разделы сетевых данных) записываются.

- Некоторое программное обеспечение записывает только раздел заголовка пакетов данных для экономии места.

- Захваченные данные сети декодируются и форматируются, чтобы пользователь мог просматривать информацию.

- Анализаторы пакетов анализируют ошибки в сетевом взаимодействии, устраняют неполадки сетевых подключений и восстанавливают цельность потоков данных, предназначенных для других компьютеров.

- Некоторое программное обеспечение для поиска в сети извлекает конфиденциальную информацию, такую как пароли, PIN-коды и личную информацию.

Проблемы с сетевыми снифферами

Инструменты сетевого сниффинга предлагают отличный способ узнать, как работают сетевые протоколы. Тем не менее, они также обеспечивают легкий доступ к некоторой частной информации, такой как сетевые пароли. Свяжитесь с владельцами, чтобы получить разрешение, прежде чем использовать анализатор в их сети.

Сетевые зонды только перехватывают данные из сетей, к которым подключен их хост-компьютер. На некоторых соединениях снифферы захватывают только трафик, адресованный этому конкретному сетевому интерфейсу

В любом случае, самое важное, что нужно помнить, это то, что любому, кто хочет использовать сетевой анализатор для слежения за трафиком, будет трудно сделать это, если этот трафик зашифрован

Источник

Фильтрация

В Charles Proxy очень много вариантов фильтрации запросов.

Начнем с вкладки Structure. Самое примитивное — скопировать хост и вставить в поле Filter. Так мы увидим только запросы с этого хоста. Примерно того же результата можно добиться, если в контекстном меню хоста выбрать Focus. Остальные запросы будут собраны в Other Hosts. Если при этом перейти на закладку Sequence и отметить настройку Focused, то в списке окажется информация только о тех запросах, которые были выбраны на вкладке Structure.

На вкладке Sequence есть аналогичный фильтр.

Charles Proxy умеет работать с регулярными выражениями. Для этого на вкладке Sequence выбираем Settings и отмечаем пункт Filter uses regex. И вписываем в поле поиска элементарную регулярку.

Например, вот так

можно выбрать все запросы, в которых в начале имени хоста находится четыре буквы, а потом идет точка.

Там же можно включить Autoscroll списка запросов или указать максимальное количество строк.

В Charles Proxy можно фильтровать не только отображение, но и запись запросов. Для этого надо зайти в Proxy -> Record settings и задать условия на одной из вкладок — Include или Exclude — так мы включаем или выключаем запись запросов данного хоста.

Похожего результата можно добиться, используя блок-листы. Включить хост в блок лист можно из контекстного меню (команда Block list) или через добавление в Tools -> Block list, где следует отметить Enable Block list.

Блокируемый запрос можно прервать двумя способами (подходящий надо выбрать в настройках):

-

сбросить соединение;

-

вернуть ошибку 403.

От выбранного способа блокировки зависит, какой ответ мы получим.

Можно провести эксперимент. Включим наш тестовый стенд в Block list, выбрав простой сброс соединения. С помощью контекстного меню запроса повторим его (команда Repeat) и получим такой ответ:

Статус запроса — Failed, а в описании ошибки указано, что Connection dropped.

Как защититься от перехвата данных?

Будь то сниффер WiFi или любой другой анализатор, системы защиты от несанкционированного сканирования трафика все же есть. Условие одно: их нужно устанавливать только при условии полной уверенности в «прослушке».

Такие программные средства чаще всего называют «антиснифферами». Но если задуматься, это те же самые снифферы, анализирующие трафик, но блокирующие другие программы, пытающиеся получить несанкционированный доступ.

Отсюда законный вопрос: а стоит и устанавливать такое ПО? Быть может, его взлом со стороны хакеров нанесет еще больший вред, или оно само заблокирует то, что должно работать?

В самом простом случае с Windows-системами в качестве защиты лучше использовать встроенный брэндмауэр (файрволл). Иногда могут наблюдаться конфликты с установленным антивирусом, но это чаще касается только бесплатных пакетов. Профессиональные покупные или ежемесячно активируемые версии таких недостатков лишены.

снифферы

Скачать подобные программы

- CommView Сканер и анализатор сети

- Traffic Monitor Мониторинг трафика

- Wireshark Анализатор трафика

- NetTraffic Сетевой трафик

- MooO ConnectionWatcher Мониторинг сети

- Nmap Сканер портов

- Network Traffic Emulator Генератор трафика

- Maira

- PeerBlock Программа для контроля интернет трафика

- CountryTraceRoute Трассировщик маршрута с определением страны

Еще интересные программы:

- DriverHub Автоматическая установка драйверов

- UndeleteMyFiles Pro Бесплатная программа для восстановления удаленных файлов

- Glary Utilities Нужная программа для компьютера

Предыдущие программы:

- NetView Карта локальной сети

- EasyDeskTicker RSS новости на рабочем столе бегущей строкой

- Nmap Сканер портов

Следующие программы:

- MooO ConnectionWatcher Мониторинг сети

- NetTraffic Сетевой трафик

- Wireshark Анализатор трафика

Ещё программа >>

Классификация снифферов (sniffers)

Перехватывать потоки данных можно легально и нелегально. Понятие «сниффер» применяется именно по отношению к нелегальному сценарию, а легальные продукты такого рода называют «анализатор трафика».

Решения, применяемые в рамках правового поля, полезны для того, чтобы получать полную информацию о состоянии сети и понимать, чем заняты сотрудники на рабочих местах. Помощь таких программ оказывается ценной, когда необходимо «прослушать» порты приложений, через которые могут отсылаться конфиденциальные данные. Программистам они помогают проводить отладку, проверять сценарии сетевого взаимодействия. Используя анализаторы трафика, можно своевременно обнаружить несанкционированный доступ к данным или проведение DoS-атаки.

Нелегальный перехват подразумевает шпионаж за пользователями сети: злоумышленник сможет получить информацию о том, какие сайты посещает пользователь, и о том, какие данные он пересылает, а также узнать о применяемых для общения программах. Впрочем, основная цель незаконного «прослушивания» трафика — получение логинов и паролей, передаваемых в незашифрованном виде.

Снифферы различаются следующими функциональными особенностями:

- Поддержка протоколов канального уровня, а также физических интерфейсов.

- Качество декодирования протоколов.

- Пользовательский интерфейс.

- Доступ к статистике, просмотру трафика в реальном времени и т.д.

Repeat Advanced

Хотя полноценное нагрузочное тестирование лучше проводить в специальных инструментах, Charles Proxy имеет одну базовую настройку, которая помогает закрыть минимальные потребности. Функция Repeat Advanced (доступная через контекстное меню перехваченного запроса) позволяет нужное количество раз повторить тот же запрос. После настройки откроется отдельная сессия, где будут видны детали каждого из запросов.

Конечно, список функций Charles Proxy этим не ограничивается. Есть еще много полезного — от перенаправления доменного имени на другой IP-адрес, до автоматического сохранения полученных ответов.

Отмечу, что Charles Proxy платный. Можно использовать триальную версию. Но раз в 5-7 минут поверх него будет отображаться всплывающее окно с версией, а раз в 30 минут он будет выключаться, при этом сессии не сохраняются. Решайте сами, помешает ли это вашей работе.

В целом Charles Proxy — это хороший инструмент. Не сказал бы, что он сильно отличается от того же Fiddler-а, но на мой взгляд он больше заточен под MacOS, поскольку пришел на эту платформу раньше. Хотя сейчас уже нельзя сказать, что какой-то сниффер принципиально лучше или хуже. Все они решают примерно одни и те же задачи сходным образом.

Автор статьи: Артем Холевко, Максилект.

Текст подготовлен по материалам внутреннего семинара Максилект.

Известные снифферы и их классификация

(Обзор продукта: см. Ниже)

Анализаторы LAN, широко известные как «снифферы» (названные в честь самого старого и наиболее распространенного продукта), существуют с конца 1980-х годов. Поэтому в области анализа ЛВС общий термин «использование сниффера» часто используется без ссылки на одноименный продукт, а просто на любой продукт этого типа.

Общее различие проводится между:

Local Analyzer Remote Analyzer / Distributed Analyzer — Local Analyzer — это классические программы для ПК. Удаленные анализаторы — это агенты, расположенные в удаленных сегментах ЛВС, которые управляются с центральной станции, что уже давно стало нормой в управлении сетью. Затем говорят о распределенном анализе

В сетях, которые сильно сегментированы коммутацией / маршрутизацией, этот тип анализа в конечном итоге незаменим.

Аппаратный анализатор Программный анализатор — До середины 1990-х все еще уделялось большое внимание анализаторам оборудования, сегодня программные анализаторы, работающие на базе ПК, в значительной степени зарекомендовали себя. Использование аппаратных анализаторов по-прежнему необходимо в высокопроизводительных сетях; Однако их высокая стоимость, умеренная скорость разработки по сравнению с программными анализаторами и риск, связанный с капиталом в случае ошибок, заставили клиентов использовать оборудование только там, где это действительно абсолютно необходимо

В результате почти никто из производителей аппаратных анализаторов не проявляет активности на рынке.

Коммерческий анализатор Некоммерческий анализатор (с «открытым исходным кодом») — до конца 1990-х годов практически существовали только проприетарные анализаторы. Это постепенно изменилось с появлением Wireshark (ранее Ethereal) с 1998 года.

История развития

До конца 1990-х годов пользователи практически полностью зависели от коммерческих продуктов. Их недостаток был не столько в том, что они стоили денег, сколько в том, что производители обходили рынок и не признавали важные потребности или осознавали их слишком поздно. В результате пользователи прибегли к самопомощи (см. Wireshark). Результат — кризис для многих коммерческих производителей.

Приблизительно с 2002 года распространение анализатора GPL Wireshark (бывшего Ethereal) значительно увеличилось. Основные причины заключаются в том, что это программное обеспечение можно получить бесплатно через Интернет, его мощность, постоянное обновление и его практическая значимость. В конце 1990-х годов около десяти крупных коммерческих производителей анализаторов LAN все еще были активны на мировом рынке (не считая более мелких); количество производителей, которых стоит упомянуть, сейчас упало до пяти.

Большинство коммерческих производителей больше не могут противостоять чрезвычайно большому сообществу программистов, которое удалось привлечь Wireshark. Кроме того, в разработке сейчас участвуют крупные компании, использующие собственные протоколы LAN. Поскольку Wireshark является открытой платформой, Siemens, например, помогает анализировать собственные протоколы управления машинами или медицинские технологии.

Правовая ситуация в Германии

Запись сетевого трафика невежественными лицами подпадает под слежку за данными в соответствии с разделом 202a Уголовного кодекса Германии ( StGB ).

Обзор продукта

Важные продукты анализа LAN в алфавитном порядке:

Бесплатные товары:

- Каин и Авель

- Ettercap

- NETCORtools (на основе TCP-трассировки)

- NetworkMiner

- Tcpdump

- Wireshark (ранее известный как Ethereal)

Собственные продукты:

- каплон (консистек)

- Clearsight Analyzer (Clearsight Networks)

- EtherPeek, OmniPeek, GigaPeek (Саввиус)

- LANdecoder32 (Triticom)

- Капса (Colasoft)

- Монитор сети Microsoft

- NetSpector (INAT)

- NetVCR (Никсун)

- NetworkActiv PIAFCTM

- Наблюдатель (Виави)

- OptiView (Fluke Networks)

- Sniffer (NetScout, после захвата Network General)

- TraceCommander (сети Synapse)

- webSensor и webProbe (Moniforce)

- Cubro Netrecorder (Кубро)

Вместо послесловия

Вот и все, что касается понятия «сниффер». Что такое sniffer, думается, уже многие сообразили. Напоследок вопрос остается в другом: насколько правильно такие вещи будет использовать рядовой пользователь? А то ведь среди юных юзеров иногда можно заметить склонность к компьютерному хулиганству. Они-то думают, что взломать чужой «комп» — это что-то вроде интересного соревнования или самоутверждения. К сожалению, никто из них даже не задумывается о последствиях, а ведь определить злоумышленника, использующего тот же онлайн-сниффер, очень просто по его внешнему IP, например, на сайте WhoIs. В качестве местоположения, правда, будет указана локация провайдера, тем не менее, страна и город определятся точно. Ну а потом дело за малым: либо звонок провайдеру с целью блокировки терминала, с которого производился несанкционированный доступ, либо подсудное дело. Выводы делайте сами.

При установленной программе определения дислокации терминала, с которого идет попытка доступа, дело обстоит и того проще. Но вот последствия могут оказаться катастрофическими, ведь далеко не все юзеры используют те хе анонимайзеры или виртуальные прокси-серверы и даже не имеют понятия, как скрыть свой IP в Интернете. А стоило бы поучиться…

Техническая база

Думаю, ни для кого не секрет, что бал сегодня правят микроконтроллеры семейства STM32Fxxx (цифры и буквы на месте ххх означают класс устройства — от Ultra-low power до High Performance). Но пару лет назад появился «чудо-чип» под названием ESP32 — «старший брат» народного WiFi ESP8266.

Изначально документация на этот чип была очень и очень скудна, но сейчас ситуация кардинально изменилась. Есть прекраснейший user guide, содержащий пошаговые инструкции по всем вопросам — от установки SDK и toolchain для этого микроконтроллера до описания его периферии. Все это приправлено массой примеров, выложенных на Гитхаб.

Надо отдать разработчикам должное, Espressif описывает, как устанавливать toolchain для популярных платформ:

Вся документация представлена в двух вариациях:

- ветка latest, которая включает все современные и передовые фичи SDK. Правда, они еще не оттестированы как следует;

- ветка stable (на момент написания статьи stable был 3.1.2), которая не содержит всех новинок, но рекомендована для production purposes.

Да, забыл упомянуть их шикарный форум, где можно обсудить вопросы, связанные с ESP32. Складывается впечатление, что техподдержка Espressif отвечает достаточно шустро.

В одной из наших статей (ссылка в начале статьи) мы уже упоминали этот чип, поэтому здесь я лишь кратко перечислю основные характеристики:

- 32-bit MCU Xtensa single-/dual-core 32-bit LX6 microprocessor(s), который может работать в широком диапазоне частот;

- 520 Кбайт SRAM;

- «стандартный» набор периферии, представленный в виде UART/SPI/I2C, SDcard, Ethernet MAC (RMII), CAN2.0;

- WiFi (802.11b/g/n);

- Blueooth (Bluetooth v4.2 BR/EDR and BLE specifications).

Фанатам ассемблера производитель сделал царский подгон, любезно предоставив ULP (Ultra Low Power) сопроцессор, который кодится ассемблером и кушает до 150 мкА в режиме Deep-sleep (это для тех, кто хочет максимальной автономности). Да и вообще, не поленитесь заглянуть в даташит за деталями, там реально много интересного.

Кстати, если к этому моменту я уже внушил вам сильное желание обзавестись данным чипом и вы уже начали вспоминать пароль от «Алиэкспресса» и адрес ближайшего отделения Почты России, то не спешите. Удивительно, но разные варианты ESP32 можно купить у нас, причем порой это может оказаться дешевле и быстрее, чем заказывать из Китая. Например, вот такую двухсантиметровую штуку с возможностью подключения внешней антенны:

можно купить тут или тут примерно за четыре доллара.